SQL注入1----(sql注入原理)

一.前言

前面我们讲解了一下信息收集,本章节我们来讲解一下sql注入的基本原理,我们拿之前搭建的测试网站pikachu来测试,对应工具包也已经放在了工具里面,大家可以自行去下载。

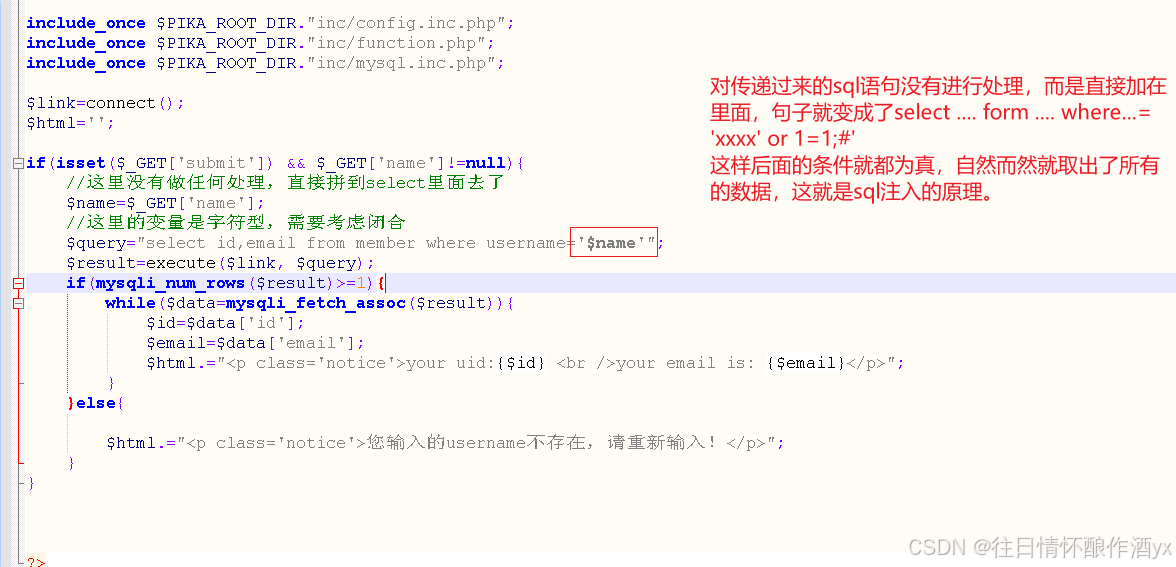

SQL注入攻击漏洞的原因,是由于程序员在编写Web程序时,没有对客户端(比如浏览器等)提交的参数进 行严格的过滤和判断。用户可以修改参数或数据,并传递至服务器端,导致服务端拼接了伪造的SQL查 询语句,服务端连接数据库,并将伪造的sql语句发送给数据库服务端执行,数据库将sql语句的执行结 果,返回给了服务端,服务端又将结果返回给了客户端,从而获取到敏感信息,甚至执行危险的代码或 系统命令。简单来说就是:注入产生的原因是接受相关参数未经处理直接带入数据库查询操作。

二.简单示例

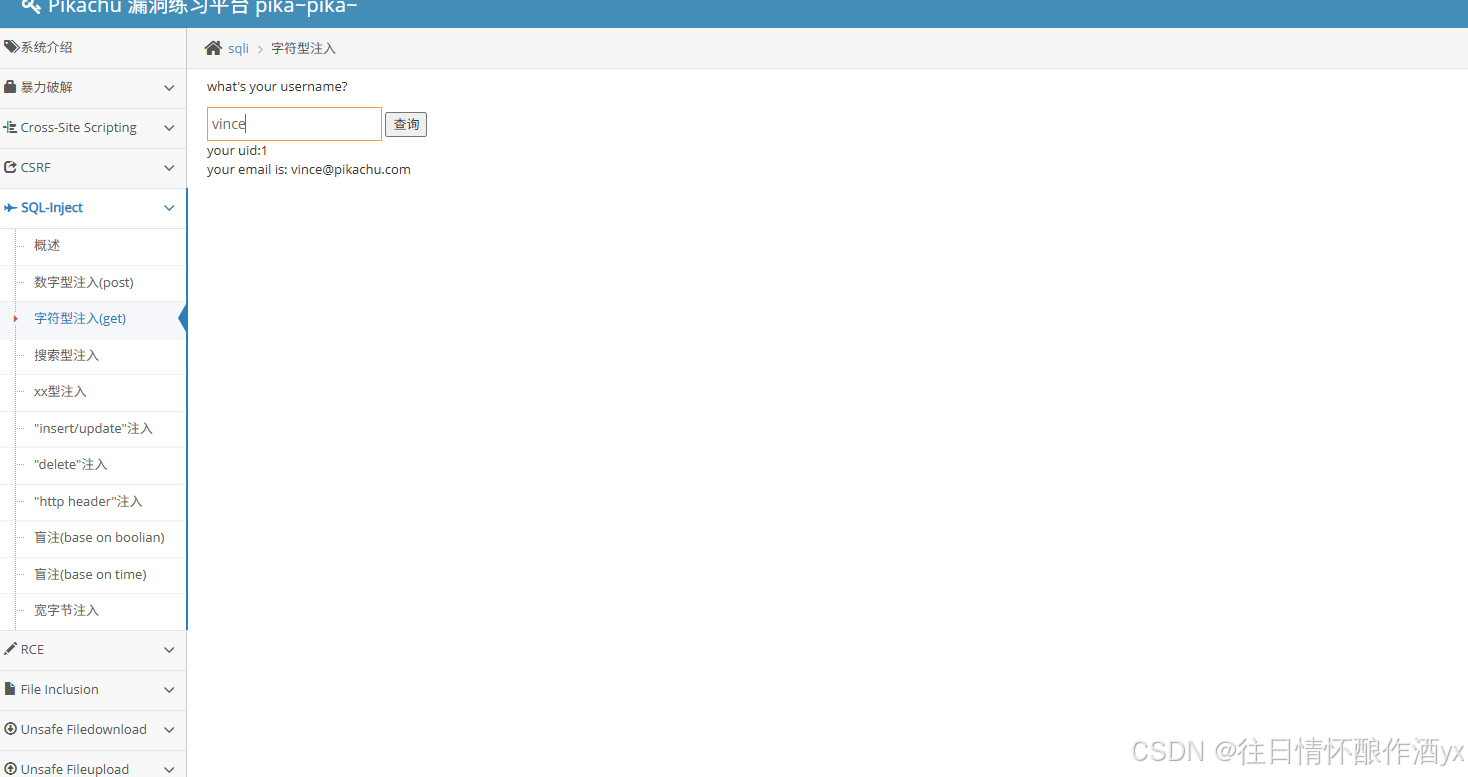

正常查询

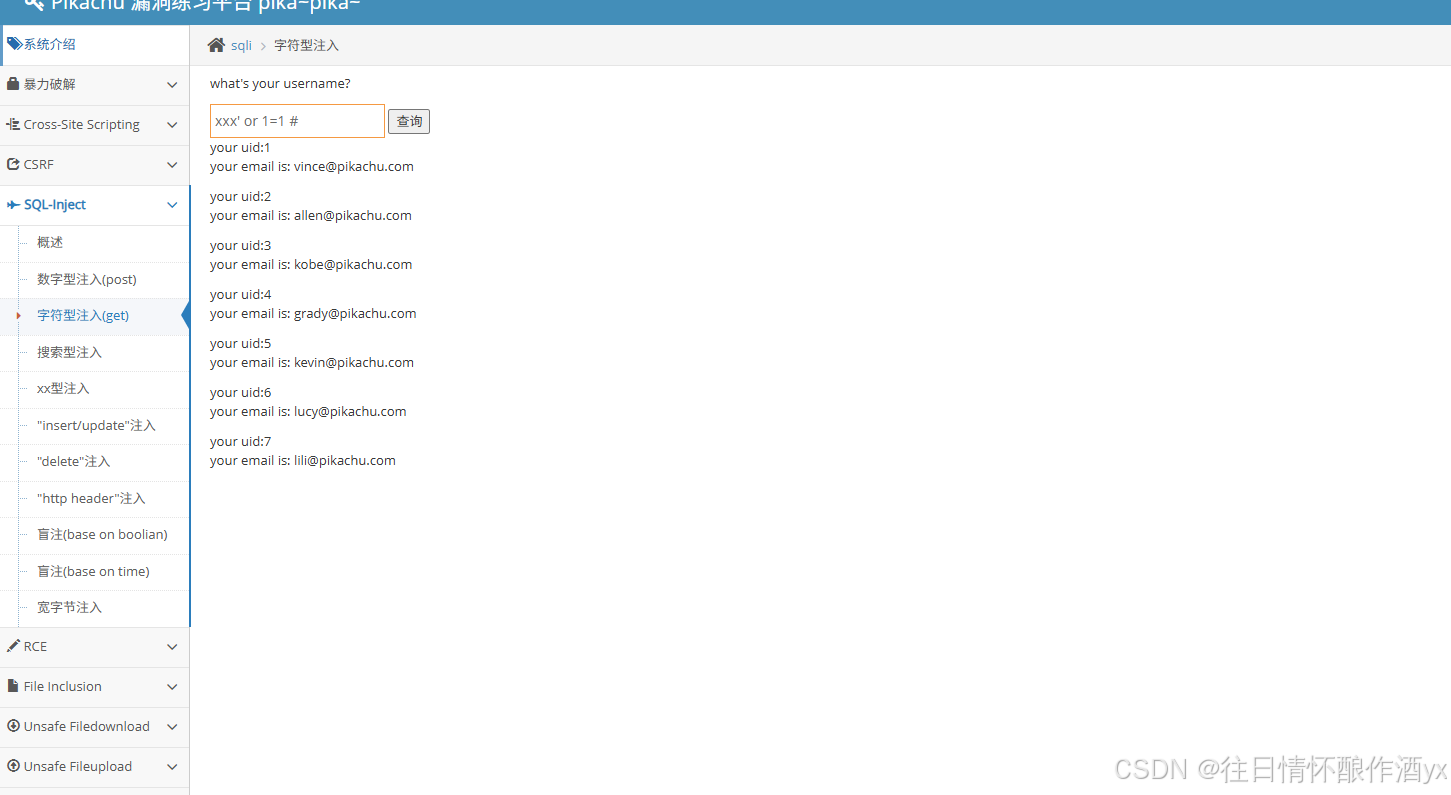

构造sql注入语句,查询表中所有数据

xxx' or 1=1 #

查询结果:

看后台代码后分析

三.如何查找注入点位置

一句话简单概括就是:前端页面上所有提交数据的地方,不管是登录、注册、留言板、评论区、分页等 等地方,只要是提交数据给后台,后台拿着该数据和数据库交互了,那么这个地方就可能存在注入点。

四.通过浏览器直接注入测试

构造联合查询语句

正常语句:

select id,username from member where username='vince';\

构造语句:

select id,username from member where username='xxx' union select username,password from users #'

注意一点:union为联合查询,但是union后面的select查询的字段数量,必须和union前面的select查询 字段个数相同,这是union的特点,通过上面页面上的回显效果来看,我们暂且确定为两个字段,但是这样判 断字段个数是不对的,后面我们再详解。

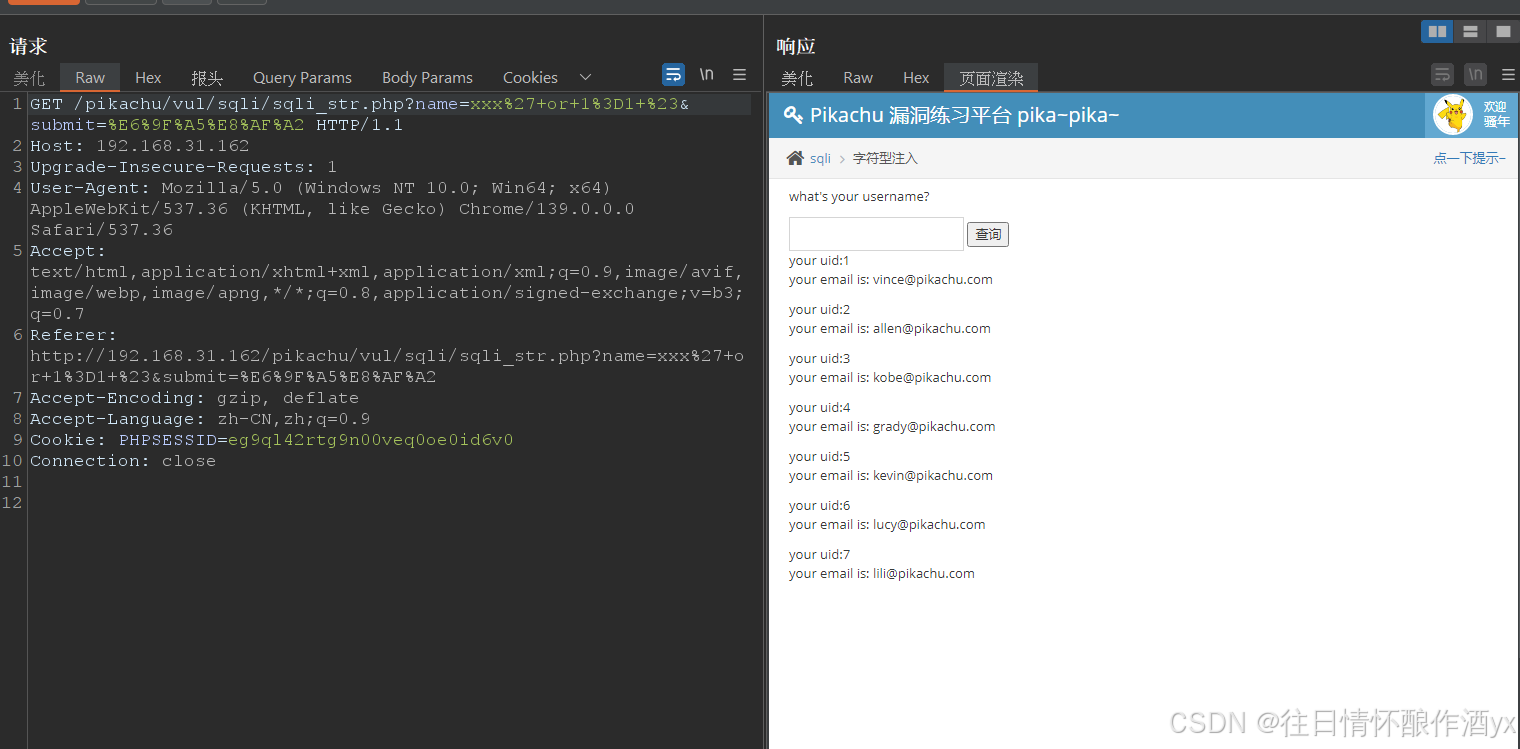

五.通过burp注入测试

在burp中可以修改任意的请求参数,当然我们如果是get请求,我们就得先把内容进行一下url编码,再发送过去,这里就不给大家详细介绍url编码了当然空格的话我们可以用+代替,之后再发送请求看效果:

那这样的话,其实我们可以自己写很多的sql注入语句,然后放到某个文件中,充当我们的字典,然后在burp中配置使用一下这个字典文件数据,进行多个sql注入语句的发送测试。

六.常用的简单测试语句和注释符号说明

sql语句的注释符号也是sql注入语句的关键点:常用 # 、 -- 。

1、# 和 -- (有个空格)表示注释,可以使它们后面的语句不被执行。在url中,如果是get请求(记住是get请求),也就是我们在浏览器中输入的url ,解释执行的时候,url中#号是用来指导浏览器动作的,对服务器 端无用。所以,HTTP请求中不包括#,因此使用#闭合无法注释,会报错;而使用-- (有个空格),在传输过程 中空格会被忽略,同样导致无法注释,所以在get请求传参注入时才会使用--+的方式来闭合,因为+会被解释 成空格。

2.当然,也可以使用--%20,把空格转换为urlencode编码格式,也不会报错。同理把#变成%23,也不报错。

3.如果是post请求,则可以直接使用#来进行闭合。常见的就是表单注入,如我们在后台登录框中进行注入。

4.为什么--后面必须要有空格,而#后面就不需要? 因为使用--注释时,需要使用空格,才能形成有效的sql语句,而#后面可以有空格,也可以没有,sql就是这么规定的,记住就行了。 因为不加空格,--直接和系统 自动生成的单引号连接在了一起,会被认为是一个关键词,无法注释掉系统自动生成的单引号。

简单测试语句:

引号测试,加了引号如果报错,证明存在注入点

单引号闭合数据:$query="select id,email from member where username='vince'"; 用 单引号测试,会报错,双引号测试查不到数据,不报错

双引号闭合数据:$query='select id,email from member where username="vince"'; 用 双引号测试,会报错,单引号测试查不到数据,不报错

or 1=1 一个条件为真,即为真,真的效果就是查询到表中所有数据

where id=1 and 1=1 两个条件为真才为真,查询结果和不加1=1一样,and 1=2 一个条件为假,即为 假,查询条件为假,什么数据也没有,两个结合起来可以判断是否存在注入点。

union select 联合查询 # 关系型数据库 redis非关系型的是不能用union select的

七.总结

本章节我们讲解了一下sql注入的原理以及知识点,接下来就是讲解一下sql注入的分类啦,内容肯定会有点多,期待大家的点赞关注加收藏。