老王说暗网【第8期】攻防演练的盲区?ATO(Account Takeover)攻击风险

目录

- 序言

- ATO攻击有什么效果?

- 案例:台湾最大运营商“中华电信”

- 案例:澳大利亚最大医疗保险Medibank

- 案例:法国法务部

- 2FA/MFA能避免ATO风险吗?

- ATO情报的原理是什么?

- ATO情报和攻击的特点是什么?

- 我司历史上没有数据泄露,也会存在ATO风险吗?

- 为什么2FA/MFA不能进行防御?

- 有哪些更好的安全策略能够防范ATO攻击?

1.序言

你肯定听说过“盗号”,这是20多年前针对QQ、各种游戏等常见的攻击手法,但是由于效率低,大部分是针对社交类、娱乐类的软件,所以一直没有掀起大的风浪。

不过网络攻防最主要的目标之一仍然是权限,而获取权限最直接的办法之一就是获得相关的登录凭据。由于多年来大量的泄露数据(Breach)和盗取数据(Stealer)在暗网市场、黑客论坛、匿名社群的积累,以及近年计算机数据清洗能力的提升,使得从2023年以来“盗号”已从“量变到质变”,形成一种极有效的攻击手段——账号接管攻击(Account Takeover,简称“ATO”)。

ATO攻击及风险,在国内尚处于萌芽认知阶段,在实战攻防、攻防演练、渗透测试等方面,都处于相对的盲区。

本文将演示它的效果和影响,说明它的原理和特点,以及探讨它的防御手段。

2.ATO攻击有什么效果?

首先我们以国内公司为案例,看看ATO攻击是否能对网络安全公司和其客户产生影响。

假设这是年营业额数百亿的国内IT设备和安全服务供应商。

以下均为虚构数据和内容,旨在说明ATO风险:

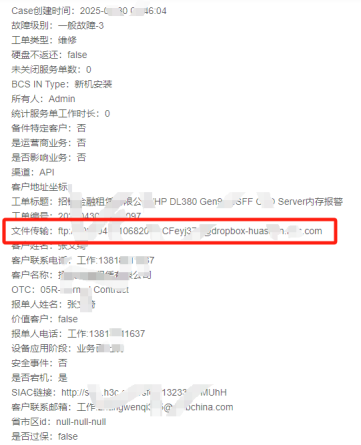

由于其员工存在账号接管风险,通过ATO情报查询,可获知其用户售后系统大约泄露了近200万份用户的售后工单和维修/维护记录。

每个工单中详细记录了售后内容、影响设备、工作状态、更新地址、具体客户、客户联系人、联系方式等信息。

部分单据中可能会包含IP、域名、账号、密码等敏感信息。

3.案例:台湾最大运营商“中华电信”

除了IT公司受到ATO风险的影响,会对其服务的企业带来供应商方面的风险和影响以外,ATO风险还会直接作用于具体企业。

这次我们以“中华电信”(台湾最大的运营商)为案例:www.cht.com.tw(还是写台湾的案例没有心理压力)。

经过检索可看到,中华电信大约有5万个用户账号,以及近千个员工账号受到ATO攻击的风险。攻击者可以轻松直接的接管他们的权限:

攻击者不仅可以直接获得姓名、身份证、电话、账单、通话记录等信息,还可以进行修改套餐、消费其积分等操作。

4.案例:澳大利亚最大医疗保险Medibank

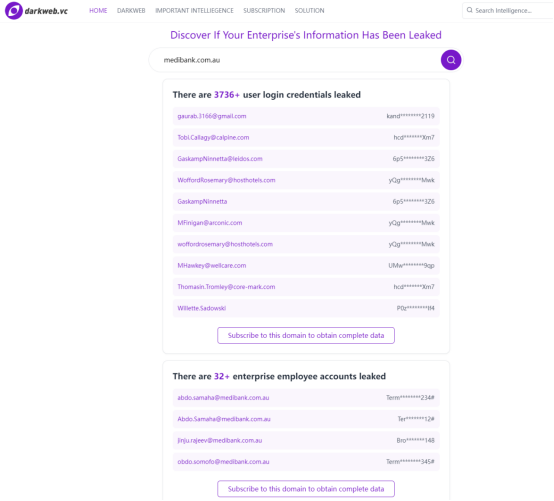

接下来我们看一下澳大利亚最大的医疗保险公司Medibank(写国外的保险公司,我没有压力)。Medibank的安全性做的很好,按照他们对外的宣传,耗资1.26亿澳元(约6亿人民币)全面升级了安全体系。

但即使如此,他们仍然会受到ATO攻击风险的影响。

攻击者可以轻松的直接接管其客户的账号。

除了可以获得账号的姓名、社保号、电话、地址、家庭成员情况等全部个人隐私信息外,还可以修改投保规则、选购产品,甚至进行某些破坏性动作。

5.案例:法国法务部

同样的,再举一个政府机关的例子:法国法务部。

攻击者可以通过ATO情报,轻松的接管法务部内部某业务系统管理员账号。

对系统内的3000余名工作人员的所有个人信息进行检索、修改和任意处理。

6.2FA/MFA能避免ATO风险吗?

显然,对抗凭据泄露最简单有效的方法是采用2FA/MFA技术。不过2FA/MFA就能完全避免ATO风险吗?

我们举两个例子,一个是Crypto交易所,一个是GitHub,它们都是采用了2FA/MFA技术的平台。

Crypto是全球TOP10的虚拟货币交易所,日交易量约在350亿美元左右,我们进行ATO风险查询。

大约有数十万Crypto的用户和上千名员工的登录凭据泄露。虽然其使用了2FA/MFA技术,但攻击者仍然可以绕开获取其权限。

接下来我看来查看GitHub平台(GitHub是什么,以及它的价值就不进行科普了)泄露了多少登录凭据。

可以看到,GitHub平台大约有数百万用户的账户和数百个员工的登录凭据泄露,同时它也是开启了2FA/MFA的平台。但攻击者仍然可能绕过安全策略获得相关权限。

7.ATO情报的原理是什么?

ATO风险情报源,主要来自两个方面,一个是泄露数据(Breach),另一个是盗窃日志(Stealer),它们都被发布在暗网和深网中的黑客论坛、交易市场、勒索组织和匿名社群中。

我们通常说的某企业泄露数据,指的往往是“Breach”部分。而“Stealer”部分,则通常是由于电脑病毒、勒索软件、恶意插件等原因,导致的电脑日志被黑客窃取和泄露,由于其中也包含浏览器日志,所以其存储的登录地址、账号、密码也会相应被泄露。

以上两部分数据均可以被格式化清洗,如果其被黑客用来进行攻击,则形成ATO攻击,如果我们将其用于主动防御,则通常被称为“ATO情报”。

8.ATO情报和攻击的特点是什么?

ATO高质量情报的主要特点是,包含三要素:

明确的登录地址

登录账号/邮箱

未加密的登录密码

其他的ATO情报可能包含的内容就比较繁杂了,不一一说明,有兴趣的朋友可以去检索一下看看。

ATO攻击的特点是:

技术含量低(几乎没有什么技术含量,会一点计算机的人就能学会这种攻击手段,所以很容易批量制造攻击者)

攻击成本低(ATO攻击不像EXP等漏洞攻击,它不需要0day和1day,仅需要情报信息即可)

攻击风险低(由于ATO攻击一般对于单账号仅进行单次登录尝试,无任何攻击行为,不进行暴力破解,配合IP代理池,几乎没有任何技术手段可将其检测为攻击行为)

攻击效率高(不基于弱口令,而是基于大量数据,一旦发现目标的可使用登录凭据,可直接使用,并且ATO情报的泄露就是无目标差别的泄露)

9.我司历史上没有数据泄露,也会存在ATO风险吗?

由于ATO情报数据的原理,任何企业都可能存在ATO风险。这需要进行检索与长期跟踪。

10.为什么2FA/MFA不能进行防御?

2FA/MFA是有效果的,只是达不到完全的效果。一方面是因为很多企业没有办法将所有系统采用2FA/MFA策略,例如供应商系统、大客户系统、IOT设备等等;另一方面2FA/MFA有某些机制绕过和安全验证截取的策略,使得攻击者有机会突破2FA/MFA的安全策略。

11.有哪些更好的安全策略能够防范ATO攻击?

Gmail和Proton是国际上对此类攻击防范措施最先进的企业之一,我们来看一下他们的技术手段。

Proton在其安全策略中明确进行了展示,他们对于账号安全进行了3项防御手段,包括我们常见的“异常登录检测”、“双因素认证(2FA)”,以及我们之前很少见到的“(暗网监测)Dark Web Monitor”。这里的“Dark Web Monitor”,并不是检测暗网中是否有Proton的企业泄露(Breach),实际上它就是本文提到的“ATO情报”。

Gmail在2024年7月,也将“暗网报告(Dark Web Report)”纳入了其标准的产品安全能力。

在我们使用ATO情报时,可以分为两个场景。一方面是针对本企业员工,一旦发现本企业员工有泄露信息,则通知其依据情报内容进行相应的补救和修改;另一方面是针对用户,一旦发现本企业的某些业务系统的用户出现在ATO列表中,可以锁止(Locked)该账户,告知其存在风险,要求重新进行身份验证及修改登录凭据,再将其激活。