burpsuite使用之CaA神器使用

先记录一个无关的话题

代码审计注意点

当调用bash执行命令的时候,使用反引号,分号可以逃逸前面的符号,但是如果没有使用bash,这些特殊符号会被转义,不会和前面的符号闭合后逃逸我们自己输入的命令,这一点关乎我们的rce能不能成功。

而java是不会主动执行bash的,php的基本可以执行bash

caA基本使用

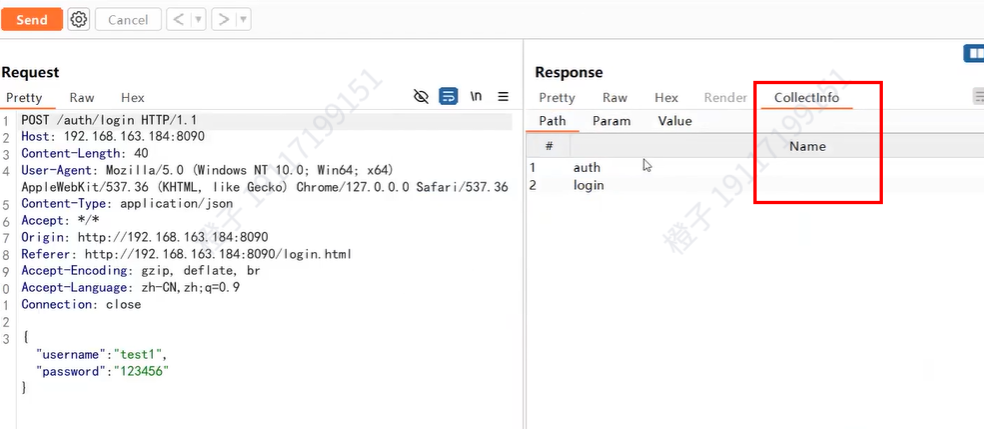

- 会增加一个这个

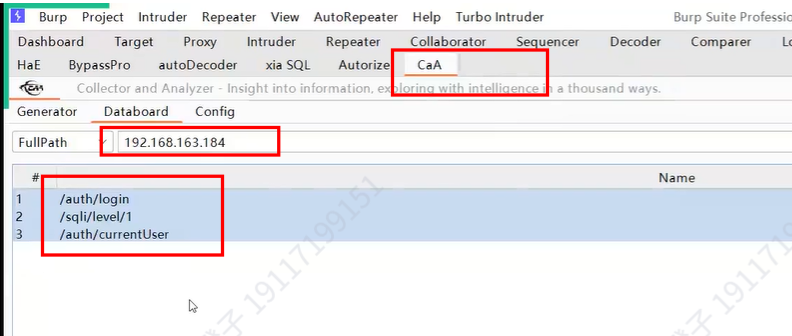

筛选某个特定的ip时,如下图,如果是所有的,不能写*,只能点击选项

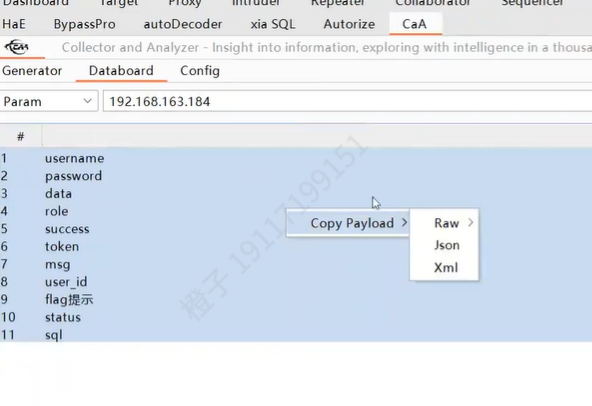

如果想直接复制出来时get类型的传参,就这样操作,其他选项规定了复制出来是什么格式的参数,比如json、xml等

ps:这里也可以点击参数相关的

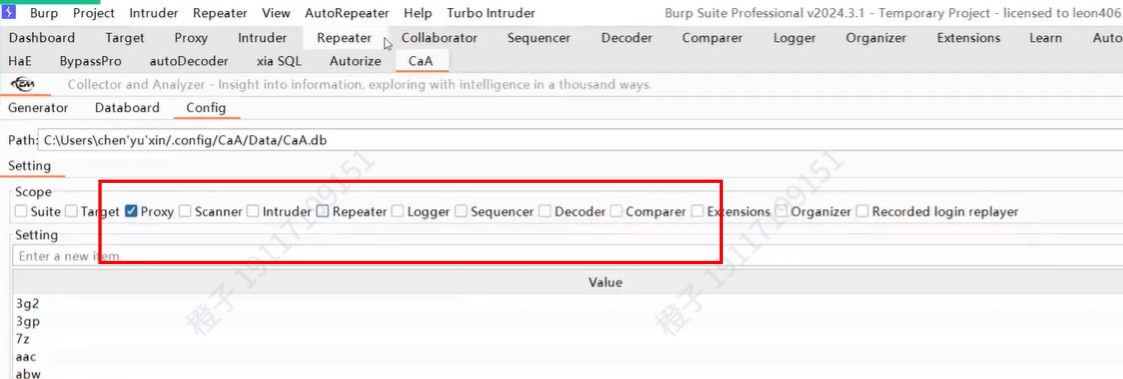

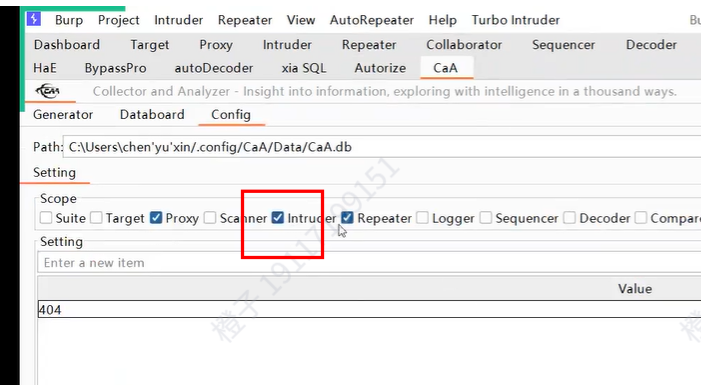

作用域:

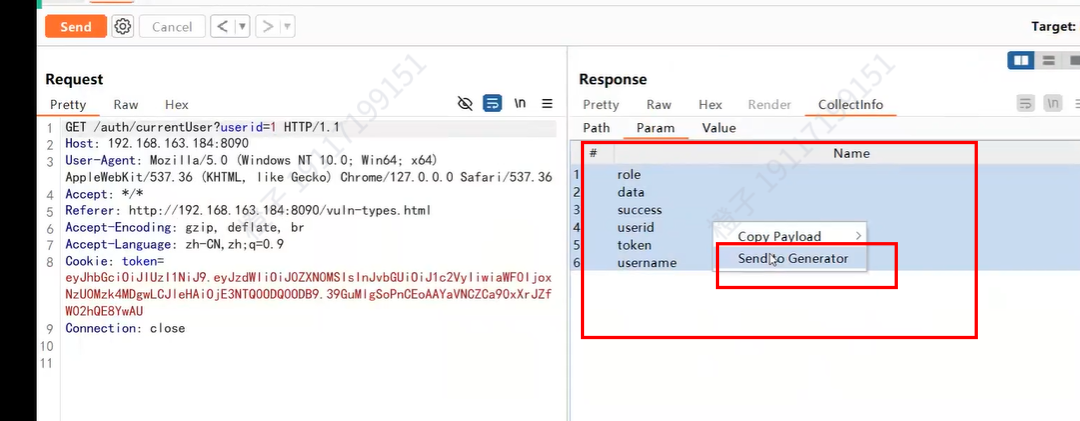

关键好用的地方

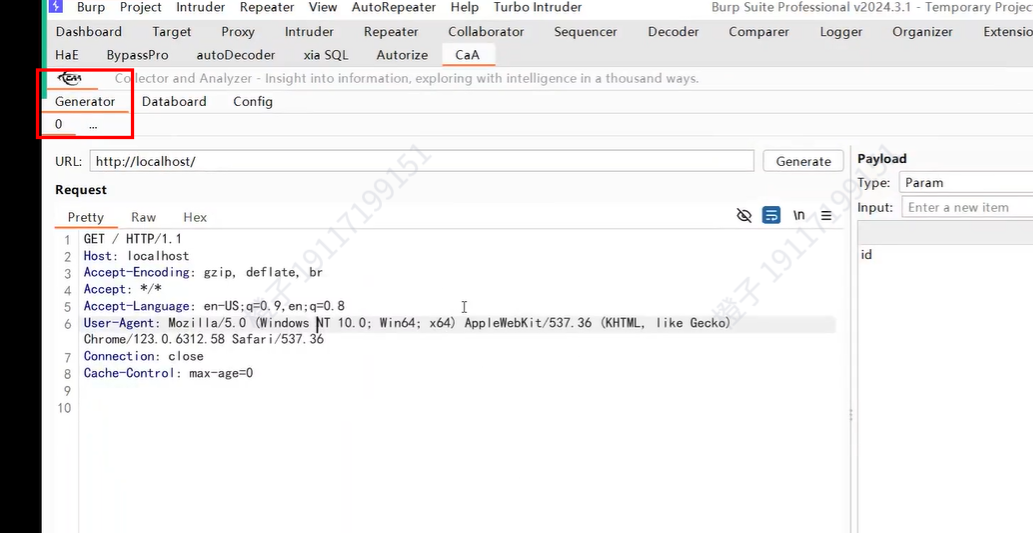

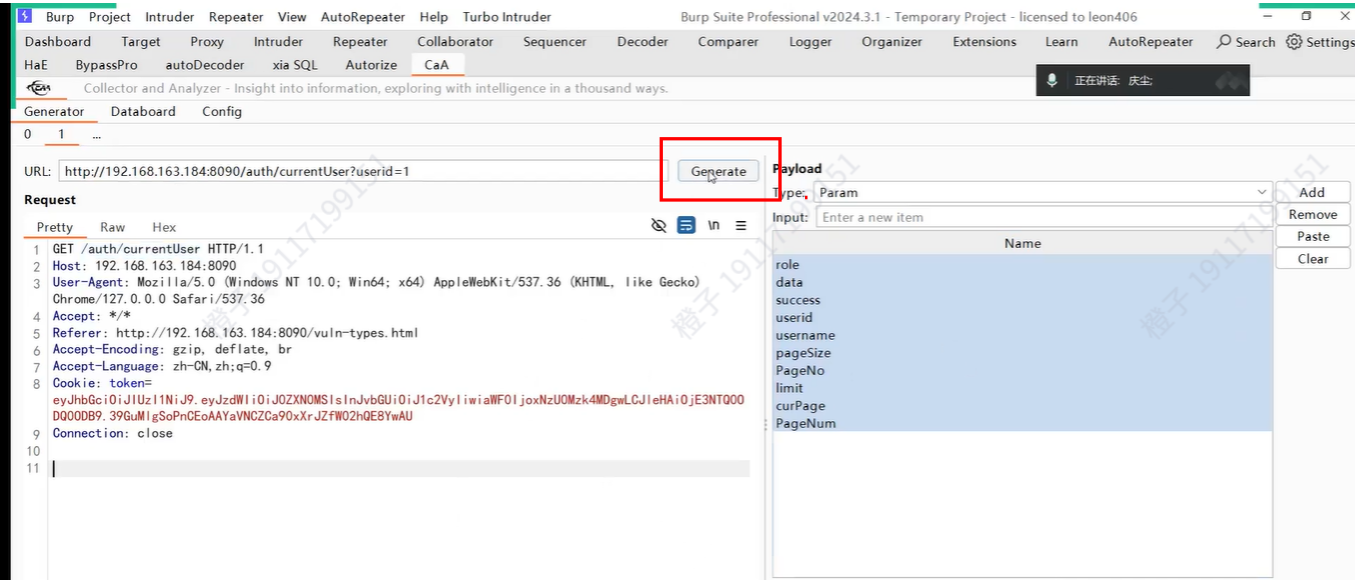

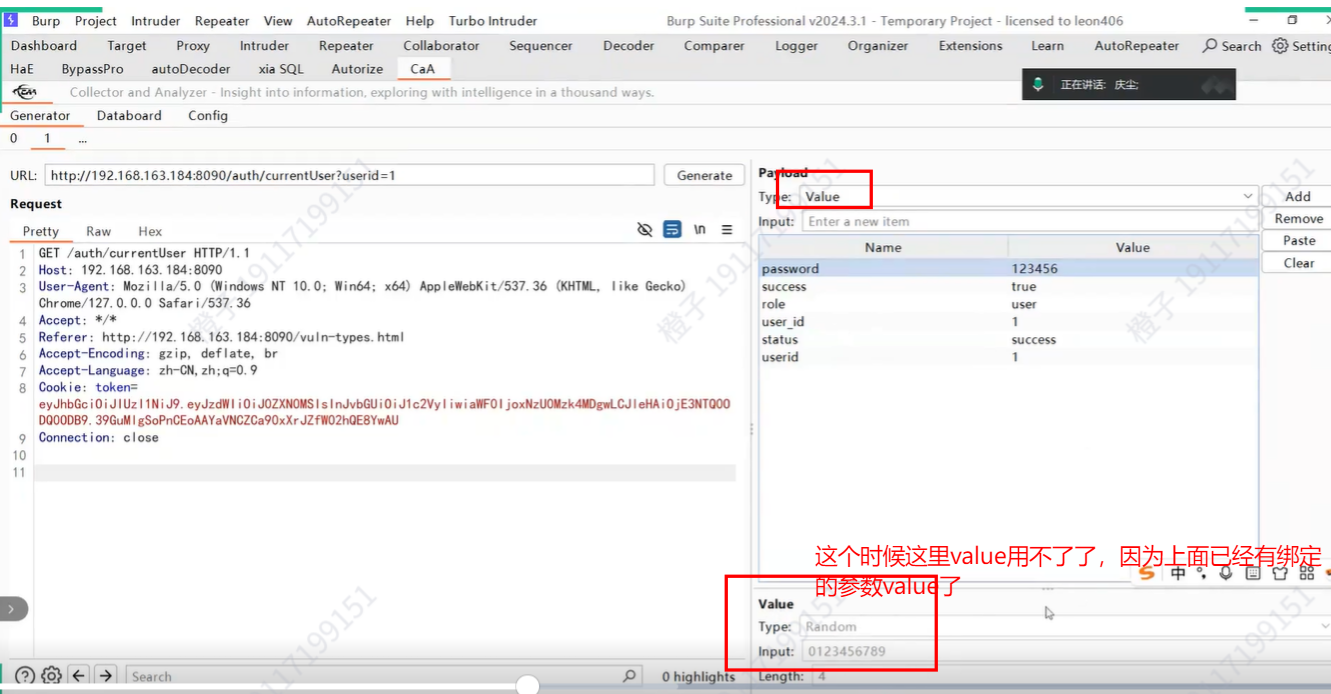

爆破参数(适合挖掘未授权)

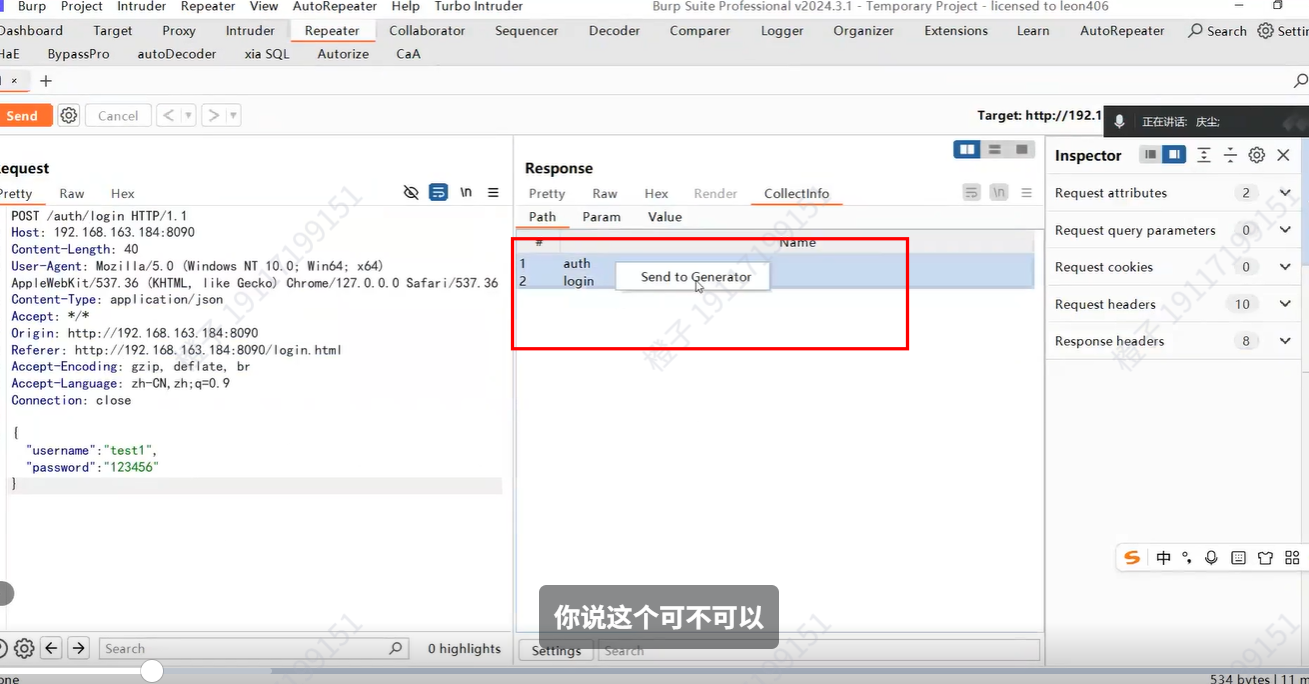

然后点击这个地方

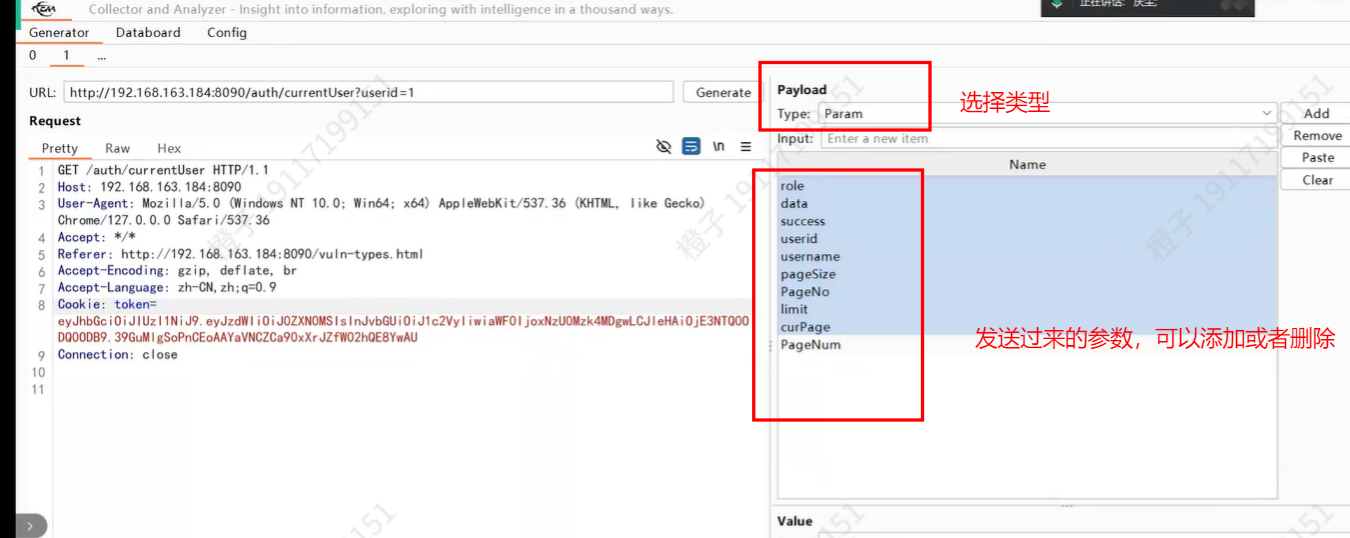

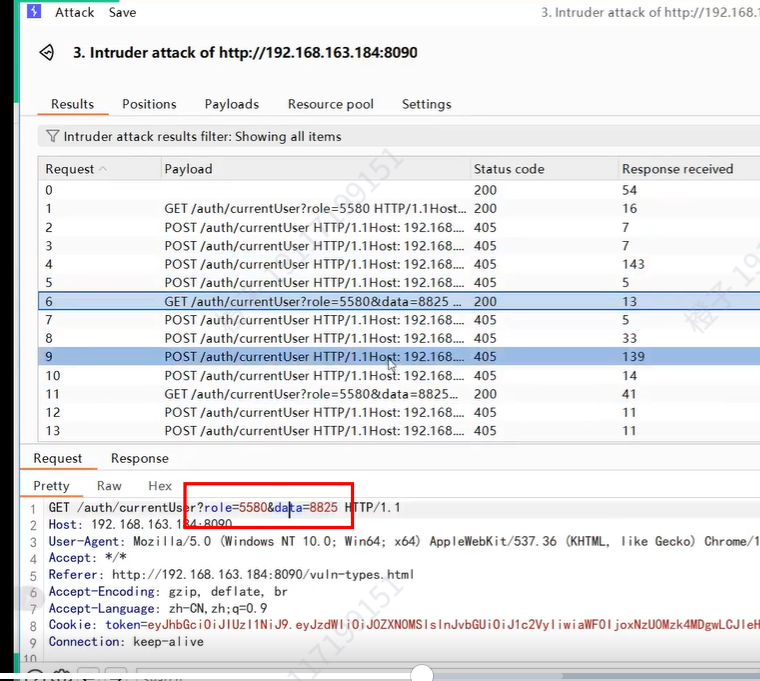

然后在这个地方把包放到爆破模块,然后把请求包全选,payload选择插件拓展,取消url-encoding,刚开始跑只有role参数,好几种请求体,然后后面逐步往上加data,跑完继续加参数…

上面是单个请求包发送到genertor里面,其实可以现在caA里面收集所有参数后,放到genertor里面

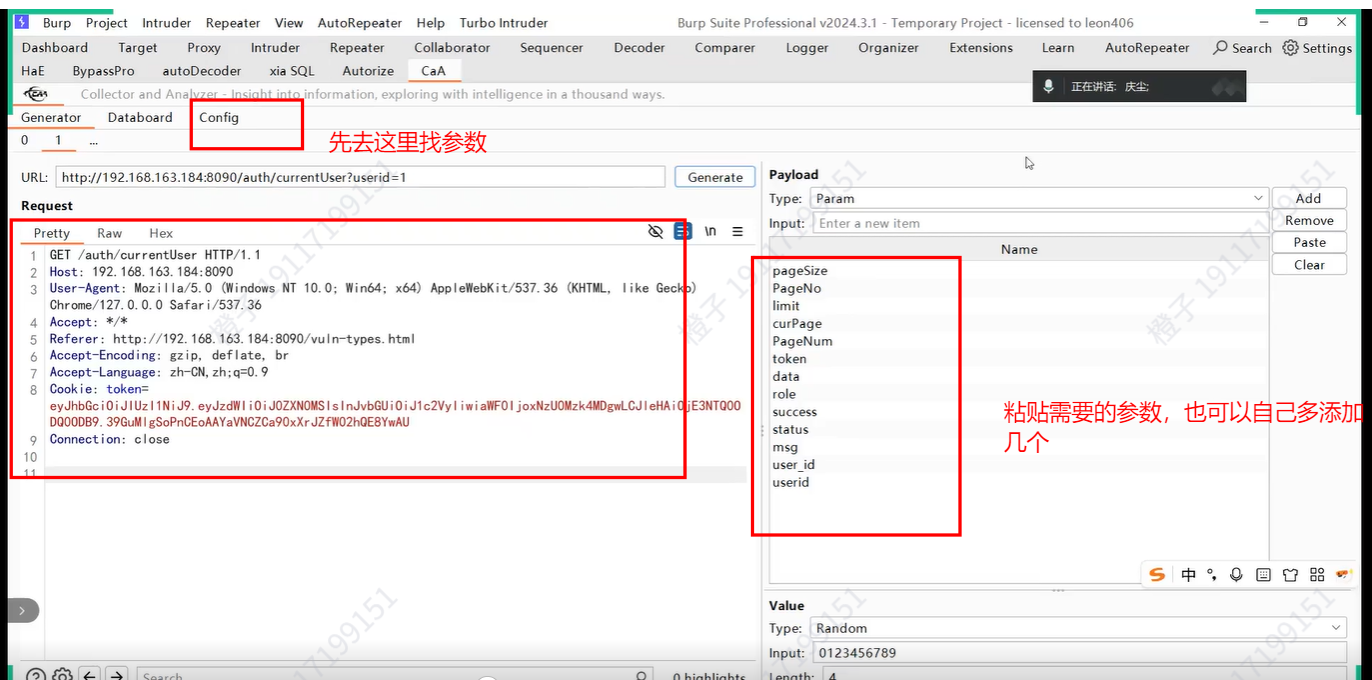

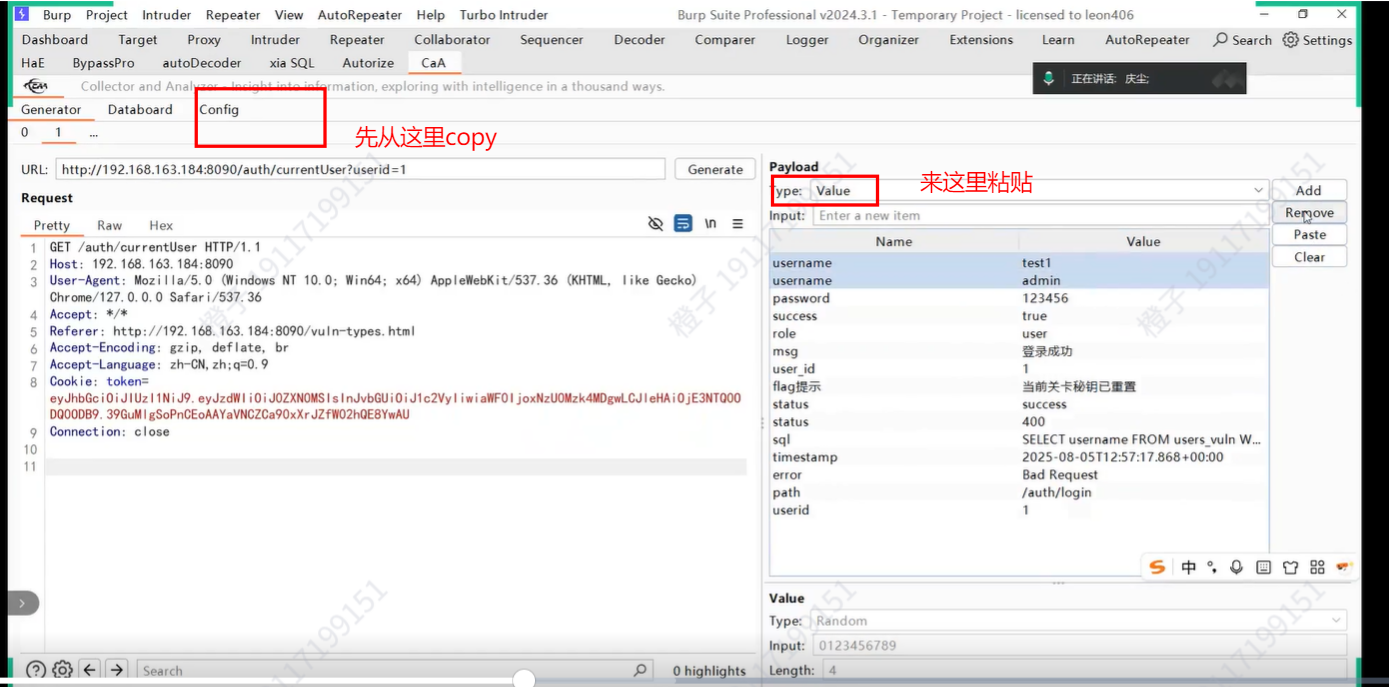

带value(适合挖掘越权)

这种方式和上面基本一样,只是value不是随机值了,而是规定的值,另外这种适合挖掘越权,可以把A账号的键值对放到B账号的键值对里面跑这个插件。

跑Full Path(最常用)

把这个也加上

然后把当前的参数copy过来,直接放到js收集的路径后面,get请求,利用caA爆破后,响应里又会多其他参数,然后接着循环跑,直到跑不出东西;

然后把参数收集过来,跑post 键值对传参请求,重复上面的操作;

然后继续跑post json请求,直到跑不出东西,记得同步修改这里

这种应该是爆破路径,然后把参数固定,然后跑完后,换参数格式,继续爆破路径,直到跑不出来东西