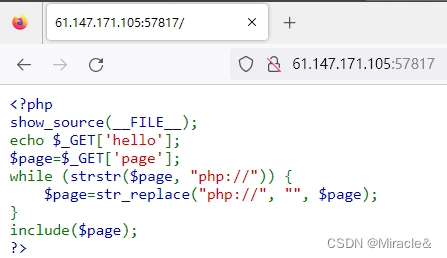

【攻防世界】Web_php_include

1.信息收集

题目:Web_php_include :PHP文件包含漏洞

2.思路:

1.代码审计:

<?php

show_source(__FILE__);

echo $_GET['hello'];

$page=$_GET['page'];

while (strstr($page, "php://")) {

//在一个字符串中查找另一个字符串,并返回匹配位置到字符串结尾的字符串;$page=str_replace("php://", "", $page);

/*在一个字符串中替换指定的字符串,

str_replace(mixed $search, mixed $replace, mixed $subject, int &$count = null): mixed$search:要被替换的字符串,可以是一个字符串或一个数组。

$replace:用于替换的字符串,可以是一个字符串或一个数组。

$subject:要进行替换操作的字符串,可以是一个字符串或一个数组。

&$count:可选参数,一个变量,用于存储替换的次数。*/

}

include($page);//include 表达式包含并运行指定文件;

?>

strstr()函数是不区分大小写的。不论字符串的大小写如何,stristr()都会找到匹配的子字符串。

str_replace()函数是大小写敏感的,这意味着它只会替换完全匹配的字符串

str_replace()函数是全局替换,即会替换字符串中的所有匹配项。

str_replace()函数只能替换字符串中的文本,无法替换其他数据类型,如数字或特殊字符

// 2023-12-09 23:59:44 痴迷网络安全的岁月

// 不写了! 不写了! 这是在我的草稿箱里,还是发布一下,作为一个记录,留下痕迹