GitLab CI:安全扫描双雄 SAST vs. Dependency Scanning 该如何抉择?

大家好,在我们的CI/CD流水线中,自动化安全扫描是保障软件质量和安全的关键一环。GitLab提供了丰富的安全模板,其中 Security/SAST.gitlab-ci.yml 和 Jobs/Dependency-Scanning.gitlab-ci.yml 是最常用的两个。问题来了:它们的功能是否重叠?如果已经用了SAST,还有必要开启Dependency Scanning吗?

答案是:它们是完全独立、功能互补的两种扫描机制,不仅不重叠,而且强烈建议同时使用。

为了理解这一点,我们需要把我们的应用程序想象成一座建筑。这座建筑既包含我们自己独特的设计蓝图(我们编写的业务代码),也使用了大量标准化的建筑材料,如钢筋、水泥、预制板(我们引用的第三方库和依赖)。

现在,我们来分别看看这两位“安全工程师”的职责。

SAST:代码世界的“X光安检仪”

SAST,全称是静态应用安全测试 (Static Application Security Testing)。

- 它的检查对象:我们亲手编写的源代码。

- 它的工作原理:它就像一台X光机,在不运行程序的情况下,直接分析代码的语法、结构和逻辑流,从中找出潜在的安全缺陷。这是一种“白盒测试”,因为它能看到代码的内部构造。

- 它能发现的问题:

- SQL注入漏洞

- 跨站脚本 (XSS)

- 不安全的反序列化

- 代码中硬编码的密码或密钥(尽管Secret Detection更专注于此)

- 危险的函数调用

简单来说,SAST关心的是我们自己代码的写法是否安全。它检查的是我们的“设计蓝图”是否存在结构性风险。

Dependency Scanning:项目的“供应链质检员”

Dependency Scanning,即依赖项扫描。

- 它的检查对象:项目所依赖的第三方库、框架和组件(例如,

package.json中的NPM包,pom.xml中的Maven包,requirements.txt中的Python包)。 - 它的工作原理:它会提取出项目所有的依赖项及其具体版本,然后将这个清单与一个庞大的、持续更新的公开漏洞数据库(如CVE - Common Vulnerabilities and Exposures)进行比对。

- 它能发现的问题:

- 我们使用的某个开源库

some-lib的v1.2.3版本存在一个已知的远程代码执行漏洞。 - 项目依赖的某个框架

cool-framework的v4.0版本有一个已知的权限绕过漏洞。

- 我们使用的某个开源库

总而言之,Dependency Scanning关心的是我们使用的“建筑材料”本身是否存在质量问题。它不关心我们的代码怎么写,只关心我们用的第三方组件是否安全。

核心差异:独立互补,而非覆盖

通过上面的分析,我们可以清晰地看到,SAST和Dependency Scanning的关注点截然不同:

- SAST:保障“自研代码”的质量。

- Dependency Scanning:保障“第三方依赖”的质量。

一个现代软件项目,自研代码可能只占很小一部分,更多的是建立在庞大的开源生态之上。只做SAST扫描,就像是精心设计了宏伟的建筑蓝图,却用了一批有裂缝的劣质砖块来施工,整座大楼的安危依然岌岌可危。

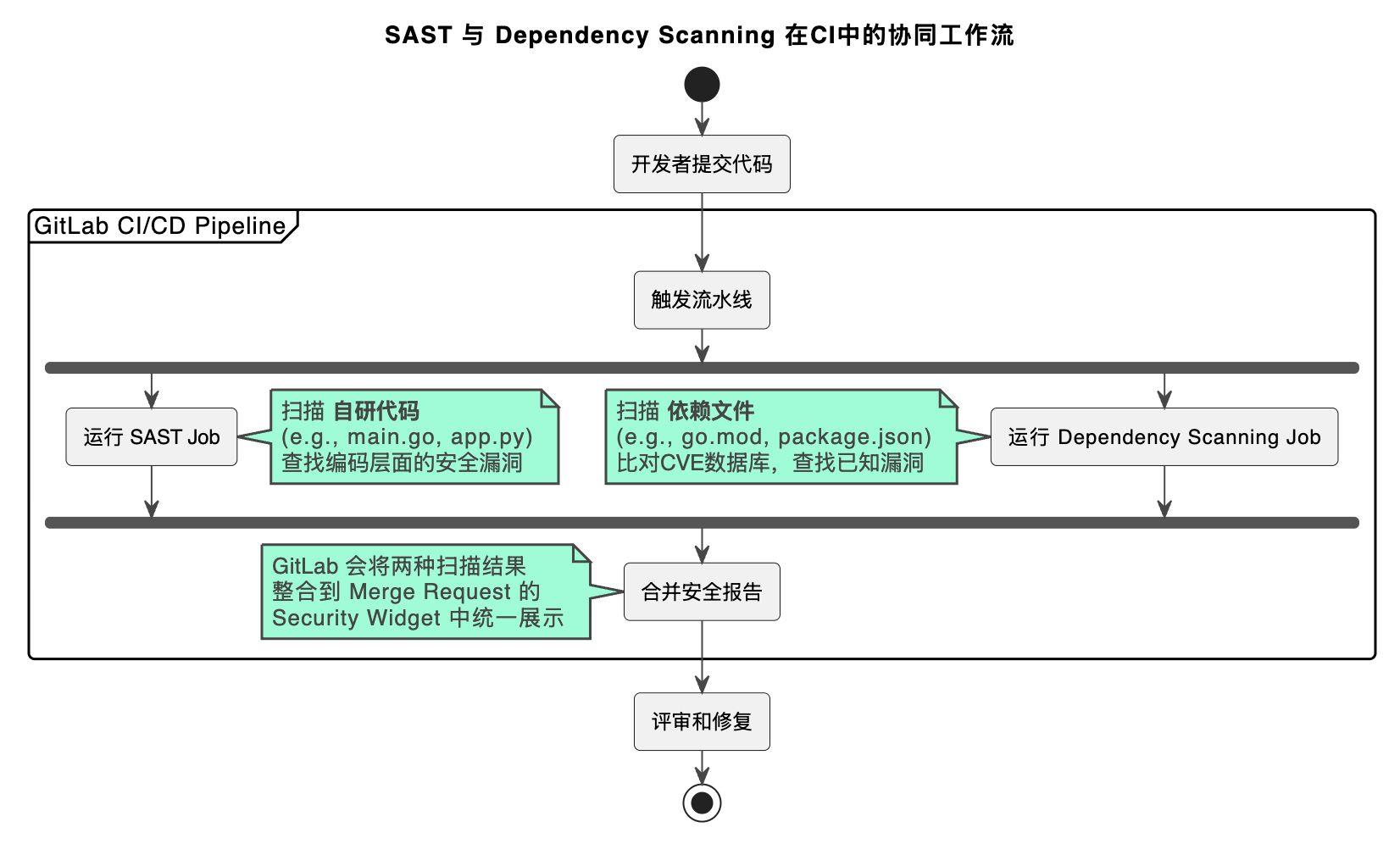

下面的流程图清晰地展示了它们在CI流程中如何协同工作。

结论:是否需要同时开启?

答案是肯定的。

在DevSecOps的最佳实践中,SAST和Dependency Scanning是构建纵深防御体系的两个基本支柱。忽略任何一个,都会在我们的软件供应链中留下巨大的安全缺口。

幸运的是,GitLab的设计理念就是将这些复杂的安全工具无缝集成到开发工作流中。当同时开启这两个模板后,它们会作为并行的任务在流水线中运行,并将各自发现的问题汇总到同一个合并请求的安全报告中。这使得开发人员和安全团队可以在一个统一的视图中审查所有潜在风险,极大地简化了修复流程。

因此,对于正在调研是否需要开启 Jobs/Dependency-Scanning.gitlab-ci.yml 的朋友,我的建议是:果断开启。这是用极低的配置成本,换取项目安全水平大幅提升的关键一步。