热门Chrome扩展程序存在明文传输风险,用户隐私安全受威胁

赛门铁克威胁猎手团队最新报告披露,数款拥有数百万活跃用户的Chrome扩展程序正在通过未加密的HTTP连接静默泄露用户敏感数据,严重威胁用户隐私安全。

知名扩展程序存在明文传输风险

尽管宣称提供安全浏览、数据分析或便捷界面等功能,但SEMRush Rank、PI Rank、MSN新标签页、Browsec VPN和DualSafe密码管理器等扩展程序正在以明文形式传输关键信息,包括浏览域名、设备ID、操作系统详情和使用分析数据,使用户面临中间人攻击(MITM)风险。

其中两款SEO工具——SEMRush Rank和PI Rank——被发现通过HTTP将用户访问的域名直接发送至rank.trellian.com,域名数据被附加在查询字符串中。每当用户使用排名功能时,这些请求就会将浏览行为暴露给任何能够监控网络流量的第三方。

报告警告称:"由于HTTP不提供加密,任何能够嗅探网络流量的人都可以读取这些域名信息。"

VPN扩展竟成数据泄露源头

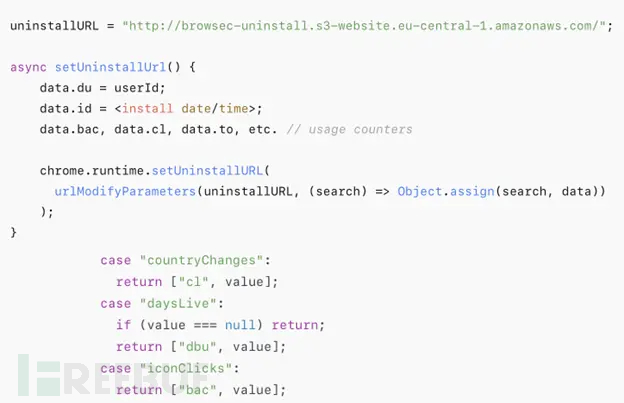

更令人意外的是拥有600万用户的Browsec VPN扩展,这款标榜提供"安全私密网络体验"的产品,其卸载过程竟通过HTTP泄露使用统计数据和唯一用户ID。

Browsec VPN在后台代码中设置了卸载URL | 图片来源:赛门铁克

报告指出:"该扩展设置了卸载URL...默认指向HTTP端点...并附加了使用统计数据和唯一用户ID。"此外,Browsec的清单文件允许连接数十个不安全的HTTP端点,与其VPN品牌定位形成鲜明矛盾。

微软系扩展泄露设备指纹

微软旗下的MSN新标签页和MSN主页扩展程序被发现泄露持久性设备ID、操作系统类型和版本号。报告强调:"网络上的被动监听者很容易收集这些ID...进而建立精细的用户画像。"这些安装量超过50万的扩展程序会长期暴露单个用户的重复请求,实质上构建了设备指纹和浏览习惯档案。

密码管理器也未能幸免

即便是DualSafe密码管理器与数字保险库这类安全工具,也被发现向stats.itopupdate.com发送未加密的遥测数据,包括扩展版本、浏览器语言和使用类型。虽然未观察到凭证信息传输,但密码管理器通过不安全渠道泄露任何遥测数据的讽刺现象引起了研究人员关注。

报告指出:"密码管理器使用未加密请求传输遥测数据的事实,削弱了对其整体安全态势的信任。"目前DualSafe团队已修复该漏洞,将所有外发遥测数据切换为HTTPS传输。

安全专家发出紧急警告

报告最后向用户和开发者发出警告:"未加密流量极易被实施中间人攻击的恶意方获取...这种风险绝非理论假设。"赛门铁克建议受影响扩展程序的用户立即卸载,除非开发者已发布更新改用加密通信。开发者被敦促默认采用HTTPS,特别是在处理任何用户相关数据时——即使是分析数据也不例外。