CVE Push Service | 高危漏洞实时情报自动化推送工具

工具介绍

🔥 CVE Push Service | 自动化高危漏洞情报推送

⚡ 面向网络安全从业者的 高危漏洞实时情报推送工具

自动拉取 NVD 最新漏洞数据,筛选 CVSS ≥ 7.0 的高危漏洞,并通过 Server酱3 第一时间推送到您的设备,帮助您在应急响应等场合中抢占先机。

🚀 功能亮点

- ✅ 实时监控:自动获取 NVD 最新漏洞情报

- ✅ 高危筛选:仅推送 CVSS ≥ 7.0 的高风险漏洞

- ✅ 智能翻译:集成有道翻译 API,支持漏洞描述中文化

- ✅ 去重存储:使用 Artifact 存储数据库,避免重复推送

- ✅ 日志管理:支持日志文件轮转,方便审计与追溯

- ✅ 自动化运行:支持 GitHub Actions 定时任务,方便省心,0 运维成本

使用方法

1. 准备工作

- Fork 本项目,Fork 后你的账号下会存在一个同样的项目(接下来的操作将在你自己的项目中进行)

- 直接从手机应用商店搜索

Server酱下载安装,或访问 Server酱3 点击APP下载。 - 下载app后注册账号,登录官网 Server酱3 微信扫码后即可获取

SendKey

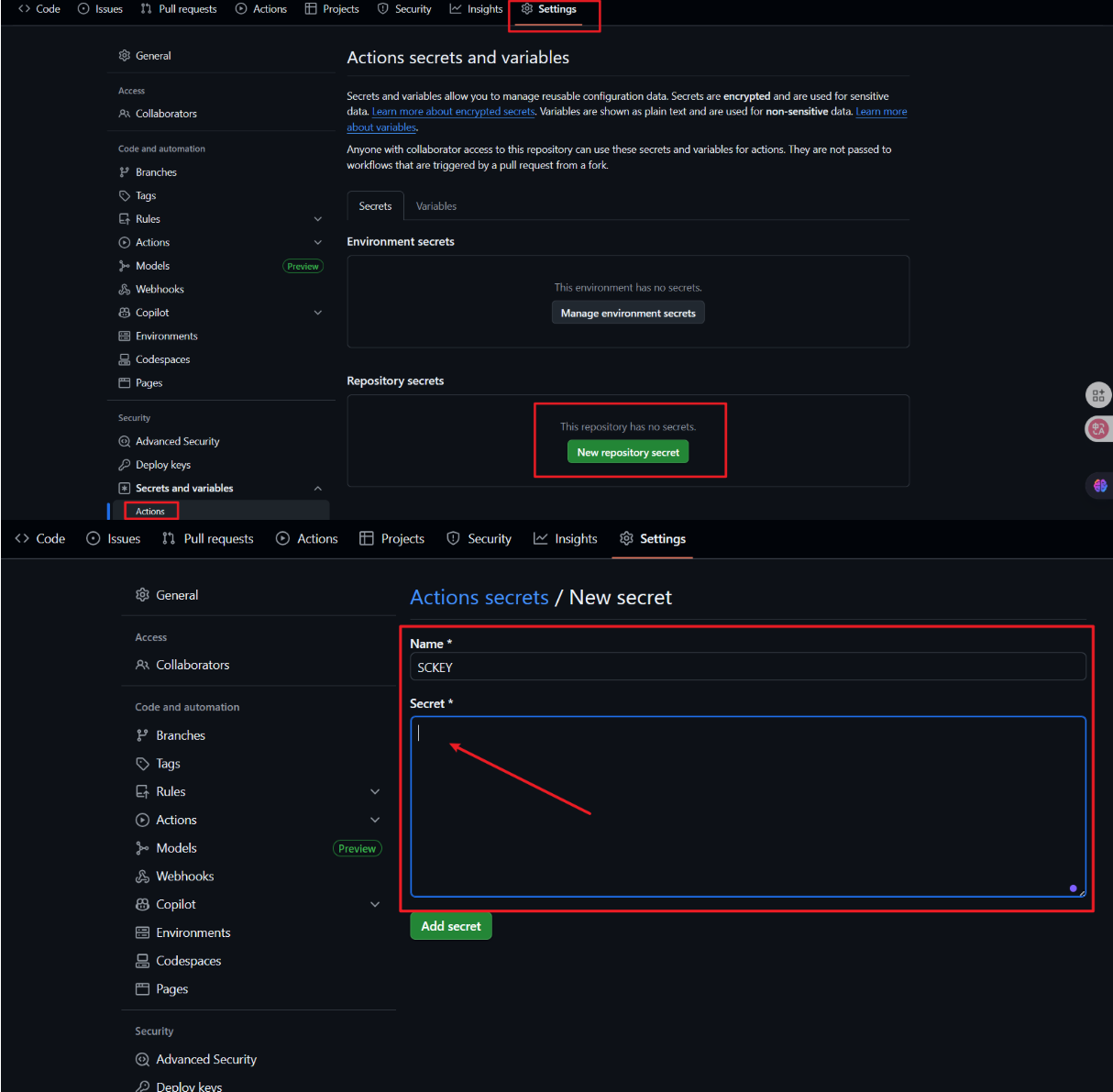

2. 配置 SendKey

本仓库已内置 GitHub Actions 工作流(AutoCVE.yml )。

你只需在仓库 Settings → Secrets 中配置以下变量:

- SCKEY : 你刚注册的 Server酱3 SendKey(注意!前后不要有空格回车)

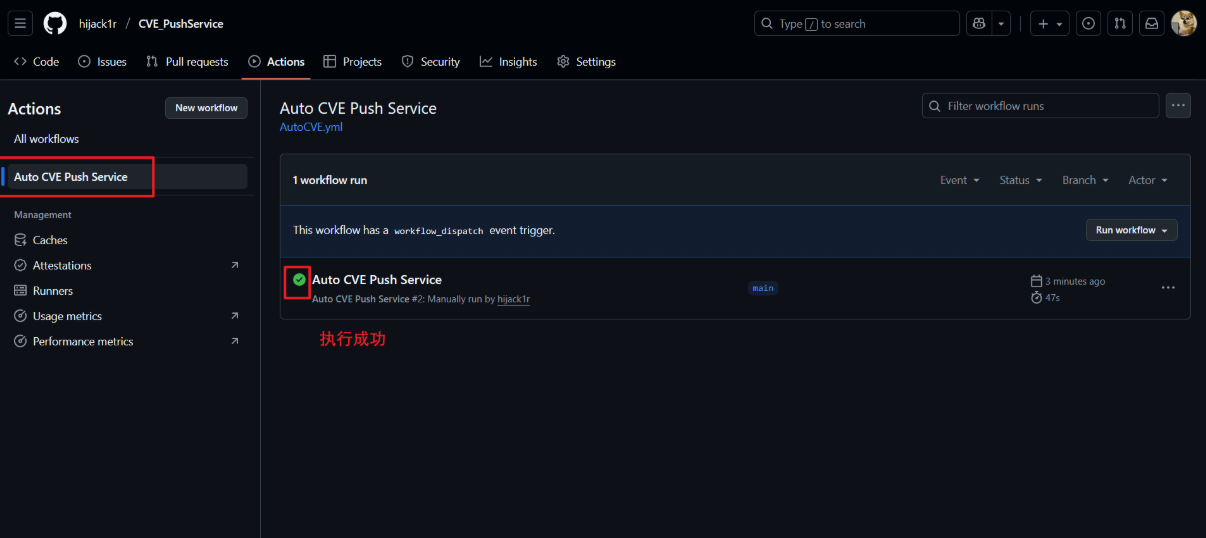

3. GitHub Actions 自动化运行

- 点击

Actions进入运行页面,点击I understand my workflow按钮。 - 自动刷新后左侧出现

Auto CVE Push Service流程。 - 点击

Auto CVE Push Service流程,点击Enable Workflow按钮。 - 给自己的项目点击两次

Star(Fork后你自己的项目)启动Action。 - 再点击上面的

Actions选择Auto CVE Push Service看看有没有报错。 - 没有报错的话Server酱里应该就会有推送通知了(记得打开Server酱App通知权限)

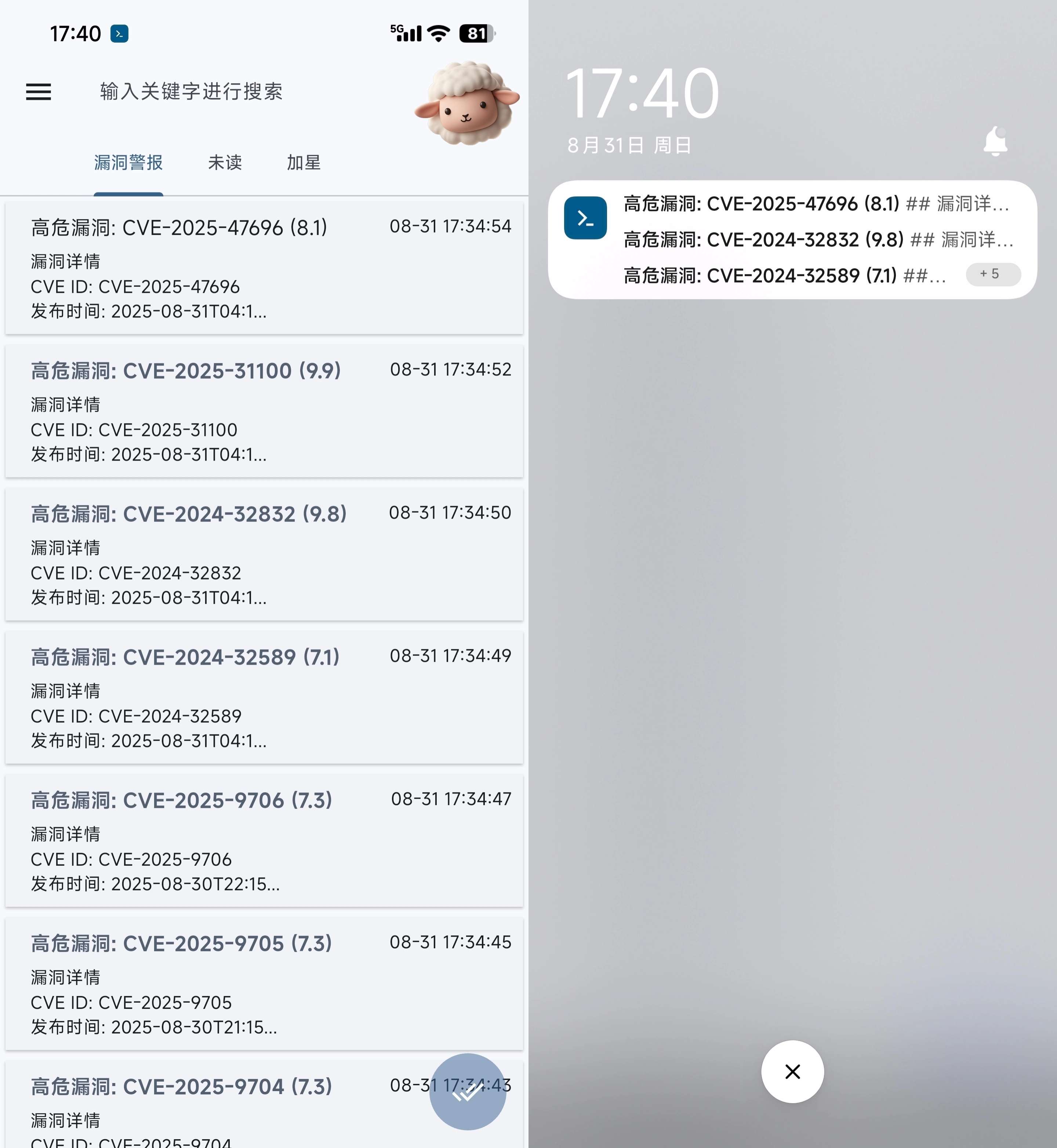

- 推推送效果示例:

注意

- 默认是每天早上 UTC 0:00 (北京时间 8:00)开始自动检测24小时内是否有新的高危漏洞曝出,如果您想修改,可以在AutoCVE.yml中修改。实际执行时间:每天上午 ≈8:00~8:30(受GitHub队列影响)

- 由于本项目中使用

GitHub Actions的Artifact来存储数据库(vulns.db)。Artifact是存储在GitHub仓库的Actions页面下的,与代码仓库分离。因此,当你们fork项目时,只能复制代码,但不会复制Artifact。这意味着:- 每个fork的项目在首次运行时,由于没有历史数据库,会从头开始创建一个新的

vulns.db。(APP可能会收到24小时内的多条通知,不要惊慌) - 每个fork的项目在后续运行中,会使用自己工作流生成的

Artifact(即自己保存的数据库),不会互相影响。

- 每个fork的项目在首次运行时,由于没有历史数据库,会从头开始创建一个新的

- 运行方式:

- 启动 Action 时自动首次触发,后续工作流会在每日北京时间 8:00 自动运行

- 或手动触发测试:Actions → Auto CVE Monitor → Run workflow

工具下载

https://github.com/hijack1r/CVE_PushService