ssh 远程连接加密算法报错

ssh 远程连接加密算法报错

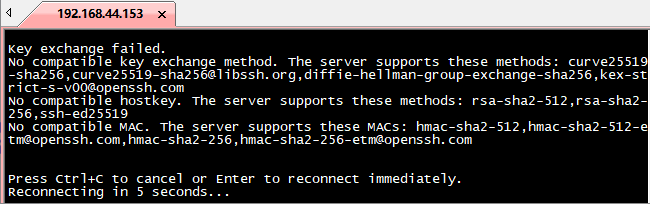

错误现象如下:

遇到的错误信息 “Key exchange failed. No compatible key exchange method.” 表明 SSH 客户端和服务器在密钥交换方法上无法达成一致。这通常是因为客户端不支持服务器要求的加密算法,或者服务器配置过于严格,只允许使用特定的现代算法。

问题分析

根据错误信息,服务器支持以下密钥交换方法:

curve25519-sha256curve25519-sha256@libssh.orgdiffie-hellman-group-exchange-sha256kex-strict-s-v00@openssh.com

以及以下 MAC 算法:

hmac-sha2-512hmac-sha2-512-etm@openssh.comhmac-sha2-256hmac-sha2-256-etm@openssh.com

而 客户端似乎不支持这些算法,导致连接失败。

解决方案

1. 检查服务器配置

调整服务器的 SSH 配置文件 /etc/ssh/sshd_config,增加对旧算法的支持。但请注意,这会降低服务器的安全性,因此仅在必要时使用。

vi /etc/ssh/sshd_config# 新增如下内容

KexAlgorithms +diffie-hellman-group1-sha1

HostKeyAlgorithms +ssh-rsa

MACs +hmac-sha1

然后重启 SSH 服务:

systemctl restart sshd

2. 升级 SSH 客户端

最直接的解决方案是升级 SSH 客户端到最新版本,以确保它支持现代加密算法。

-

Windows:如果 使用的是 Windows 内置的 OpenSSH 客户端,可以通过 Windows 更新进行升级。或者, 可以下载并安装较新版本的 PuTTY 或 MobaXterm。

-

Linux/macOS:使用包管理器更新 OpenSSH 软件包。例如,在基于 Debian 的系统中,可以运行:

sudo apt update && sudo apt upgrade openssh-client

3. 显式指定兼容的算法

如果暂时无法升级客户端, 可以尝试显式指定兼容的算法来建立连接。使用 ssh 命令的 -o 选项:

ssh -o KexAlgorithms=curve25519-sha256,diffie-hellman-group-exchange-sha256 \-o HostKeyAlgorithms=rsa-sha2-512,rsa-sha2-256 \-o MACs=hmac-sha2-512,hmac-sha2-256 \用户名@192.168.44.153

如果上述命令无效,可以尝试其他组合,如 curve25519-sha256@libssh.org、hmac-sha2-512-etm@openssh.com 等。

4. 修改 SSH 配置文件

为了避免每次连接都指定选项,可以将以下内容添加到 SSH 客户端配置文件中(Linux/macOS 位于 ~/.ssh/config,Windows 位于 %USERPROFILE%\.ssh\config):

Host 192.168.44.153KexAlgorithms curve25519-sha256,diffie-hellman-group-exchange-sha256HostKeyAlgorithms rsa-sha2-512,rsa-sha2-256MACs hmac-sha2-512,hmac-sha2-256

请将 192.168.44.153 替换为实际的服务器地址。

总结

根本原因是由于 SSH 客户端不支持服务器要求的现代加密算法。优先升级 SSH 客户端,以确保它支持最新的安全标准。如果暂时无法升级,可以尝试显式指定兼容的算法或修改 SSH 配置文件。尽量避免为了兼容旧客户端而降低服务器的安全配置。

SH 客户端**,以确保它支持最新的安全标准。如果暂时无法升级,可以尝试显式指定兼容的算法或修改 SSH 配置文件。尽量避免为了兼容旧客户端而降低服务器的安全配置。