腾讯 iOA 测评 | 横向移动检测、病毒查杀、外设管控、部署性能

腾讯 iOA 测评 | 横向移动检测、病毒查杀、外设管控、部署性能

- 写在最前面

- 一、企业终端安全的现实挑战

- 二、测试环境与场景设计

- 三、场景实战测试

- 1. 横向渗透:WMI 远程命令执行检测

- 2. 病毒查杀与漏洞修复

- 3. 外设管理

- 4. 部署与性能测试

- 四、总结与结论

写在最前面

版权声明:本文为原创,遵循 CC 4.0 BY-SA 协议。转载请注明出处。

本次测评围绕企业内网安全的关键环节——横向渗透防护展开,选用腾讯 iOA 基础版作为测试对象,模拟真实攻防场景,验证其在横向移动检测、病毒查杀、外设管控、部署性能等方面的实战能力。

一、企业终端安全的现实挑战

在现代网络攻防中,攻击已从“单点突破”演化为链式入侵:

初始入侵 → 横向渗透 → 权限提升 → 数据外泄。

终端作为最靠近用户、最频繁连接外网的节点,逐渐成为攻击者的优先突破口。

尤其是中小企业,往往存在以下问题:无专职安全运维团队、安全策略缺失、员工安全意识薄弱。

在这种背景下,一个钓鱼邮件、一次默认口令登录、一个未注册的 U 盘,都可能成为黑客入侵的入口。

一旦终端被攻陷,勒索病毒、木马可借助 SMB、RDP、WMI 等横向渗透协议,在内网快速扩散,造成**“一机中毒,全网瘫痪”**的灾难。

终端安全早已不只是“防病毒”,而是企业内网安全的战略支点。

二、测试环境与场景设计

测试拓扑:

- 跳板机:模拟已被攻陷的内网机器

- 目标主机:域控及其他关键资产

- 安全监测:腾讯 iOA 基础版已部署在关键终端

攻击模拟流程:

- 在跳板机获取域用户凭证(模拟攻击前置条件)

- 使用 WMI 进行横向命令执行

- 观察 iOA 的检测与告警

- 同时测试病毒查杀、漏洞修复、外设管控等核心功能

三、场景实战测试

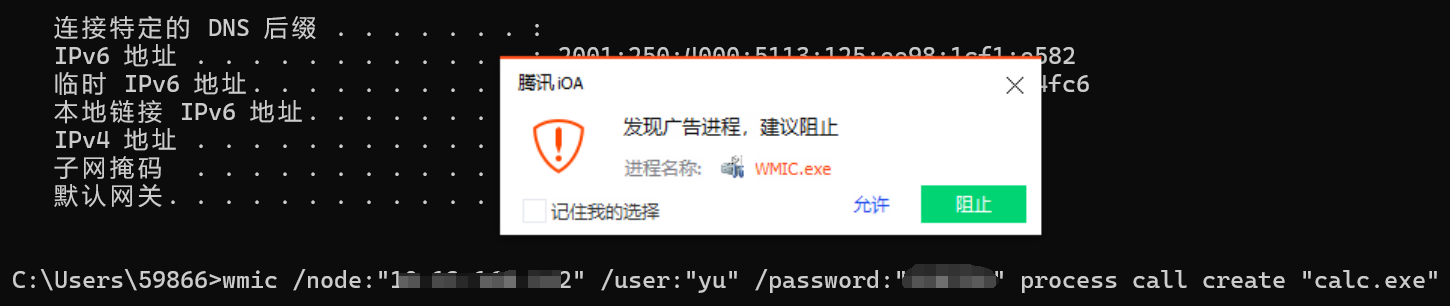

1. 横向渗透:WMI 远程命令执行检测

攻击背景

在内网渗透中,攻击者常在攻陷一台主机后,通过横向移动访问更多资产,最终目标可能是域控。

WMI(Windows Management Instrumentation)是常见横向执行方式之一:

- 隐蔽性高:默认不记录到常规日志

- 无文件落地:无需将攻击脚本写入磁盘

- 可绕过部分防御:安全产品更多盯住 PsExec,忽略 WMI

前置条件

目标主机需开放 135(RPC)和 445(SMB)端口。

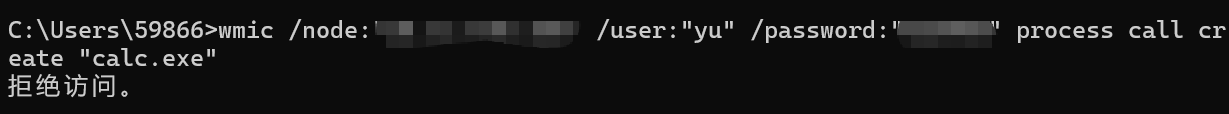

实测命令(在跳板机执行):

wmic /node:"192.168.1.106" /user:"testuser" /password:"123456" process call create "calc.exe"

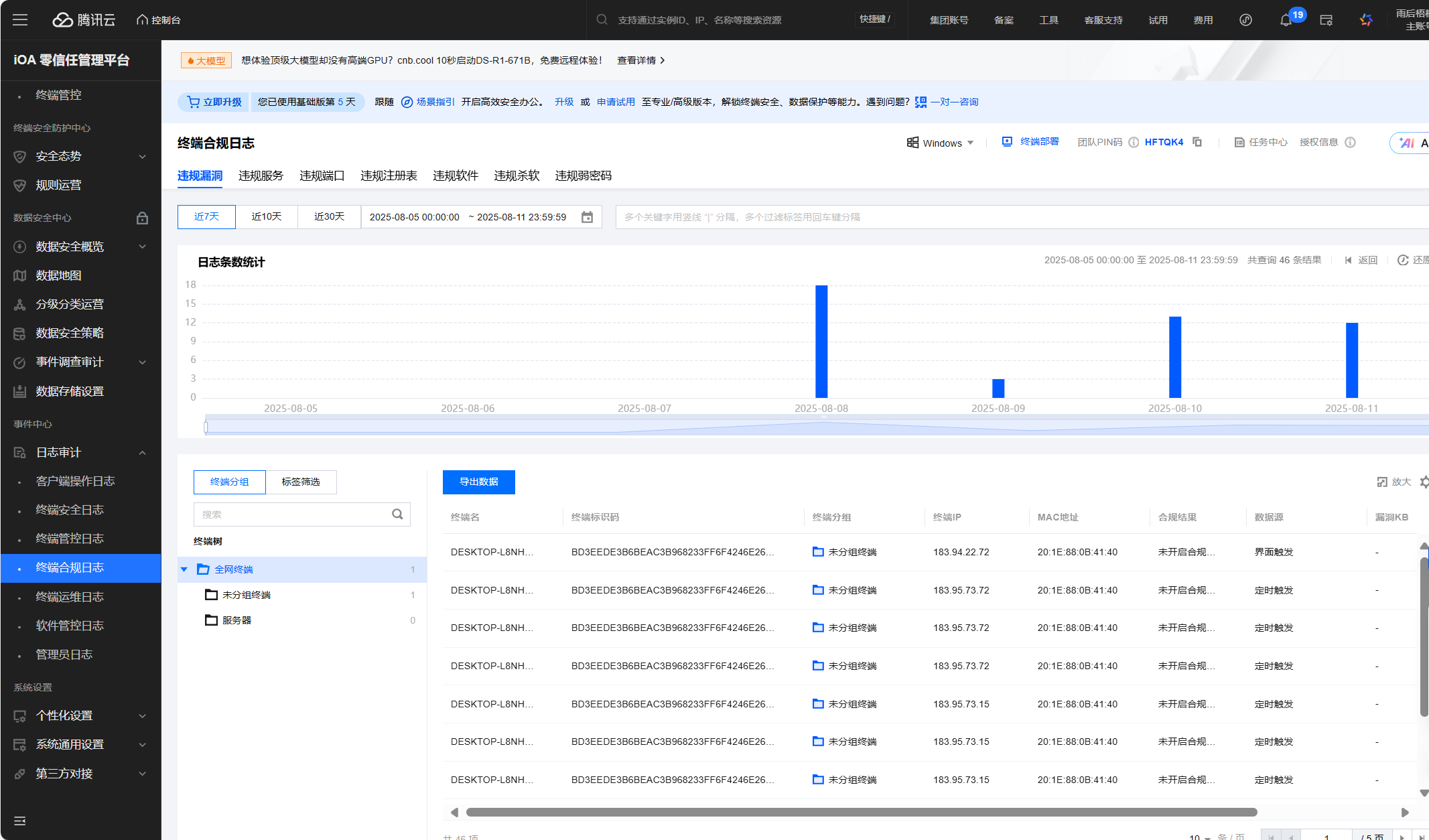

测评结果

- iOA 立即触发“发现进程”告警,命中 WMI 横向执行行为

- 告警详情包含攻击链关键要素,支持溯源回放

- 即使攻击过程无文件落地、无传统日志,仍可基于行为特征检测

防御建议

- 关闭不必要的 135/445 端口

- 限制高权限账号的远程执行权限

- 定期审计横向访问与命令执行记录

2. 病毒查杀与漏洞修复

测试方式

执行全盘扫描,观察检测速度、命中率及漏洞信息呈现方式。

结果与亮点

- 检测速度快、误报率低

- 可自动定期扫描

- 对 Office 宏病毒、脚本型威胁识别准确

- 漏洞详情可跳转 CVE 页面,方便开发人员理解原理

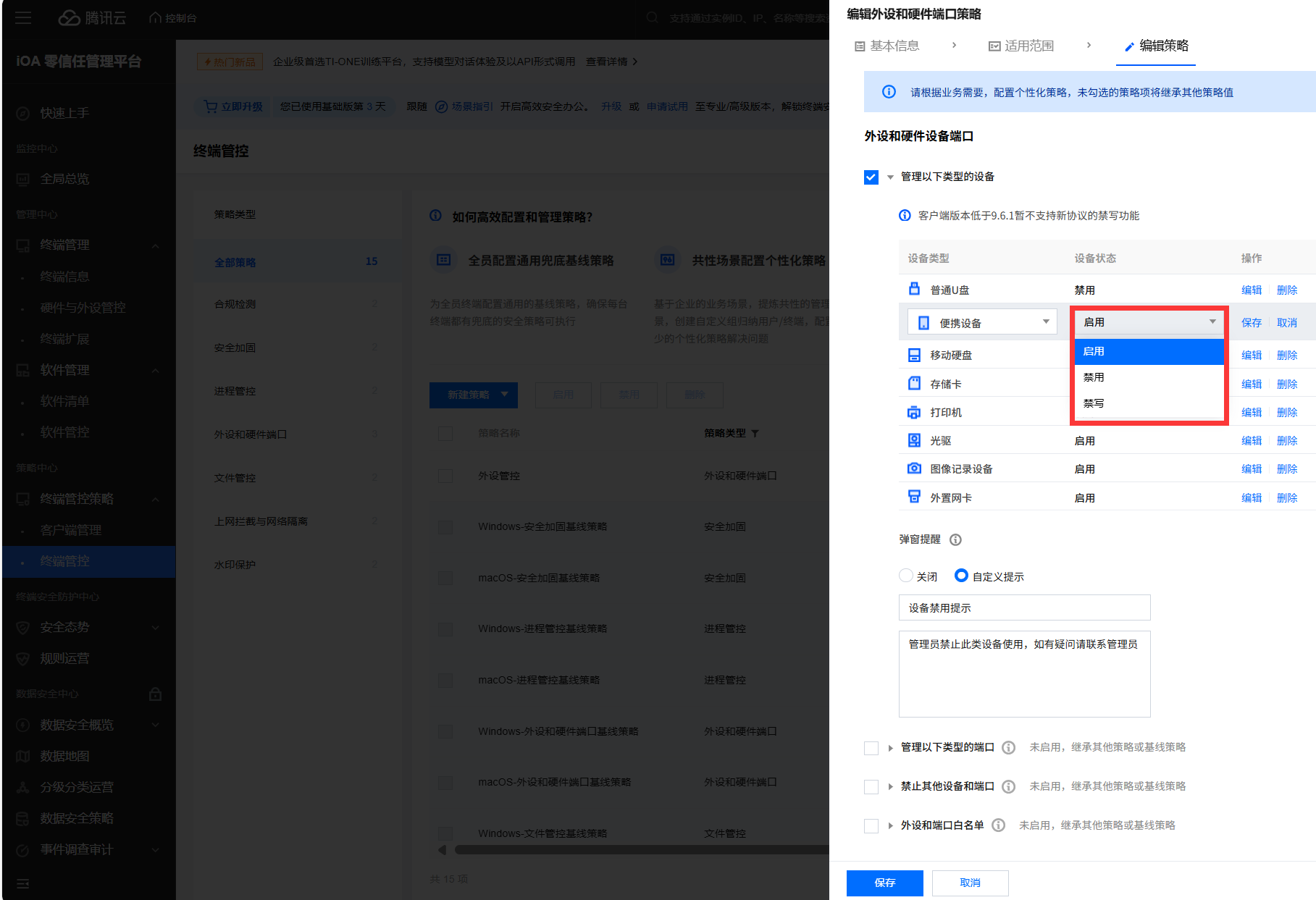

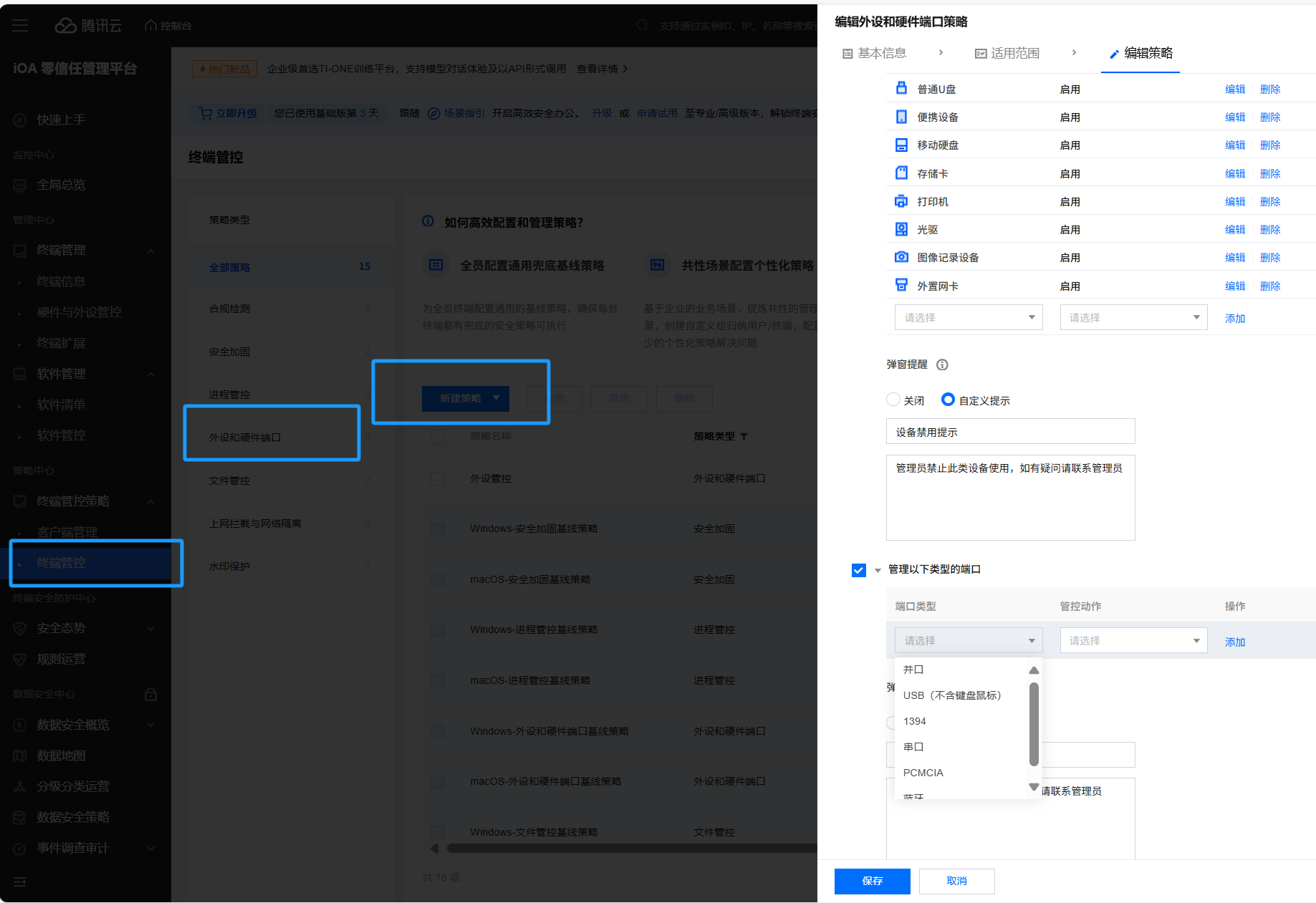

3. 外设管理

场景模拟

配置外设控制策略,禁用所有 U 盘。

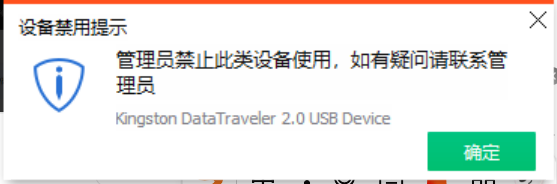

结果

- 插入 U 盘时终端立即弹出禁止提示

- 后台同步生成告警日志

- 支持读写权限分离、插拔记录留存

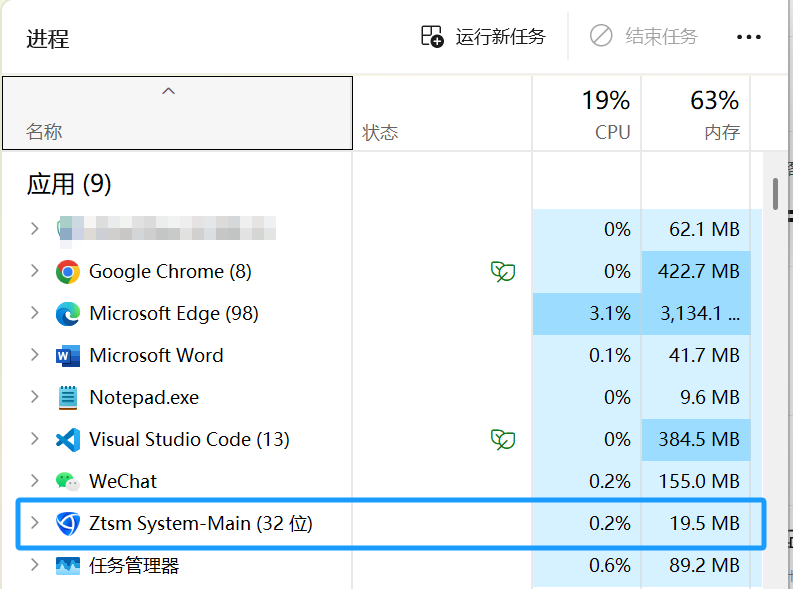

4. 部署与性能测试

安装体验

- 从腾讯云控制台下载客户端,安装过程顺畅,无驱动冲突

- 输入团队 PIN 码完成注册

- 策略“即开即用”,零门槛上手

性能占用(后台驻留状态)

| 项 | 占用 |

|---|---|

| 内存驻留 | ≈ 19.5MB |

| CPU空载占比 | < 0.2% |

四、总结与结论

在本次模拟攻防中,腾讯 iOA 基础版表现为:

- 横向渗透防护:可实时捕捉 WMI 等横向执行行为,溯源信息完整

- 漏洞修复与查杀:检测速度快,覆盖面广,漏洞信息直观

- 外设管控:响应及时、策略灵活

- 部署与性能:轻量化,不影响终端日常使用

对于缺乏安全团队的中小企业而言,iOA 基础版在易用性、可视化、实战防护三个维度的平衡,让它非常适合作为终端安全建设的第一步。

hello,我是 是Yu欸 。如果你喜欢我的文章,欢迎三连给我鼓励和支持:👍点赞 📁 关注 💬评论,我会给大家带来更多有用有趣的文章。

原文链接 👉 ,⚡️更新更及时。

欢迎大家点开下面名片,添加好友交流。