应急响应复现

一、前言:当企业发生黑客入侵、系统崩溃或其它影响业务正常运行的安全事件时,急需第一时间进行处理,使企业的网络信息系统在最短时间内恢复正常工作,进一步查找入侵来源,还原入侵事故过程,同时给出解决方案与防范措施,为企业挽回或减少经济损失。

二、常见的应急响应事件分类:

| 场景类别 | 示例 | 测试重点 |

|---|---|---|

| 网络攻击 | Webshell入侵、弱口令爆破、DDoS攻击 | 检测与溯源能力、隔离与封堵 |

| 恶意软件 | 勒索病毒、木马投递 | 杀毒/EDR响应速度、数据备份与恢复 |

| 内部威胁 | 员工泄露敏感数据、违规操作 | 权限管控、审计日志、溯源能力 |

| 系统故障 | 数据库宕机、磁盘满 | 业务切换、故障恢复时间 |

| 数据泄露 | 敏感数据外传 | 数据发现、防泄漏措施 |

三、测试方式

-

桌面演练(Tabletop Exercise)

团队在会议室模拟事件场景,按流程推演响应步骤,适合低成本验证流程。 -

红队/蓝队对抗演练

红队模拟攻击,蓝队响应处置,真实检验检测与防御能力。 -

渗透测试+应急演练

在受控环境中实施实际入侵行为,验证监控告警与处置效率。 -

突发告警演练

人为制造告警(如模拟木马文件出现),观察安全团队反应速度。

四、linux高频访问 IP 监控与封禁:

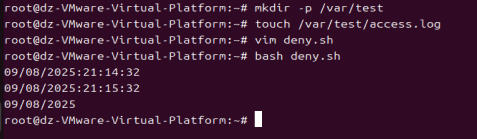

#!/bin/bash

# 日志文件路径

logfile=/var/test

last_minutes=1

# 开始时间1分钟之前(这里可以修改,如果要几分钟之内攻击次数多少次,这里可以自定义)

start_time=`date -d"$last_minutes minutes ago" +"%d/%m/%Y:%H:%M:%S"`

echo $start_time

# 结束时间现在

stop_time=`date +"%d/%m/%Y:%H:%M:%S"`

echo $stop_time

cur_date="`date +%d/%m/%Y`"

echo $cur_date

# 过滤出单位之间内的日志并统计最高ip数,请替换为你的日志路径

tac $logfile/access.log | awk -v st="$start_time" -v et="$stop_time" '{t=substr($4,2);if(t>=st && t<=et){print $1}}' |sort | uniq -c | sort -nr > $logfile/log_ip_top10

#ip_top=`cat $logfile/log_ip_top10 | head -1 | awk '{print $1}'`

# 出现横杠使用sed去掉第一行

#sed -i '1d' $logfile/log_ip_top10

# 单位时间[1分钟]内单ip访问次数超过200次的ip记录入black.txt

ip=`cat $logfile/log_ip_top10 | awk '{if($1 > 100)print $2}'`

for line in $ip

do

echo $line >> $logfile/getip.txt

echo $line

iptables -I INPUT -p tcp -m multiport --dport 80,443 -s $line -j DROP

done测试脚本运行

五、检查系统账号安全

1、查看服务器是否有弱口令,远程管理端口是否对公网开放。

-

检查方法:据实际情况咨询相关服务器管理员。

2、查看服务器是否存在可疑账号、新增账号。

-

检查方法:打开 cmd 窗口,输入

lusrmgr.msc命令,查看是否有新增/可疑的账号,如有管理员群组的(Administrators)里的新增账户,如有,请立即禁用或删除掉。

3、查看服务器是否存在隐藏账号、克隆账号。

-

检查方法:

a、打开注册表 ,查看管理员对应键值。

b、使用D盾_web查杀工具,集成了对克隆账号检测的功能。

4、结合日志,查看管理员登录时间、用户名是否存在异常。

-

检查方法:

a、Win+R 打开运行,输入"eventvwr.msc",回车运行,打开“事件查看器”。

b、导出 Windows 日志 -- 安全,利用微软官方工具 Log Parser 进行分析。

六、深入排错与根因分析

目标:找到攻击链全貌并修复问题

-

日志分析

-

时间线复盘(首次入侵 → 扩散 → 破坏/外传)

-

搜索所有异常 IP / 请求特征

-

-

文件系统检查

-

md5sum 对比关键文件

-

查找新增可执行文件 / 脚本

-

-

账号与权限检查

-

近期新增/提权账号

-

不符合策略的 sudo / root 权限

-

-

漏洞扫描

-

对受影响系统进行快速漏洞扫描

-

对业务系统进行代码审计(如怀疑 Web 漏洞)

-