专为 SOC 分析师和 MSSP 设计的威胁搜寻指南

主动威胁搜寻已成为安全运营中心 (SOC) 分析师和托管安全服务提供商 (MSSP) 的一项基本学科。

传统的检测方法往往会忽略新颖或复杂的对抗技术,因此安全团队必须利用先进的工具和方法。

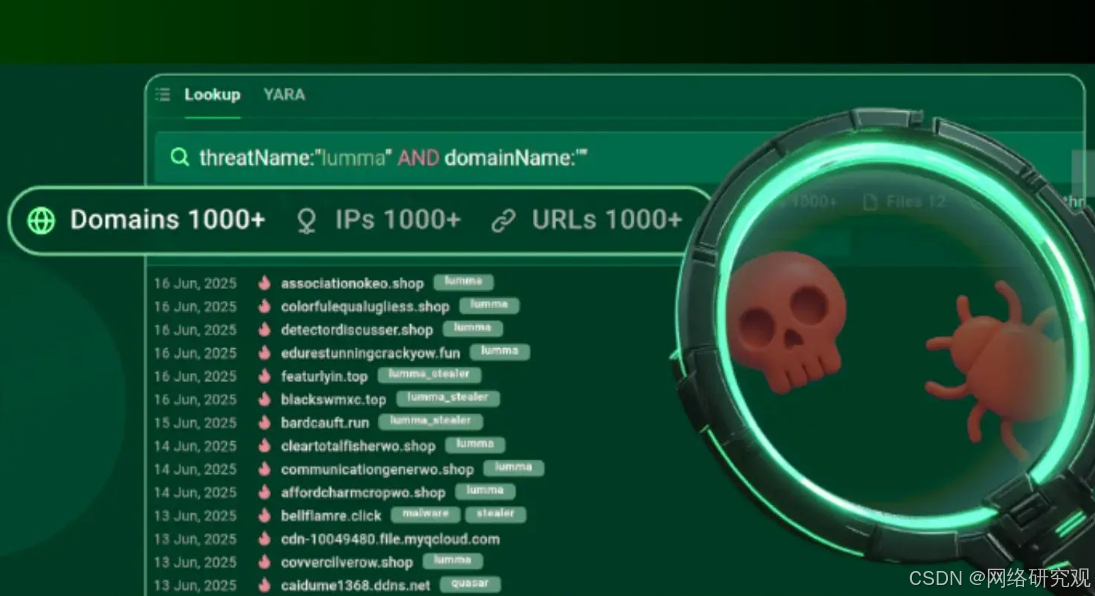

ANY.RUN 的威胁情报查找 (TI Lookup) 使分析师能够从庞大的交互式沙盒环境中直接获取对妥协指标 (IOC)、行为指标 (IOB) 和攻击指标 (IOA) 的详细洞察。

解锁 TI Lookup 的核心功能

TI Lookup 可立即访问恶意软件数据库,该数据库由超过 500,000 名沙盒用户(包括 15,000 个企业 SOC 团队)的贡献丰富。

提供 50 个试用请求,单次查询即可返回数百个相关会话、样本和工件,用于有针对性的研究。主要功能包括:

- IOC 查找:搜索文件哈希、IP 地址、域名和 URL 以验证可疑物品。

- 行为查找:识别注册表修改、进程活动、网络通信和互斥创建——对于检测缺乏既定 IOC 的新兴威胁至关重要。

- MITRE ATT&CK 集成:查询特定的策略、技术和程序 ( TTPTTPTTP ),以使搜索与已知的对手框架保持一致。

- 文件/事件关联:发现不同工件之间的关系以揭示更广泛的攻击活动。

- 基于 YARA 的查询:执行基于模式的搜索以获得精确的文件特征匹配。

- 高级查询语法:利用超过 40 个参数、通配符和逻辑运算符(AND、OR、NOT、括号、*、?、^、$)来处理复杂的上下文搜索场景。

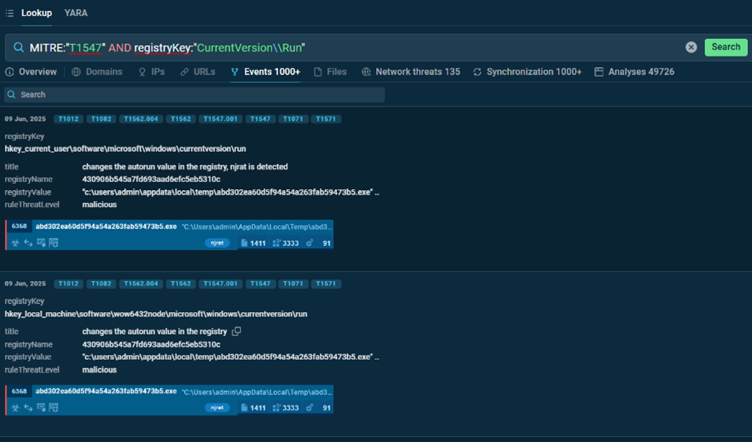

恶意软件更改 Windows 注册表的搜索结果

实际威胁搜寻用例

- 基于国家/地区的检测:

地理过滤(例如,submissionCountry:“br”和threatName:“phishing”)揭示了区域网络钓鱼趋势,而将submissionCountry:“in”与commandLine:“powershell”和threatLevel:“malicious”相结合则可以查明印度的基于PowerShell的攻击。 - MITRE 技术重点查询:

- 命令和脚本执行(T1059):( MITRE:“T1059” AND (commandLine:“powershell” OR imagePath:“mshta.exe”))使用 PowerShell 或 mshta.exe 显示沙盒事件。

- 注册表持久性(T1547): MITRE:“T1547”和registryKey:“CurrentVersion\\Run”通过Windows注册表识别恶意软件的自动启动行为。

- 混淆文件行为:

检测隐藏在非标准目录中的可执行文件:fileExtension:”exe” 且不包含 filePath:”Windows*” 且不包含 filePath:”Program Files*”。 识别基于脚本的混淆,例如 commandLine:”powershell” 且不包含 fileExtension:”js”。 - 持久性和互斥搜索:

使用 syncObjectName:“rmc” 查找恶意软件互斥体来检测 Remcos 木马实例,说明互斥体名称如何识别复杂的威胁。 - 域名生成算法 (DGA) 检测:

目标廉价顶级域名 (TLD) DGA:域名:“.top” 或 域名:“.xyz” 以及(目标端口:“80” 或 目标端口:“443”) 和威胁等级:“恶意”。通过域名:“.workers.dev” 和威胁等级:“恶意” 识别 Cloudflare 托管的网络钓鱼。 - 恶意软件家族行为:

- Formbook: threatName:“formbook”或(MITRE:“T1055”和registryKey:“CurrentVersion\\Run”和fileExtension:“exe”)。

- AsyncRAT: 威胁名称:“asyncrat” AND (命令行:“mshta.exe” OR 命令行:“powershell”)。

- 主题搜索订阅:

通过订阅结合已知窃取者名称和注册表访问模式的自定义查询,接收凭证窃取者活动的自动警报。

通过将 TI Lookup 集成到 SOC 剧本中,分析师可以通过两秒以内的查询响应缩短平均响应时间 (MTTR),使用丰富的威胁情报将警报情境化,并在威胁升级之前主动搜寻看不见的威胁。

无论是隔离区域攻击波、瞄准特定的 MITRE 技术,还是映射复杂的多向量活动,ANY.RUN 的 TI Lookup 都能为 SOC 团队和 MSSP 提供快速、明智决策所需的可操作数据。