04 网络信息内容安全--入侵检测技术

1 课程内容

- 网络信息内容获取技术

- 网络信息内容预处理技术

- 网络信息内容过滤技术

- 社会网络分析技术

- 异常流量检测技术

- 对抗攻击技术

2 入侵检测技术

2.1 入侵检测技术概述

被动安全防御技术的不足:

- 防火墙:80%以上的攻击来源于组织内部;串联的工作方式使其无法进行复杂的检测

- 安全访问控制:黑客可以通过身份窃取、利用系统漏洞等手段绕开安全访问控制机制

入侵检测技术的产生:

- 作为一种积极主动的安全防护技术,对各种被动防护技术起到了极其有益的补充

- 它从计算机网络或计算机系统中的若干关键点处收集信息,并对其分析,从中发现网络或系统中是否有违反安全策略的行为或被攻击的迹象

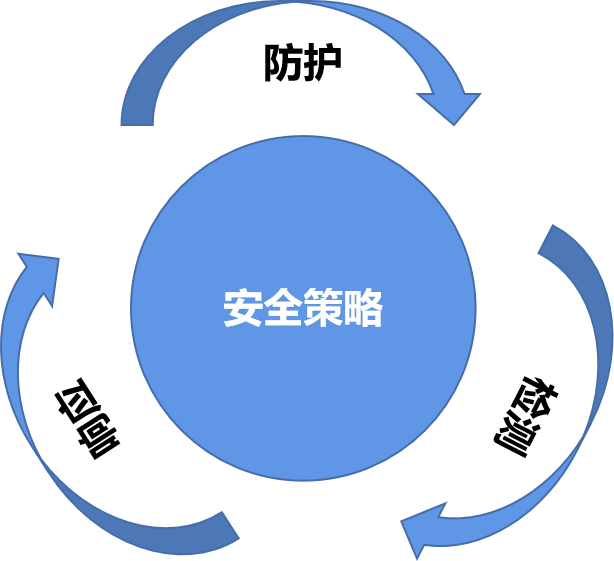

- 策略:是模型的核心,具体的实施过程中,策略意味着网络安全要达到的目标

- 防护:安全规章、安全配置、安全措施

- 检测:异常监视、模式发现

- 响应:报告、记录、反应、恢复

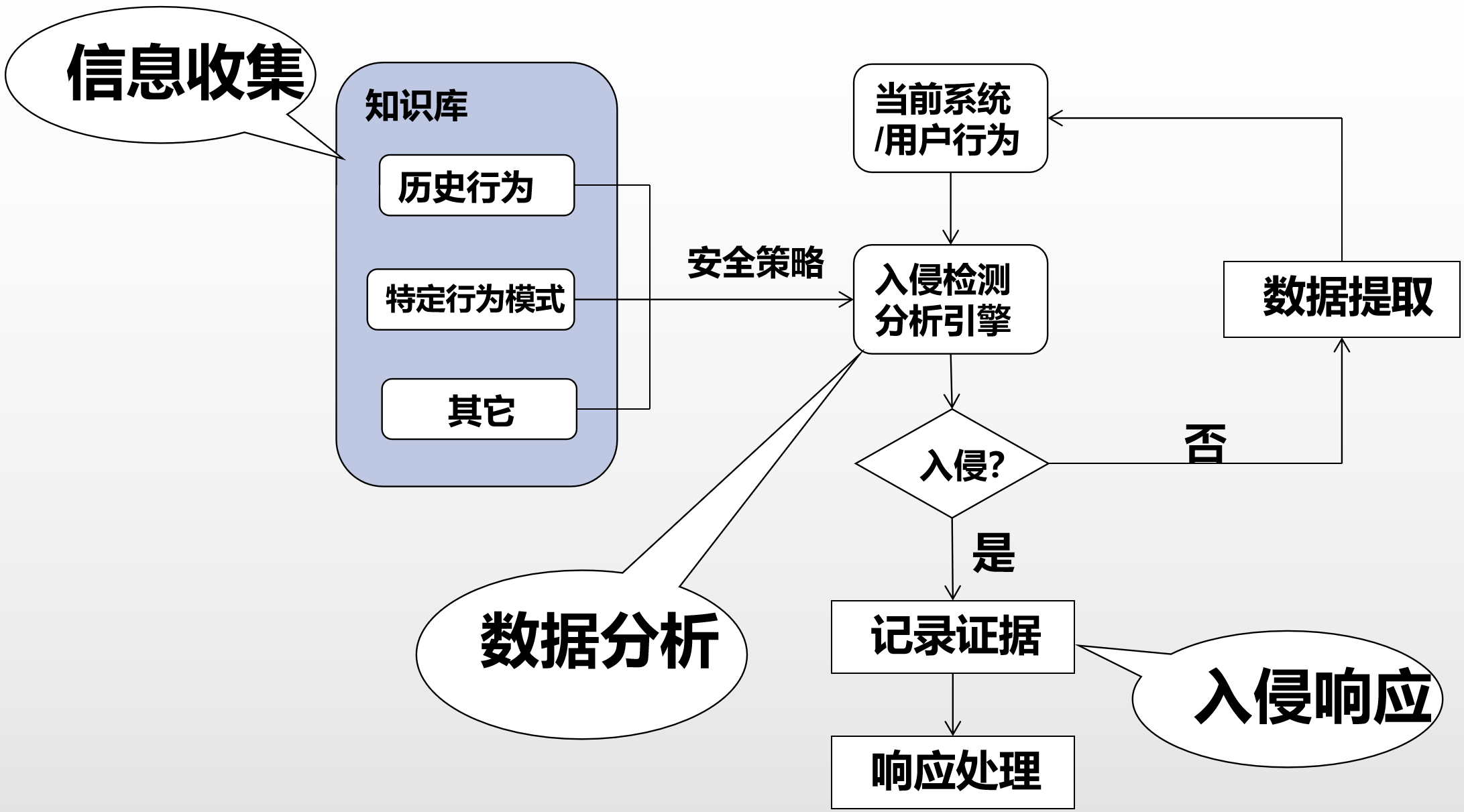

2.2 入侵检测步骤

信息收集

系统日志:日志文件中记录了各种行为类型及每种类型的不同信息

文件异常改变:具有重要信息的文件和私有数据文件被异常改动

程序执行异常行为:包括OS、网络服务用户启动的程序等,每个执行的程序由一个或多个进程来实现

物理形式入侵信息:未授权的网络硬件连接,对物理资源的未授权访问

数据分析

模式匹配: 将收集信息与已知网络入侵数据库进行比较,以发现异常

- 优点:只收集相关数据集合,减少系统负担,技术成熟,检测准确率高

- 弱点:无法检测到从未出现过的攻击手段,需要不断升级

统计分析:统计正常测量属性平均值,观测检测值是否在正常值范围之外

- 优点:可检测到未知的入侵和更为复杂的入侵

- 缺点:误报、漏报率高,且不适应用户正常行为的突然改变

完整性分析:关注某个文件或对象是否被更改,包括文件和目录的内容及属性。

- 优点:能发现攻击导致文件或其他对象的改变

- 缺点:不能实时响应,一般以批处理方式实现

检测响应

- 将分析结果记录在日志文件中,并产生相应的报告

- 触发警报,如在系统管理员的桌面上产生一个告警标记位,向系统管理员发送传呼或电子邮件等等

- 修改入侵检测系统或目标系统,如终止进程、切断攻击者的网络连接,或更改防火墙配置等

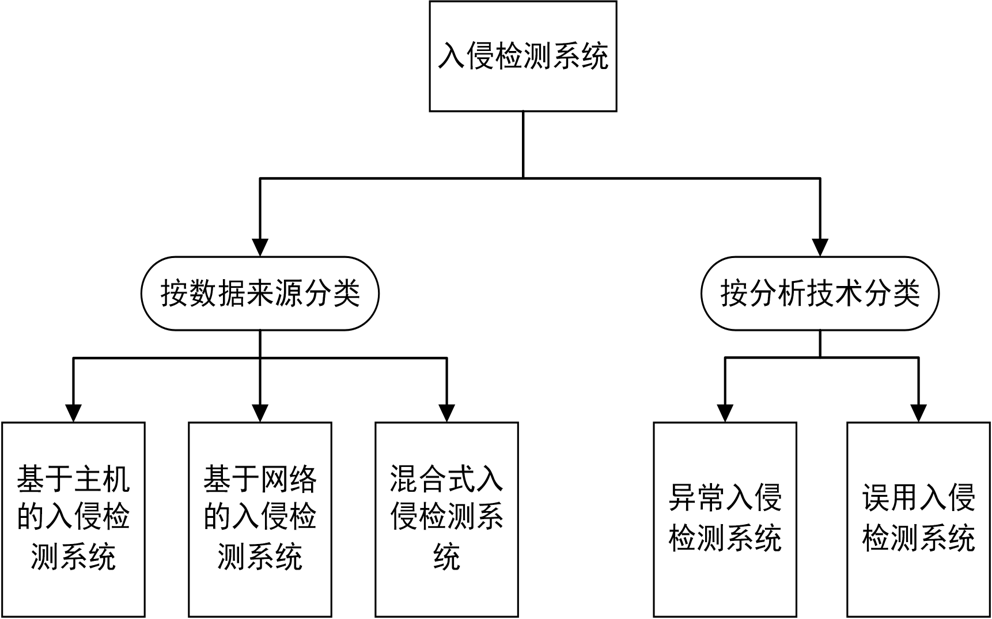

2.3 入侵检测分类

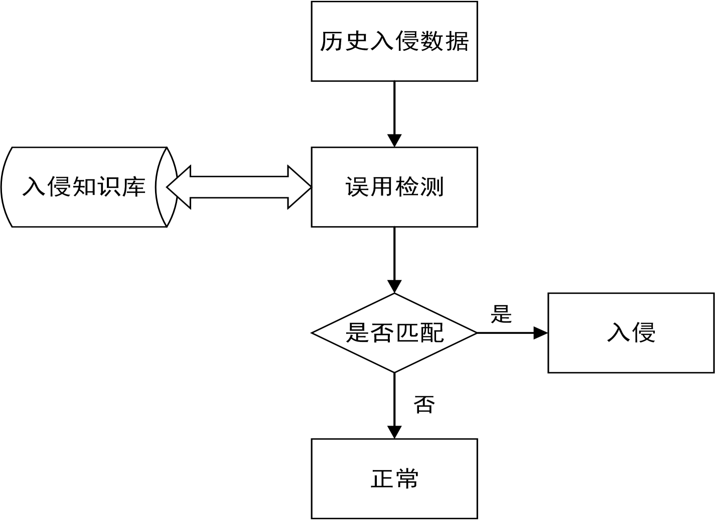

误用入侵检测系统

误用入侵检测又称为基于知识的检测或者特征检测

- 其建立在对已知入侵攻击方法和系统缺陷的知识积累上,建立起一个较为完备的知识数据库

- 检测时,将待检测行为事件的触发信息在数据库中进行匹配,发现符合要求的就会产生报警

优点:算法简单,系统开销小,准确率高,效率高

缺点:只能检测出已知攻击,模式库要不断更新

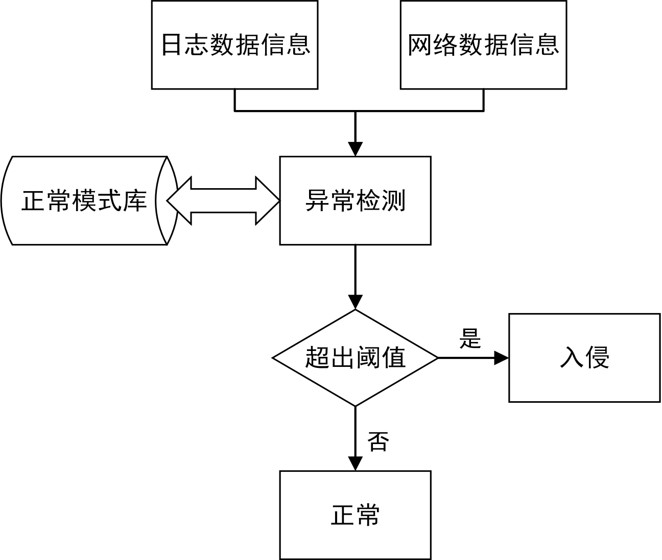

异常入侵检测系统

- 异常检测的假设是入侵者活动异常于正常主体的活动,建立正常活动的“活动简档”,当前主体的活动违反其统计规律时,认为可能是“入侵”行为

- 异常检测是较为常见的入侵检测方式

优点:可以检测未知的攻击

缺点:适应性不强,误报较多

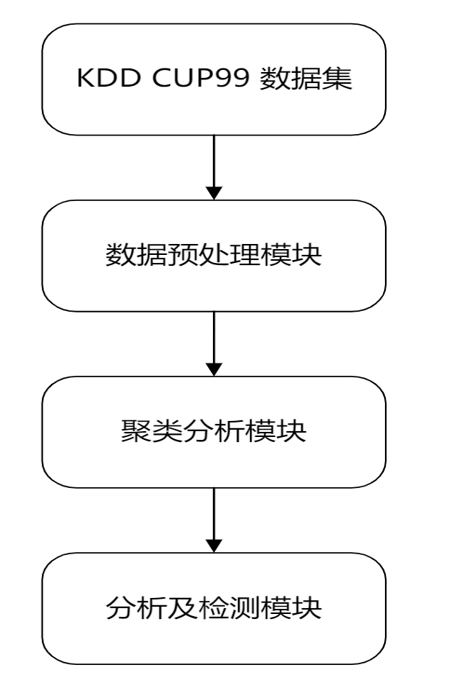

2.4 入侵检测实例

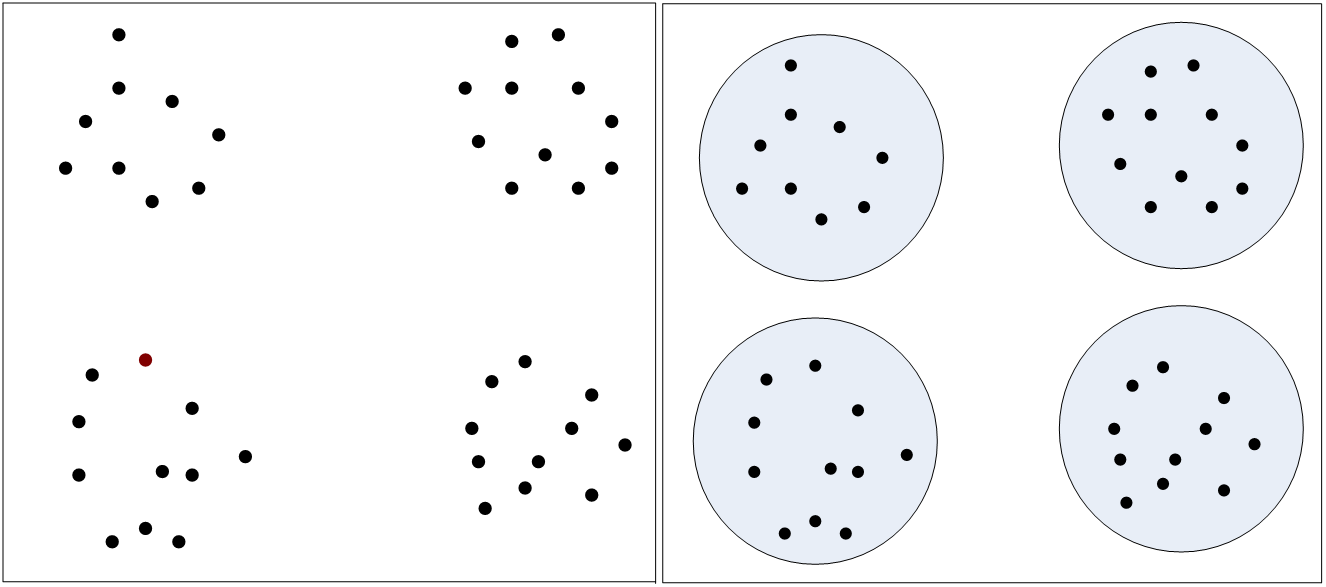

聚类中没有任何指导信息,完全按照数据的分布进行类别划分

聚类中没有任何指导信息,完全按照数据的分布进行类别划分