[AD] Reaper NBNS+LLMNR+Logon 4624+Logon ID

QA

| Q | A |

|---|---|

| Forela-Wkstn001 的 IP 位址是什麼? | 172.17.79.129 |

| Forela-Wkstn002 的 IP 位址是什麼? | 172.17.79.136 |

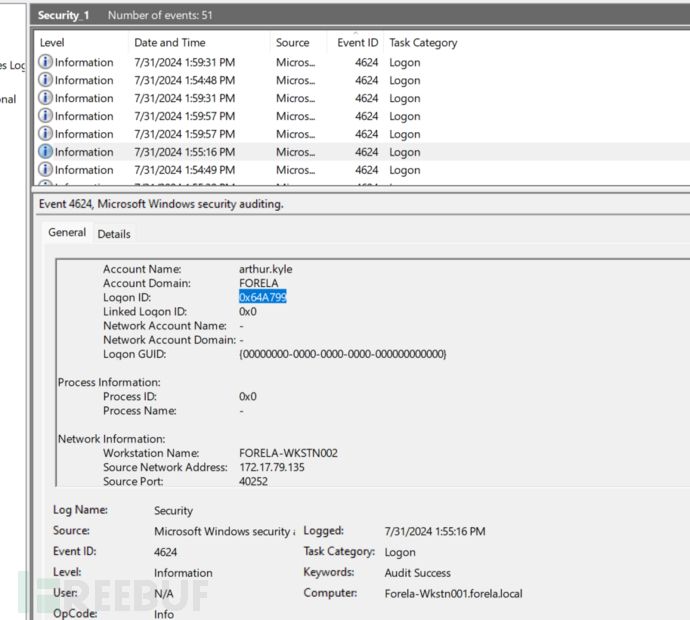

| 被攻擊者竊取雜湊值的帳戶的使用者名稱是什麼? | arthur.kyle |

| 攻擊者用來攔截憑證的未知設備的 IP 位址是什麼? | 172.17.79.135 |

| 受害者用戶帳號瀏覽的文件共享是什麼? | \\DC01\Trip |

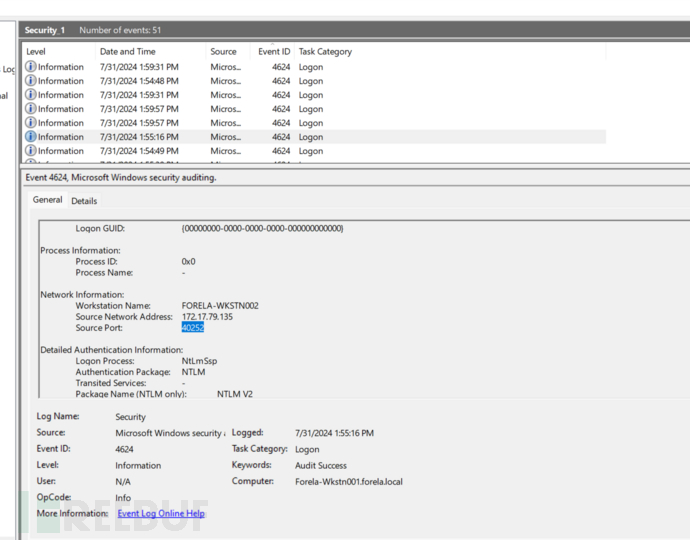

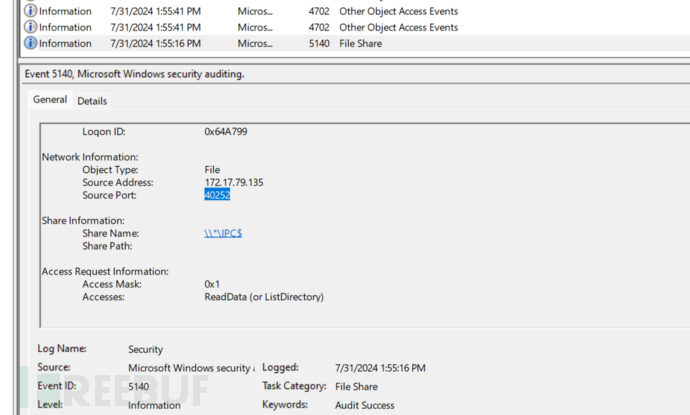

| 使用被盜帳戶登入目標工作站的來源連接埠是什麼? | 40252 |

| 惡意會話的登入 ID 是什麼? | 0x64A799 |

| 偵測基於主機名稱和指派的 IP 位址不符。發生惡意登入的工作站名稱和來源 IP 位址是什麼? | FORELA-WKSTN002, 172.17.79.135 |

| 惡意登入發生在 UTC 時間什麼時間? | 2024-07-31 04:55:16 |

| 攻擊者使用的惡意工具在身份驗證過程中存取的共享名稱是什麼? | \\*\IPC$ |

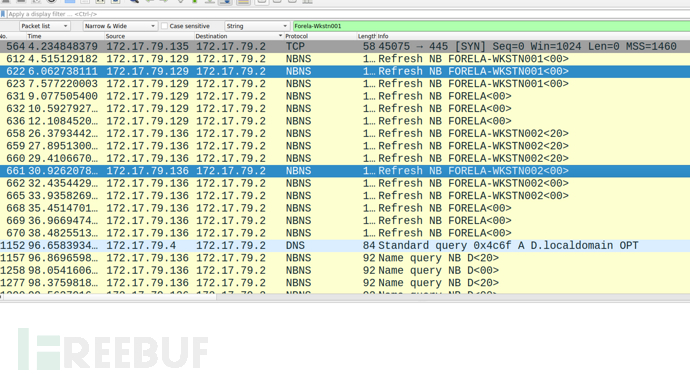

TASK1:NBNS

172.17.79.129

TASK2

172.17.79.136

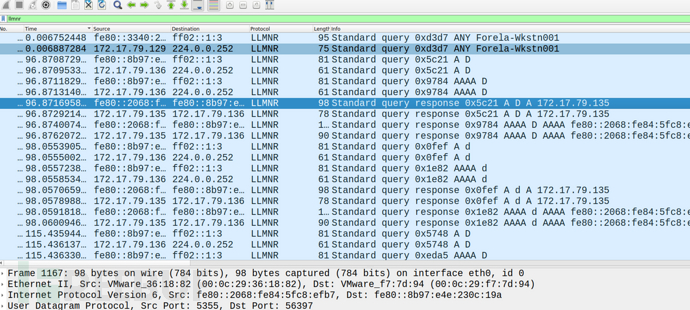

TASK4:LLMNR 投毒

Forela-Wkstn002进行 LLMNR 查詢,回应ip为172.17.79.135

172.17.79.135

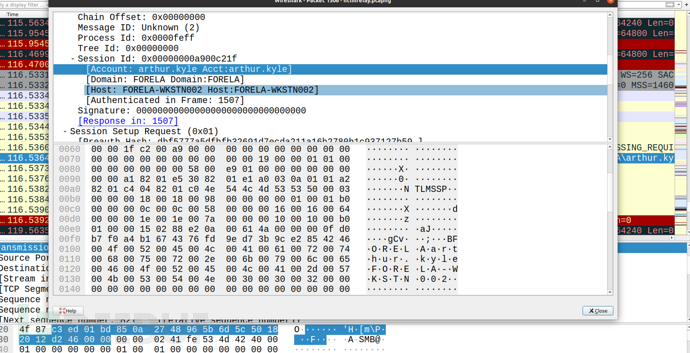

TASK3

LLMNR投毒成功后Forela-Wkstn002和攻擊者進行smb鏈接要求存取 \\D\IPC$,并且使用用戶arthur.kyle認證

TASK5

Forela-Wkstn002未受到投毒前訪問的正確網路檔案路徑\\DC01\Trip

task6:Logon 4624

機器172.17.79.135:40252向Forela-Wkstn001.forela.local發送認證

TASK7:Logon ID

忽略0x3E7

Logon ID: 0x3E7 SYSTEM(系統核心帳號) 固定

0x64A799

TASK8

偵測基於主機名稱和指派的 IP 位址不符。發生惡意登入的工作站名稱和來源 IP 位址是什麼?

FORELA-WKSTN002, 172.17.79.135

TASK9

2024-07-31 04:55:16

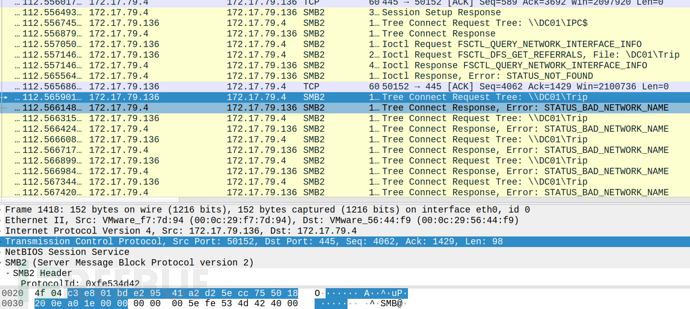

TASK10

攻擊者使用的惡意工具在身份驗證過程中存取的共享名稱是什麼?

Share Information:Share Name: \\*\IPC$