全流量解析:让安全防御从“被动挨打”升级为“主动狩猎”

在网络安全领域,攻击者就像“隐形小偷”,总想悄无声息地入侵你的网络。而全流量解析,就是一套能“看清每一辆网络货车里装了什么”的技术。它通过采集并分析网络中的全部原始流量数据,帮助安全团队发现威胁、溯源攻击,甚至提前预警未知风险。今天,我们就用通俗的语言和实际案例,揭开这项技术的神秘面纱。

一、初识全流量解析:网络世界的CT扫描仪

高速公路监控中心大屏 vs 网络流量拓扑图

传统安防的短板

-

防火墙:像小区门卫,只检查进出人员;

-

杀毒软件:像随身保镖,只能保护单台设备;

-

全流量解析:全市天网系统,记录分析所有车辆轨迹,能保护所有网络设备。

技术定义:

对网络中的全部通信流量进行实时采集、协议解析和深度分析,形成完整的网络行为档案。就像给网络做全身CT扫描,每一帧数据包都逃不过监控,甚至连黑客常用的VPN隧道、非标准协议也逃不过它的“法眼”。

为什么需要它?

传统防火墙和杀毒软件只能识别已知威胁(比如病毒特征库),但面对APT攻击(高级持续性威胁)或0Day漏洞利用(未被公开的漏洞攻击)时往往束手无策。而全流量解析通过“记录一切、分析一切”,即使攻击者隐藏得再深,也能从流量中揪出蛛丝马迹。

举个通俗例子:

假设你的公司网络是一条高速公路,全流量解析就是沿途安装的无数摄像头+智能分析系统。它不仅能记录每辆车的车牌(IP地址)、货物(数据内容),还能识别异常行为——比如一辆标着“运蔬菜”的货车,实际却装了危险品(如恶意软件)。

二、全流量解析如何工作?

全流量解析系统通常由探针和分析平台两部分组成,像“侦察兵”与“指挥官”的配合。

1. 探针:流量采集与解析

探针部署在网络关键节点(如核心交换机旁路),负责抓取所有流量,并完成以下任务:

-

协议解析:识别200+种协议,包括HTTP、数据库协议(如MySQL)、加密协议(如HTTPS)甚至VPN流量。

-

解密能力:用RSA、SM4等算法解密HTTPS流量,看穿加密通信中的猫腻。

-

会话重组:将分散的数据包拼成完整会话,还原攻击者的一次完整操作。

技术亮点:

-

发现“挂羊头卖狗肉”的流量,比如用80端口(通常用于网页)传输恶意代码。

-

提取流量中的元数据(如IP、端口、时间戳),为后续分析提供基础。

2. 分析平台:威胁检测与溯源

分析平台像“安全大脑”,利用机器学习、威胁情报等技术,从海量数据中精准定位威胁:

-

异常行为检测:比如数据库突然被频繁访问,可能是SQL注入攻击。

-

攻击链还原:结合流量日志,重现攻击者从入侵、横向移动到数据窃取的全过程。

-

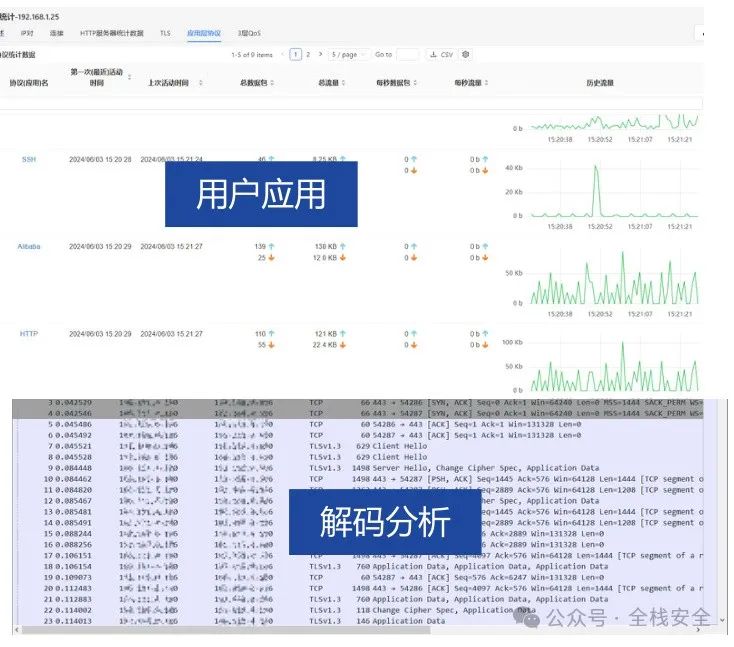

可视化界面:通过图表展示TOP应用流量、实时攻击地图,让威胁一目了然。

全流量分析界面示例(图片来源:AnaTraf)

三、实战案例:全流量解析如何揪出“内鬼”

案例背景:

某企业内网服务器频繁重启,但传统安全设备未发现异常。通过全流量解析系统,安全团队锁定了攻击路径:

-

异常流量告警:探针发现某IP在非工作时间大量访问数据库服务器,协议为SSH(常用于远程管理)。

-

会话解析:分析平台还原SSH会话,发现攻击者尝试了数百次密码爆破。

SSH暴力破解告警日志

-

文件还原:从流量中提取到一个伪装成图片的恶意程序,经沙箱检测为远控木马。

-

溯源取证:通过IP关联威胁情报,确认攻击者使用某VPN服务,最终定位到内部员工违规操作。

四、全流量解析的四大核心价值

1. 发现未知威胁

通过行为建模和机器学习,识别不符合正常业务模式的流量,比如加密货币挖矿、隐蔽隧道通信。

2. 攻击过程复现

“黑客删了日志也没用!”全流量系统保存了原始数据包(pcap格式),可随时回溯攻击细节。

3. 满足合规要求

等保2.0要求至少存储6个月(180天)的网络流量,全流量系统天然满足这一需求。

4. 优化安全策略

通过分析流量中的资产暴露面(如不必要的开放端口),帮助企业收敛攻击面。

五、如何选择全流量解析系统?

开源流量解析工具Suricata

根据技术规范,企业选型全流量解析工具时需关注以下能力:

-

性能指标:至少支持10Gbps流量处理、HTTP会话处理支持200万并发连接。

-

协议覆盖:需兼容数据库、工控协议等小众类型。

-

存储效率:采用压缩和分级存储技术,降低硬件成本。

-

易用性:提供可视化攻击链分析,降低安全团队使用门槛。

-

AI能力:能利用AI识别关键流量,剔除业务无关流量(如视频流、CDN等),减少存储体积50%以上。

结语

全流量解析如同网络的“历史记录仪+预警雷达”,让安全防御从“被动挨打”升级为“主动狩猎”。无论是应对APT攻击,还是满足合规需求,它都已成为企业网络安全体系的基石。正如安全圈常说的:“没有全流量,安全分析就是盲人摸象。”

两问两答:

Q1:全流量分析会拖慢网络吗?

A1:专业设备采用旁路镜像,对业务零影响。一般千兆网络解析延迟<3ms。

Q2:流量分析与日志分析有何区别?

A2:日志是文字记录,流量分析是全程录像。前者告诉你"有人刷卡进门",后者能还原"进门后做了什么"。

参考文档:

-

全流量检测分析系统技术规范.pdf (访问密码: 6277)

-

AnaTraf 全流量溯源分析.pdf (访问密码: 6277)

关注我,带你用“人话”读懂技术硬核! 🔥