Android系统框架知识系列(十九):Android安全架构深度剖析 - 从内核到应用的全栈防护

关键词:安全启动链、应用沙箱、SELinux、硬件安全模块、权限控制、零信任架构

一、Android安全架构的基本概念与背景

1. 移动安全环境的特殊性

Android作为全球最大的移动操作系统,面临着独特的安全挑战:

移动设备的安全威胁维度:

物理接触风险:设备丢失或被盗导致数据泄露

无线攻击面:蓝牙、WiFi、NFC等无线接口的攻击向量

应用生态风险:第三方应用市场的恶意软件分发

隐私保护需求:位置、通讯录等敏感信息的保护要求

2. Android安全设计哲学

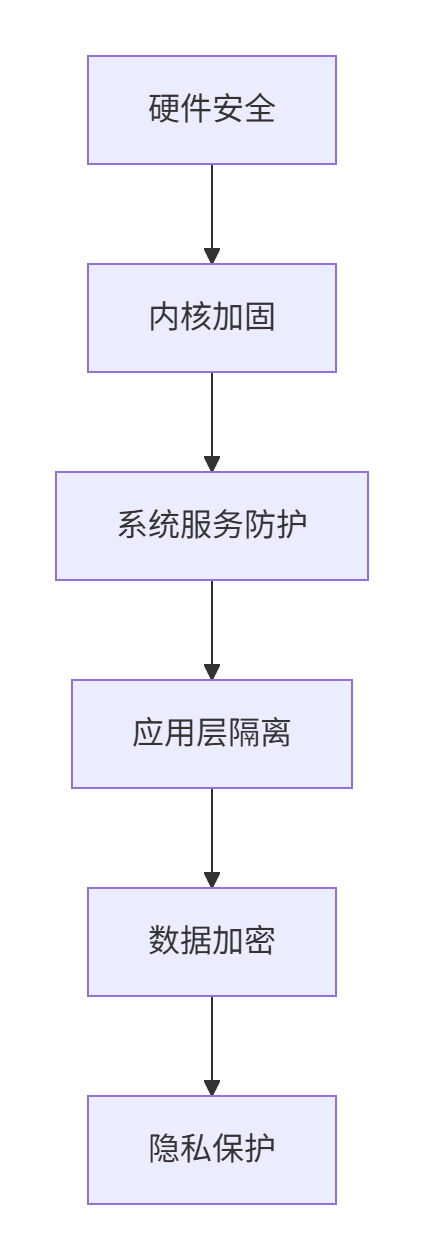

Android采用"深度防御"(Defense in Depth)策略,构建多层次的安全防护体系:

这种分层架构确保即使某一层被攻破,其他层仍然能够提供保护,极大提高了攻击者的攻击成本。

二、安全启动与信任链建立

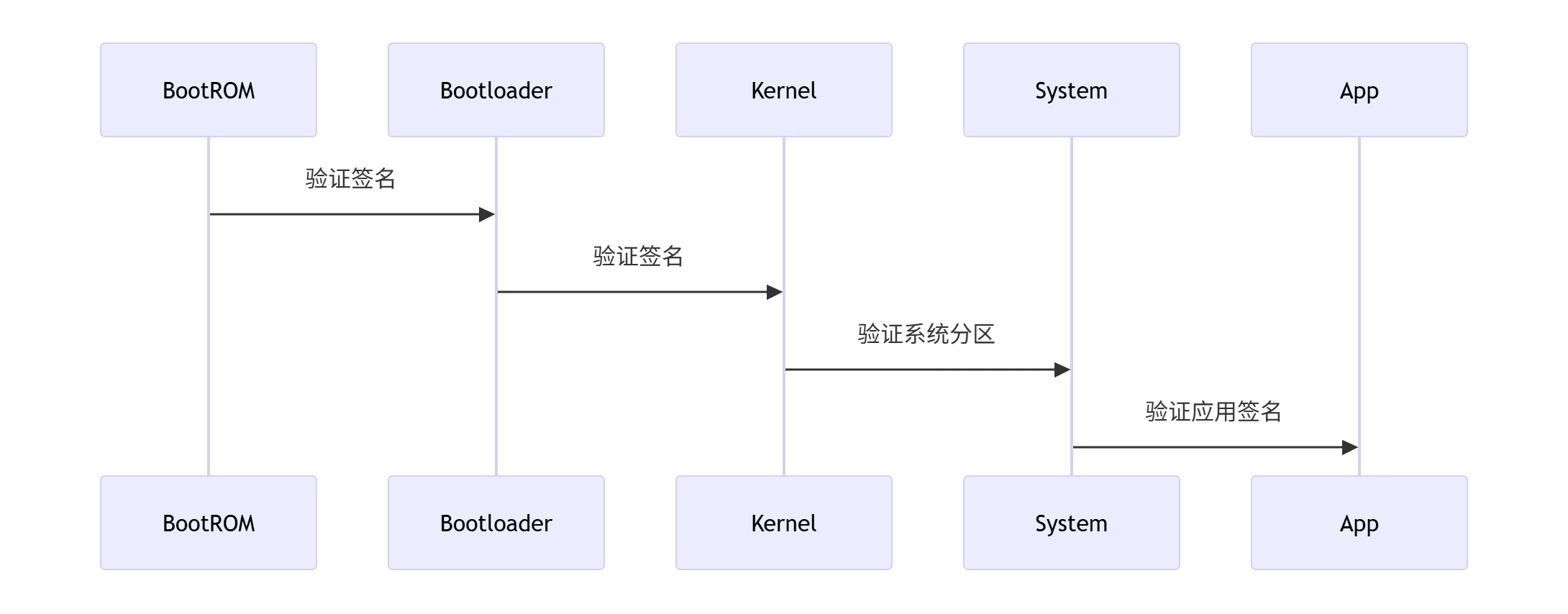

1. 启动链验证流程

Android设备采用逐级验证的启动机制,确保系统完整性:

2. Verified Boot实现

Android从7.0开始引入全分区验证:

// dm-verity内核机制

int dm_verity_init() {// 1. 计算分区哈希树build_hash_tree();// 2. 验证根哈希if (verify_root_hash() != SUCCESS) {// 3. 损坏检测处理handle_corruption();}return SUCCESS;

}三、应用沙箱与隔离机制

1. Linux内核级隔离

Android利用Linux内核特性实现应用隔离:

核心隔离机制:

UID/GID隔离:每个应用分配唯一用户ID和组ID

文件系统权限:基于Linux权限模型的访问控制

Capability机制:限制进程的系统权限

2. 应用沙箱实现

// Zygote进程孵化应用

void forkAppProcess() {// 创建新进程pid_t pid = fork();if (pid == 0) {// 子进程:设置权限限制setuid(app_uid);setgid(app_gid);// 设置Capability边界cap_set_bound(CAPABILITY_BOUND_SET);// 挂载私有文件系统mount_private_filesystem();}

}四、SELinux强制访问控制

1. SELinux策略架构

Android从5.0开始全面启用SELinux:

策略类型:

宽容模式(Permissive):仅记录不拒绝

强制模式(Enforcing):严格执行策略

2. 策略配置文件

# 服务标签定义

type system_server, domain;

type system_server_exec, exec_type, file_type;# 权限规则

allow system_server mediaserver:process { transition };

allow system_server mediaserver_tmpfs:file { read write };五、硬件安全支持

1. 硬件密钥库(Keymaster)

Android利用硬件安全模块保护密钥:

// 密钥生成与存储

KeyGenParameterSpec spec = new KeyGenParameterSpec.Builder("alias", KeyProperties.PURPOSE_ENCRYPT | KeyProperties.PURPOSE_DECRYPT).setBlockModes(KeyProperties.BLOCK_MODE_GCM).setEncryptionPaddings(KeyProperties.ENCRYPTION_PADDING_NONE).setUserAuthenticationRequired(true).build();KeyGenerator keyGenerator = KeyGenerator.getInstance(KeyProperties.KEY_ALGORITHM_AES, "AndroidKeyStore");

keyGenerator.init(spec);

SecretKey key = keyGenerator.generateKey();2. 强盒(StrongBox)实现

Android 9+支持专用安全芯片:

// 检查StrongBox支持

if (KeyInfo.isInsideSecureHardware()) {// 使用安全芯片存储密钥KeyProtection protection = new KeyProtection.Builder().setIsStrongBoxBacked(true).build();

}六、权限控制系统

1. 运行时权限模型

Android 6.0引入的动态权限机制:

// 权限请求流程

if (checkSelfPermission(Manifest.permission.ACCESS_FINE_LOCATION) != PERMISSION_GRANTED) {// 解释权限用途if (shouldShowRequestPermissionRationale(Manifest.permission.ACCESS_FINE_LOCATION)) {showExplanationDialog();}// 请求权限requestPermissions(new String[]{Manifest.permission.ACCESS_FINE_LOCATION}, REQUEST_CODE);

}2. 特殊权限保护

受限权限类别:

后台位置访问:Android 10+需要特殊审批

系统警报窗口:SYSTEM_ALERT_WINDOW权限

设备管理权限:设备管理员特权

七、数据加密与保护

1. 全盘加密(FDE)

Android 5.0-9.0的加密方案:

// dm-crypt加密实现

int cryptfs_setup_volume() {// 派生加密密钥key = derive_key_from_password(password);// 设置加密映射ioctl(device, DM_TABLE_LOAD, &crypt_params);// 激活加密设备ioctl(device, DM_DEVICE_CREATE);

}2. 基于文件的加密(FBE)

Android 10+的现代化加密:

// 文件级加密策略

StorageManager storage = getSystemService(StorageManager.class);

if (storage.isFileEncrypted()) {// 每个文件使用独立密钥File file = new File("/data/app/private.file");file.setEncryptionKey(perFileKey);

}八、更新与漏洞管理

1. 安全更新机制

更新渠道:

月度安全补丁:Google定期发布修复

Project Mainline:通过Google Play更新系统组件

A/B系统更新:无缝更新体验

2. 漏洞严重性评级

Android使用CVSS评分系统:

// 漏洞风险评估

Vulnerability vuln = scanSystemVulnerabilities();

if (vuln.getCVSSScore() >= 7.0) {// 高危漏洞,立即修复scheduleEmergencyUpdate();

} else if (vuln.getCVSSScore() >= 4.0) {// 中危漏洞,月度修复scheduleMonthlyUpdate();

}九、隐私保护增强

1. 数据访问审计

Android 11引入的数据访问日志:

// 隐私数据访问监控

PrivacyManager privacy = getSystemService(PrivacyManager.class);

privacy.addOnPrivacyItemsChangedListener(items -> {for (PrivacyItem item : items) {logDataAccess(item.getPackageName(), item.getDataType(),item.getAccessTime());}

});2. 近似位置权限

Android 12提供的精确定位保护:

// 请求近似位置

if (checkSelfPermission(ACCESS_COARSE_LOCATION) == GRANTED &&checkSelfPermission(ACCESS_FINE_LOCATION) != GRANTED) {// 只能获取近似位置Location location = getApproximateLocation();

}十、未来安全趋势

1. 机密计算(Confidential Computing)

受保护计算:内存加密和远程认证

Tensor安全域:Google Tensor芯片的安全特性

Hypervisor保护:虚拟化层面的安全隔离

2. 隐私计算技术

差分隐私:数据收集时添加噪声

联邦学习:设备端模型训练

安全多方计算:加密数据联合分