3-2〔OSCP ◈ 研记〕❘ WEB应用攻击▸WEB安全防护体系

郑重声明: 本文所有安全知识与技术,仅用于探讨、研究及学习,严禁用于违反国家法律法规的非法活动。对于因不当使用相关内容造成的任何损失或法律责任,本人不承担任何责任。 如需转载,请注明出处且不得用于商业盈利。

💥👉点赞❤️ 关注🔔 收藏⭐️ 评论💬💥

更多文章戳👉Whoami!-CSDN博客🚀

𖤐 嘿,经过前面的预热,我们正式打开这扇门,来吧 !

𖤐 𝓗𝓮𝔂, 𝓪𝓯𝓽𝓮𝓻 𝔀𝓪𝓻𝓶-𝓾𝓹,𝔀𝓮'𝓻𝓮 𝓷𝓸𝔀 𝓸𝓯𝓯𝓲𝓬𝓲𝓪𝓵𝓵𝔂 𝓸𝓹𝓮𝓷𝓲𝓷𝓰 𝓽𝓱𝓲𝓼 𝓭𝓸𝓸𝓻,𝓒𝓸𝓶𝓮 𝓸𝓷 !

→ 信息收集

→ 漏洞检测

→ 初始立足点▸WEB应用攻击▸WEB安全防护体系-----我们在这儿~ 🔥🔥🔥

→ 权限提升

→ 横向移动

→ 报告/分析

→ 教训/修复

目录

1 WEB应用安全防护体系

1.1 防御基础层:输入、认证与数据安全

1.会话安全增强策略

2.加密算法选择标准

1.2 架构控制层:配置、API与供应链

1. API限流分层策略

2. 供应链风险控制链

3. 配置加固检查表示例

1.3 运行时防护层:WAF、监控与响应

1. WAF 分层防护策略

2. 应急响应自动化流程

1.4 安全开发层:左移与持续测试

1. 安全编码高危函数禁用清单

2. 渗透测试重点场景

1.5 组织管理层:策略与意识

1. 红蓝对抗演练框架

2.培训效果量化

1.6 2025年新兴风险应对

2 Web应用安全防护体系全景表

💥创作不易💥求一波暴击👉点赞❤️ 关注🔔 收藏⭐️ 评论💬

1 WEB应用安全防护体系

1.1 防御基础层:输入、认证与数据安全

| 安全类别 | 防护措施 | 具体实现方案 | 防护目标 |

|---|---|---|---|

| 输入验证与过滤 | 白名单机制 | 对URL参数、表单、HTTP头实施格式/长度/字符集校验 (例:邮箱字段仅允许 a-z0-9@.,长度≤254字符) | 阻断非常规请求与注入攻击入口 |

| 参数化查询 | 使用预编译语句(如PreparedStatement)或ORM框架(例:Hibernate的 createQuery()自动转义特殊字符) | 彻底防御SQL注入 | |

| 输出编码 | 前端渲染前强制转义HTML/JS字符 (例: <script>→<script>,"→") | 防止XSS跨站脚本攻击 | |

| 强化认证与授权 | 多因素认证(MFA) | 高危操作(支付/改密)叠加生物识别或硬件Token (例:支付时需短信验证码+指纹双重确认) | 防止账户劫持与未授权操作 |

| 最小权限原则 | 基于RBAC/ABAC模型控制权限 (例:API端点校验 user_id归属,禁止跨用户数据访问) | 防御越权访问 (水平/垂直) | |

| 会话安全 | Token启用HttpOnly+Secure属性,超时≤15分钟(例:登录后生成32位随机Token,15分钟无操作自动失效) | 防止会话劫持与固定攻击 | |

| 数据加密与传输 | 端到端加密 | 静态数据AES-256加密,传输层强制TLS 1.3+禁用弱密码套件 (例:禁用TLS_RSA_WITH_3DES_EDE_CBC_SHA) | 防止中间人攻击与数据窃取 |

| 密钥管理 | 使用HSM或云KMS(AWS KMS/Azure Key Vault)管理密钥 (例:每90天自动轮换密钥,分离存储加解密密钥) | 保障密钥生命周期安全 | |

| 数据脱敏 | 密码存储使用bcrypt/scrypt(盐值+高成本因子) (例: bcrypt.hash(pwd, salt=bcrypt.gensalt(rounds=12))) | 防止密码泄露与彩虹表攻击 |

1.会话安全增强策略

| 参数 | 安全值 | 风险值 |

|---|---|---|

| Cookie属性 | HttpOnly; Secure; SameSite=Strict | 无属性设置 |

| 会话超时 | ≤15分钟 | 无超时或≥24小时 |

| Token熵值 | ≥128位随机数 | 顺序ID或可预测值 |

2.加密算法选择标准

| 场景 | 推荐算法 | 禁用算法 |

|---|---|---|

| 静态数据加密 | AES-256-GCM | DES, RC4 |

| 密码存储 | bcrypt (cost≥12) | MD5, SHA-1 |

| 传输层加密 | TLS 1.3 (AEAD套件) | SSLv3, TLS 1.0 |

💡 实施要点:

输入验证需覆盖所有用户可控入口(包括API、WebSocket等)

会话Token必须绑定IP+User-Agent防劫持

密钥轮换需确保新旧密钥共存期≤7天,避免服务中断

1.2 架构控制层:配置、API与供应链

| 安全类别 | 防护措施 | 具体实施方案 | 技术工具/标准 |

|---|---|---|---|

| 安全配置加固 | 最小化暴露面 | 关闭调试接口(如Spring Boot Actuator)、禁用非必要服务(FTP/Telnet)、删除默认账户(admin/guest) | 基线扫描工具:Nessus, OpenVAS |

| 自动化配置管理 | 使用Ansible/Chef定义安全基线(例:Ansible Playbook禁用SSH密码登录),每周自动扫描配置偏差 | 配置管理:Ansible, Chef, Puppet | |

| API安全防护 | 认证标准化 | API网关统一集成OAuth 2.1+JWT(RS256签名),内部服务通信启用mTLS双向证书验证(如gRPC+CA证书) | 网关:Kong, Apigee;库:Spring Security |

| 限流与隔离 | 按用户/IP分层限流(基础接口100次/分钟,高危接口10次/分钟),超额请求返回HTTP,自动触发降级策略(如返回缓存数据) | 限流工具:Redis + Token Bucket算法 | |

| 敏感业务流防护 | 抢购类API叠加: - 设备指纹(FingerprintJS) - 行为分析(鼠标轨迹/API调用频率) - 动态人机验证(Google reCAPTCHA v3) | 风控平台:Arkose Labs, DataDome | |

| 供应链风险管理 | 开源组件治理 | SCA工具扫描依赖漏洞(Dependency-Check/Snyk),构建阻断EOL组件(如Log4j 1.x) 示例规则: <failOnViolation>true</failOnViolation> | SCA工具:Snyk, Dependency-Track |

| SBOM管理 | 构建时自动生成SPDX/CycloneDX格式物料清单,关联CVE库实时告警(如集成GitHub Dependabot) 输出示例: bom.json包含组件名/版本/许可证 | SBOM工具:Syft, SPDX Generator |

1. API限流分层策略

| API风险等级 | 限流规则 | 降级措施 |

|---|---|---|

| 高危操作(支付/改密) | 10次/分钟/IP | 锁定账号1小时 |

| 核心业务(查询/下单) | 100次/分钟/IP | 返回静态错误页面 |

| 公开接口(商品列表) | 1000次/分钟/IP | 启用缓存响应 |

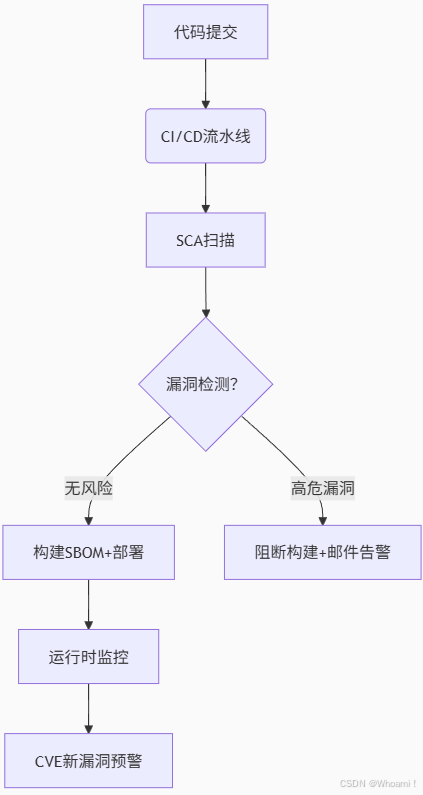

2. 供应链风险控制链

3. 配置加固检查表示例

| 检查项 | 安全状态 | 风险状态 |

|---|---|---|

| 调试接口暴露 | 关闭(management.endpoints.web.exposure.include=health) | 开启(包含env,beans) |

| 默认账户存在 | 已删除(无admin/root) | 保留默认密码账户 |

| SSH密码登录 | 禁用(PasswordAuthentication no) | 允许密码登录 |

1.3 运行时防护层:WAF、监控与响应

| 安全类别 | 防护措施 | 具体实施方案 | 技术工具/标准 | 关键指标 |

|---|---|---|---|---|

| Web应用防火墙(WAF) | AI驱动防护 | 部署智能WAF (如AppTrana/Cloudflare), 通过机器学习动态拦截: | 自定义规则引擎 + OWASP CRS规则集 | 误报率≤0.1% |

| 虚拟补丁生成 | 对未修复漏洞自动生成临时防护规则(例:拦截Log4j RCE的${jndi:特征) | 漏洞特征库实时更新(CVE关联) | 补丁生成时间≤1小时 | |

| 实时监控与日志分析 | 全量日志采集 | 记录所有请求的: - 源IP/UA - 端点路径 - HTTP状态码 - 操作行为(登录/支付) 存储至防篡改ELK集群(启用WORM存储) | ELK Stack(Filebeat+Logstash+ES+Kibana) | 日志保留≥180天 |

| AI异常检测 | 基于基线模型识别: - 爬虫(非浏览器UA+高并发) - 撞库(同一IP多账号登录失败) - 低频DoS(慢速HTTP攻击) 联动SOC平台告警(Slack/邮件) | 行为分析引擎:Splunk UBA, Elastic ML | 威胁检出率≥95% | |

| 应急响应机制 | 自动化遏制 | 攻击触发时自动执行: - IP封禁(防火墙Drop规则) - 令牌吊销(JWT加入黑名单) - 限流降级(API网关返回503) | 脚本化响应:Python+API联动 | 响应延迟≤5秒 |

| 备份与恢复 | 每日全量备份(数据+配置),存储于隔离VPC/云存储桶,每月恢复演练验证 | 备份工具:BorgBackup, AWS Backup | RTO≤1小时, RPO≤5分钟 |

1. WAF 分层防护策略

| 攻击类型 | 检测方式 | 拦截动作 | 虚拟补丁示例 |

|---|---|---|---|

| SQL注入 | 语义分析+关键词匹配 | 返回HTTP 403 | 过滤UNION SELECT |

| XSS | DOM树解析+脚本特征检测 | 清除恶意脚本后放行 | 转义<为< |

| CC攻击 | IP信誉库+请求频率模型 | 人机验证(Captcha) | 同一IP>100次/分钟触发验证 |

2. 应急响应自动化流程

| 攻击场景 | 自动化动作 | 恢复条件 |

|---|---|---|

| 暴力破解 | 封禁IP 24小时 + 强制MFA验证 | 人工审核后解封 |

| 数据泄露 | 吊销所有活跃会话 + 通知用户改密 | 确认漏洞修复后重置 |

| 勒索软件 | 隔离受感染服务器 + 切换备份节点 | 系统重装+数据恢复完成 |

1.4 安全开发层:左移与持续测试

| 安全类别 | 防护措施 | 具体实施方案 | 工具/标准 | 关键指标 |

|---|---|---|---|---|

| 安全编码与审计 | 安全编码规范 | 禁用高危函数(eval(), system()),输入处理强制白名单校验,权限逻辑审查(如垂直越权检测) | OWASP Secure Coding Practices | 高危函数清零率100% |

| SAST集成CI/CD | SonarQube扫描: - 硬编码凭证(AWS密钥) - 路径遍历( ../)- 反射型XSS 阻断高危漏洞(CVSS≥7.0)的流水线 | SonarQube, Checkmarx | 扫描覆盖率≥95% | |

| 威胁建模 | STRIDE分析 | 设计阶段识别: - 欺骗(假冒用户) - 篡改(数据修改) - 否认(操作审计缺失) 输出威胁清单与缓解方案 | Microsoft Threat Modeler, OWASP Threat Dragon | 业务逻辑漏洞下降≥50% |

| 渗透测试常态化 | DAST自动化扫描 | 每月Burp Suite扫描: - 自动爬取端点 - 检测越权(修改 user_id)- CSRF(Token缺失验证) - SSRF( URL=内网IP) | Burp Suite Professional, OWASP ZAP | 严重漏洞修复率100% |

| 人工渗透测试 | 红队重点验证: - 业务逻辑绕过(0元支付) - 多步骤漏洞链(XSS→会话劫持) - API未授权访问( POST /admin) | Metasploit, Postman | 年累计发现高危漏洞≥20个 |

1. 安全编码高危函数禁用清单

| 语言 | 禁用函数 | 安全替代方案 | 风险案例 |

|---|---|---|---|

| PHP | eval(), system() | htmlspecialchars(), 参数化查询 | eval($_GET["cmd"]) → RCE |

| JavaScript | innerHTML, document.write() | textContent, DOMPurify | document.write('<img src=x onerror=stealCookie>') → XSS |

| Python | os.system(), pickle.load() | subprocess.run(shell=False), JSON | pickle.loads(user_data) → 代码执行 |

2. 渗透测试重点场景

| 测试类型 | 漏洞目标 | 测试方法 | 通过标准 |

|---|---|---|---|

| 越权检测 | 水平越权 | 修改请求中的user_id访问他人数据 | 服务端返回403/错误 |

| CSRF验证 | 令牌缺失 | 移除请求中的CSRF Token提交表单 | 操作失败并记录审计日志 |

| SSRF利用 | 内网服务探测 | 注入http://169.254.169.254获取云元数据 | 请求被拦截且返回HT |

1.5 组织管理层:策略与意识

| 管理领域 | 核心措施 | 具体实施方案 | 关键指标/工具 | 合规依据 |

|---|---|---|---|---|

| 安全培训体系 | 开发人员专项 | - 年度安全编码考核:笔试+靶场实战(如SANS SEC542) - 季度红蓝对抗:渗透测试 vs 安全防护(CTF赛制) | 安全能力平台:SecureFlag, Hack The Box | NIST SP 800-50 |

| 全员安全意识 | - 钓鱼演练:月度模拟攻击(KnowBe4平台) - 数据处理培训:GDPR/CCPA合规要点+违规案例剖析 | 培训平台:KnowBe4, Proofpoint | ISO 27001 A.7.2.2 | |

| 策略与流程 | 零信任架构 | 所有访问需动态验证: - 用户身份(MFA) - 设备健康度(MDM检测) - 上下文风险(IP信誉/行为基线) | 零信任方案:Zscaler, Palo Alto Prisma | NIST SP 800-207 |

| 漏洞生命周期管理 | 闭环流程: 1. 发现(SAST/DAST/人工) 2. 定级(CVSS≥7.0为高危) 3. 修复(SLAs:高危≤72小时) 4. 复测(自动化验证+审计) | 漏洞管理平台:Jira+DefectDojo | PCI DSS Req 6.3.1 |

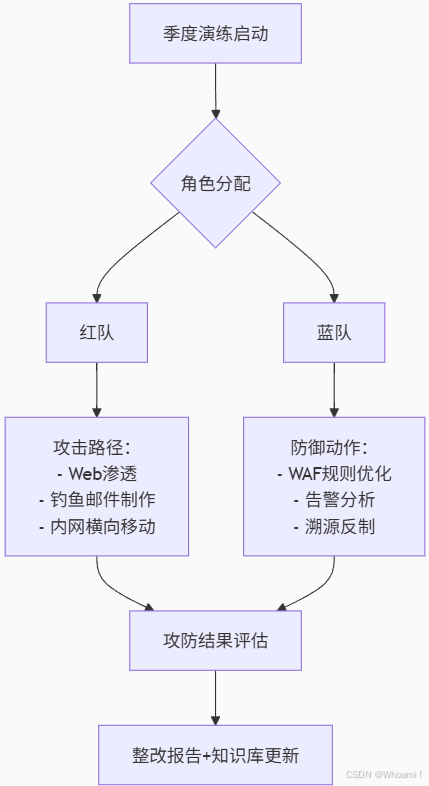

1. 红蓝对抗演练框架

2.培训效果量化

| 培训类型 | 考核方式 | 合格标准 | 改进机制 |

|---|---|---|---|

| 安全编码 | 靶场攻防(CTF模式) | 得分≥80/100 | 未达标者强制参加封闭训练 |

| 钓鱼识别 | 模拟邮件点击率 | 全司平均≤5% | 点击者追加1对1辅导 |

| 数据合规 | 线上问卷测试 | 正确率≥90% | 错题集生成个人强化学习包 |

1.6 2025年新兴风险应对

| 威胁类型 | 核心风险描述 | 防护方案 | 技术工具/标准 |

|---|---|---|---|

| AI供应链攻击 | 第三方AI模型(Hugging Face/PyPI)被植入恶意代码,导致模型窃密、后门攻击或数据污染 | 1. 静态扫描:检测模型权重/配置文件中的异常代码(如os.system)2. 沙箱隔离运行:限制模型权限,禁止访问网络/文件系统 3. 行为监控:记录推理过程的系统调用 | 工具:ClamAV(模型扫描)、Firejail(沙箱) 标准:NIST AI 100-2 |

| 量子计算威胁 | 量子计算机可破解RSA/ECC等非对称加密算法,威胁数据传输与身份认证安全 | 1. 混合加密过渡:当前系统叠加后量子算法(如CRYSTALS-Kyber) 2. 密钥交换升级:TLS优先支持NIST PQC候选方案(ML-KEM) 3. 证书迁移:CA机构签发PQC兼容证书 | 算法:CRYSTALS-Kyber(密钥封装)、SPHINCS+(签名) 标准:NIST PQC Project |

| LLM提示注入 | 攻击者通过恶意输入诱导模型越权操作(如数据泄露、代码执行),绕过安全约束 | 1. 输入语义过滤:检测并拦截含高危指令的提示(如忽略之前规则)2. 输出内容审查:剥离响应中的敏感信息(密钥/代码片段) 3. 权限最小化:禁止模型执行文件/网络操作 | 工具:NeMo Guardrails(语义过滤)、Rebuff(提示注入检测) 框架:OWASP LLM Top 10 |

🔐 关键行动建议:

AI模型:建立 「可信模型仓库」(如私有Hugging Face Mirror),上传前强制扫描签名

量子迁移:优先替换 长期保密数据(如基因数据、国家机密)的加密算法

LLM防护:对金融/医疗等高敏场景,启用 双模型校验机制(主模型处理+安全模型复核)

此方案参考NIST SP 800-208(AI安全指南)及ETSI量子安全密码标准,兼顾前沿性与落地性。

2 Web应用安全防护体系全景表

| 防护层级 | 核心措施 | 关键工具/技术 | 实施目标 |

|---|---|---|---|

| 防御基础 | 输入白名单+参数化查询 | OWASP ESAPI, ORM框架 | 阻断注入/XSS攻击源头 |

| 认证授权 | MFA+RBAC/ABAC | Keycloak, OAuth 2.1 | 防越权与账户劫持 |

| 架构控制 | API网关限流+WAF虚拟补丁 | AWS API Gateway, AppTrana | 业务可用性保障 |

| 供应链安全 | SCA扫描+SBOM管理 | Dependency-Check, SPDX | 消除第三方组件漏洞 |

| 持续监控 | AI行为分析+SIEM日志 | Splunk, ELK Stack | 实时威胁发现与响应 |

| 左移安全 | 威胁建模+SAST/DAST | Microsoft Threat Modeler, SonarQube | 降低修复成本≥70% |

💡 落地建议:优先实施 输入验证、MFA 和 WAF 作为基础防线,再逐步推进供应链治理与AI安全加固2810。安全需贯穿应用全生命周期,而非单点部署。

💥创作不易💥求一波暴击👉点赞❤️ 关注🔔 收藏⭐️ 评论💬

您的支持是我创作最大的动力!