一、终端安全风险

- 终端安全地位:企业中 90% 以上员工使用 PC 终端办公,终端是与互联网 “数据交换” 的重要节点,因员工水平参差不齐,企业 80% 的安全事件来自终端,终端成为黑客战略攻击点。

- 黑客攻击路径:黑客控制终端后,可种植勒索病毒勒索,更以受控终端为跳板,通过失陷主机横向扫描内部网络,发现并攻击存储重要数据的服务器。

- 僵尸网络危害:僵尸网络是内部网络接入用户最严重的安全问题,黑客通过病毒、木马、蠕虫等控制终端形成僵尸网络,导致终端信息窃取、被引导访问钓鱼网站、作为攻击跳板危害其他资源。

- 僵尸网络核心危害:包括高级持续威胁、敏感信息窃取、看不见的风险、脆弱信息收集、本地渗透扩散,且是 APT 攻击最常采用的跳板,用于渗透、监视、窃取敏感数据。

- 威胁数据支撑:2014 年木马或僵尸程序受控主机 IP 地址数量月度统计显示全年均保持较高活跃度。

二、终端安全检测和防御技术

- 传统防御局限:通过认证的用户未必合法,通过防火墙的流量未必安全,仅依靠 IP / 端口 / 特征无法区分安全与否,正常网络中隐藏诸多风险(如潜伏黑客、漏洞、信息窃取等)。

- 核心检测技术:基于 7 层应用的深度数据包检测可实现终端安全可控。

- 可视化应用管控:涵盖应用识别与流量管控,对 OA、核心业务、SAP 等合法核心业务保障带宽;对迅雷等合法非核心业务限制带宽;对非法业务直接阻断。

- 全面应用安全体系:包括应用安全防护、漏洞防护、终端防护、服务器防护、病毒防护等层面;通过灰度威胁识别、行为追踪、上传云端分析潜在威胁。

- 应用控制策略:支持对应用 / 服务访问双向控制,NGAF 默认拒绝所有服务 / 应用;基于应用的控制策略通过匹配数据包特征过滤,需一定数量包通行后判断应用类型再拦截;基于服务的控制策略通过匹配数据包五元组(源地址、目的地址、源端口、目的端口、协议号)过滤,可立即拦截。

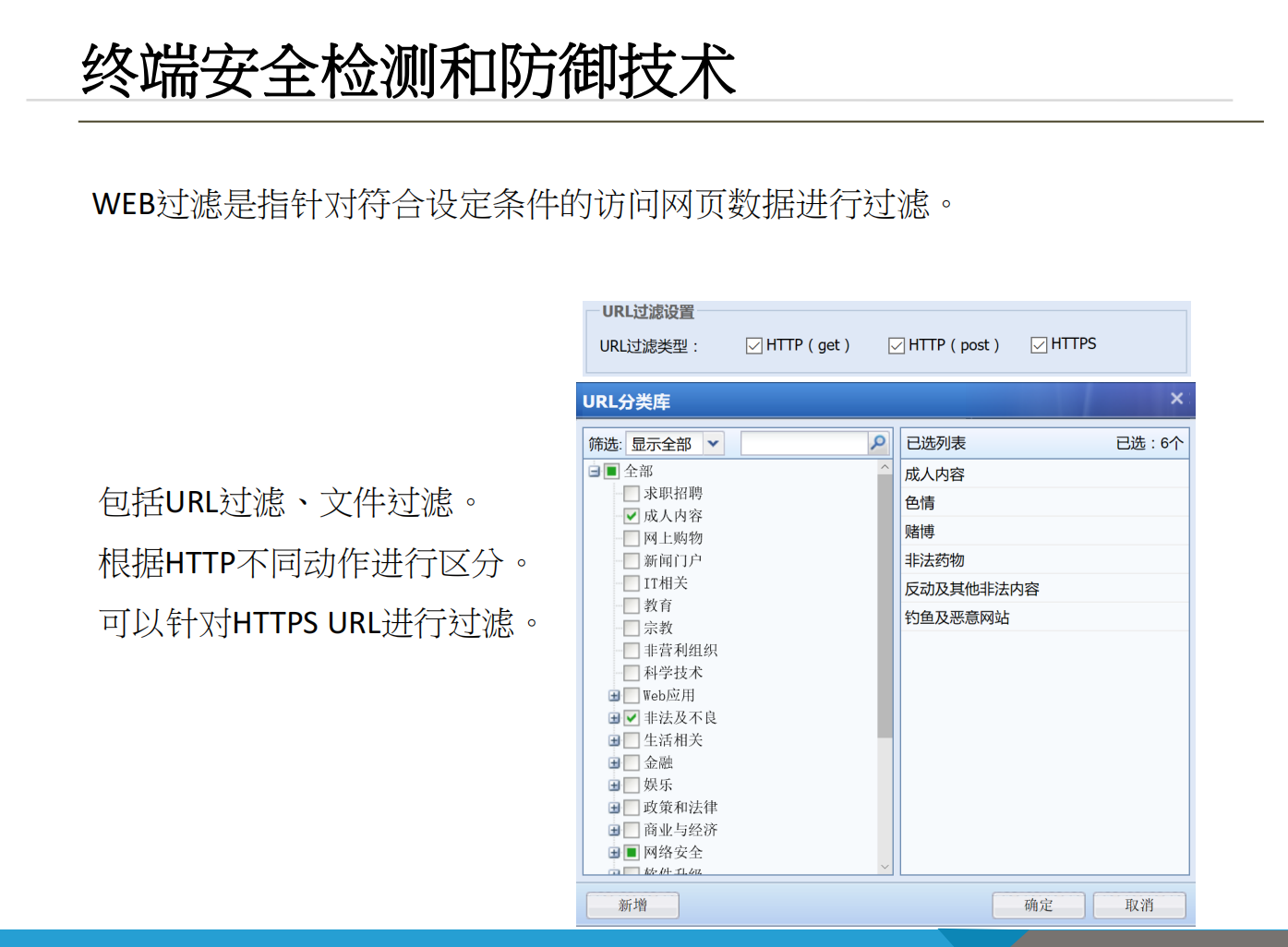

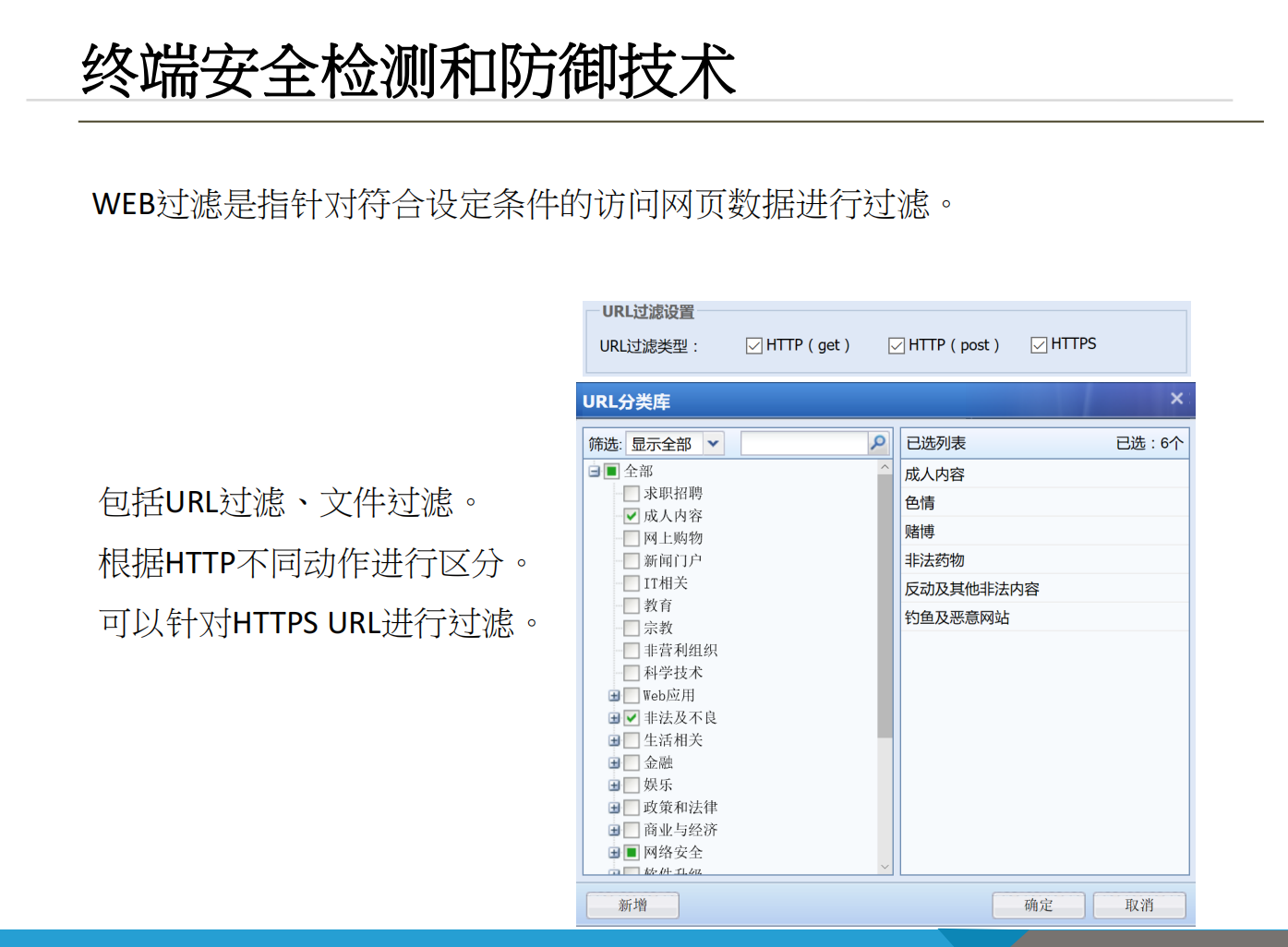

- WEB 过滤技术:针对网页访问数据过滤,包括 URL 过滤、文件过滤;可根据 HTTP 不同动作(GET、POST)区分,支持 HTTPS URL 过滤;URL 过滤基于分类库设置规则,覆盖求职招聘、成人内容、赌博、钓鱼及恶意网站等类别。

三、网关杀毒技术

- 计算机病毒定义:根据《中华人民共和国计算机信息系统安全保护条例》,是编制或插入在计算机程序中,破坏计算机功能或数据、影响使用并能自我复制的指令或程序代码。

- 病毒特征:具有隐蔽性、传染性、破坏性、繁殖性、潜伏性、不可预见性。

- 病毒工作步骤:分为潜伏阶段(休眠)、传染阶段(复制自身到其他程序 / 磁盘)、触发阶段(特定程序执行激活)、发作阶段(感染文件、执行特定功能)。

- 杀毒产品类型:包括单机版杀毒软件、网络版杀毒软件、“杀毒软件 + 杀毒网关” 组合方案。

- 传统杀毒局限:基于杀毒软件的防御较被动,新病毒出现时需确保所有终端升级病毒库,未更新节点易成网络短板导致病毒扩散。

- 网关杀毒优势:基于应用层过滤病毒,过滤出入网关数据,主动防御病毒于网络之外;部署简单、管理方便、维护成本低;与杀毒软件联动建立多层防护,减少病毒渗入危害。

- 实现方式:代理扫描方式将待检测数据报文转交给网关协议栈,缓存后送病毒检测引擎;流扫描方式依赖状态检测和协议解析技术,提取文件特征与本地签名库匹配。

- 技术架构:通过 HTTP、FTP、邮件协议解析引擎与杀毒引擎协同,针对 HTTP/FTP 上传下载、邮件附件上传下载分配专门杀毒进程,结合智能学习病毒库。

- 配置思路:新建策略→选择适用对象(用户、IP 组)→选择杀毒协议(HTTP、SMTP、FTP 等)→选择文件类型(文档、程序、图片等)。

- 效果展示:含病毒邮件被 NGAF 拦截提示 “可疑被阻断”;含病毒 HTTP 页面显示 “页面含病毒” 警告。

四、僵尸网络检测和防御技术

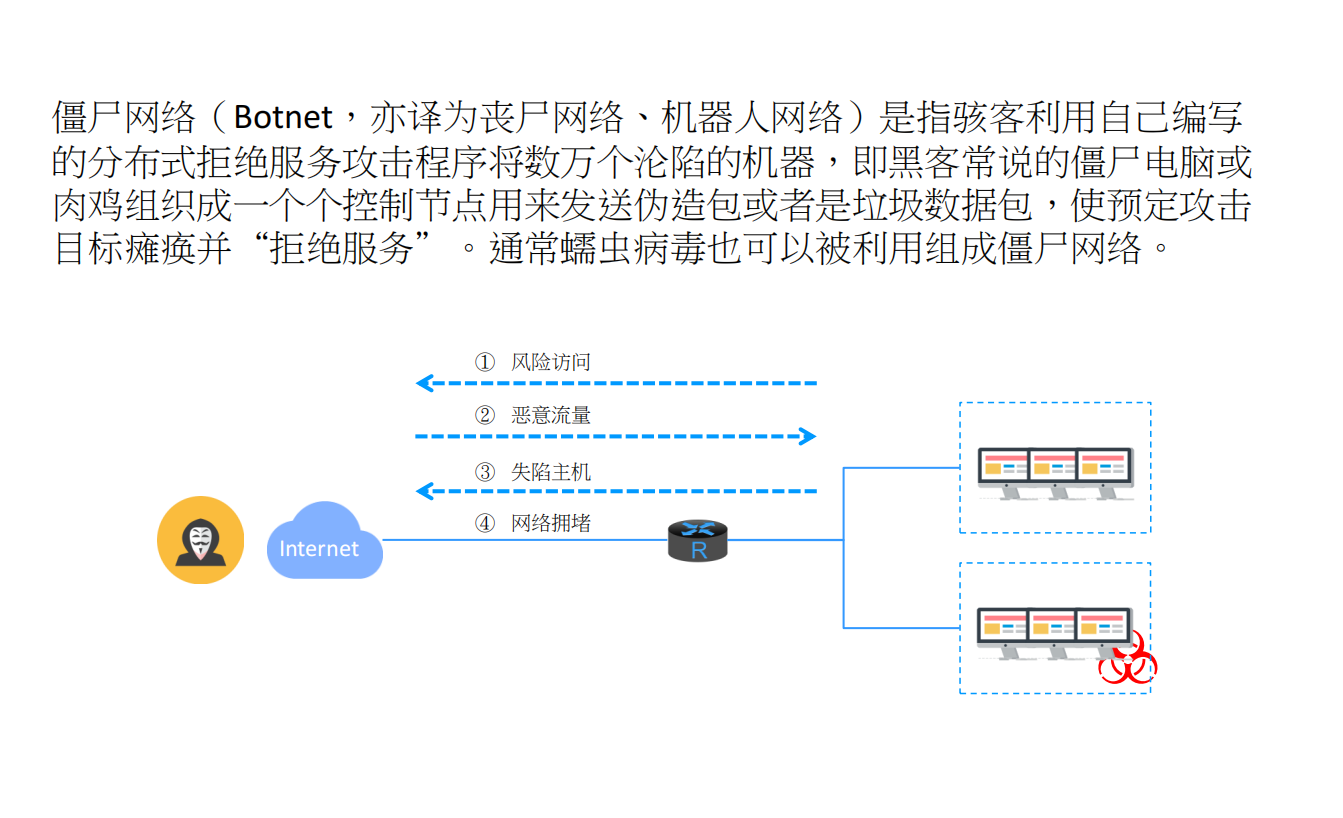

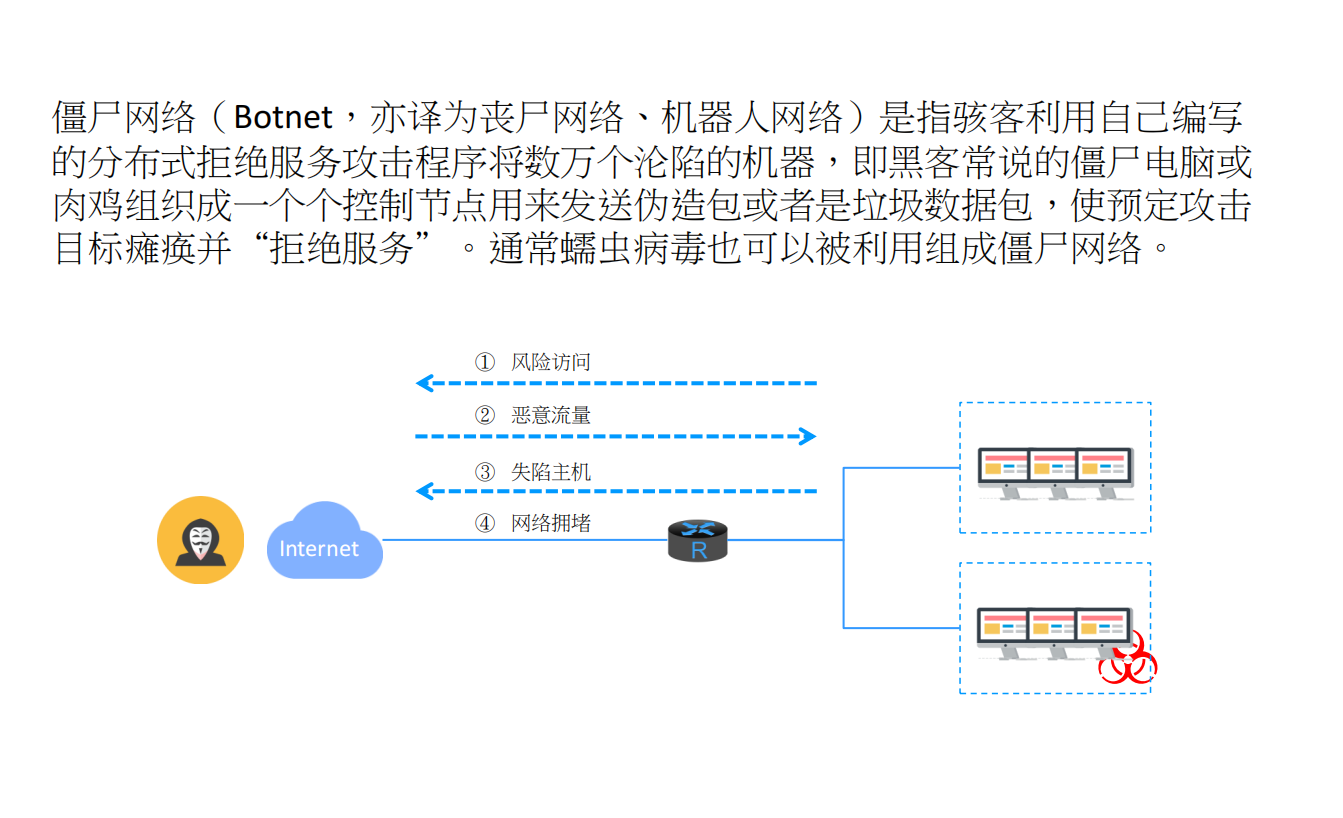

- 僵尸网络定义:黑客利用分布式拒绝服务攻击程序,将数万个沦陷机器(僵尸电脑 / 肉鸡)组织成控制节点,发送伪造包或垃圾数据包使目标瘫痪,蠕虫病毒可组建僵尸网络。

- 传统防御局限:传统防毒墙和杀毒软件在 APT 场景下查杀效果有限。

- 运作流程:僵尸主控传播木马感染终端→受感染主机连接 C&C 服务器获取指令→C&C 服务器下发指令使主机扫描感染更多主机→形成僵尸网络持续连 C&C 服务器→僵尸主控下发新代码更新网络。

- 核心机制:需事后检测机制发现定位受感染机器,日志需高可追溯性;AF 识别受感染机器的外部通信流量,按策略阻断并记录日志,防止恶意代码下载或数据泄露。

- 检测技术:对防护区域数据进行木马远控安全检测(含 apk 包杀毒、移动僵尸网络检测);拦截网页挂马、病毒下载链接等恶意 URL;通过非标准端口协议检测、反弹检测、启发式 DoS 攻击检测识别异常流量。

- 恶意链接匹配流程:先匹配黑名单(按策略执行)→再匹配白名单(匹配成功放行)→均不匹配则上报云端分析,云端检测恶意行为后下发策略,同时扩充黑名单。

- 云端沙盒检测流程:可疑流量上报→沙盒模拟环境检测(监控进程 / 文件 / 网络 / 注册表操作等危险行为)→生成安全规则→云同步下发规则,实现未知威胁快速检测与策略部署。

- 异常流量检测:通过网络层及应用层行为与安全模型偏离度分析发现隐藏异常;外发流量异常功能可检测源 IP 不变的 syn flood 等 DoS 攻击,当外发包 pps 超阈值时,基于 5 分钟抓包样本判断是否单向流量、有无正常响应并记录日志。

- 其他检测方式:基于与僵尸网络的连接判定(信息来自在线设备收集及机构合作);模拟 DGA 算法或总结正常域名构成判定未知僵尸网络;检测 IRC/HFS 等危险外联方式;识别标准端口传输非标准协议;监测对外发起 CC 攻击、传播恶意文件、发送 shellcode;检测下载恶意文件 / 恶意 PDF、文件与后缀名不符、上下行流量不符等行为。

- 规则库支撑:僵尸网络规则库超过 40 万条,涵盖多种木马类型,按危险等级启用不同规则。