软件设计师-知识点记录

系统总线

系统总线的定义

系统总线是计算机内部各组件之间传输数据的公共通道,负责连接CPU、内存、输入输出设备等核心部件,实现数据、地址和控制信号的传输。

DMA-Direct Memory Access

DMA(直接内存访问)控制器和中断机制通常操作的是主存物理地址。这是因为:

DMA控制器的作用是在不占用CPU资源的情况下直接与主存进行数据传输。它需要知道数据在主存中的具体物理位置(主存物理地址)来完成读写操作。

中断机制在数据准备就绪或传输完成时通知CPU,此时涉及的数据地址也是主存物理地址,因为中断通常与DMA操作或I/O设备直接关联,而这些操作最终都是通过主存交互。

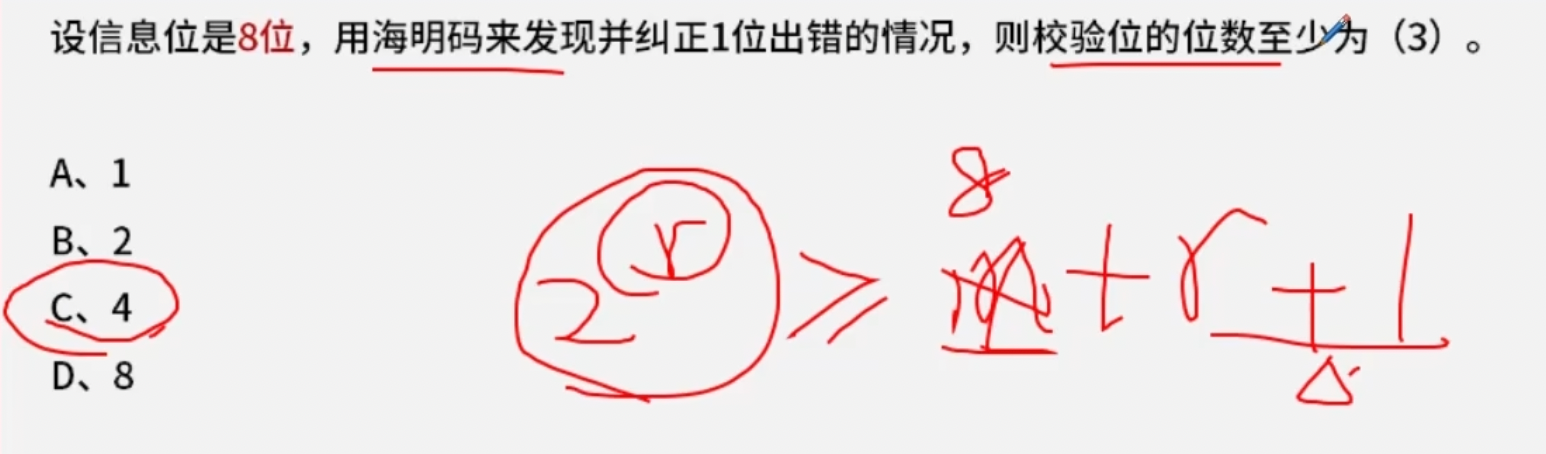

海明码校验位

海明码要求校验位能够覆盖所有信息位的位置,其关系满足:

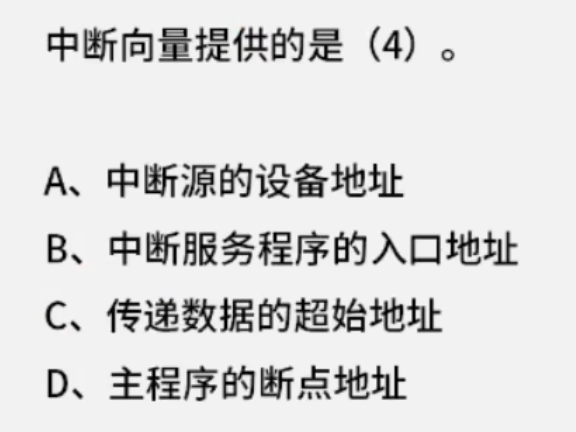

中断向量

在计算机系统中,中断向量的作用是提供 中断服务程序(ISR, Interrupt Service Routine)的入口地址。具体分析如下:

中断向量的定义:

中断向量是中断处理机制中的关键数据结构,通常存储在中断向量表中。每个中断类型对应一个唯一的中断向量,其中包含该中断对应的服务程序的起始地址(即入口地址)。

中断响应流程:

当CPU检测到中断请求时,会根据中断类型号(或中断号)查询中断向量表。通过中断向量表找到对应的中断向量,进而跳转到中断服务程序的入口地址执行。

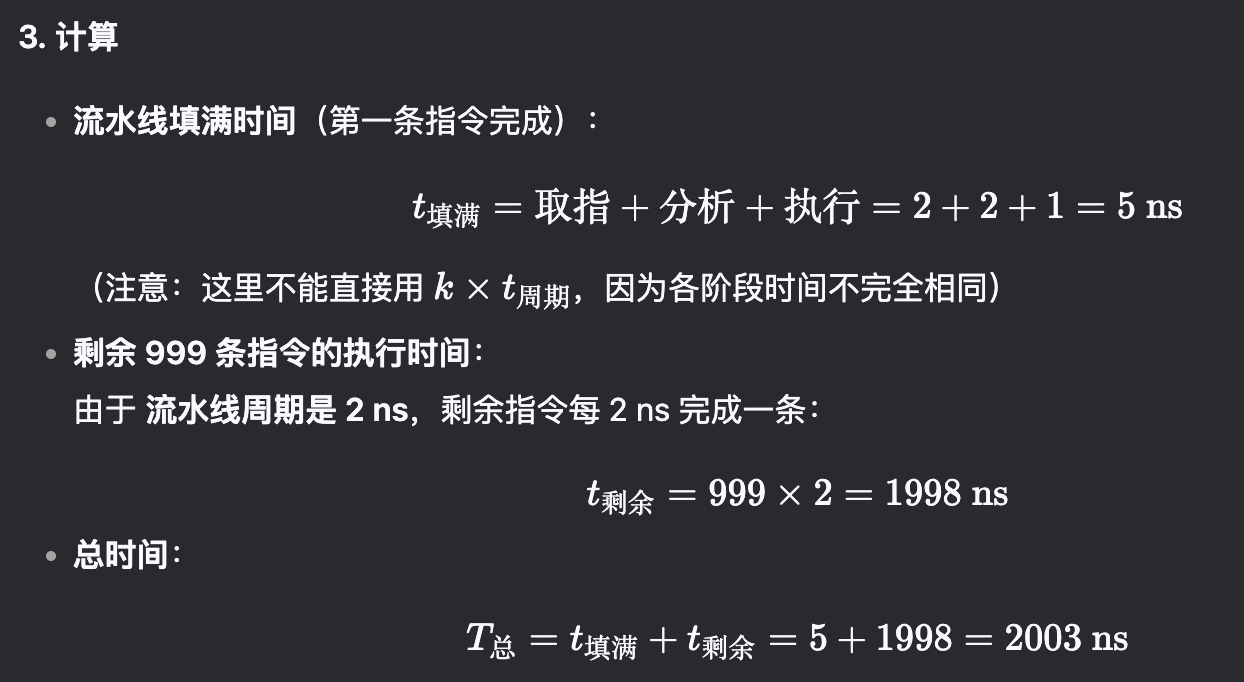

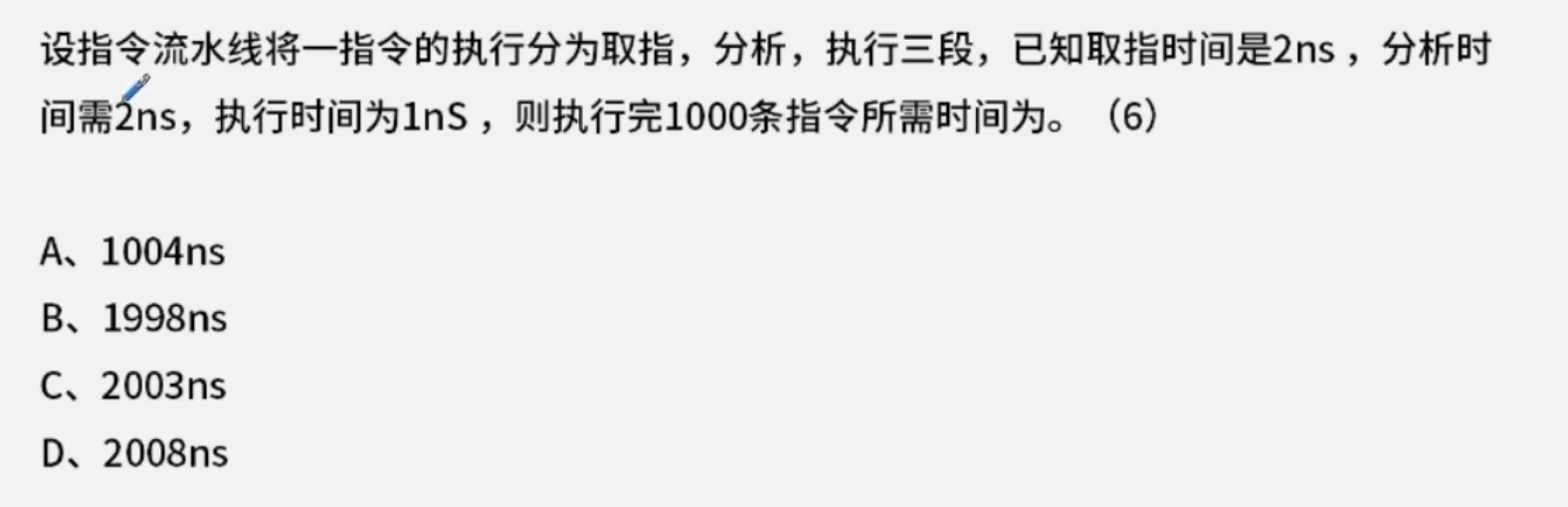

流水线指令耗时计算

- 流水线的基本参数

流水线阶段:3 段(取指、分析、执行)

各阶段时间:

取指(Fetch):2 ns

分析(Decode):2 ns

执行(Execute):1 ns

流水线周期(Clock Cycle Time):由最慢的阶段决定,即 2 ns(取指和分析时间均为 2 ns) - 流水线执行时间公式

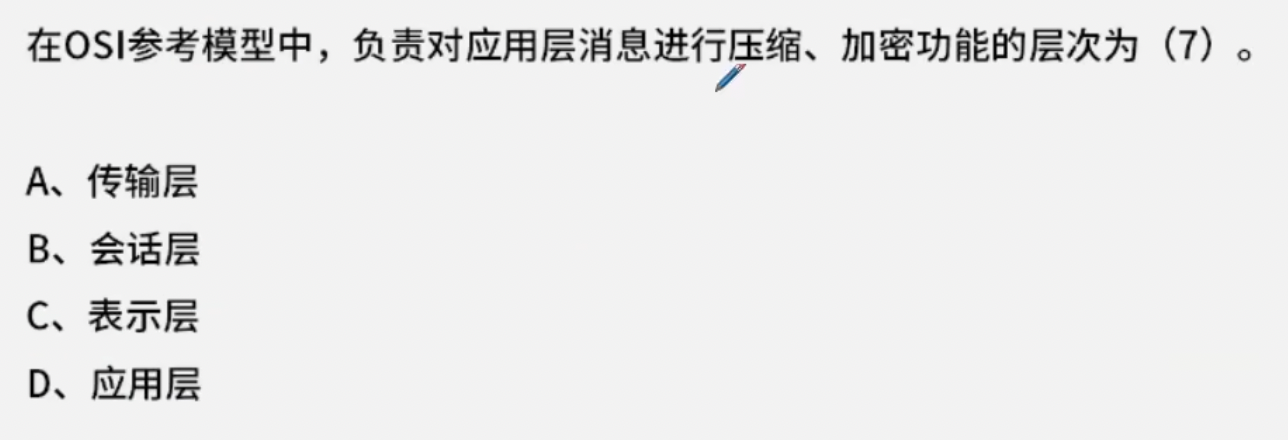

osi模型

表示层(Presentation Layer):

核心功能:数据格式转换、加密/解密、压缩/解压缩。

作用:确保应用层数据能被接收方正确解析(如将数据转换为标准格式,或加密保护隐私)。

其他选项分析:

A. 传输层:负责端到端的可靠数据传输(如TCP协议),不涉及加密或压缩。

B. 会话层:管理通信会话(建立、维护、终止连接),不直接处理数据内容。

D. 应用层:直接为用户应用程序提供服务(如HTTP、FTP),但加密/压缩由表示层实现。

加解密

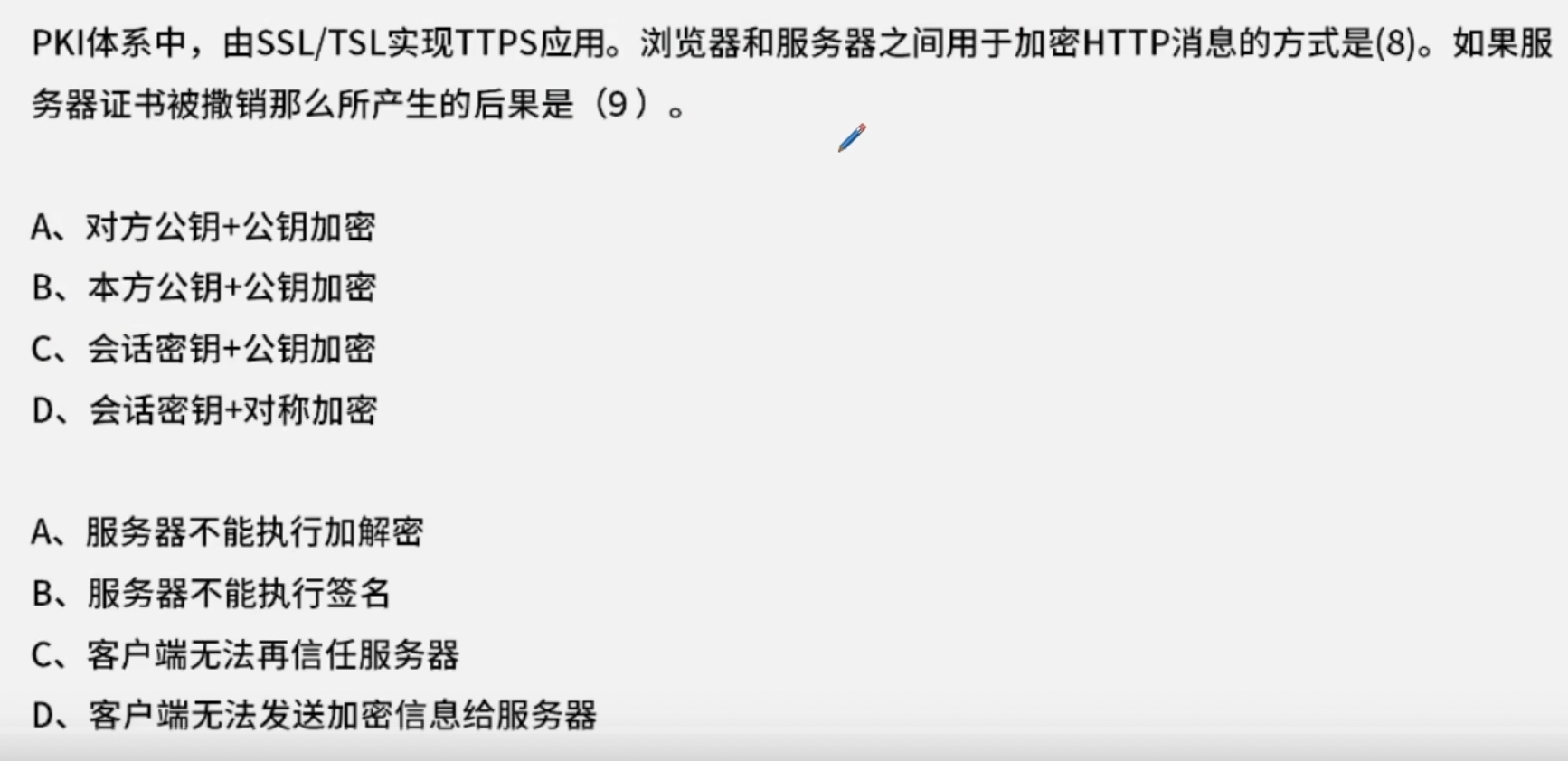

解析:问题(8):浏览器和服务器之间用于加密HTTP消息的方式是?

解析:问题(8):浏览器和服务器之间用于加密HTTP消息的方式是?

在HTTPS(基于SSL/TLS)中,加密HTTP消息的过程如下:

握手阶段:

使用非对称加密(如RSA、ECDHE)交换会话密钥(Session Key)。服务器发送其证书(包含公钥),浏览器验证证书后,用服务器的公钥加密一个临时生成的会话密钥并发送给服务器。

通信阶段:

后续所有HTTP消息均使用会话密钥进行对称加密(如AES),因为对称加密效率更高。

正确选项:

D、会话密钥+对称加密(握手阶段用公钥加密传递会话密钥,通信阶段用对称加密保护数据)。

问题(9):如果服务器证书被撤销,那么所产生的后果是?

证书撤销(通过CRL或OCSP)意味着该证书不再受信任,但需明确后果:

证书的作用:

用于身份认证(验证服务器身份)和密钥交换(传递会话密钥)。

撤销后的影响:

浏览器会拒绝连接(显示警告),因为无法信任服务器的身份。

服务器仍能执行加解密和签名,但客户端不会信任其证书链。

正确选项:

C、客户端无法再信任服务器(撤销后,客户端会终止连接,不再信任服务器的身份)。

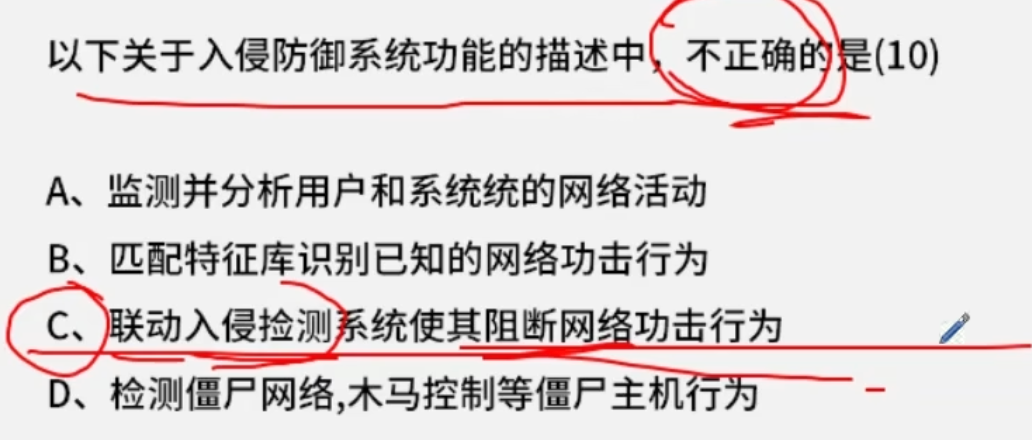

入侵防御系统(IPS, Intrusion Prevention System)

入侵防御系统(IPS, Intrusion Prevention System)是一种主动安全防护设备,能够实时检测并阻止网络攻击。

选项分析

A、监测并分析用户和系统的网络活动

正确。IPS 的核心功能是实时监控网络流量,分析用户和系统的行为,识别潜在威胁。

B、匹配特征库识别已知的网络攻击行为

正确。IPS 依赖特征库(如攻击签名)来检测已知攻击(如SQL注入、DDoS等)。

C、联动入侵检测系统使其阻断网络攻击行为

不正确。

IPS 本身具备阻断能力(如丢弃恶意数据包、终止连接),无需依赖入侵检测系统(IDS)。

IDS 仅检测并报警,而 IPS 是 IDS 的升级版,可直接阻断攻击。

若描述为“联动防火墙或IDS”则可能合理,但“联动IDS使其阻断”逻辑错误。

D、检测僵尸网络、木马控制等僵尸主机行为

正确。高级 IPS 可通过行为分析或机器学习检测僵尸网络(Botnet)、木马通信等隐蔽攻击。

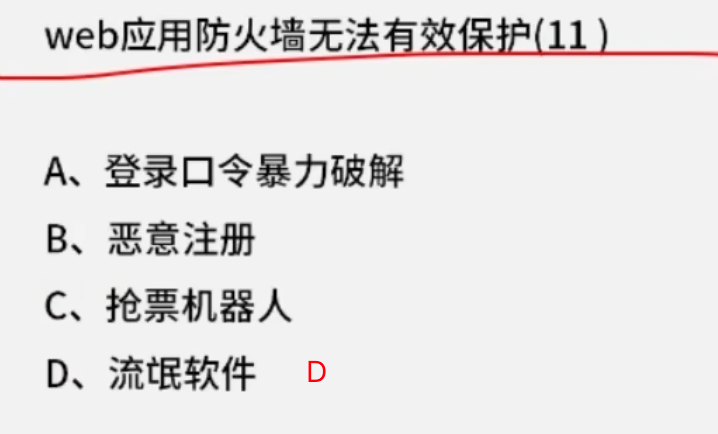

Web应用防火墙(WAF)

Web应用防火墙(WAF)主要用于保护Web应用程序免受常见的网络攻击,但其防护能力有一定局限性。

A、登录口令暴力破解

WAF可部分防护:可通过限制登录尝试频率、识别异常请求(如短时间内多次提交)来缓解暴力破解。

B、恶意注册

WAF可部分防护:可通过验证码(CAPTCHA)、行为分析识别自动化注册行为(如批量提交)。

C、抢票机器人

WAF可部分防护:可检测高频请求、伪造User-Agent等机器人特征。

D、流氓软件

WAF无法防护:

流氓软件(如恶意桌面程序、广告插件)通常通过用户端下载传播,与Web应用层的HTTP/HTTPS流量无关。

WAF仅分析Web请求,无法检测或阻止用户本地安装的恶意软件。

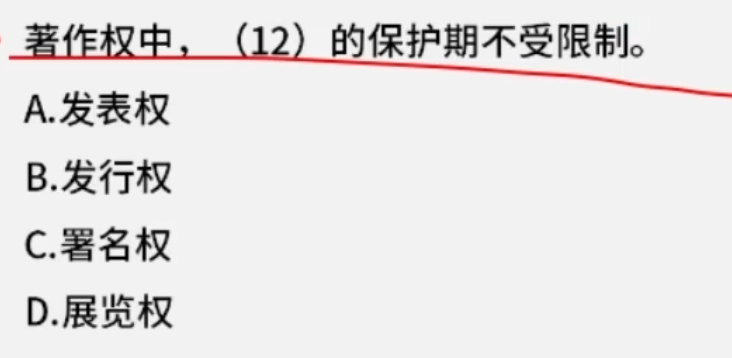

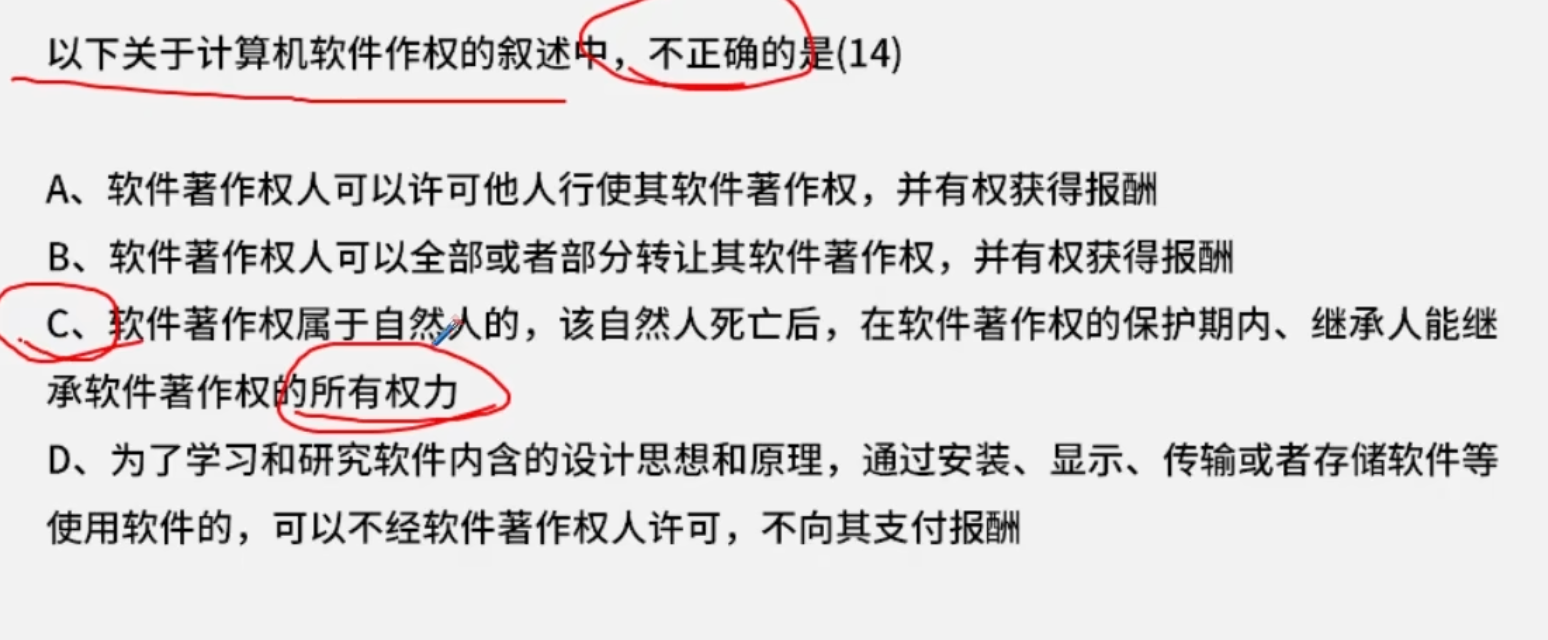

著作权

著作权保护期限分析

根据《中华人民共和国著作权法》及相关国际公约,著作权分为人身权和财产权,其保护期限有所不同:

人身权

署名权、修改权、保护作品完整权的保护期不受限制(永久有效)。

发表权虽属人身权,但保护期为作者终生加死后50年(与财产权一致)。

财产权(如发行权、展览权、复制权等)

保护期为作者终生加死后50年(法人作品为首次发表后50年)。

题目选项解析

A. 发表权:保护期有限(作者终生加死后50年)。

B. 发行权:财产权,保护期有限。

C. 署名权:人身权,保护期不受限制。

D. 展览权:财产权,保护期有限。

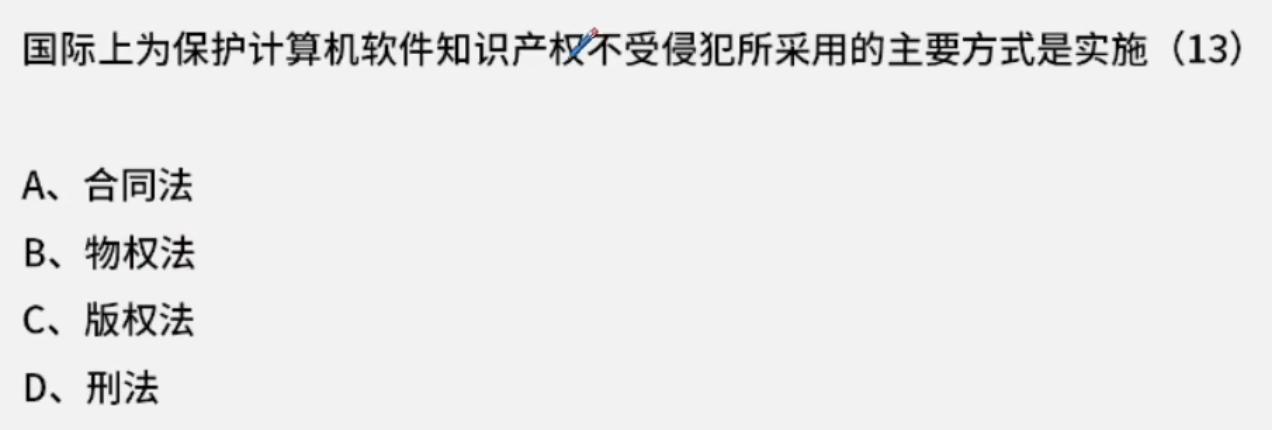

版权法

国际上普遍采用 版权法(著作权法) 作为保护计算机软件知识产权的主要法律手段,原因如下:

1.版权法的适用性。 2.国际公约支持

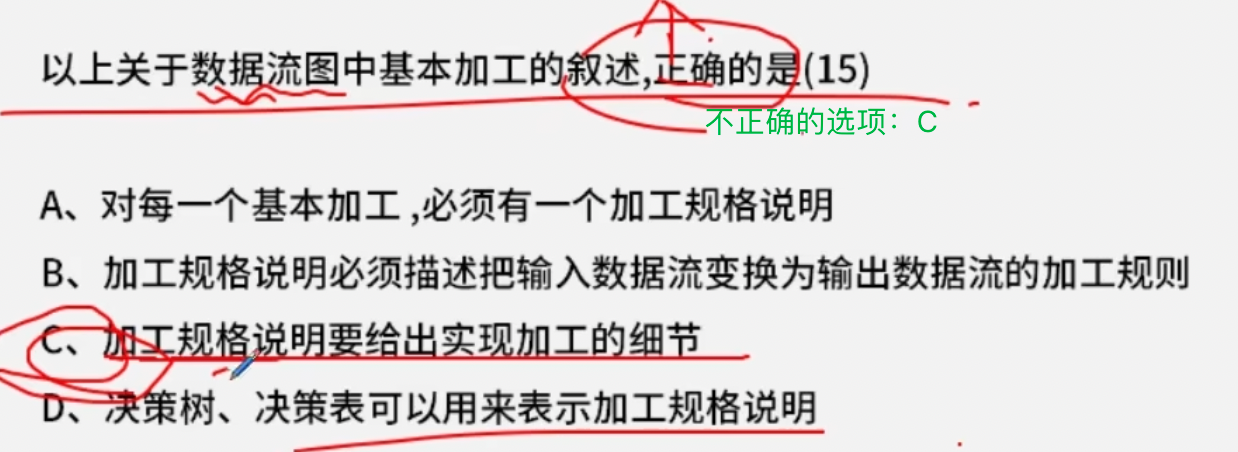

数据流图

在结构化分析中,基本加工是数据流图(DFD)的最小功能单元,其描述需满足以下原则:

A、对每一个基本加工,必须有一个加工规格说明

正确。每个基本加工必须通过加工规格说明(如判定表、自然语言等)详细定义其逻辑,以确保无二义性。

B、加工规格说明必须描述把输入数据流变换为输出数据流的加工规则

正确。核心任务是明确输入数据如何转换为输出数据(例如:“计算订单总价=单价×数量”)。

C、加工规格说明要给出实现加工的细节

错误。加工规格说明仅描述功能逻辑(“做什么”),而非具体实现细节(“怎么做”),后者属于设计阶段。

D、决策树、决策表可以用来表示加工规格说明

正确。这是常用的形式化描述工具,适合表达复杂条件逻辑(如折扣规则)。

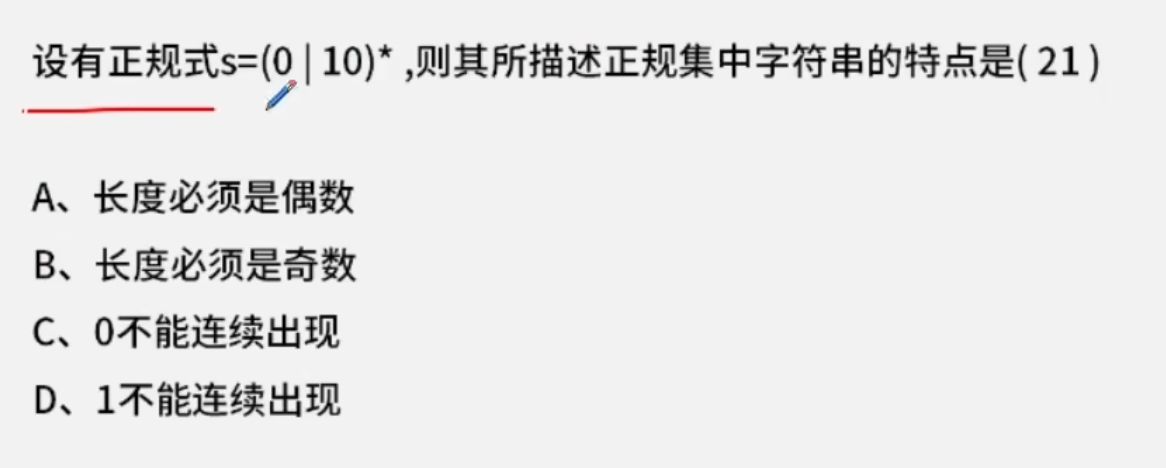

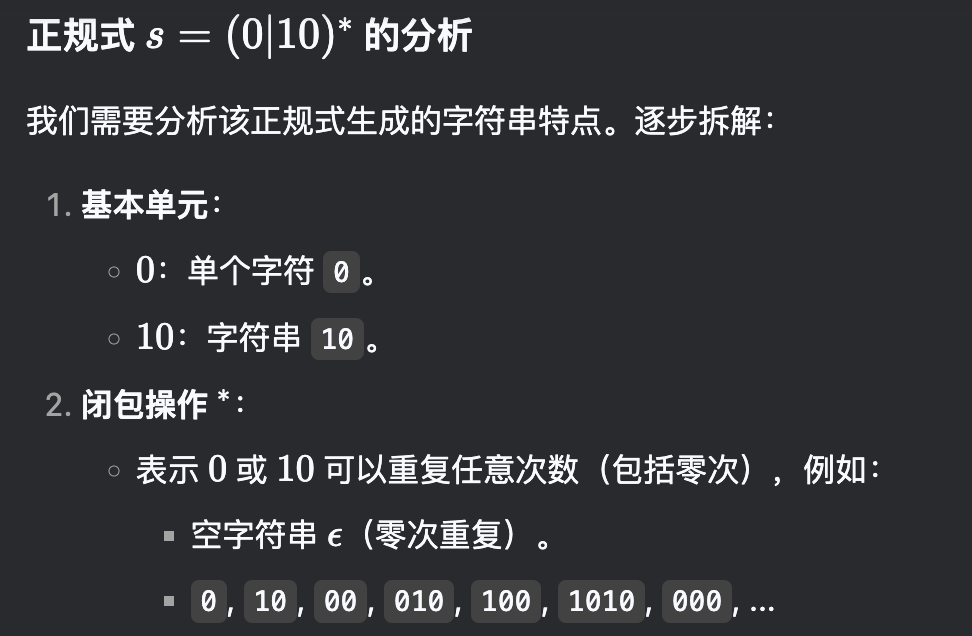

正规式

A. 长度必须是偶数:错误。反例:0(长度1,奇数)。

B. 长度必须是奇数:错误。反例:10(长度2,偶数)或空字符串(长度0,偶数)。

C. 0不能连续出现:错误。反例:00 是合法的(由 00 重复两次生成)。

D. 1不能连续出现:正确。

生成的所有字符串中,1 后必须紧跟 0(因只有10后面包含 1),因此 1 永远不会连续出现。