新型.NET恶意软件“PupkinStealer“窃取浏览器凭证并通过Telegram外传

网络安全公司CYFIRMA向网络安全新闻网站披露,新发现一款名为PupkinStealer的信息窃取型恶意软件。这款基于.NET框架开发的C#程序虽然轻量但功能完备,专门窃取浏览器凭证、桌面文件、即时通讯会话和屏幕截图等敏感数据。

该恶意软件利用Telegram Bot API进行隐蔽数据传输,反映出攻击者日益倾向于滥用合法平台实施恶意活动。PupkinStealer最早于2025年4月被发现,其针对性数据收集特性使其区别于其他无差别攻击的恶意软件。

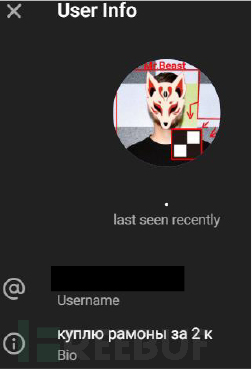

分析显示,该软件开发者代号为"Ardent",其选择Telegram作为命令控制渠道,正是看中该平台在黑客群体中因匿名性和易用性而日益流行的特点。

核心功能特性

PupkinStealer设计强调快速数据收集,未采用复杂混淆或持久化机制,主要功能包括:

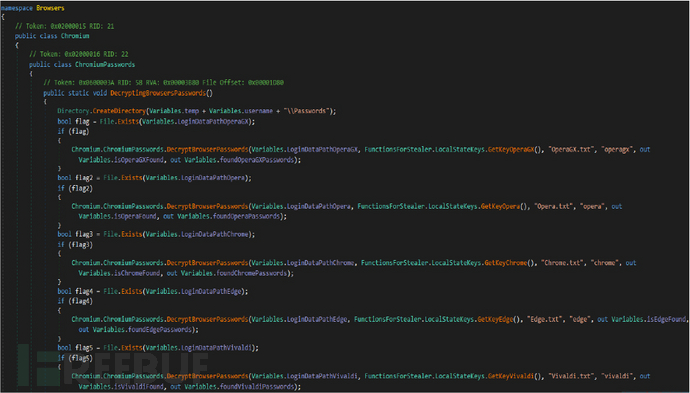

- 从Chromium内核浏览器(Google Chrome、Microsoft Edge、Opera、Opera GX和Vivaldi)提取并解密保存的登录凭证

- 通过浏览器Local State文件获取解密密钥,利用Windows数据保护API解密SQLite格式的Login Data数据库

- 扫描受害者桌面特定扩展名文件(.pdf、.txt、.sql、.jpg、.png)并复制到临时目录

该软件还会复制Telegram的tdata文件夹获取会话文件,通过正则表达式提取Discord身份验证令牌,并截取1920×1080分辨率的桌面截图。所有窃取数据最终会压缩成包含元数据(用户名、公网IP、Windows安全标识符)的ZIP包,通过定制API URL发送至攻击者控制的Telegram机器人。

技术细节分析

这款32位Windows GUI程序体积为6.21MB,采用.NET框架的AnyCPU架构,兼容x86和x64环境。其使用Costura库嵌入压缩DLL,导致.text区段熵值高达7.998。主要技术组件包括:

- ChromiumPasswords类:在%TEMP%\[用户名]\Passwords目录创建浏览器专属文本文件,使用AES-GCM算法解密密码

- FunctionsForStealer和FunctionsForDecrypt类:从Local State文件获取并解密浏览器密钥

- GrabberDesktop方法:按预设扩展名筛选桌面文件,静默处理错误避免触发检测

- Telegram和Discord模块:递归复制tdata文件夹,通过正则表达式提取Discord令牌

- 截图压缩例程:使用CP866编码和最高压缩级别(9级)打包数据

Telegram外传机制

数据最终传送至名为botKanal(用户名:botkanalchik_bot)的Telegram机器人,其命名可能源自俄语"канал"(频道)。ZIP包附注包含详细的受害者信息,包括用户名、IP地址、安全标识符和模块执行状态。代码中"Coded by Ardent"的标识及Telegram元数据中的俄语文本,暗示开发者可能具有俄罗斯背景。

防护建议

针对此类低复杂度但高效的窃密软件,建议采取以下防护措施:

- 提高用户意识:警惕来源不明的文件,避免点击可疑链接

- 安全软件更新:部署正规杀毒软件,及时更新所有应用程序

- 网络流量监控:监测异常出站连接,特别是Telegram API通信

- 凭证管理:使用密码管理器替代浏览器存密,在Telegram和Discord启用多因素认证

- 安全文化建设:定期开展社会工程学和恶意软件防范培训

该软件的出现反映了当前恶意软件即服务(MaaS)模式下,模块化低门槛窃密工具在暗网市场的泛滥趋势,攻击者可快速通过凭证窃取、会话劫持和数据转售获利。