漏洞挖掘-信息收集教程

信息收集:

公司信息查询:

企查查关注:

1、知识产权-备案网站

2、股权穿透图

3、电话、邮箱

天眼查:

更多网址可跳转到商机宝

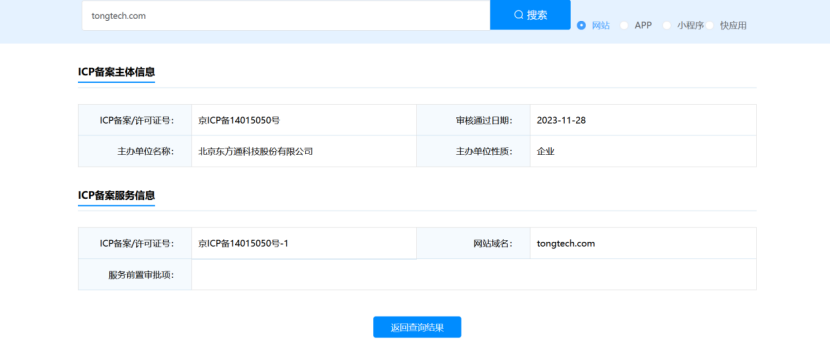

Icp备案查询:

可以通过在线网站进行查询ICP备案,同一个企业可能会有多个备案域名

常用网站有:

工信部备案信息平台:https://beian.miit.gov.cn/

ICP备案查询网:https://www.beianx.cn/

站长之家备案查询:域名备案查询_备案查询_网站ICP备案查询 - 站长工具

工信部备案信息平台:https://beian.miit.gov.cn/

whois信息

whois是用来查询域名的IP以及所有者等信息的传输协议。简单说,whois就是

一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所

有人、域名注册商)。通过whois来实现对域名信息的查询。

通过whois来对域名信息进行查询,可以查到注册商、注册人、邮箱、DNS解析

服务器、注册人联系电话 等,因为有些⽹站信息查得到,有些⽹站信息查不到,所

以推荐信息比较全的查询⽹站,直接输入目标站点即可查询到相关信息。

域名whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。不同域名后缀的whois信息需要到不同的whois数据库查询

站⻓之家域名WHOIS信息查询地址 http://whois.chinaz.com/

爱站网域名WHOIS信息查询地址 https://whois.aizhan.com/

腾讯云域名WHOIS信息查询地址 https://whois.cloud.tencent.com/

美橙互联域名WHOIS信息查询地址 https://whois.cndns.com/

国外WHOIS信息查询地址 WHOIS Search, Domain Name, Website, and IP Tools - Who.is

域名whois查询实例

打开查询网站http://whois.chinaz.com/,输入需要查询的域名

子域名收集:

1.子域名枚举可以在测试范围内发现更多的域或子域,这将增大漏洞发现的几率。

2.有些隐藏的、被忽略的子域上运行的应用程序可能帮助我们发现重大漏洞。

3.在同一个组织的不同域或应用程序中往往存在相同的漏洞。

域名分为根域名和子域名

根域名也叫顶级域名,例如:baidu.com

子域名

二级域名: www.baidu.com

三级域名: www.email.baidu.com

主动:

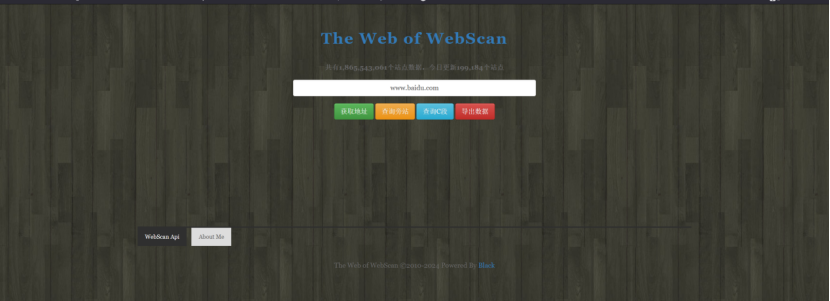

在线收集

在线的网站:

https://www.dnsgrep.cn/subdomain

https://dnsdumpster.com/

https://hackertarget.com/find-dns-host-records/

IP属地 IP属地查询 IP归属地查询 IP地址归属地查询

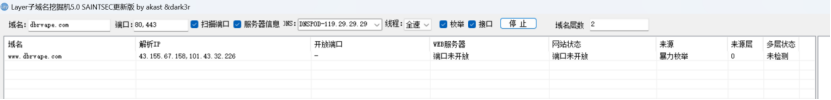

工具收集

使用工具设置字典进行暴力穷举

Layer子域名挖掘机,Oneforall,等

https://github.com/euphrat1ca/LayerDomainFinder

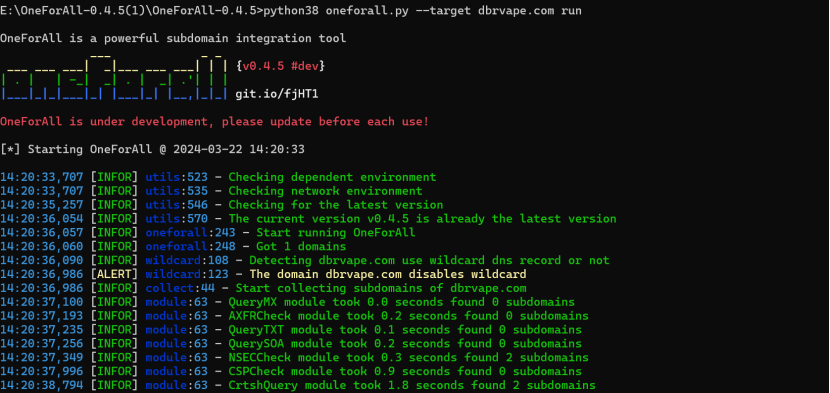

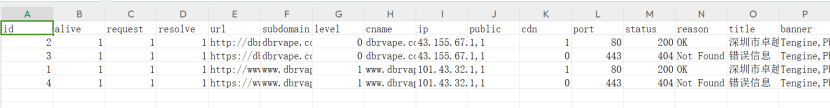

Oneforall

https://github.com/shmilylty/OneForAll

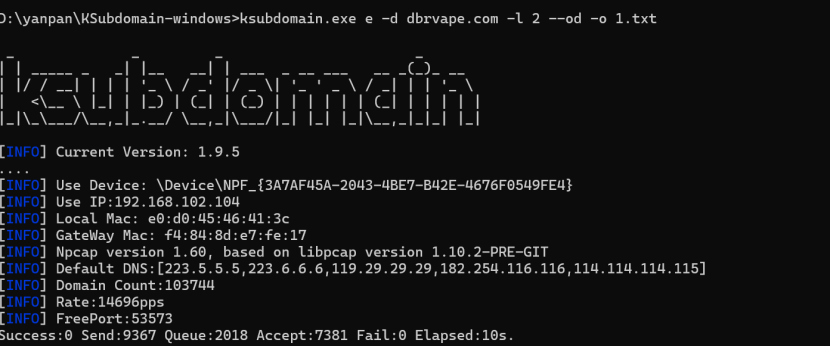

ksubdomain子域名收集工具

https://github.com/boy-hack/ksubdomain/releases

被动:

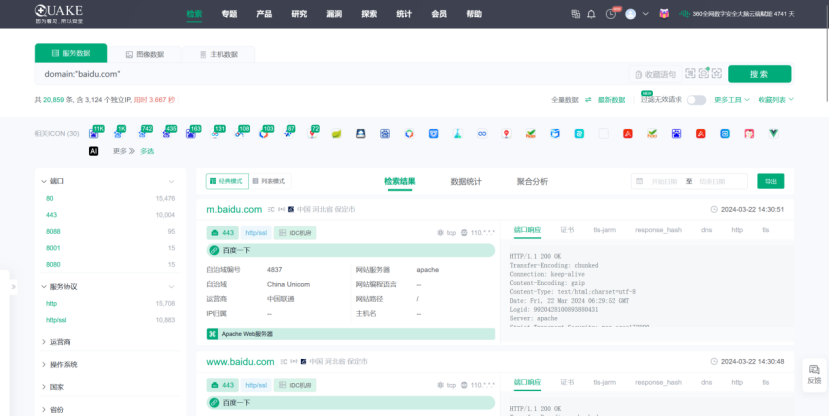

资产测绘平台

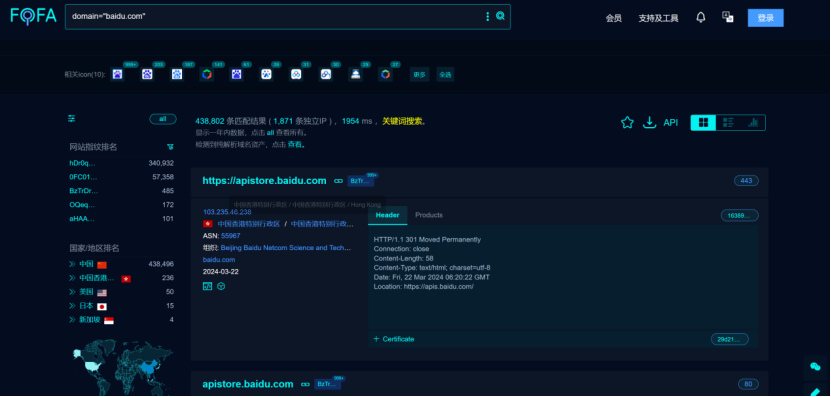

fofa:https://fofa.info/

domain="baidu.com"

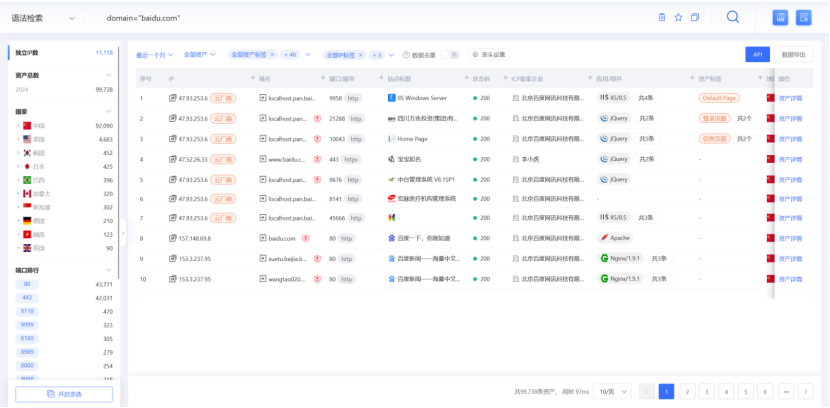

鹰图:https://hunter.qianxin.com/

domain="baidu.com"

zoomeye:https://www.zoomeye.org/

hostname:baidu.com

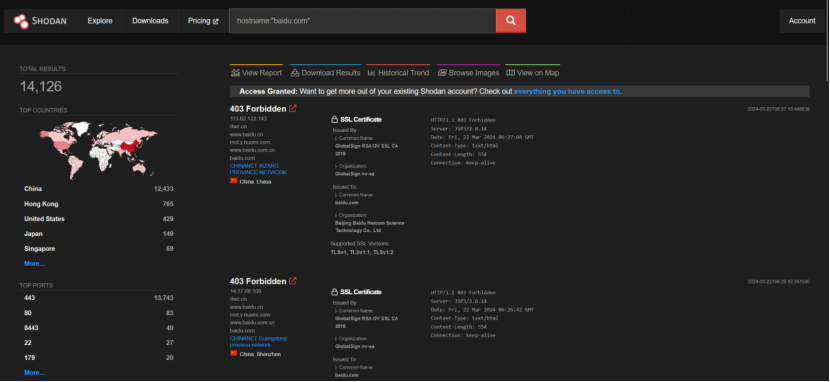

shodan:https://www.shodan.io/

hostname:"baidu.com"

360quake:https://quake.360.net/

domain:"baidu.com"

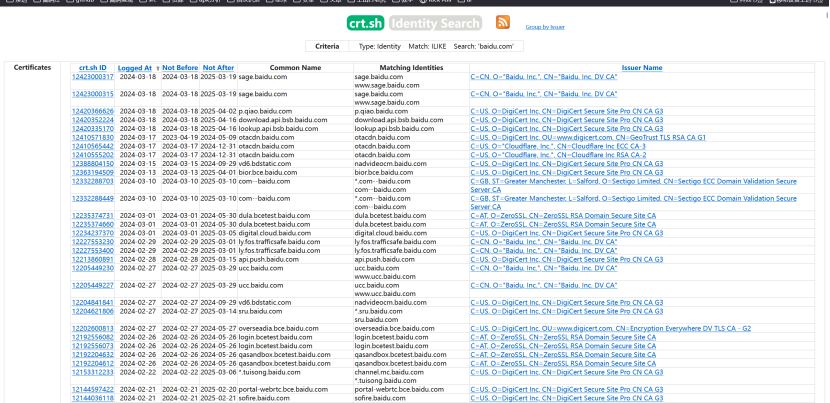

证书透明公开日志枚举

https://myssl.com/

https://crt.sh

https://censys.io

https://developers.facebook.com/tools/ct/

https://google.com/transparencyreport/https/ct/

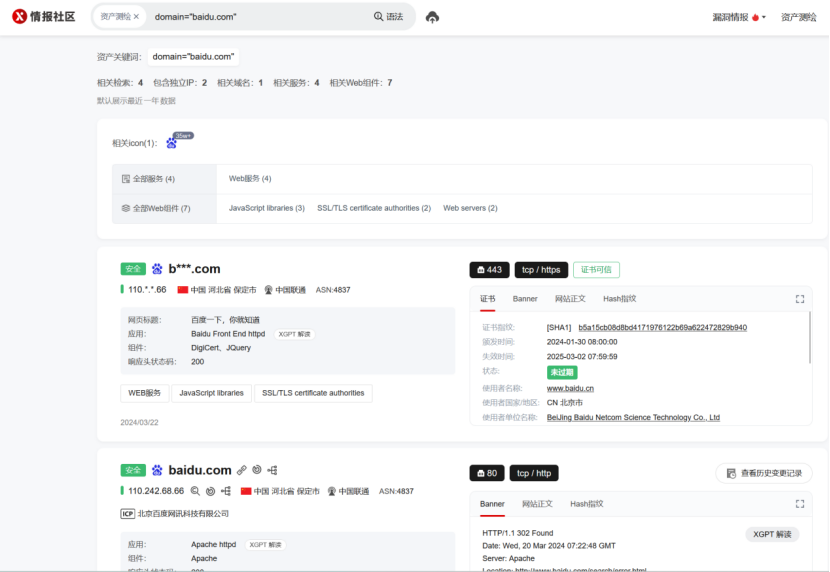

ico图标搜索

微步在线X情报社区:https://x.threatbook.com/

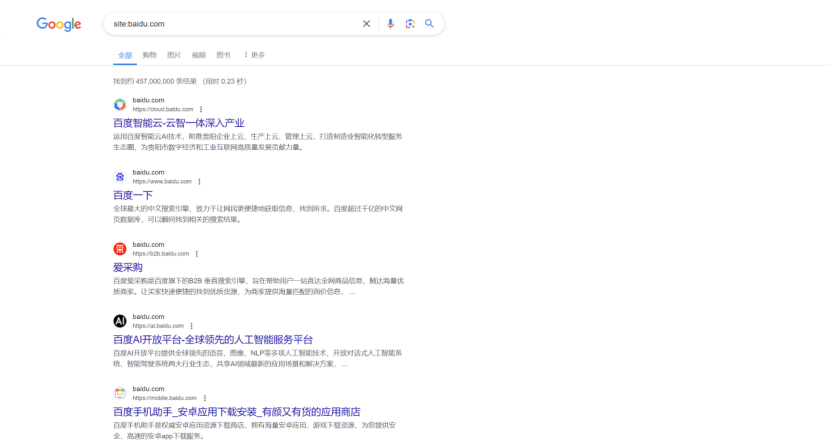

Google hack语法

常用Google hack语法:

inurl: 在url地址栏中显示的信息页面

intext: 显示在正文信息中的内容页面

site: 限制显示你某个域名的所有页面

filetype: 搜索文件的后缀或者扩展名

intitle: 限制你搜索的网页标题页面

link: 将显示有到指定网页的链接的网页

cache:将显示在Google cache中的网页

allintitle: 搜 索 所 有 关 键 字 构 成 标 题 的 网 页 。

(allintite:关键字或者url地址)

https://blog.csdn.net/qq_36119192/article/details/84029809

旁站和c段

旁站:指在同⼀台服务器下的网页站点,⼀台服务器可能会存在多个站点,如

果拿下⼀个站点,入侵到服务器,那就可以拿下全部站点,当站点入侵不了的

时候可以收集⼀下旁站看有没有思路。

c段:指在同⼀网段的站点。222.222.222.* / 非cnd

旁站往往存在业务功能站点,建议先收集已有IP的旁站,再探测C段,确认C段

⽬标后,再在C段的基础上再收集⼀次旁站。

1、站⻓之家

同ip网站查询 http://stool.chinaz.com/same

查旁站 https://chapangzhan.com/

2、⽹络空间搜索引擎

FOFA的常⽤语法

1、同IP旁站:ip="192.168.0.1"

2、C段:ip="192.168.0.0/24"

3、在线c段

同IP网站查询,C段查询,IP反查域名,C段旁注,旁注工具

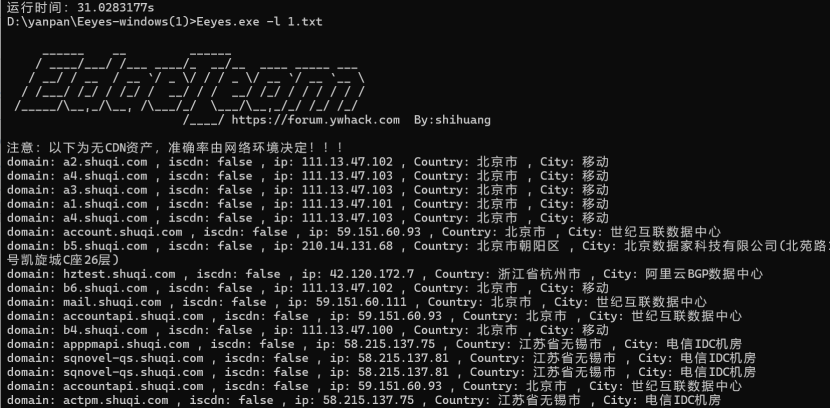

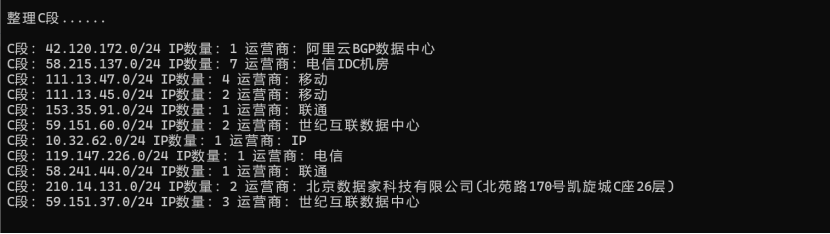

这时候我们手里已经拿到了一堆的域名 ip等信息

拿到这堆子域名丢给Eeyes跑一遍→得到对应子域名对应的ip和c段信息

端口信息扫描

Nmap:使用nmap对指定ip进行端口扫描以及端口识别

十条nmap常用的扫描命令-CSDN博客

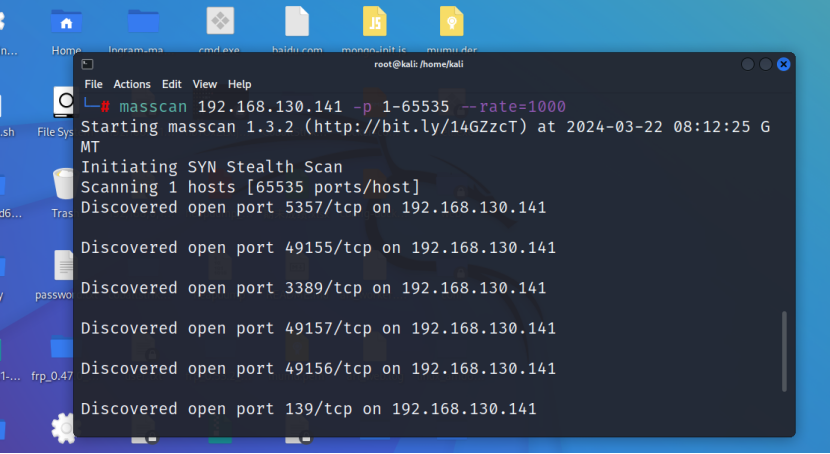

扫描工具-masscan

msscan简介:

masscan号称是世界上最快的扫描软件,可以在3分钟内扫描整个互联网上的所有端口。

masscan相比nmap之所以快很多,那是因为masscan采用了异步传输方式,无状态的扫描方式。

而nmap需要记录tcp/ip的状态,OS能够处理的TCP/IP连接最多为1500左右。

安装依赖环境

sudo apt install git gcc make libpcap-dev -y

下载msscan源码

https://github.com/robertdavidgraham/masscan/archive/refs/tags/1.3.2.zip

解压源码

unzip masscan-1.3.2.zip

进入masscan目录make编译

cd masscan-1.3.2

make

查看masscan参数设置

masscan -h

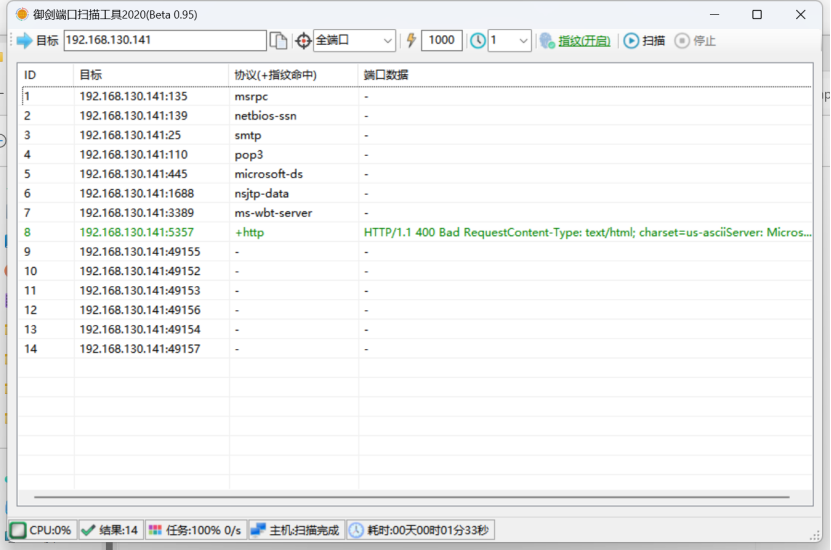

御剑:

指纹识别:

一个完整的网站,逃不脱四个东西,一台服务器、一个搭建的平台(中间件)、

数据库、后端。

在对一个网站做信息收集时,了解其网站架构十分重要,可以开阔我们的视野,

提高攻击面,对网站的整体情况有一个概念。

服务器常见的服务器操作系统:

linux,windows

搭建平台:

iis(windows),apache,nignx,tomcat、JBoss、Weblogic等

数据库:

Access、mysql、oracle、postgresql等

后端:

asp、aspx、php、jsp、python等

收集网站信息的目的是为了对网站进行一个全面的了解,找到网站存在的漏洞。利用关键字来确认网站信息。

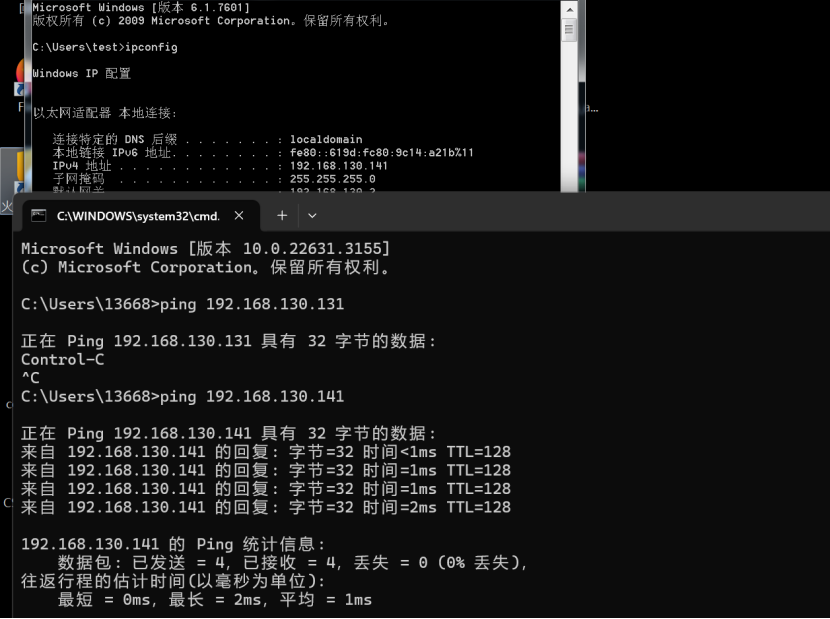

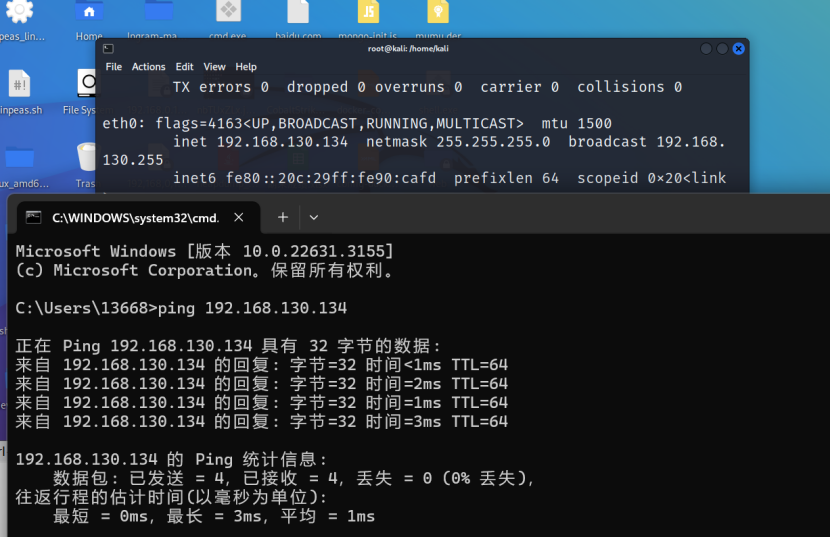

判断目标服务器操作系统类型

1、通过ttl值判断

ttl是数据包能经过路由的最大数量,可以把他看作数据包的生命周期,每经过一次路由ttl减一,默认情况下(可以手动修改),windows下一个数据包的ttl值默认是128,linux下是64。

2、通过大小写是否敏感判断

windows对大小写不敏感

linux对大小写敏感

具体表现为修改提交给服务器的参数大小写/文件路径大小写

其他

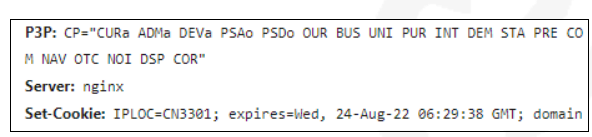

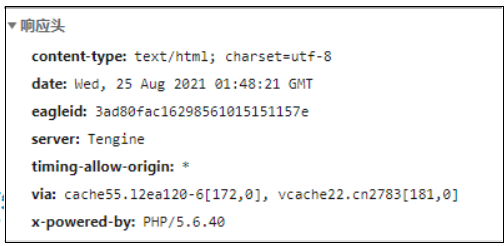

某些中间件只能用于特定的操作系统,如IIS只能用于windows,通过应答包的server字段,我们能获取目标中间件信息,从而来判断目标服务器操作系统类型。

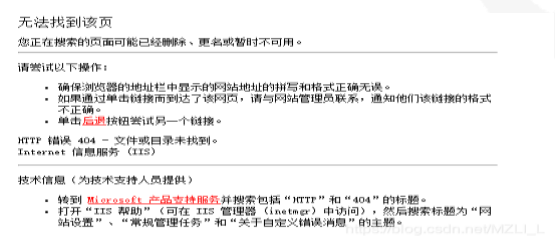

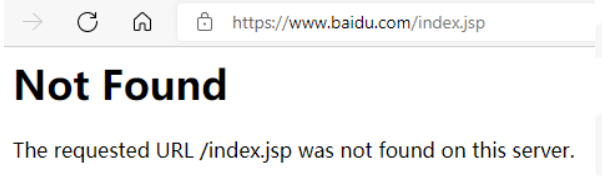

通过报错判断

通过构造错误输入,观察404报错,有时会有相关信息显示。

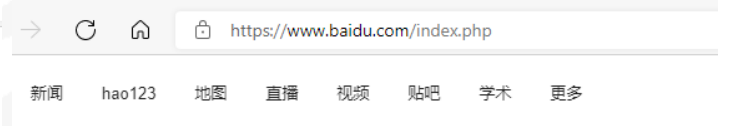

判断后端语言

- 对于页面直接带有相关文件后缀的,通过后缀直接判断

- 针对伪路由 通过添加后缀判断

在域名的后面手动添加index后在添加php、jsp、py、asp等常见的后端编写语言,哪个能正常显示后端就是哪个语言编写的。

- 通过应答包x-powered-by字段判断

4.第三方检测平台

https://w3techs.com/sites

https://builtwith.com/

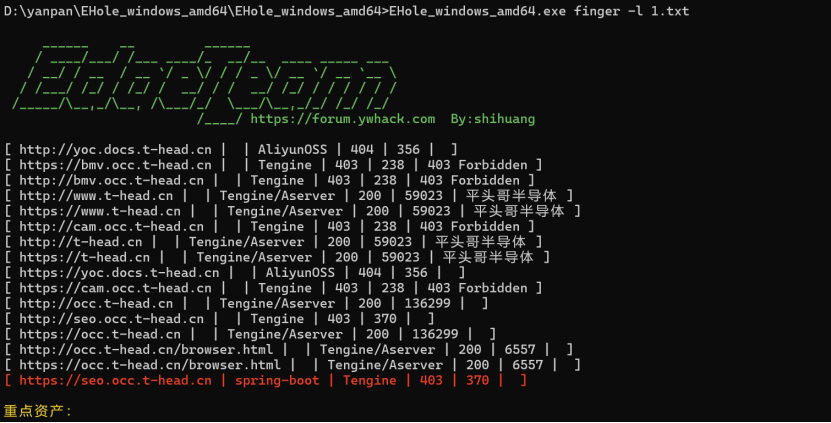

CMS识别;

收集好网站信息之后,应该对网站进行指纹识别,通过识别指纹,确定目

标的cms及版本,⽅便制定下⼀步的测试计划,可以⽤公开的poc或自己累积的

对应手法等进行正式的渗透测试。

1.云悉 http://www.yunsee.cn/

2.潮汐指纹 http://finger.tidesec.com/

3.github搜索开源 https://github.com/search?q=cms

4.whatweb kail自带 whatweb 域名

5.Ehole指纹识别工具 https://github.com/EdgeSecurityTeam/EHole

敏感信息和文件收集

针对某些安全做的很好的目标,直接通过技术层面是无法完成渗透测试。在这种

情况下,可以利用搜索引擎搜索目标暴露在互联网上的关联信息。例如:数据库文件、

sql注入、服务器配置信息、甚至是通过Git找到站点泄露源代码、以及Redis等未授

权访问、robots.txt等敏感信息。从而达到渗透测试的目的。

网站目录和文件的扫描

扫描敏感目录需要强大的字典,需要平时积累,拥有强大的字典能够更高效地找出

网站的管理后台,敏感文件常见的如.git⽂件泄露,.svn文件泄露,phpinfo泄露等,这

⼀步⼀半交给各类扫描器就可以了,将⽬标站点输入到域名中,选择对应字典类型,就

可以开始扫描了,十分方便

重要的网站⽂件

1. robots.txt

2. crossdomin.xml 跨域策略⽂件

3. sitemap.xml 站点地图

4.后台⽬录

5.⽹站安装包

6.⽹站上传⽬录

7. mysql管理⻚⾯

8. phpinfo

9.⽹站⽂本编辑器

10.测试⽂件

11. ⽹站备份⽂件(.rar、zip、.7z、.tar.gz、.bak)

12. DS_Store ⽂件

13. vim编辑器备份⽂件(.swp)

14. WEB—INF/web.xml⽂件

15 .git

16 .svn

17.web.config配置文件

⽹站备份⽂件

例如

config.php

config.php~

config.php.bak

config.php.swp

config.php.rar

conig.php.tar.gz

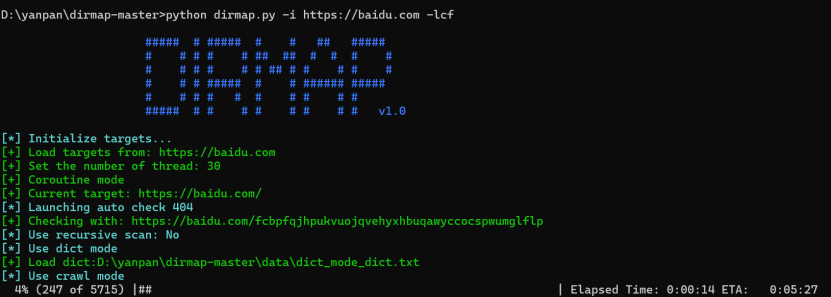

敏感信息-工具

Dirmap

dirmap是⼀个⾼级web⽬录扫描⼯具,基于python3开发、运⾏,功能将会强于DirBuster、Dirsearch、cansina、御剑。

单个目标:

python3 dirmap.py -i https://baidu.com -lcf

多个⽬标

python3 dirmap.py -iF urls.txt -lcf

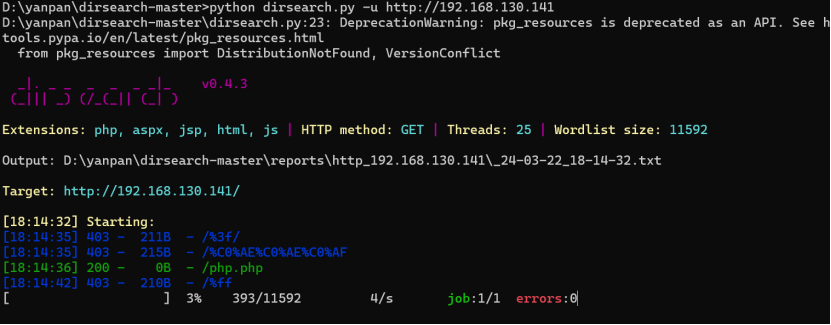

Dirsearch

-u 指定⽹址

-e 指定⽹站语⾔

-w 指定字典

-r 递归⽬录(跑出⽬录后,继续跑⽬录下⾯的⽬录)

-random-agents 使⽤随机UA

敏感文件搜索

GitHub搜索

信息收集之Github搜索语法_github搜索"学校域名" "password-CSDN博客

Google-hack语法

网盘搜索:

凌云搜索 https://www.lingfengyun.com/

盘多多:http://www.panduoduo.net/

盘搜搜:http://www.pansoso.com/

盘搜:http://www.pansou.com/

CDN相关

首先如何判断是否存在CDN

使用各种多地 ping 的服务,查看对应 IP 地址是否唯一,如果不唯一多半是使用了CDN, 多地 Ping 网站有:

http://ping.chinaz.com/

网站测速工具_超级ping _多地点ping检测 - 爱站网

使用 nslookup 进行检测,原理同上,如果返回域名解析对应多个 IP 地址多半是使用了 CDN

绕过cdn查看网站真实ip

渗透测试信息收集——CDN绕过_securitytrails-CSDN博客