政策合规性前端设计:工业数据安全的可视化技术规范与落地实践

内容摘要

在工业领域,数据安全不仅关乎企业的商业机密,还涉及国家的经济安全和公众利益。随着政策法规对数据安全的要求日益严格,如何确保工业数据在前端展示和交互过程中的合规性,成为企业必须面对的问题。本文将探讨政策合规性前端设计的重要性,介绍工业数据安全的可视化技术规范,并分享具体的落地实践案例,帮助企业在满足政策要求的同时,提升数据安全管理水平。

一、政策合规性前端设计:是什么

(一)政策合规性的定义

政策合规性是指企业的运营活动符合国家法律法规和行业标准的要求。在工业数据安全领域,政策合规性要求企业确保数据的收集、存储、处理和传输过程符合相关法律法规,如《网络安全法》《数据安全法》等。

(二)前端设计的角色

前端设计在工业数据安全中扮演着重要角色。通过合理的前端设计,企业可以确保数据在展示和交互过程中的安全性和合规性。例如,通过加密数据传输、限制数据访问权限、提供数据审计功能等,可以有效防止数据泄露和滥用。

二、为什么政策合规性前端设计至关重要

(一)法律风险

不合规的数据处理可能导致严重的法律后果,包括高额罚款和法律责任。例如,违反《数据安全法》可能导致企业面临巨额罚款,甚至刑事责任。

(二)商业风险

数据泄露和滥用不仅损害企业的声誉,还可能导致客户流失和商业机会减少。例如,一家制造企业因数据泄露事件,可能失去重要客户的信任,影响市场份额。

(三)技术挑战

工业数据通常具有复杂性和多样性,确保数据安全和合规性需要先进的技术和管理措施。例如,工业物联网(IIoT)设备产生的大量数据需要安全地收集和处理。

三、如何实现政策合规性前端设计

(一)了解政策法规

- 法规研究:深入研究国家和地方的法律法规,了解数据安全的具体要求。例如,《网络安全法》要求企业采取技术措施保障网络安全。

- 行业标准:参考行业标准和最佳实践,确保设计符合行业规范。例如,ISO 27001标准提供了信息安全管理体系的指导。

(二)技术规范与实施

- 数据加密:在数据传输和存储过程中使用加密技术,确保数据的保密性和完整性。例如,使用SSL/TLS协议加密数据传输。

- 访问控制:限制数据访问权限,确保只有授权用户才能访问敏感数据。例如,通过角色基于访问控制(RBAC)系统管理用户权限。

- 数据审计:记录数据访问和操作日志,便于事后审计和追溯。例如,使用日志管理系统记录用户操作行为。

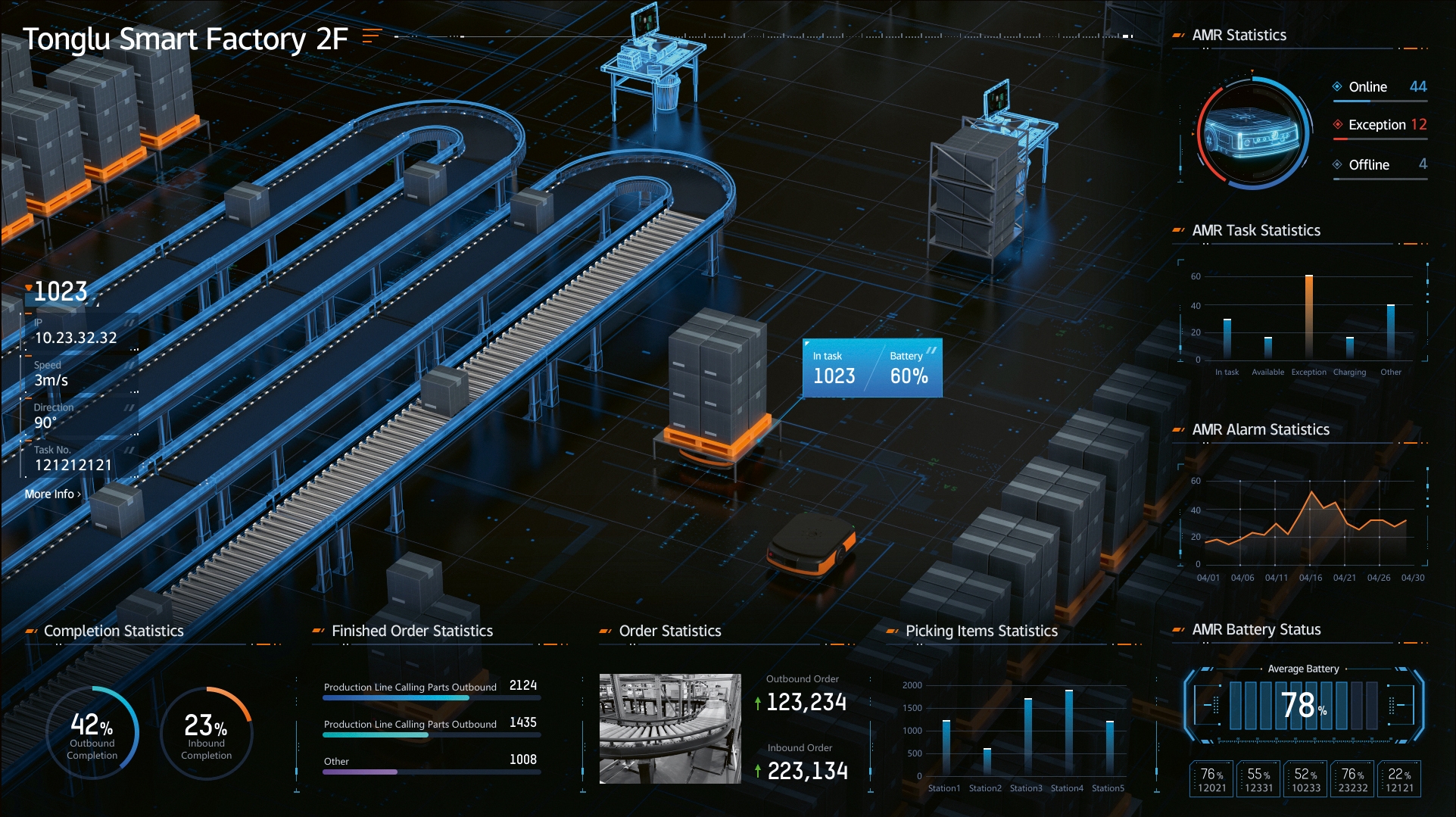

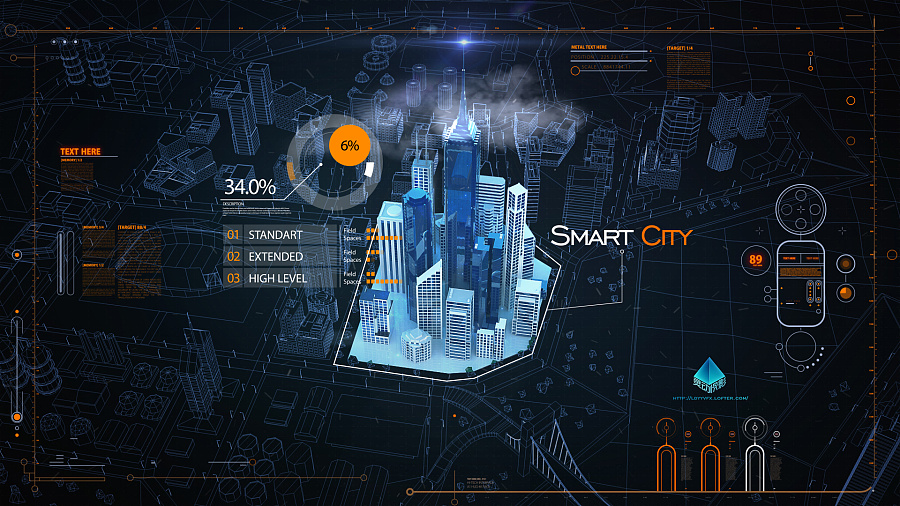

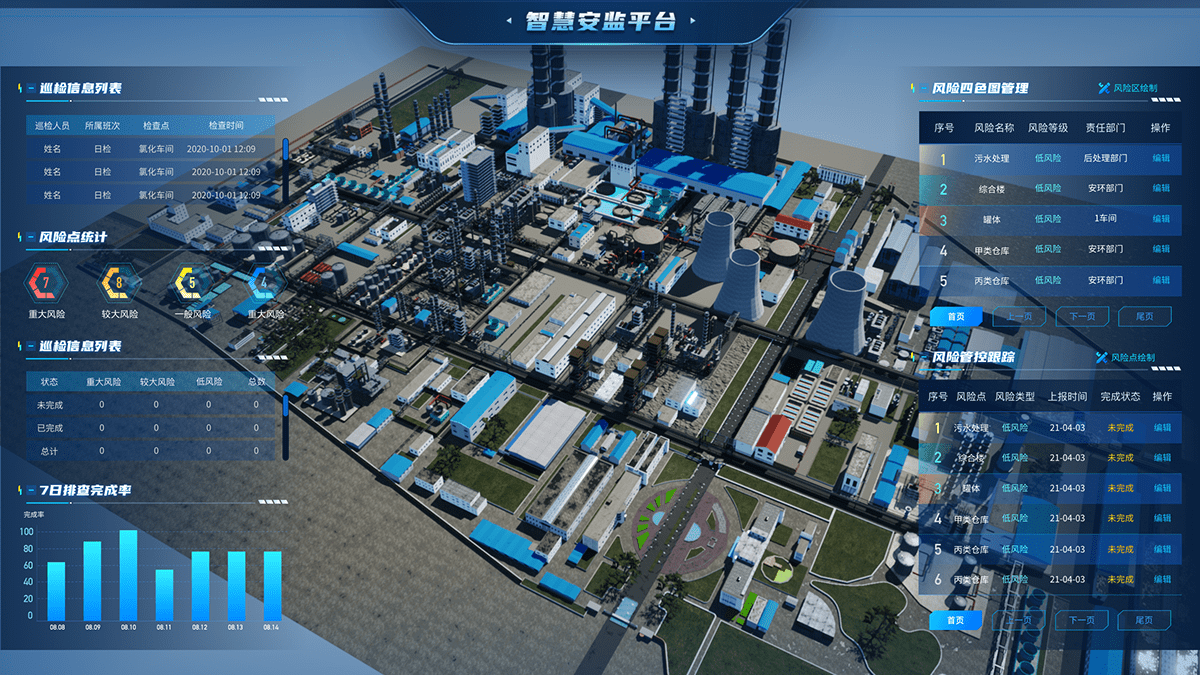

(三)可视化技术的应用

- 数据可视化:通过图表、仪表盘等方式直观展示数据,帮助用户快速理解数据状态。例如,使用柱状图展示设备运行状态。

- 实时监控:提供实时数据监控功能,及时发现和处理异常情况。例如,通过实时警报系统通知管理员数据异常。

- 交互设计:设计友好的用户交互界面,确保用户在操作过程中不会违反数据安全政策。例如,提供明确的操作提示和错误处理机制。

(四)测试与反馈

- 合规性测试:定期进行合规性测试,确保系统符合政策法规要求。例如,通过第三方机构进行合规性评估。

- 用户反馈:收集用户反馈,持续优化系统功能和用户体验。例如,根据用户建议调整数据展示方式。

四、实施步骤与案例分析

(一)需求分析

- 法规需求:明确政策法规对数据安全的具体要求,确定合规性目标。

- 技术需求:评估现有技术基础设施,确定支持政策合规性设计的技术需求。

(二)设计与开发

- 技术选型:选择合适的技术框架和工具,支持数据加密、访问控制等功能。

- 界面设计:设计简洁、直观的用户界面,确保数据展示和交互的合规性。

(三)测试与优化

- 功能测试:对系统进行全面测试,确保功能正常运行。

- 性能优化:优化系统性能,确保数据处理和展示的高效性。

(四)案例分析

某制造企业通过实施政策合规性前端设计,成功提升了数据安全管理水平。企业通过加密数据传输、限制数据访问权限、提供数据审计功能等技术措施,确保数据在展示和交互过程中的合规性。实施后,企业不仅满足了政策法规要求,还减少了数据泄露风险,提升了企业声誉。企业反馈,合理的前端设计显著提升了数据安全性和用户体验。

结束总结

政策合规性前端设计是确保工业数据安全的重要手段。通过了解政策法规、实施技术规范、应用可视化技术、进行测试与反馈,企业可以在满足政策要求的同时,提升数据安全管理水平。虽然实施过程中可能会面临一些挑战,但通过合理的规划和优化,可以显著降低法律和商业风险。希望本文的介绍能帮助你在实际工作中更好地实现政策合规性前端设计,提升工业数据安全管理水平。