【HCIA】端口隔离

前言

之前我们讨论过《MUX VLAN》 ,它能实现vlan间隔离,可是他毕竟是一种特定的解决方案,更常见的还是文末提到的端口隔离,也就是 port-isolate。

文章目录

- 前言

- 1. 网络拓扑图

- 2. 配置IP和Vlan

- 3. 配置端口隔离

- 4. 配置ARP代理

- 后记

- 修改记录

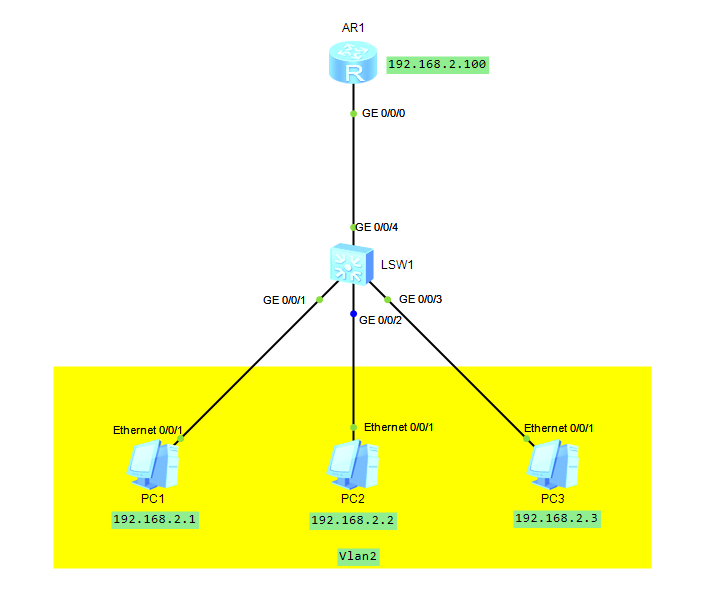

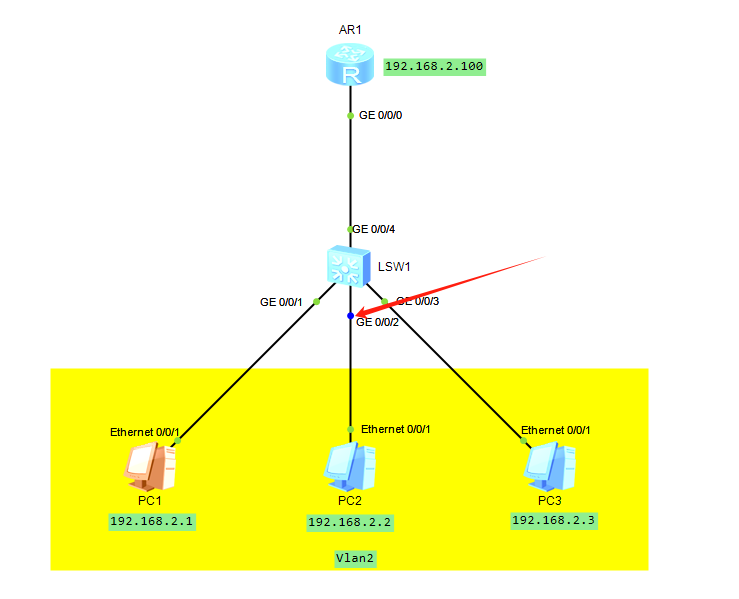

1. 网络拓扑图

现有网络拓扑图如上,三台主机处在同一Vlan内,现在我们希望PC1和PC2之间二层不能通,三层能通,也就是防止ARP广播攻击。

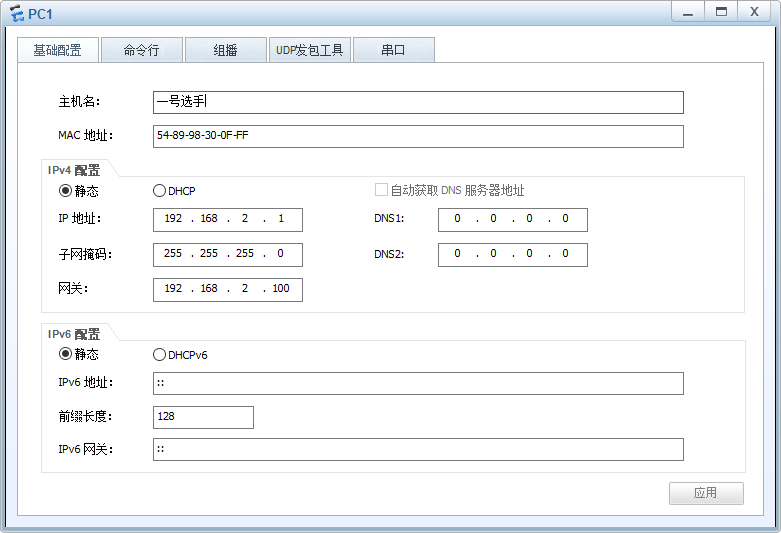

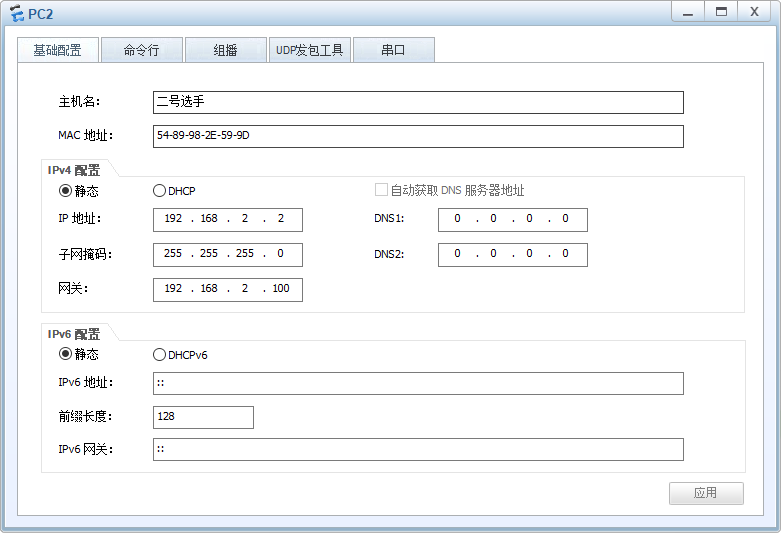

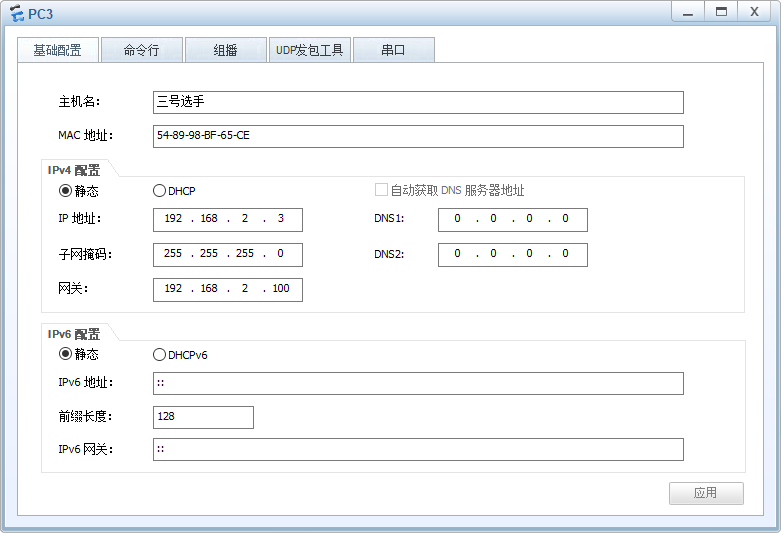

2. 配置IP和Vlan

我们配置好三台PC的IP地址即可,由于本次没有涉及连接公网,AR1可不配,由于SW1的3号端口是做对比,3号端口也可不配。

在交换机SW1处,我们要配置vlan2,并给它一个地址:

<Huawei>system-view

Enter system view, return user view with Ctrl+Z.

[Huawei]sysname SW1

[SW1]undo info-center enable

[SW1]vlan 2

[SW1-vlan2]q

[SW1]interface Vlanif 2

[SW1-Vlanif2]ip address 192.168.2.80 24

[SW1-Vlanif2]quit

[SW1]interface GigabitEthernet 0/0/1

[SW1-GigabitEthernet0/0/1]port link-type access

[SW1-GigabitEthernet0/0/1]port default vlan 2

[SW1-GigabitEthernet0/0/1]q

[SW1]interface GigabitEthernet 0/0/2

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2]port default vlan 2

[SW1-GigabitEthernet0/0/2]q

3. 配置端口隔离

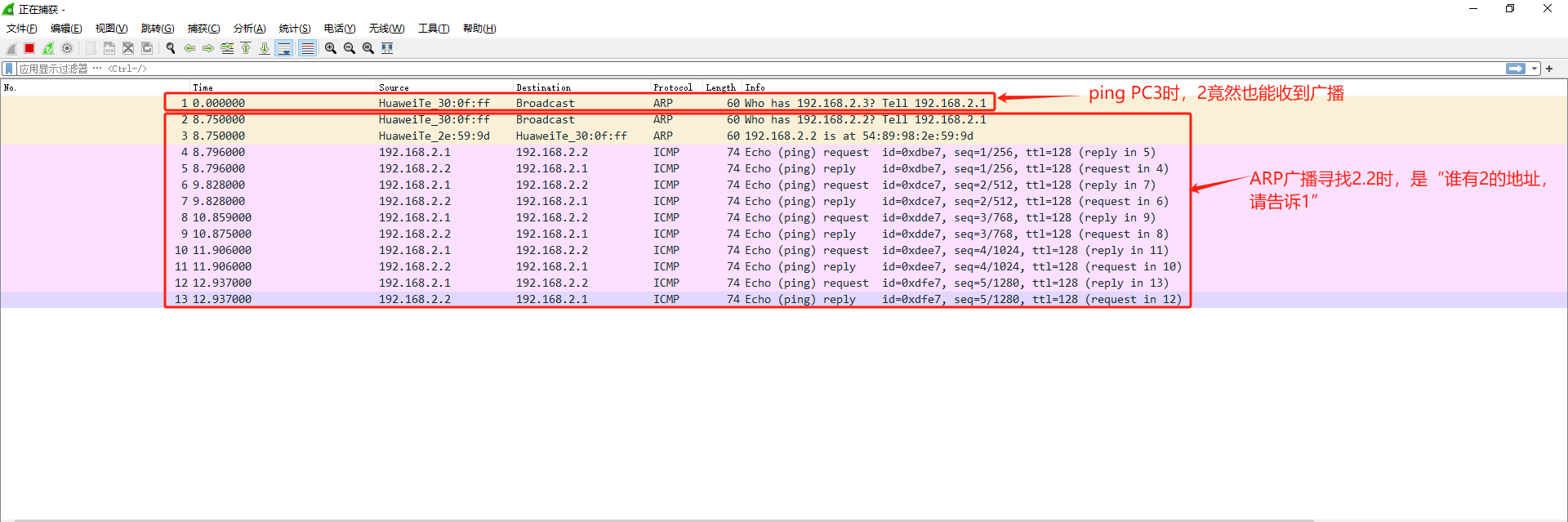

我们首先测试一下,在未进行端口隔离时, PC1 ping PC2 和 PC3 都发了哪些包?

我们选择在这个位置抓包:

PC>ping 192.168.2.2Ping 192.168.2.2: 32 data bytes, Press Ctrl_C to break

From 192.168.2.2: bytes=32 seq=1 ttl=128 time=47 ms

From 192.168.2.2: bytes=32 seq=2 ttl=128 time=31 ms

From 192.168.2.2: bytes=32 seq=3 ttl=128 time=47 ms

From 192.168.2.2: bytes=32 seq=4 ttl=128 time=31 ms

From 192.168.2.2: bytes=32 seq=5 ttl=128 time=32 ms--- 192.168.2.2 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 31/37/47 msPC>ping 192.168.2.3Ping 192.168.2.3: 32 data bytes, Press Ctrl_C to break

From 192.168.2.3: bytes=32 seq=1 ttl=128 time=47 ms

From 192.168.2.3: bytes=32 seq=2 ttl=128 time=47 ms

From 192.168.2.3: bytes=32 seq=3 ttl=128 time=47 ms

From 192.168.2.3: bytes=32 seq=4 ttl=128 time=47 ms

From 192.168.2.3: bytes=32 seq=5 ttl=128 time=47 ms--- 192.168.2.3 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 47/47/47 ms

假设PC1感染了病毒,不停地进行ARP广播,那么所有的其它主机都能收到这样的报文。所以我们给PC1和PC2的端口进行一下隔离,让它们分到一个组里。我们打开SW1:

[SW1]interface GigabitEthernet 0/0/1

[SW1-GigabitEthernet0/0/1]port-isolate enable group 1

[SW1-GigabitEthernet0/0/1]q

[SW1]interface GigabitEthernet 0/0/2

[SW1-GigabitEthernet0/0/2]port-isolate enable group 1

此时我们再让PC1 ping PC2:

PC>ping 192.168.2.2Ping 192.168.2.2: 32 data bytes, Press Ctrl_C to break

From 192.168.2.1: Destination host unreachable

From 192.168.2.1: Destination host unreachable

From 192.168.2.1: Destination host unreachable

From 192.168.2.1: Destination host unreachable

From 192.168.2.1: Destination host unreachable--- 192.168.2.2 ping statistics ---5 packet(s) transmitted0 packet(s) received100.00% packet loss

此时,抓包发现1口有来自PC1的ARP广播,但2口没有。

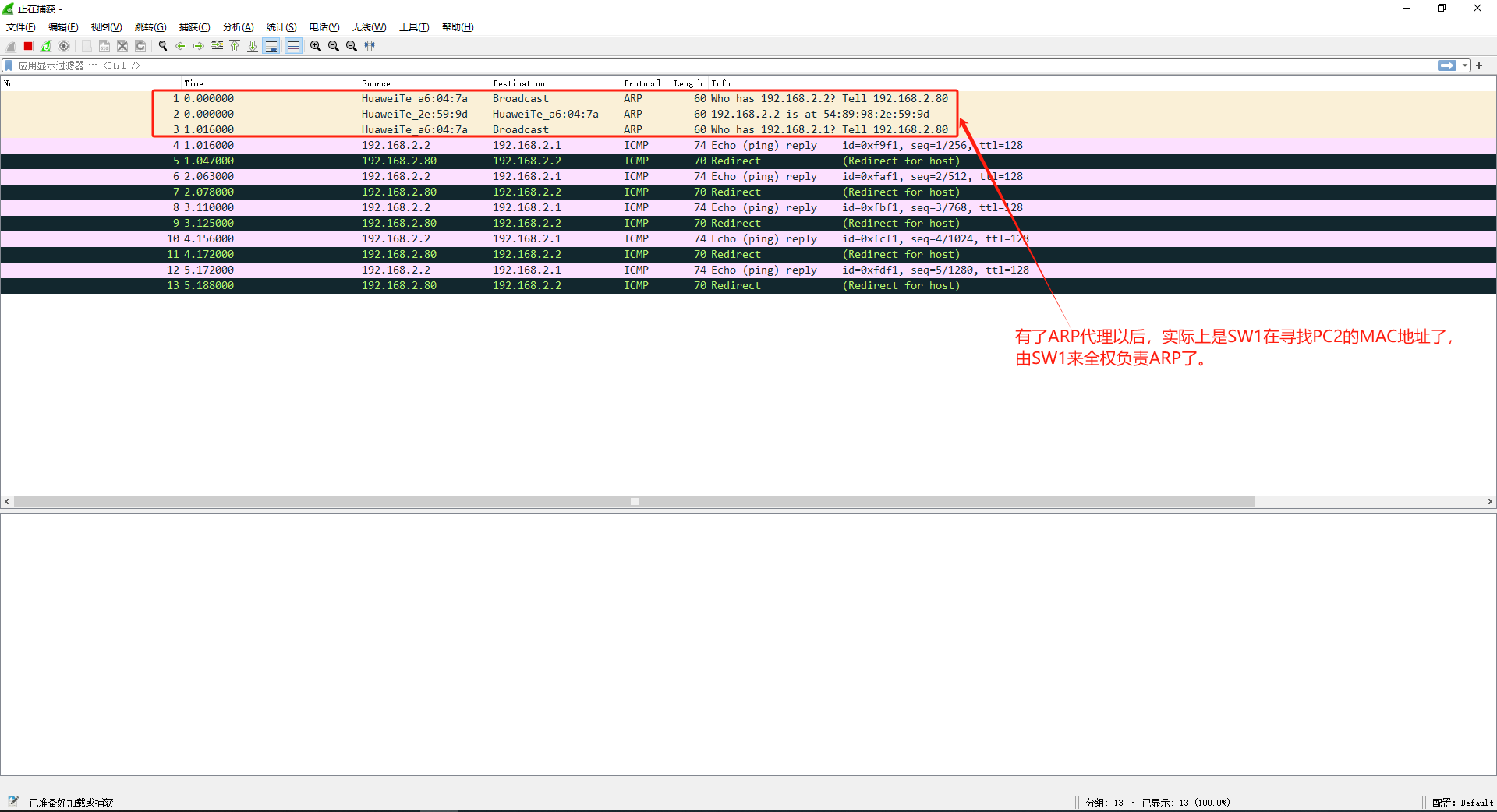

4. 配置ARP代理

我们只是想隔离ARP广播,但是还是希望两边能正常通讯,那么我们现在就要进行ARP代理。还记得之前在谈SuperVlan时,我们给各个子vlan开通了ARP代理。本次的关键字与它的不同,要格外注意。

好,我们在SW1敲击:

[SW1]interface Vlanif 2

[SW1-Vlanif2]arp-proxy ?enable Enable proxy ARP(Address Resolve Protocol)inner-sub-vlan-proxy Proxy ARP within a VLANinter-sub-vlan-proxy Proxy ARP between VLANs

[SW1-Vlanif2]arp-proxy inner-sub-vlan-proxy enable

如此一来,我们就实现了我们的目的,提升了网络的安全性。

后记

文中有任何错误、遗漏,烦请各位老铁在评论区指出,共同学习进步。

修改记录

| 更新日期 | 修改内容 |

|---|---|

| 2025年5月23日 | 完成初稿 |