12.《ACL 与 NAT 技术实验指南》

12.ACL 、NAT

文章目录

- 12.ACL 、NAT

- ACL(访问控制列表)基本介绍

- ACL分类

- 基础实验

- 实验拓扑

- 实验1-基本 ACL 配置(限制 PC2 访问)

- 实验 2-高级 ACL/扩展ACL 配置(限制特定服务访问)

- NAT技术介绍

- 基本介绍

- 基础实验

- 实验拓扑

- 实验1

- 实验流程

- 实验2:子实验-NAPT配置

- 实验流程

- **配置示例**

- 实验3:NAT Server 配置(公网访问内网服务)

- 实验流程

- 配置实例

- 总结

ACL(访问控制列表)基本介绍

ACL(Access Control List,访问控制列表)是网络设备中用于匹配和过滤流量(转发层面–如何转发数据)或路由(控制层面–如何学习路由)的工具,通过定义规则实现对特定数据包的允许(permit)或拒绝(deny)。

- 核心作用:精确控制网络流量的转发行为,例如限制特定设备的访问权限、过滤不安全流量等。

- 组成与特性:

- 由一条或多条规则(rule)组成,每条规则包含唯一编号(rule-id,默认步长为 5,便于扩展)和动作(permit/deny)。

- 匹配原则:按 rule-id 从小到大依次匹配,一旦匹配成功则停止后续匹配(“先匹配先执行”)。

- 隐含规则:华为设备中,ACL 末尾默认隐含一条

deny all规则(针对路由匹配),或默认放行(针对流量匹配),需注意显式规则的优先级。

- 通配符(Wildcard):长度为32bit,采用点分十进制表示,与子网掩码作用相反,用于定义 IP 地址的匹配范围:

- “0”表示“匹配”,该 bit 位(不可变);

- “1”表示“随机分配”,该 bit 位(可变)。

例如:192.168.1.0 0.0.254.0可匹配 192.168.x.0/24 中 x 为奇数的所有网段(192.168.1.0/24、192.168.3.0/24 等)。

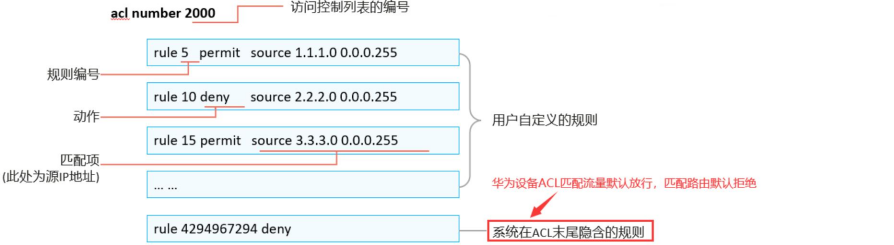

参考华为文档示图:

ACL分类

| 类型 | 编号范围 | 匹配内容 |

|---|---|---|

| 基本 ACL | 2000-2999 | 仅匹配源 IP 地址、分片信息、时间段等,可用于过滤基于源地址的简单流量或路由。 |

| 高级 ACL | 3000-3999 | 匹配五元组**(源 / 目 IP、源 / 目端口、协议类型)**,支持 TCP/UDP 端口、ICMP 类型等。 |

| 二层 ACL | 4000-4999 | 基于以太网帧头信息(源 / 目 MAC、二层协议类型)匹配。 |

| 用户自定义 ACL | 5000-5999 | 基于报文头偏移量、自定义字符串匹配。 |

| 用户 ACL | 6000-6999 | 结合 UCL 组、IP 协议类型、端口等复合条件匹配。 |

参考华为文档示图:

基础实验

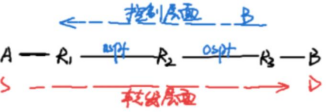

实验拓扑

实验1-基本 ACL 配置(限制 PC2 访问)

需求:要求PC2不能访问其他所有终端

实验流程

- 明确需求:禁止 PC2(192.168.1.0/24 网段)访问其他所有终端;

- 在 R1 上配置基本 ACL(编号 2000),定义拒绝规则;

- 在 R1 的接口上应用 ACL,指定流量过滤方向;

- 测试 PC2 与其他终端的连通性。

配置示例

1、基本ACL

需求:要求PC2不能访问其他所有终端

acl number 2000 //定义acl,编号为2000

rule 5 deny source 192.168.1.0 0.0.0.255 //添加规则,匹配192.168.1.0/24网段为源的流量并且拒绝转发(备注:该命令可以匹配192.168.1.0/24路由,根据后续的调用工具判断) #

interface GigabitEthernet0/0/1traffic-filter inbound acl 2000 //引用acl执行流量过滤

测试:此时PC2无法ping通任何终端

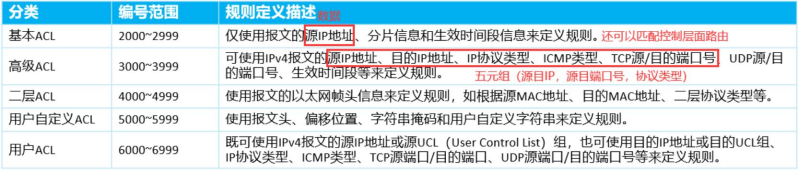

实验 2-高级 ACL/扩展ACL 配置(限制特定服务访问)

需求:client1不能访问server1的http服务,但是剩余的其他流量不能受影响

R2:

acl number 3001 //定义高级ACLrule 5 deny tcp source 172.16.1.0 0.0.0.255 destination 192.168.3.2 0 destination-port eq 80 //匹配端口为80的tcp流量(http流量)

#

interface GigabitEthernet0/0/1traffic-filter outbound acl 3001

测试: client不能访问http服务,但是能ping通服务器

#

NAT技术介绍

基本介绍

NAT(Network Address Translation,网络地址转换)是解决 IPv4 地址短缺的核心技术,通过将私网 IP 地址与公网 IP 地址映射,实现私网与公网的通信。

- 核心作用:

- 私网访问公网:将内网私网 IP 转换为公网 IP,突破私网地址不可路由的限制。

- 公网访问内网服务:将内网服务器的私网地址 / 端口映射到公网,允许公网用户访问。

- 主要类型:

- Easy-IP:特殊的 NAPT(网络地址端口转换),将所有私网 IP 映射为出口接口的公网 IP,适用于小规模网络。

- NAPT(网络地址端口转换):将私网 IP 映射到公网地址池中的地址,并通过端口区分不同私网设备,实现多对多映射。

- NAT Server(端口映射):将内网服务器的特定端口(如 HTTP 的 80 端口)映射到公网 IP 的指定端口,供公网访问。

基础实验

实验拓扑

要求:将内网的私网IP地址转换成公网IP地址,能够访问公网服务

实验1

实验流程

- 配置缺省路由,确保内网设备可访问公网;

- 在 R2 上定义 ACL,指定需转换的私网网段;

- 在 R2 的公网接口启用 Easy-IP,将私网 IP 映射为接口公网 IP;

- 测试内网终端访问公网 Client2。

第一步:补充配置设备的ip地址------略

第二步:配置缺省路由, 使得内网路由器具有访问公网的路由

R2:

ip route-static 0.0.0.0 0 200.1.1.1

#

ospf 1 router-id 2.2.2.2

default-route-advertise //向ospf所有邻居下发默认路由

#

rip 1

default-route originate //向所有rip路由器下发默认路由第三步:启用 Easy-IP(R2): Easy-ip(特殊的NAPT)----将内网的私网ip地址全部映射成出口设备出接口的IP地址

R2:

acl number 2000

rule 5 permit source 172.16.1.0 0.0.0.255

rule 10 permit source 192.168.1.0 0.0.0.255 rule 13 deny source 192.168.3.2 0

rule 15 permit source 192.168.3.0 0.0.0.255

#

interface GigabitEthernet0/0/2

ip address 200.1.1.2 255.255.255.0

nat outbound 2000 //easy-ip调用acl

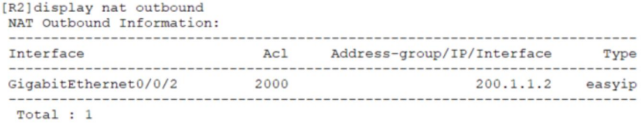

查看:

测试:终端可以访问公网client2

实验2:子实验-NAPT配置

NAPT (网络地址端口转换)—将内网的私网ip地址映射成公网地址池中的地址,同时可以映射端口

实验流程

- 删除 R2 上的 Easy-IP 配置;

- 在 R2 上创建公网地址池;

- 在公网接口应用 NAPT,将私网 IP 映射到地址池;

- 测试内网终端访问公网 Client2。

配置示例

R2:

nat address-group 1 200.1.1.5 200.1.1.10 //创建地址组

#

interface GigabitEthernet0/0/2ip address 200.1.1.2 255.255.255.0undo nat outbound 2000 //删除easy-ipnat outbound 2000 address-group 1 //出接口下引用地址组

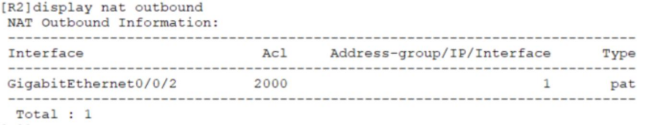

查看:

测试:测试:终端可以访问公网client2

实验3:NAT Server 配置(公网访问内网服务)

需求:将内网的服务器服务映射至公网,公网用户可以访问内网的服务(服务器映射 NAT Server)

实验流程

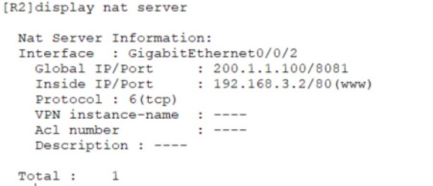

- 在 R2 的公网接口配置 NAT Server,将内网 Server1 的 HTTP 服务(192.168.3.2:80)映射到公网地址 200.1.1.100:8081;

- 验证 NAT Server 配置;

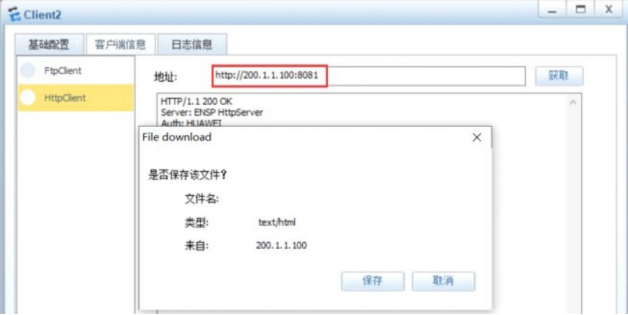

- 测试公网 Client2 访问映射后的服务。

配置实例

R2:

interface GigabitEthernet0/0/2

nat server protocol tcp global 200.1.1.100 8081 inside 192.168.3.2 80 //将内网服务器192.168.3.2:80服务映射成200.1.1.100:8081

查看:

测试: client2能通过公网地址端口访问内网http服务

总结

通过 ACL 实验,验证了访问控制列表对特定流量的精准过滤能力(基本 ACL 限制源网段、高级 ACL 限制特定服务);通过 NAT 实验,掌握了私网访问公网的两种方式(Easy-IP、NAPT)及公网访问内网服务的端口映射技术(NAT Server),为构建安全可控的网络环境提供了核心技术支撑。

如涉及版权问题请联系作者处理!!!