云原生应用的DevOps3(CI/CD十大安全风险、渗透场景)

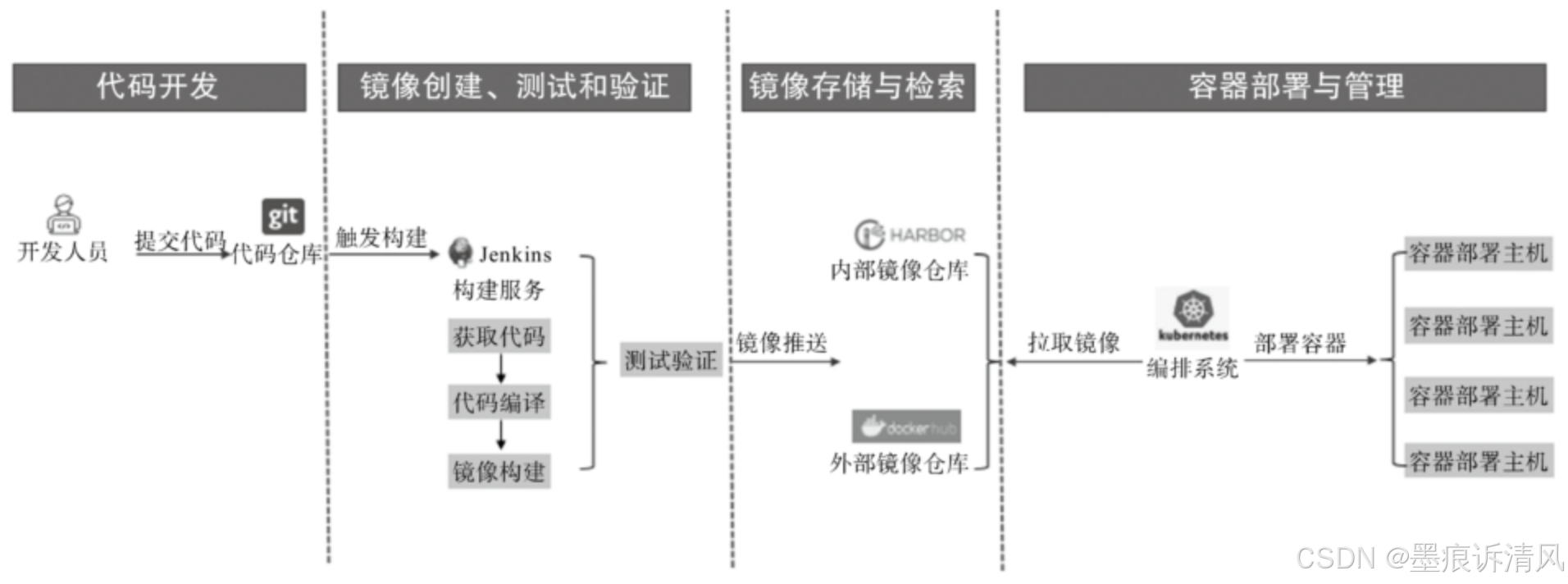

云原生应用的DevOps流程图

总结

CI/CD在渗透测试中尚未被广泛使用,但存在着这样的场景。

实施CI/CD攻击需要具备一定的系统代码权限。目前这一方向是前沿的,如果公司有这方面的需求,可以继续研究。

CI/CD流程中存在多种风险,这些风险可能导致攻击者获得系统权限,并滥用这些权限在流水线中执行恶意操作。其中,流量控制机制不足、身份和访问管理不足和依赖库滥用是三个主要风险。流量控制机制不足意味着缺乏强制执行额外批准或审查的机制,这使得攻击者可以轻松地获得系统权限,并将恶意代码推入管道。身份和访问管理不足则意味着存在大量的身份,这些身份难以管理,容易被攻击者滥用。依赖库滥用则是指由于用户习惯,容易将名字打错或无意拉取恶意依赖包而造成的风险。

为了防止这些风险,应该采取有效的防护措施,包括强化流量控制机制、加强身份和访问管理、严格检查依赖库、审查CI配置文件和加强凭证安全。具体来说,可以实施如下措施:

- 强化流量控制机制:为流水线设置严格的访问控制策略,限制只有被信任的用户和应用程序才能访问受保护的资源和系统。

- 加强身份和访问管理:确保工程生态系统中的各个系统都能够进行有效的身份验证和访问控制,并定期审查和审计访问控制策略,以确保它们