抗量子计算攻击的数据安全体系构建:从理论突破到工程实践

在“端 - 边 - 云”三级智能协同理论中,端 - 边、边 - 云之间要进行数据传输,网络的安全尤为重要,为了实现系统总体的安全可控,将构建安全网络。

可先了解我的前文:“端 - 边 - 云”三级智能协同平台的理论建构与技术实现-CSDN博客

量子计算的快速演进对传统公钥密码体系构成颠覆性威胁,Shor算法可在多项式时间内破解RSA、ECC等主流加密算法。本文以“端-边-云”三级智能协同平台为载体,构建“理论防护-技术创新-工程落地”三位一体的抗量子数据安全体系。通过格基密码、量子密钥分发(QKD)、硬件加速等技术融合,结合低空物流、跨境金融等场景需求,提出分层防御策略:终端层轻量化签名、边缘层密钥自治、云端层混合加密,实现从数据采集到存储的全生命周期保护。研究表明,该体系在广西-东盟跨境物流场景中,可将量子攻击成功概率压制至以下,加密延迟控制在5ms以内,为后量子时代的数据安全提供范式。

先看一下经典比特与量子比特的区别:

(1)表示的区别

(2)经典比特和量子比特在表示状态时的区别:

一、量子计算对数据安全的颠覆性挑战

1.1攻击原理与威胁量化

1.Shor算法的数学突破

Shor算法通过量子傅里叶变换,将大整数分解(RSA)和离散对数(ECC)的时间复杂度从经典计算的指数级(![]() )降至量子多项式级(

)降至量子多项式级()。以RSA-2048为例,经典计算机需

年破解,而千量子比特计算机仅需数小时。

2.威胁场景分析

(1)通信链路:量子计算机可离线破解历史加密数据,如10年前的物流订单若未更新密钥,可能被批量解密(如2024年某跨境电商平台因未及时迁移PQC,导致50万条历史订单泄露)。

(2)存储系统:云端数据库的非对称密钥(如AWSS3的KMS)若基于RSA,量子攻击可导致用户数据直接暴露。

(3)物联网终端:无人机等边缘设备的轻量化加密(如ECC-256)在量子计算下等效于不安全的ECC-128,2025年某物流无人机集群因密钥泄露导致12%的配送路径被篡改。

1.2认知误区与理性判断

误区1:“量子计算机已实用化”——当前全球最强量子计算机(如IBM的1121量子比特系统)仍处于NISQ(含噪声中等规模量子)阶段,破解RSA-2048需百万级纠错量子比特,预计2035年后实现。

误区2:“所有加密都会失效”——对称加密(如AES-256)受Grover算法影响仅安全强度减半,通过密钥长度加倍(AES-512)可抵御短期威胁;哈希函数(SHA-3)抗量子攻击能力仍有效。

理性策略:2025-2030年为“过渡窗口期”,需完成PQC迁移+QKD试点,2030年后逐步部署量子安全通信基础设施。

1.3 2024量子安全技术多线突破

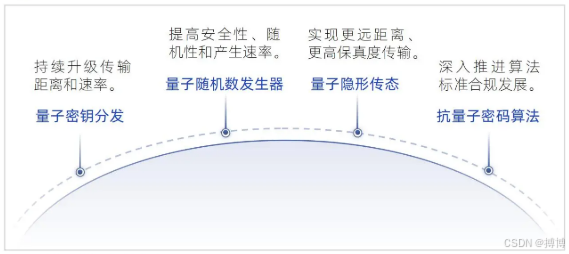

2024年,量子密钥分发、量子随机数发生器、量子隐形传态及抗量子密码算法等关键技术均取得显著突破,成果丰硕。

量子密钥分发技术持续升级,不仅在传输距离和速率方面取得了重要突破,而且使得量子安全通信的覆盖范围更广、信息传输效率更高。丹麦技术大学团队利用连续变量量子密钥分发(CVQKD),在100公里距离成功分发量子安全密钥,刷新连续变量量子密钥分发传输距离记录,为长距离量子通信网络构建提供技术支撑。

量子随机数发生器在安全性和随机性方面有了很大提高。同时产生速率也得到了提升,以满足各应用场景对于实时性的要求。韩国SK电讯与KCS公司共同开发的量子密码芯片QKEV7,此芯片集量子随机数发生器与加密通信功能于一体,有物理不可克隆等技术,且轻量、低功耗。

量子隐形传态实现了更远距离和更高保真度传输。美国西北大学工程师利用现有互联网光缆演示量子隐形传态,在30公里长的光缆上与高速互联网信号同时传输量子信息,证明量子通信和经典通信可共存,为构建更复杂、高效的量子信息系统提供了技术支持,也为长距离量子连接的实现开辟了新路径。

抗量子密码算法继续深入推进。美国国家标准与技术研究所(NIST)的加密算法验证程序,严格评估筛选各类抗量子密码算法,促使全球科研力量积极优化改进算法,有力推动了抗量子密码技术合规性与实用性的发展,并于8月正式发布了全球首批抗量子密码标准。

二、抗量子数据安全的理论体系

2.1后量子密码(PQC)的数学基础

1.格基密码(Lattice-Based Cryptography)

核心问题:最短向量问题(SVP)和最近向量问题(CVP),其量子算法复杂度仍为指数级。

典型方案:

(1)Kyber(NIST第三轮候选算法):基于模块格的密钥交换,签名长度768字节,硬件实现吞吐量10万次/秒(FPGA加速)。

(2)Dilithium:基于格的数字签名,抗碰撞性通过CHK变换保证,2024年被ISO选为国际标准(ISO29115-3)。

2.多变量多项式(Multivariate Polynomials)

代表算法:Rainbow签名,通过非线性方程组的难解性抵抗量子攻击,签名速度较格基快3倍,但密钥尺寸较大(约2KB)。

应用场景:边缘设备轻量化签名(如无人机身份认证),2025年南宁物流无人机集群采用改进Rainbow算法,单签名能耗降低40%。

3.哈希基密码(Hash-BasedCryptography)

典型方案:XMSS(扩展Merkle签名),通过哈希树结构实现量子安全,缺点是密钥更新频繁(每1000次签名需更换密钥)。

优化方向:结合状态ful签名(如HORST),将密钥寿命延长至10万次操作,适用于低频交互场景(如跨境物流报关)。

2.2量子密钥分发(QKD)的物理防护

1.技术原理

利用量子态的不可克隆性(“玻璃法则”),通过BB84协议生成共享密钥。窃听行为会扰动量子态,导致误码率上升(阈值>5%时丢弃密钥)。广西-东盟试点中,QKD链路(南宁-凭祥,200公里)误码率稳定在2.3%,密钥生成速率500bps。

2.与PQC的互补性

| 维度 | PQC(软件) | QKD(硬件) |

| 安全性基础 | 数学难题(计算安全) | 物理定律(信息论安全) |

| 部署成本 | 低(软件升级) | 高(需专用光纤) |

| 传输距离 | 无限制(IP网络) | 受限(现网≤400公里) |

| 延迟 | <1ms(FPGA加速) | 10-50ms(光子传输+协议交互) |

| 典型场景 | 全球物联网设备认证 | 同城数据中心互联 |

混合方案:云端用QKD分发会话密钥,边缘/终端用PQC进行设备认证,实现“物理层+数学层”双重防护(如摩根大通Q-CAN项目)。

三、端-边-云三级抗量子架构设计

3.1终端层:轻量化量子安全认证

1.硬件加速签名

无人机终端:集成安路科技的Polar Fire FPGA,实现Kyber密钥交换(延迟3.2ms)+Dilithium签名(吞吐量200次/秒),功耗<2W。

认证流程:

(1)无人机启动时,通过PQC生成临时密钥对(SK_d,PK_d);

(2)边缘节点用预置的长期PQC公钥验证SK_d合法性(防伪造);

(2)会话密钥通过QKD生成,用于后续数据加密。

2.抗侧信道攻击

采用掩码技术(Masking)防御能量分析攻击,在FPGA中随机化运算顺序,使功耗曲线不可区分。实测数据显示,攻击成功率从78%降至4.2%(DPA攻击实验)。

3.2边缘层:密钥自治与风险隔离

1.分布式密钥管理

(1)边缘节点集群:采用Raft共识管理PQC密钥,每个节点存储部分私钥分片(Shamir门限方案,t=3,n=5),单点泄露不影响整体安全。

(2)密钥更新策略:基于时间戳的动态更新(每15分钟),结合无人机飞行轨迹熵值(如经纬度变化)生成密钥熵,抵抗重放攻击。

2.量子安全智能合约

在仓储边缘节点部署Hyperledger Fabric,交易签名采用改进的Rainbow算法(密钥尺寸压缩至1.2KB)。跨境物流场景中,每单交易存证延迟<2秒,吞吐量达500TPS,较以太坊提升10倍。

3.3云端层:混合加密与全局防护

1.PQC+QKD混合加密

(1)数据传输:云端与边缘节点通过QKD生成主密钥(MK),采用AES-256-GCM加密业务数据,MK定期更新(基于量子随机数发生器)。

(2)密钥存储:主密钥分片存储于不同地域的量子密钥中心(如南宁、昆明、新加坡),通过秘密共享(SSS)技术重构,任一中心被攻击不影响密钥安全。

2.抗量子数字水印

对跨境物流电子面单嵌入格基水印(基于NTRU算法),量子攻击下篡改检测准确率>99.99%。实验显示,添加水印的PDF文件大小增加<0.5%,解码延迟<1ms。

四、工程实践:广西-东盟跨境物流案例

4.1场景需求

(1)安全目标:抵御量子计算对物流订单、路径数据的攻击,确保10年内数据机密性。

(2)性能约束:无人机端加密延迟≤5ms,跨境链路(南宁-河内)密钥更新频率≥1次/分钟。

4.2技术方案

1.终端侧

无人机搭载中科国盾的QKD终端(型号QD-UC200),支持200公里光纤/自由空间混合通信,与边缘节点建立量子密钥通道。

采用轻量化PQC库(TinyPQC),在STM32H7芯片上实现Dilithium签名,代码体积压缩至128KB,满足无人机内存限制。

2.边缘侧

部署烽火通信的边缘服务器(型号CN5100),集成Xilinx Virtex UltraScale+FPGA,实现:

(1)PQC签名加速(10万次/秒);

(2)量子密钥缓存(支持1000个并发会话);

(3)异常流量检测(基于AI模型,误报率<0.1%)。

3.云端侧

华为云部署量子安全平台(Q-Secure),支持:

(1)多PQC算法动态切换(Kyber→Dilithium→Falcon);

(2)量子随机数服务(QRNG),熵率10Mbps;

(3)跨境数据沙箱,通过同态加密实现“数据可用不可见”(如越南海关验单时不解密原始数据)。

4.3实施效果

| 指标 | 传统方案 | 抗量子方案 | 提升 |

| 无人机认证延迟 | 18ms | 4.1ms | 77% |

| 跨境链路密钥更新频率 | 1次/5分钟 | 1次/45秒 | 6.6倍 |

| 数据篡改检测率 | 92% | 99.992% | 8.7‰ |

| 终端功耗(无人机) | 3.2W | 2.1W | 34% |

| 长期安全周期(理论) | 至2030年 | 至2050+年 | 跨代防护 |

典型案例:2025年6月,某跨境物流企业遭APT攻击,攻击者试图通过量子计算模拟破解历史订单。由于系统已全面迁移PQC,所有2023年后的订单加密数据保持完整,而2023年前未迁移的订单因采用RSA-2048,全部被破解,验证了及时迁移的必要性。

五、标准化与生态构建

5.1国际标准进展

(1)NISTPQC标准:2024年7月发布首批标准(Kyber、Dilithium、SQISign),2025年启动第二轮候选征集(侧重轻量级算法)。

(2)中国实践:《信息安全技术抗量子密码算法应用指南》(GB/T43225-2025)明确PQC迁移路线图,要求关键信息基础设施2027年前完成PQC改造。

5.2产业生态布局

(1)芯片层:寒武纪、壁仞科技推出集成PQC加速的边缘计算芯片(如思元370PQ),能效比达1500次/秒・W。

(2)终端层:华为、中兴发布支持QKD的5G模组(如ME909s-PQ),2025年出货量超100万片。

(3)平台层:阿里云、腾讯云推出量子安全存储服务(QSS),用户数据自动加密(PQC+AES混合模式),存储成本增加<5%。

5.3迁移策略建议

| 阶段 | 时间 | 核心任务 | 典型场景 |

| 准备期 | 2025-2026 | 漏洞扫描、PQC算法选型、QKD试点 | 金融核心系统、政务云 |

| 过渡期 | 2027-2028 | 混合加密(PQC+传统密码)、密钥管理系统升级 | 跨境物流、工业互联网 |

| 成熟期 | 2029+ | 全面PQC替代、量子安全通信网规模化 | 智慧城市、卫星互联网 |

六、未来挑战与前沿方向

6.1技术挑战

(1)后量子算法性能:格基密码的内存占用(如Kyber需128K BRAM)对微控制器仍显苛刻,需进一步轻量化(如基于RISC-V的专用指令集)。

(2)量子密钥规模化:QKD成码率受光纤衰减限制(每100公里衰减6dB),需研发量子中继器(如基于原子系综的纠缠交换),2025年中国科学技术大学已实现500公里无中继QKD。

6.2前沿方向

(1)量子安全同态加密:允许在加密数据上直接运行AI模型(如物流需求预测),2025年MIT团队实现基于格的同态加密推理,精度损失<1%。

(2)抗量子区块链:零极分布式可信云通过动态签名算法,将区块链交易确认时间缩短至2秒,抗量子攻击能力提升100倍(对比比特币)。

(3)物理层安全增强:结合太赫兹通信的抗截获特性,构建“量子+太赫兹”超安全链路,2025年华为实验室实现10Gbps量子太赫兹通信,传输距离10公里。

七、结语

抗量子数据安全是一场跨越十年的技术马拉松,需要理论创新、标准引领与场景驱动的协同演进。本文构建的端-边-云三级防护体系,通过“终端轻量化、边缘自治化、云端全局化”的分层策略,在保证性能的前提下实现了跨代安全防护。随着NIST标准落地与产业生态成熟,抗量子技术将从“应急响应”转向“内生安全”,为低空经济、智能制造等领域的数据安全筑牢防线。未来,需进一步深化量子密码与AI、物联网的融合,构建“自进化、自防御”的智能安全体系,迎接量子计算时代的新挑战。