当下一次攻击发生前:微隔离如何守护高敏数据,防范勒索攻击下的数据泄露风险!

英国科技研究机构 Comparitech发布的《2025 年上半年勒索攻击和活跃组织统计数据》显示,2025年上半年全球共发生3627起勒索攻击事件,较去年同期激增47%。更令人警醒的是,勒索攻击模式已从单一的数据加密,升级为双重乃至多重勒索:攻击者在加密数据后,进一步窃取高敏信息并威胁公开。相关统计表明,高达85%的勒索软件受害者面临数据泄露的威胁。在已确认的 3627起攻击事件中,超1700万条敏感数据遭泄露,涵盖医疗记录、个人身份信息、企业内部资料等核心机密。

这些泄露事件不仅重创企业运营与商业信誉,更直接危及公众隐私与财产安全,凸显出网络攻击的猖獗,也彻底暴露了当前企业网络防御体系的致命短板缺陷:纵深防御的缺失导致高敏数据在边界失守后“裸奔”,一旦边界被突破,攻击者便能在内网中长驱直入,高敏数据窃取如探囊取物般简单。这清晰地警示我们:在边界防御之外,为高敏数据筑起一道坚不可摧的内网隔离防线,已成为抵御下一次攻击、防范数据泄露的当务之急。

一、问题溯源:系统性风险下的数据“裸奔”

高敏数据在内网“裸奔”的窘境,正是当前内网纵深防御体系失效的直观体现。深入剖析近期频发的数据泄露事件,其根源绝非孤立的技术漏洞或管理疏忽,而是深植于企业网络架构与管理中的系统性风险。这些风险相互交织,共同构成了攻击者在内网肆意横行、最终攫取高敏数据的“黄金通道”。具体而言,可归结为以下四个关键维度:

暴露面大,门户洞开:攻击者入侵内网的起点,往往是那些面向互联网、防护薄弱的应用入口。例如,湖南某医院的体检系统数据库存在弱口令且端口直接映射到公网,使得任何人都可远程尝试连接,形同为攻击者打开了“正门”。而进入内网后,攻击者依然能轻易利用大量长期闲置、却保持开放的端口进行横向渗透。行业实测数据触目惊心:企业内网平均高达70%以上的开放端口长期处于无访问需求的状态,这些“幽灵端口”如同隐形的“暗门”,为攻击者突破边界后的内网横向移动提供了极大便利。

隔离能力弱,一马平川:众多企业防御体系存在根本性缺陷——缺乏基于业务风险或数据敏感度的安全域划分与严格的访问控制。不同安全等级的业务系统混合部署在同一网络环境中,使得攻击者一旦突破外围防线,便能在内网中自由穿梭,肆意进行横向移动。近日,英国电信服务提供商柯尔特(Colt)遭遇勒索攻击后,其关键业务系统因缺乏有效隔离而大面积停摆,服务中断持续数日,数百万份敏感客户文件与内部资料被窃取,充分暴露了关键数据资产未受隔离保护的巨大风险。

漏洞多,积重难返:老旧系统在政府、制造等诸多企业普遍存在,这类系统往往难以获得有效的官方补丁支持,且很多关键业务因担心兼容性和潜在崩溃风险而不敢贸然进行修复更新。这种漏洞长期积累,为攻击者提供了丰富的入侵点。近日,引发广泛关注的美国联邦法院系统遭受黑客入侵事件,攻击者入侵的电子案件档案系统正是年久失修的老旧系统,不仅导致海量敏感“热数据”(如密封起诉书、未执行搜查令、机密证人身份)泄露,甚至发生了法庭记录被恶意篡改的情况,严重威胁司法程序的公正性、证人安全以及国家司法体系的公信力,造成了远超一般数据泄露的瘫痪性后果。

监测弱,响应滞后:复杂的历史遗留架构往往导致安全管理割裂,多套异构系统并存却缺乏统一监控平台,形成大量防护盲区。更关键的是,内网东西向流量普遍缺乏有效的采集与分析手段,使得安全团队如同“盲人摸象”,难以透视内部通信全貌,无法及时发现偏离正常基线的异常行为。监测能力的缺失,直接导致威胁响应严重滞后,攻击者得以在内网长时间潜伏、横向移动而不被察觉。例如,某大型制造企业因无法有效监控分散的工业控制系统网络,攻击者利用一处边缘设备漏洞潜入内网数月未被察觉,最终导致核心生产系统瘫痪及数据泄露。

二、解决方案:构建内生免疫的安全防线

面对暴露面大、隔离弱、漏洞多、监测弱等系统性顽疾,传统基于边界的“守门式”防御在攻击者突破边界后即宣告失效,高敏数据在内网“裸奔”的困境亟待破解。微隔离正是应对这一挑战的革新性技术,它通过在核心业务与高敏数据周围构筑细粒度、动态的访问控制屏障,从架构层面重塑纵深防御体系,为高敏数据打造专属的“安全细胞”,有效切断攻击者的横向渗透路径,在边界失守后依然为高敏数据提供贴身防护:

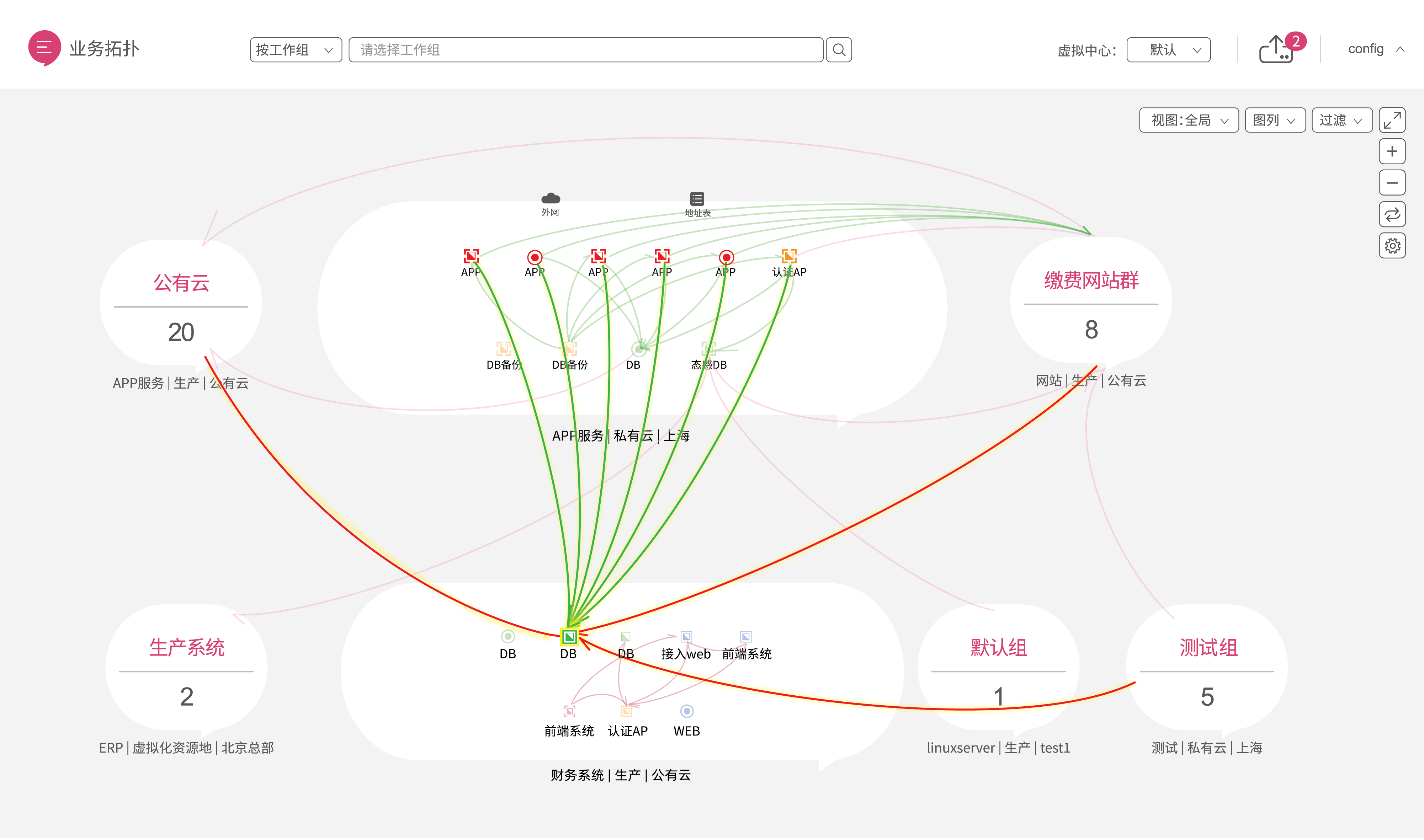

全局流量可视,洞察内网连接关系:微隔离平台通过在每个工作负载部署轻量级探针,实现端点级流量采集,并结合统一控制平面,能自动绘制出内网中所有资产、应用之间的通信关系图谱。这让安全管理者能以全局视角,清晰洞察高敏数据的流向、访问路径及依赖关系,彻底消除因管理割裂而产生的防护盲区,为后续的精细化安全策略部署提供可靠依据。

无用端口封堵,收敛风险暴露面:微隔离平台能够对内网所有工作负载的通信进行持续监控,自动识别并统计出内网中长期“无访问”的非必要暴露端口,并提供“一键封堵”功能。这种可持续的端口治理模式能够快速消除高达70%的内部暴露面,从源头封堵攻击者利用非必要端口进行渗透的路径,大幅降低内网攻击的起点。

业务边界构建,切断横向移动路径:微隔离摒弃了传统大而全的网络边界,通过软件定义的方式为每个业务应用构建独立的“安全细胞”。它能自动识别业务间的通信关系,并基于此建立最小化的白名单策略。例如,可以策略性地隔离医院的体检系统与核心PACS系统,即使黑客入侵了体检系统,也无法自由地在内网中横向移动到其他高敏系统,从而将攻击的影响范围控制在最小,有效保护高敏业务数据。

漏洞靶向治理,应对高危漏洞威胁:企业内部普遍存在大量漏洞,特别是针对老旧系统,无法修复的情况十分常见。微隔离通过其业务标签策略框架,能够让企业针对特定的高敏数据资产触达路径,进行优先级治理。其核心思想是“源控”治理,即通过限制高危漏洞资产与其他资产的访问路径,来阻止攻击者利用该漏洞进行横向渗透。这种“以策略替代补丁”的方式,能够快速将高危资产隔离在一个“安全沙箱”中,以最小代价实现对高敏业务数据的保护,为无法打补丁或打补丁风险过高的场景提供了全新且务实的治理途径。

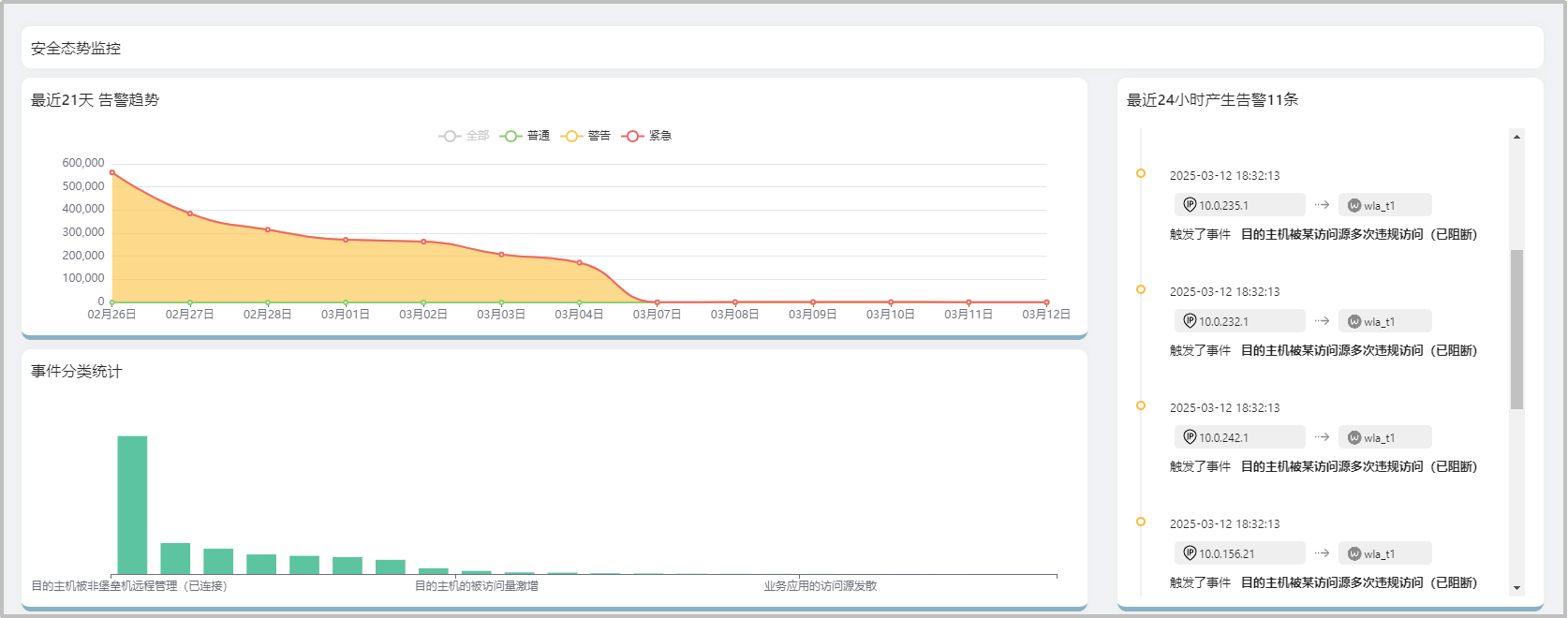

基于行为基线,感知并处置内部异常:微隔离平台能够通过持续的流量学习与监控能力,自动建立正常业务行为的基线。用户可基于40+预置模型或自定义引擎设置告警规则,当检测到异常行为时即会触发实时告警,结合一键孤岛隔离和全局封禁等方式,便能及时处置失陷资产。这种可视化、精准的防御能力,能够将针对高敏数据的潜在威胁扼杀在早期阶段,防止其演变为大规模的数据泄露事件。

结语

勒索攻击的泛滥与数据泄露事件的频发,以惨痛的代价证明,即便众多企业已经意识到数据安全的重要性,并在多个层面进行投入,但针对攻击入侵造成的内网数据泄露风险,仍存在防御薄弱的症结。微隔离技术为我们提供了一套系统性的解决方案,能够有效治理暴露面大、隔离弱、漏洞多、管理弱等顽疾,从架构层面重构企业的内网防御体系。在高敏数据日益成为攻击核心目标的今天,基于微隔离构建“内生”于网络架构的动态防护闭环,是企业掌握数据安全主动权、应对不断演进的网络威胁、防范下一次勒索攻击导致数据泄露的必由之路。