LDAP 登录配置参数填写指南

很多小伙伴想用域账号直接登录 DzzOffice,但卡在了 LDAP 配置这一步。别慌,这篇超详细指南手把手教你填对每一项,AD 域和 OpenLDAP 都适用,收藏起来慢慢看~

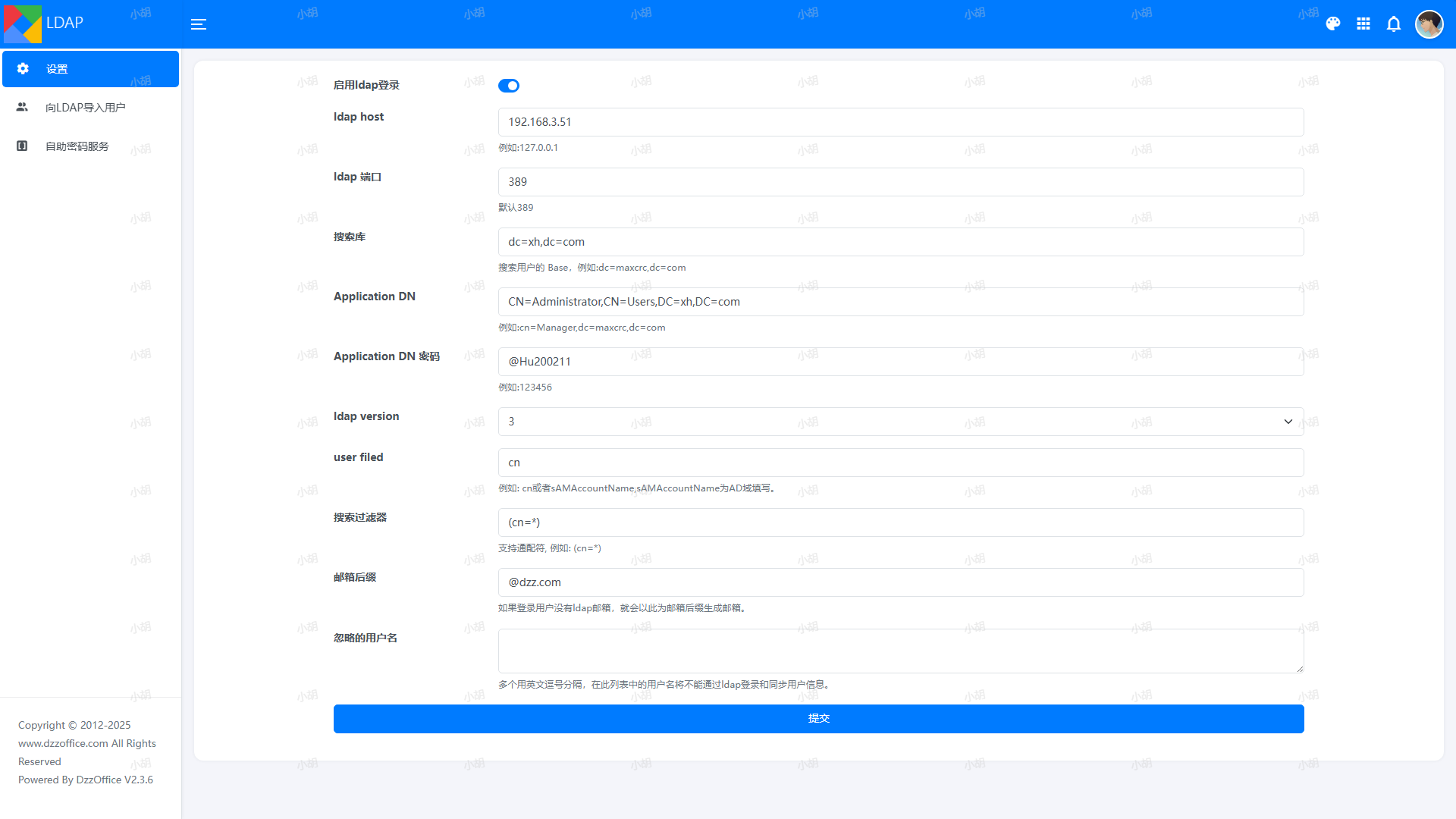

填写示例

划重点: 如果你的 DzzOffice 还没安装 LDAP 插件,得先去「应用市场」搜索并安装「LDAP 登录」插件,安装后才能看到配置界面哦~

一、基础配置

启用ldap登录

只有开启此选项,才能使用LDAP登录功能。

LDAP Host(服务器地址)

- 填写LDAP服务器的IP地址或域名,例如

192.168.3.51或ldap.example.com。 - 注意:确保部署DzzOffice的服务器能访问该地址(可通过

ping命令测试连通性)。

LDAP端口

- 默认使用

389(非加密连接);启用SSL/TLS加密(LDAPS)时使用636。 - 注意:若管理员修改过默认端口,需填写自定义端口号。

搜索库

搜索库即Base DN(基本DN),用于指定搜索用户的起始位置。

- 格式为

dc=域名片段,dc=域名片段,例如域名为maxcrc.com时,填写dc=maxcrc,dc=com。 - 注意:

- AD域:Base DN严格对应域名(如

contoso.local对应dc=contoso,dc=local),可通过ADSI Edit工具查看。 - OpenLDAP:由管理员自定义,可能与域名无关(如

dc=company,dc=internal),需向管理员确认。

- AD域:Base DN严格对应域名(如

二、认证配置

Application DN(绑定账户DN)

这是用于绑定到LDAP服务器进行用户搜索等操作的用户账户的完整路径DN(区别名),格式为cn=用户名,ou=组织单位,dc=域名片段,...。

- 示例:

cn=admin,cn=Users,dc=maxcrc,dc=com - AD域:可以使用域管理员账户或具有相应权限的服务账户。例如,使用域管理员账户,其DN可能是

cn=Administrator,cn=Users,dc=contoso,dc=com。

提示:若需查看域管理员的DN,可在域控制器的命令提示符中执行:dsquery user -samid Administrator | dsget user -dn - OpenLDAP:一般为具有搜索权限的管理账户,结构更灵活(如

cn=manager,ou=Admin,dc=example,dc=org),需向管理员获取准确的账户DN。

Application DN密码

填写上述Application DN对应的用户账户的密码。

- AD域:如果是域管理员账户,输入域管理员的密码;如果是自定义的服务账户,输入该服务账户设置的密码。

- OpenLDAP:输入OpenLDAP中配置的管理账户或相应服务账户的密码。

- 注意:密码无法从服务器查询,需向管理员获取;含特殊字符(如

!@#)时需原样输入。

ldap version(LDAP版本)

- AD域:默认选择

3,因为Windows Server的AD域默认支持并使用LDAP v3 。 - OpenLDAP:通常也支持LDAP v3,建议选择

3,除非有特殊要求或环境限制。

三、用户匹配配置

User Field(用户标识字段)

用于匹配登录用户名的LDAP属性。

- AD域:推荐填写

sAMAccountName,这是Windows登录名,如john_doe,用于在AD中标识用户。 - OpenLDAP:常用的有

cn(通用名),也可以根据实际用户属性配置,如使用uid(用户标识符),具体要和OpenLDAP中存储用户标识的属性一致,可咨询管理员。

搜索过滤器

用于筛选用户的条件,格式为(属性=值),支持通配符*。

- AD域:例如要搜索所有用户,可以填写

(objectClass=user);如果只想搜索特定用户名开头的用户,如以J开头,可以填写(cn=J*)。 - OpenLDAP:搜索所有用户可以使用

(objectClass=inetOrgPerson);搜索特定属性的用户,如搜索邮箱以@example.com结尾的用户,可以填写(mail=*@example.com)。

四、补充配置

邮箱后缀

若LDAP用户未配置邮箱,系统将自动以“用户名+此后缀”生成邮箱(如@dzz.com)。

忽略的用户名

列出的用户名将不会通过ldap登录和同步用户信息,多个用户名用英文逗号分隔。根据实际需求,填入不需要参与LDAP登录和同步的用户名,如系统默认账户或测试账户等。

注意事项

AD域

- 权限管理:确保配置中使用的Application DN账户具有足够的权限进行用户搜索等操作。如果权限不足,可能无法获取到完整的用户列表或出现搜索失败的情况。

- 证书配置(LDAPS):当使用636端口(LDAPS)时,需要正确配置域控制器的证书,包括证书的申请、安装和信任关系设置,否则客户端无法与域控制器安全通信。

- 域结构变化:如果AD域的结构发生变化,如域名更改、组织单位(OU)调整等,需要及时更新搜索库(Base DN)等相关配置,以保证LDAP功能正常运行。

OpenLDAP

- 数据模型:OpenLDAP的数据模型相对灵活,不同的部署可能使用不同的对象类和属性定义。在配置user filed等参数时,一定要与实际的OpenLDAP数据模型相匹配。

- 安全配置:要关注OpenLDAP的访问控制列表(ACL)配置,确保Application DN账户具有读取用户信息的权限。同时,对于使用SSL/TLS加密的情况,要正确配置证书和加密参数。

- 版本兼容性:虽然大部分OpenLDAP版本都支持LDAP v3,但在升级或更换OpenLDAP版本时,要注意检查是否存在兼容性问题,可能需要对相关配置进行微调。

三、如何使用?登录页直接输域账号!

配置完成后,在「应用市场 → LDAP 登录 → 启用」,然后无需额外操作,用户登录时:

- 打开 DzzOffice 登录页,输入自己的 LDAP 账号密码(比如 AD 域用户填 Windows 登录名和密码);

- 点击登录,系统会自动通过 LDAP 验证,验证通过后直接进入系统。

四、原理与流程:看懂背后逻辑更放心

- 用户登录:

用户在登录页输入 LDAP 账号密码并提交。 - 身份验证:

DzzOffice 调用 LDAP 插件,将账号密码发送到配置的 LDAP 服务器验证。 - 用户信息同步:

若系统已存在该用户,自动同步更新用户名、邮箱等信息;

若不存在,自动创建新用户,优先从 LDAP 获取邮箱;无邮箱则用预设后缀生成(如 zhangsan@dzz.com)。 - 登录成功:

同步 / 创建完成后,用户直接进入系统。 - 日志记录:

全过程关键信息(验证结果、同步状态等)会记录到系统日志,方便管理员排查问题。

按这个流程操作,不管是 AD 域还是 OpenLDAP 环境,都能顺利实现 LDAP 登录!配置后记得用真实账号测试,成功登录就大功告成啦~