【Docker基础】Docker核心概念:命名空间(Namespace)与资源隔离联系

目录

引言

1 命名空间(Namespace)基础概念

1.1 命名空间的定义

1.2 命名空间的重要性

2 Docker中的命名空间类型

2.1 PID命名空间

2.2 NET命名空间

2.3 MNT命名空间

2.4 UTS命名空间

2.5 IPC命名空间

2.6 User命名空间

3 命名空间与资源隔离的联系

4 命名空间的工作原理

4.1 命名空间的创建与初始化

4.2 进程与命名空间的关联

4.3 命名空间的销毁与资源回收

5 命名空间使用的注意事项

5.1 命名空间与Cgroups的配合使用

5.2 命名空间的嵌套与共享

5.3 命名空间的持久化与迁移

5.4 命名空间的安全审计与监控

6 总结

引言

在容器化技术蓬勃发展的今天,Docker凭借其轻量级、快速部署和资源隔离等优势,成为了应用部署和管理的首选方案。而命名空间(Namespace)作为Docker实现资源隔离的核心技术之一,对于理解Docker的工作原理和容器化技术的优势至关重要。

1 命名空间(Namespace)基础概念

1.1 命名空间的定义

命名空间(Namespace)是Linux内核提供的一种资源隔离机制,它允许将全局系统资源在独立的命名空间中呈现,使得每个命名空间内的进程看到的资源都是独立的。这种隔离效果使得进程无法直接访问或修改其他命名空间内的资源,从而实现了资源隔离。

1.2 命名空间的重要性

- 资源隔离:确保不同进程或容器之间的资源互不干扰

- 安全性:防止恶意进程或应用攻击其他进程或容器

- 灵活性:允许在同一宿主机上运行多个相互隔离的应用实例

- 可移植性:容器化应用可以在不同的宿主机上运行,而无需关心底层系统的具体资源分配情况

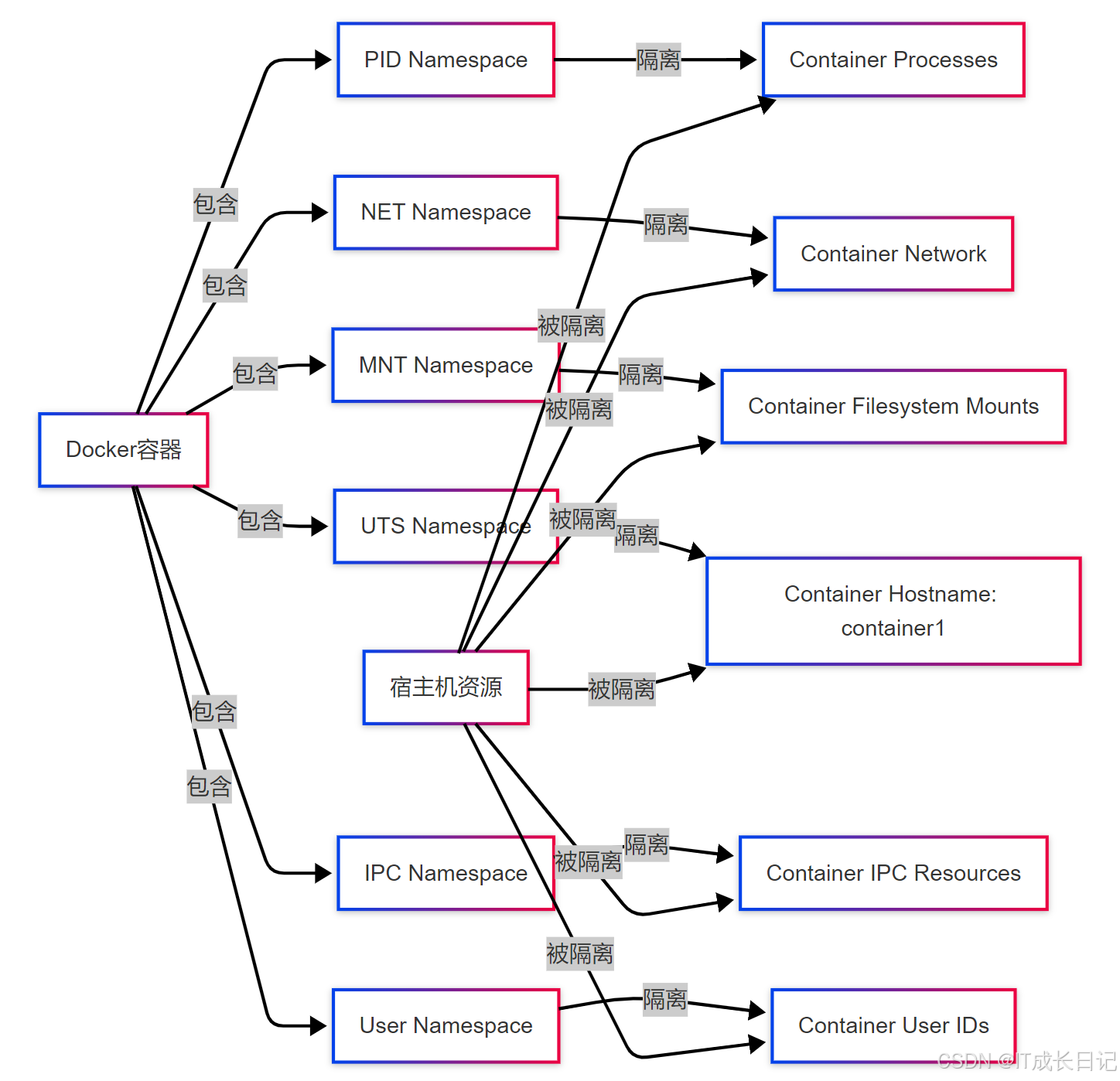

2 Docker中的命名空间类型

- Docker利用了Linux内核提供的多种命名空间类型来实现资源隔离,主要包括以下几种:

lrwxrwxrwx 1 root root 0 Jun 13 10:14 pid -> pid:[4026531836]

lrwxrwxrwx 1 root root 0 Jun 13 10:14 net -> net:[4026531956]

lrwxrwxrwx 1 root root 0 Jun 13 10:14 mnt -> mnt:[4026531840]

lrwxrwxrwx 1 root root 0 Jun 13 10:14 uts -> uts:[4026531838]

lrwxrwxrwx 1 root root 0 Jun 13 10:14 ipc -> ipc:[4026531839]

lrwxrwxrwx 1 root root 0 Jun 13 10:14 user -> user:[4026531837]2.1 PID命名空间

- 概念:隔离进程ID

- 作用:每个PID命名空间都有自己独立的进程ID空间,使得容器内的进程ID从1开始编号,与宿主机或其他容器内的进程ID不冲突

- 应用场景:在容器内运行多个进程时,确保每个进程的ID在容器内是唯一的,避免进程ID冲突

2.2 NET命名空间

- 概念:隔离网络栈

- 作用:每个NET命名空间都有自己独立的网络接口、IP地址、路由表等,实现了网络层面的隔离

- 应用场景:为容器配置独立的网络环境,如自定义IP地址、子网掩码、网关等,实现容器间的网络通信或与外部网络的通信

2.3 MNT命名空间

- 概念:隔离文件系统挂载点

- 作用:每个MNT命名空间都有自己独立的文件系统挂载点视图,使得容器内的进程无法直接访问宿主机或其他容器的文件系统

- 应用场景:在容器内挂载独立的文件系统或卷,实现数据的持久化和隔离

2.4 UTS命名空间

- 概念:隔离主机名和域名

- 作用:每个UTS命名空间都有自己独立的主机名和域名,使得容器内的应用可以像在独立的操作系统上运行一样

- 应用场景:为容器设置独立的主机名,便于应用识别自身运行环境

2.5 IPC命名空间

- 概念:隔离进程间通信资源

- 作用:每个IPC命名空间都有自己独立的消息队列、信号量、共享内存等进程间通信资源,实现了进程间通信层面的隔离

- 应用场景:在容器内实现进程间通信,而无需担心与其他容器或宿主机上的进程发生冲突

2.6 User命名空间

- 概念:隔离用户和组ID

- 作用:每个User命名空间都有自己独立的用户和组ID空间,容器内的用户和组ID可以映射到宿主机上的不同用户和组ID,增强了容器的安全性

- 应用场景:在容器内以非root用户运行应用,同时确保容器内的用户具有足够的权限执行所需操作,而不会影响到宿主机上的其他用户

3 命名空间与资源隔离的联系

Docker容器:Docker容器是资源隔离的基本单位,它包含了多个命名空间命名空间类型:每个Docker容器都包含PID、NET、MNT、UTS、IPC和User命名空间资源隔离:

- PID命名空间隔离了容器内的进程ID,使得容器内的进程无法看到宿主机或其他容器内的进程ID

- NET命名空间隔离了容器内的网络栈,使得容器内的网络通信完全独立于宿主机和其他容器

- MNT命名空间隔离了容器内的文件系统挂载点,使得容器内的进程无法直接访问宿主机或其他容器的文件系统

- UTS命名空间隔离了容器内的主机名和域名,使得容器内的应用可以像在独立的操作系统上运行一样

- IPC命名空间隔离了容器内的进程间通信资源,使得容器内的进程间通信完全独立于宿主机和其他容器。

- User命名空间隔离了容器内的用户和组ID,增强了容器的安全性

宿主机资源:宿主机上的资源被命名空间隔离,容器内的进程只能访问自己命名空间内的资源

4 命名空间的工作原理

4.1 命名空间的创建与初始化

当Docker启动一个容器时,它会为容器创建一组命名空间,并初始化这些命名空间内的资源实例,例如:为PID命名空间分配独立的进程ID空间,为NET命名空间配置独立的网络接口等。这一过程通常通过调用 Linux内核的系统调用(如 clone() 、 unshare() 等)来实现。

4.2 进程与命名空间的关联

Docker将容器内的主进程(通常是 /bin/bash或用户指定的命令)放入这些命名空间中,一旦进程进入某个命名空间,它就只能看到该命名空间内的资源实例,而无法访问其他命名空间内的资源。这种关联是通过 进程的系统调用或Docker守护进程的配置来实现的。

4.3 命名空间的销毁与资源回收

当容器被销毁时,Docker会销毁其对应的命名空间,并回收相关的资源实例,这包括释放进程ID、网络接口、挂载点、用户和组ID等资源实例,确保宿主机资源的有效利用和安全性。销毁过程通常由 Docker守护进程自动完成,用户无需手动干预。

5 命名空间使用的注意事项

5.1 命名空间与Cgroups的配合使用

虽然命名空间提供了资源隔离的能力,但还需要与Cgroups(控制组)配合使用,才能实现对容器资源的精确控制和限制。Cgroups可以限制容器的CPU、内存、磁盘I/O等资源的使用量,确保容器不会过度消耗宿主机资源。

5.2 命名空间的嵌套与共享

在一些高级场景下,可能需要嵌套使用命名空间或共享命名空间内的资源,例如:在嵌套容器化技术中,一个容器可以运行在另一个容器内,形成嵌套的命名空间结构。此外,一些资源(如网络接口)可能需要在多个命名空间之间共享,而这些高级用法需要谨慎处理,以避免资源冲突和安全问题。

5.3 命名空间的持久化与迁移

在某些情况下,可能需要将容器的命名空间持久化或迁移到其他宿主机上,这通常涉及到命名空间状态的保存和恢复,以及跨宿主机的资源映射和配置。

5.4 命名空间的安全审计与监控

为了确保命名空间的安全性,需要对其进行定期的安全审计和监控,这包括检查命名空间的配置是否正确、是否存在潜在的安全漏洞、以及监控命名空间内的资源使用情况等。通过安全审计和监控,可以及时发现并处理潜在的安全问题。

6 总结

命名空间(Namespace)是Docker实现资源隔离的核心技术之一,它通过隔离进程ID、网络栈、文件系统挂载点、主机名和域名、进程间通信资源以及用户和组ID等,确保了容器内的应用在运行时不会影响到宿主机或其他容器内的应用。在实际应用中,命名空间与Cgroups的配合使用、命名空间的嵌套与共享、命名空间的持久化与迁移以及命名空间的安全审计与监控等方面都需要仔细考虑和规划。