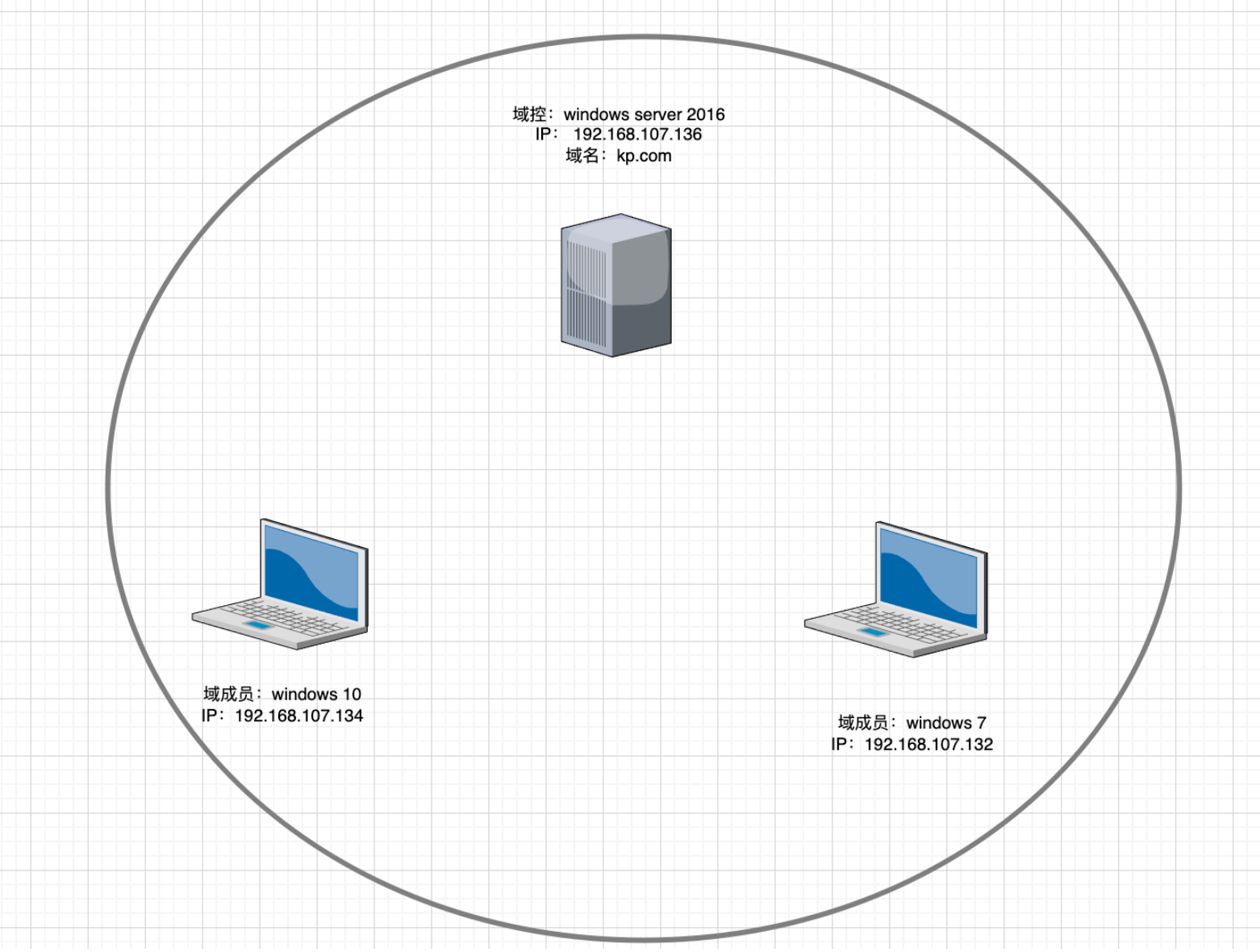

域环境信息收集技术详解:从基础命令到实战应用

引言

在企业网络环境中,Active Directory (AD)域服务是微软提供的集中式目录服务,用于管理网络中的用户、计算机和其他资源。对于信息安全专业人员来说,熟练掌握域环境信息收集技术至关重要,无论是进行渗透测试、安全评估还是日常运维。本文将系统介绍Windows域环境信息收集的核心技术与方法。

一、基础信息收集命令

1.1 网络配置信息

获取本地网络配置是信息收集的第一步,ipconfig /all命令可以提供详细网络信息:

ipconfig /all此命令输出包括:

-

IP地址、子网掩码、默认网关

-

DHCP服务器地址

-

DNS服务器地址

-

域名信息

-

物理地址(MAC)

1.2 用户账户枚举

用户账户信息是域环境中的重要资产,相关命令包括:

net user # 查看本地用户列表

net user /domain # 查看域用户

whoami /all # 查询当前用户权限whoami /all命令特别有用,可以显示:

-

当前用户SID

-

所属组及组SID

-

特权信息

-

用户权限

二、域环境拓扑发现

2.1 域控制器识别

识别域控制器是域渗透的关键步骤:

net group "domain controllers" /domain # 查看所有域控

dsquery server # 显示所有域控

net time /domain # 通过时间服务判断主域域控制器查询结果示例

2.2 域和信任关系

了解域结构和信任关系:

net view /domain # 查询域列表

nltest /domain_trusts # 查询域信任关系(更详细)三、深入域信息收集

3.1 组和权限信息

net group /domain # 查看域有哪些组

net group "domain admins" /domain # 查看域管理员员

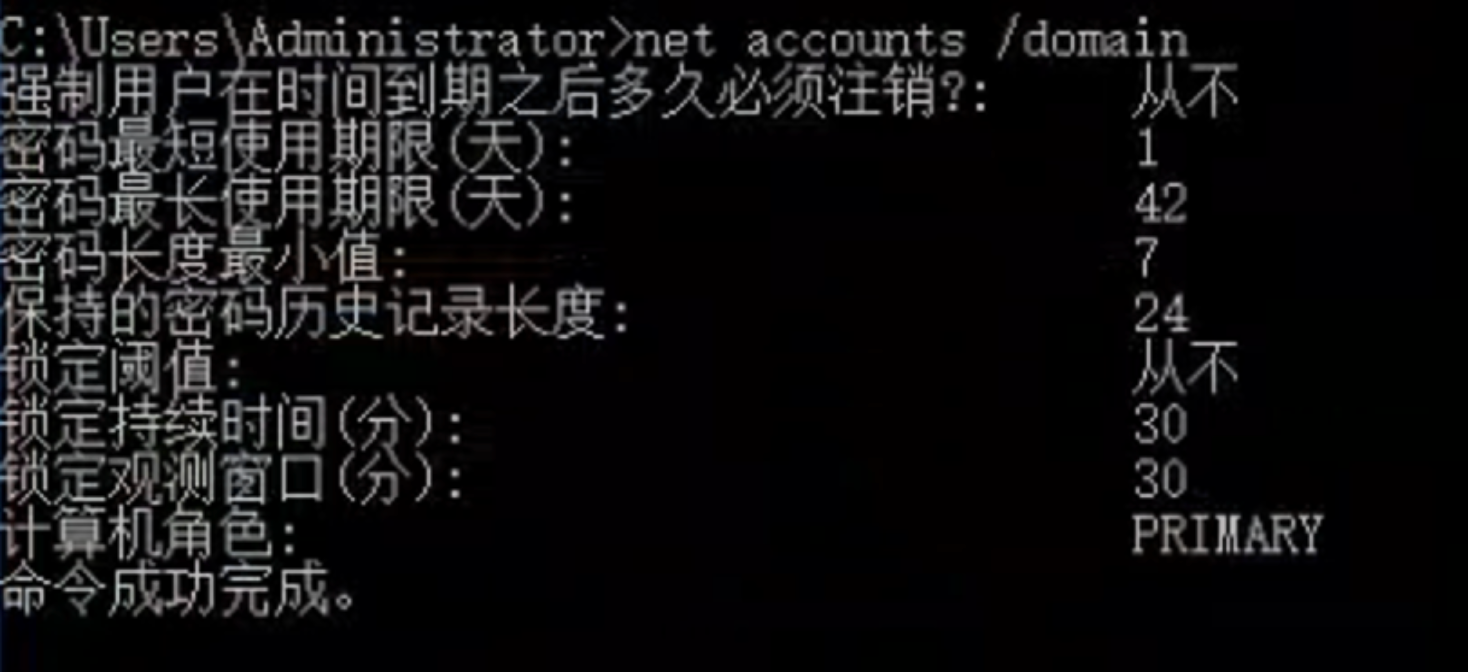

net localgroup administrators /domain # 查看域管理组3.2 密码策略分析

net accounts /domain # 查询域密码策略输出包括:

-

密码长度要求

-

密码有效期

-

锁定阈值

-

锁定持续时间

域密码策略查询结果

3.3 活动目录对象查询

DSQUERY命令提供了更强大的查询能力:

dsquery computer # 查看域里的计算机

dsquery contact # 查看域里的联系人

dsquery group # 查看域里的用户组

dsquery user # 查看域用户

dsquery subnet # 查看网段的划分四、权限与认证机制

4.1 权限模型

在域环境中,权限认证遵循以下原则:

-

本地用户无法直接查询域信息

-

域用户通过Kerberos协议自动认证

-

SYSTEM账户对应机器账户(机器名$)

Kerberos认证流程示意图,AS(Authentication Server 认证服务器),TGS(Ticket-Granting Server 票据授权服务器)

4.2 机器账户特性

每台加入域的计算机都有一个对应的机器账户:

-

用户名为计算机名加"$"

-

密码由系统自动管理

-

具有特定的权限和属性

五、高级信息收集技术

5.1 网络共享发现

net view # 查询同域的机器

net view \ip # 查询某个IP的共享5.2 基于LDAP的查询

使用LDAP过滤器进行精确查询:

dsquery * -filter "(&(objectCategory=person)(objectClass=user))" -attr sAMAccountName distinguishedName5.3 PowerShell替代方案

PowerShell提供了更强大的AD模块:

Get-ADDomain

Get-ADForest

Get-ADUser -Filter *

Get-ADGroup -Filter *六、防御与检测建议

-

最小权限原则:严格限制普通用户的查询权限

-

日志监控:监控敏感命令的执行

-

账户加固:定期审查特权账户

-

网络分段:限制域控制器访问

-

检测异常查询:设置阈值告警

结语

域环境信息收集是渗透测试和安全评估的基础阶段,也是攻击者进行横向移动的前提。信息安全专业人员需要深入理解这些技术原理,才能有效防御潜在威胁。本文介绍的命令和技术应在合法授权范围内使用,用于增强企业网络安全防护能力。

最佳实践建议:

-

定期进行域环境安全评估

-

实施严格的权限管理

-

启用详细日志记录和监控

-

保持域控制器和关键系统的安全更新