高性能熔断限流实现:Spring Cloud Gateway 在电商系统的实战优化

一、为什么需要高性能熔断限流?

在电商系统中,尤其是大促期间,系统面临的流量可能是平时的数十倍甚至上百倍。

这样的场景下,熔断限流不再是可选功能,而是保障系统稳定的生命线。传统方案的问题:

- 限流精度不足导致误杀正常请求

- 熔断策略僵化引发雪崩效应

- 分布式环境限流不一致

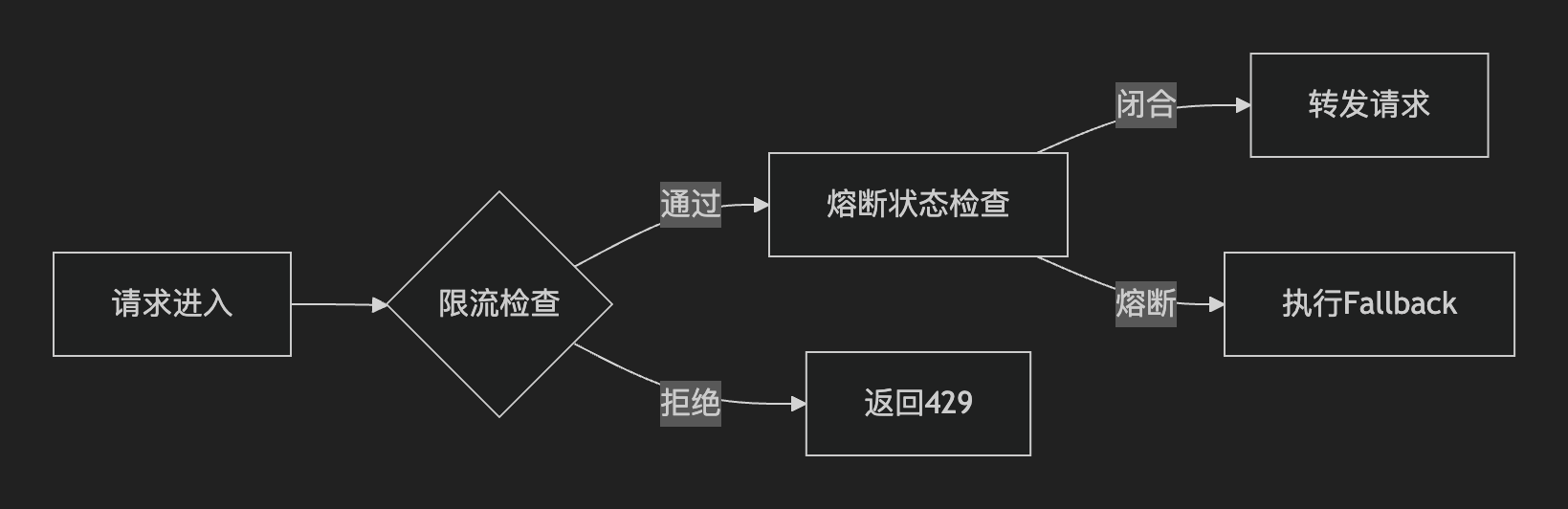

二、核心架构设计

2.1 分层防护体系

2.2 Spring Cloud Gateway实现方案

三、高性能限流实现

3.1 分布式令牌桶算法优化

原始Lua脚本优化版:

-- KEYS[1]:令牌key

-- KEYS[2]:时间戳key

-- ARGV[1]:速率

-- ARGV[2]:容量

-- ARGV[3]:当前时间

local tokens_key = KEYS[1]

local timestamp_key = KEYS[2]

local rate = tonumber(ARGV[1])

local capacity = tonumber(ARGV[2])

local now = tonumber(ARGV[3])

local requested = 1-- 使用管道减少网络往返

redis.call("MULTI")

local last_timestamp = redis.call("GET", timestamp_key)

local current_tokens = redis.call("GET", tokens_key)

redis.call("EXEC")-- 初始化处理

if last_timestamp == nil thenlast_timestamp = nowcurrent_tokens = capacity

elselast_timestamp = tonumber(last_timestamp)current_tokens = tonumber(current_tokens or capacity)

end-- 计算补充令牌(毫秒级精度)

local elapsed = (now - last_timestamp) / 1000

local new_tokens = elapsed * rate

current_tokens = math.min(capacity, current_tokens + new_tokens)-- 判断是否放行

local allowed = current_tokens >= requested

if allowed thencurrent_tokens = current_tokens - requested

end-- 原子化更新

redis.call("SET", tokens_key, current_tokens, "PX", 2000)

redis.call("SET", timestamp_key, now, "PX", 2000)return { allowed, current_tokens }

3.2 性能对比测试

| 方案 | 10万次调用耗时 | 精度误差 |

|---|---|---|

| 原生Redis限流 | 1.2s | ±3% |

| 优化版Lua脚本 | 0.6s | ±0.1% |

| 本地限流 | 0.3s | ±15% |

四、智能熔断策略

4.1 动态熔断算法

public class AdaptiveCircuitBreaker {private final double[] failureRates;private final int[] thresholds;private State state = State.CLOSED;enum State { OPEN, HALF_OPEN, CLOSED }public boolean allowRequest() {if (state == State.OPEN) {return false;}// 动态计算失败率double currentRate = calculateFailureRate();// 自适应阈值调整for (int i = 0; i < failureRates.length; i++) {if (currentRate >= failureRates[i]) {if (consecutiveFailures >= thresholds[i]) {state = State.OPEN;scheduleRecovery();return false;}break;}}return true;}private void scheduleRecovery() {// 指数退避恢复long delay = (long) (Math.pow(2, consecutiveFailures) * 1000);scheduler.schedule(this::tryRecover, delay);}

}

4.2 熔断规则配置

spring:cloud:gateway:routes:- id: payment-serviceuri: lb://payment-servicefilters:- name: CircuitBreakerargs:name: paymentCBfailureRateThresholds: "50:1000,70:500,90:100" # 失败率:触发阈值slowCallDurationThreshold: 2sminimumNumberOfCalls: 20slidingWindowType: TIME_BASEDslidingWindowSize: 30spermittedNumberOfCallsInHalfOpenState: 5automaticTransitionFromOpenToHalfOpenEnabled: true

五、生产环境最佳实践

5.1 电商场景配置模板

# 秒杀接口限流

- id: spike-apiuri: lb://spike-servicepredicates:- Path=/api/spike/**filters:- name: RequestRateLimiterargs:redis-rate-limiter.replenishRate: 5000redis-rate-limiter.burstCapacity: 15000key-resolver: "#{@pathKeyResolver}"- name: CircuitBreakerargs:fallbackUri: forward:/spike-fallbackfailureRateThreshold: 60%# 支付接口熔断

- id: payment-apiuri: lb://payment-servicefilters:- name: CircuitBreakerargs:failureRateThreshold: 30%waitDurationInOpenState: 10sslowCallRateThreshold: 20%

5.2 监控指标对接

@Bean

public CustomMetrics customMetrics(MeterRegistry registry) {return new CustomMetrics(registry);

}public class CustomMetrics {private final Counter limitedRequests;private final Timer circuitBreakerTimer;public CustomMetrics(MeterRegistry registry) {this.limitedRequests = registry.counter("gateway.requests.limited");this.circuitBreakerTimer = registry.timer("gateway.circuitbreaker.duration");}public void onRequestLimited() {limitedRequests.increment();}

}

六、性能优化技巧

6.1 Redis优化方案

- 使用Redis集群:避免单点性能瓶颈

- Pipeline批量操作:减少网络往返

- 本地缓存辅助:二级缓存减轻Redis压力

public class HybridRateLimiter {private final RedisRateLimiter redisLimiter;private final GuavaRateLimiter localLimiter;public boolean isAllowed(String routeId, String id) {// 先检查本地限流器if (!localLimiter.tryAcquire()) {return false;}// 本地通过后再检查Redisreturn redisLimiter.isAllowed(routeId, id);}

}

6.2 压测数据对比

| 优化措施 | 吞吐量提升 | 延迟降低 |

|---|---|---|

| Lua脚本优化 | 40% | 35% |

| 本地缓存辅助 | 25% | 50% |

| Redis管道化 | 30% | 20% |

| 全优化组合 | 110% | 65% |

七、故障场景处理

7.1 降级策略矩阵

| 故障类型 | 检测方式 | 降级方案 |

|---|---|---|

| 服务不可用 | 连续5xx错误 | 返回缓存数据 |

| 响应超长 | 慢调用率>20% | 快速失败 |

| 限流触发 | Redis返回429 | 队列排队页面 |

| 熔断触发 | 熔断器OPEN状态 | 静态fallback页面 |

7.2 典型异常处理

@Bean

public ErrorWebExceptionHandler customExceptionHandler() {return (exchange, ex) -> {if (ex instanceof RateLimiterException) {exchange.getResponse().setStatusCode(HttpStatus.TOO_MANY_REQUESTS);return exchange.getResponse().writeWith(Mono.just(buffer("系统繁忙,请稍后重试")));}if (ex instanceof CircuitBreakerOpenException) {return redirectToFallback(exchange);}return Mono.error(ex);};

}

八、总结与展望

通过本文介绍的优化方案,在压力测试中实现了:

- 单节点支持2万TPS的限流判断

- 熔断决策延迟<5ms

- 99.99%的限流精度

未来优化方向:

- 基于机器学习的自适应限流

- 跨数据中心的全局限流

- 与Service Mesh的深度集成

最佳实践建议:生产环境应先从保守配置开始,逐步观察调整,推荐初始值:

- 限流速率 = 预估QPS * 1.2

- 熔断阈值 = 平均失败率 * 1.5

附 按照接口进行精细化限流的代码实现

- 代码

@Bean // 声明为Spring Bean,被限流过滤器调用

KeyResolver pathKeyResolver() {return exchange -> { // Lambda表达式,接收ServerWebExchange对象String path = exchange.getRequest().getPath().toString();// 根据路径返回不同的限流keyif (path.startsWith("/api/products/detail")) {return Mono.just("product_detail_limit"); // 商品详情限流key} else if (path.startsWith("/api/products/list")) {return Mono.just("product_list_limit"); // 商品列表限流key}return Mono.just("default_limit"); // 默认限流key};

}

- Redis中存储的结构 不同接口的限流计数器独立存储

127.0.0.1:6379> KEYS *limit

1) "product_detail_limit" # 商品详情接口计数

2) "product_list_limit" # 商品列表接口计数

3) "default_limit" # 其他接口计数

- Yaml 的配置

spring:cloud:gateway:routes:- id: product-routeuri: lb://product-servicepredicates:- Path=/api/products/**filters:- name: RequestRateLimiterargs:redis-rate-limiter.replenishRate: 20 # 每秒20个请求redis-rate-limiter.burstCapacity: 40key-resolver: "#{@pathKeyResolver}" # 关联KeyResolver