2.6 查看动态库或程序的依赖库

一、分析软件依赖库的原理

动态库依赖关系由可执行文件结构决定:

- Windows PE文件:通过导入表(Import Table) 明确声明依赖的DLL名称及调用的函数。

- Linux ELF文件:在 .dynamic段 中记录NEEDED条目,列出所有依赖的.so文件。

工具通过解析这些结构获取依赖信息,若库文件缺失或路径错误会导致运行时报错(如Windows的“缺少xxx.dll”,Linux的“error while loading shared libraries”)。

二、Windows系统常用分析工具

| 工具 | 类型 | 特点 |

|---|---|---|

| Dependencies | 图形 | 完整依赖树、缺失库标记 |

| dumpbin | 命令行 | 快速列表,需VS环境 |

| Process Explorer | 进程监控 | 实时依赖分析 |

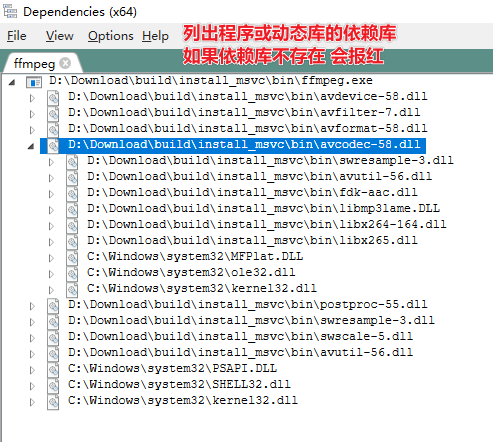

2.1 Dependencies(推荐)

下载地址:Dependencies

功能:图形化工具,显示依赖树、缺失库、搜索路径及版本信息。

操作流程:打开DependenciesGui.exe → File → Open → 选择.exe/.dll → 查看依赖树

优势:支持递归分析、延迟加载检测,直观标记缺失项(红色)

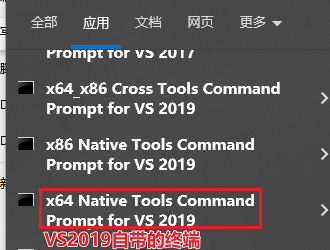

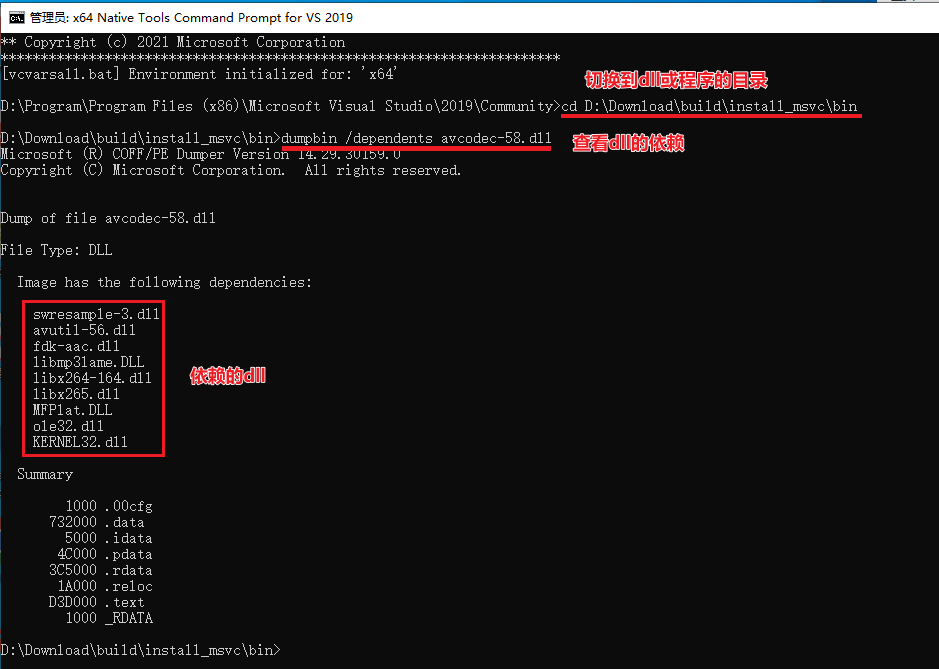

2.2 dumpbin(命令行)

适用场景:需快速获取依赖列表时。

命令示例:dumpbin /dependents “C:\Path\To\Program.exe”

依赖环境:需安装Visual Studio,定位到VS工具目录执行

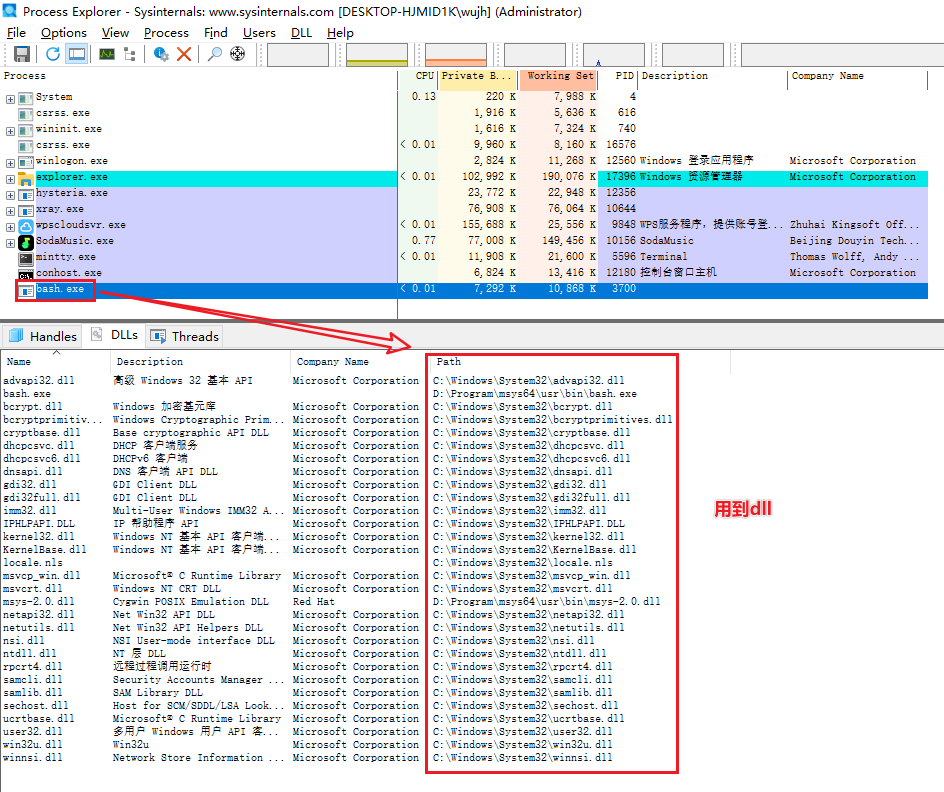

2.3 Process Explorer(进程级分析)

下载地址:Download Process Explorer (3.3 MB)

功能:实时查看运行中进程加载的DLL。

操作:启动进程 → 右键进程 → Properties → DLLs选项卡

三、Linux系统常用分析工具

| 工具 | 适用场景 | 优势 |

|---|---|---|

| ldd | 快速依赖检查 | 直接显示路径及状态 |

| objdump/readelf | 安全静态分析 | 不执行程序,避免风险 |

| pldd/pmap | 运行时进程分析 | 监控实际加载的库 |

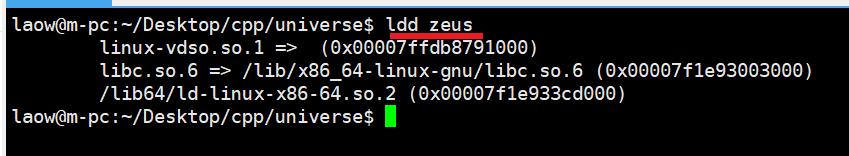

3.1 ldd(基础命令)

功能:列出可执行文件或共享库的运行时依赖

命令示例:

ldd /path/to/program # 显示依赖库路径及状态(not found即缺失)

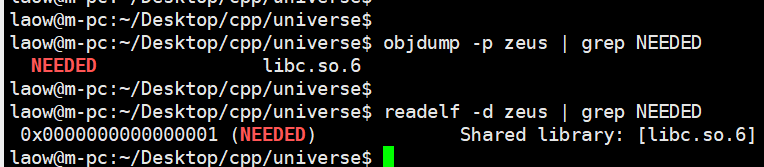

3.2 objdump/readelf(底层解析)

适用场景:安全查看ELF文件结构,避免直接执行程序。

命令示例:

objdump -p /path/to/program | grep NEEDED # 提取依赖库名

readelf -d /path/to/program | grep NEEDED # 显示NEEDED条目

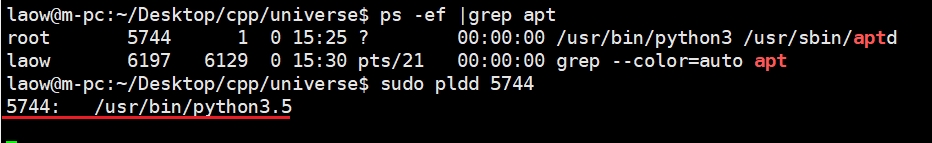

3.2 进程级依赖查看

pldd:查看运行中进程加载的共享库

命令示例:sudo pldd <PID>

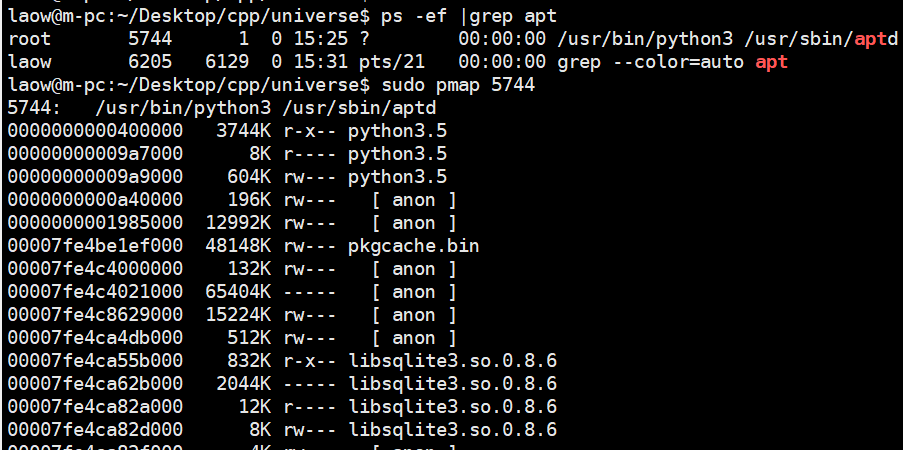

pmap:通过内存映射分析

命令示例:sudo pmap <PID> | grep .so

四、总结

- Windows优先选Dependencies:图形化操作全面直观,适合调试缺失库问题。

- Linux首选ldd+objdump:ldd快速筛查,objdump安全验证。

- 跨平台共性:依赖缺失时,Windows需补全DLL到系统路径或程序目录,Linux需安装.so或设置LD_LIBRARY_PATH