JS逆向实战案例之----【通姆】252个webpack模块自吐

一、案例背景

目标域名:

aHR0cHM6Ly93d3cubXR6aC50b3AvbXR6aF9oNS8jL3BhZ2VzL1NlYXJjaFByb2R1Y3RzMi9pbmRleD9zZWFyY2hOYW1lPUE0MTk3JnNlYXJjaFR5cGU9Mg(下文简称 通姆)关键请求头:

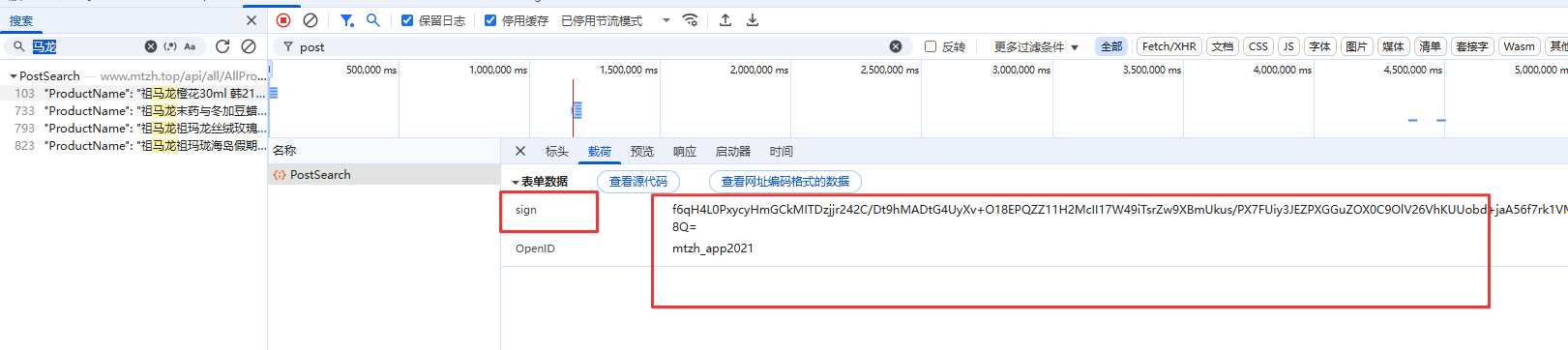

sign

前端打包:

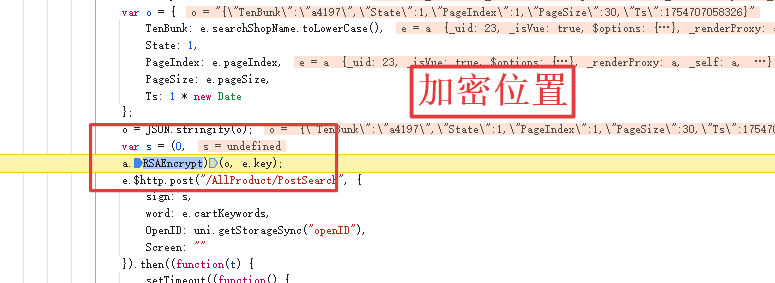

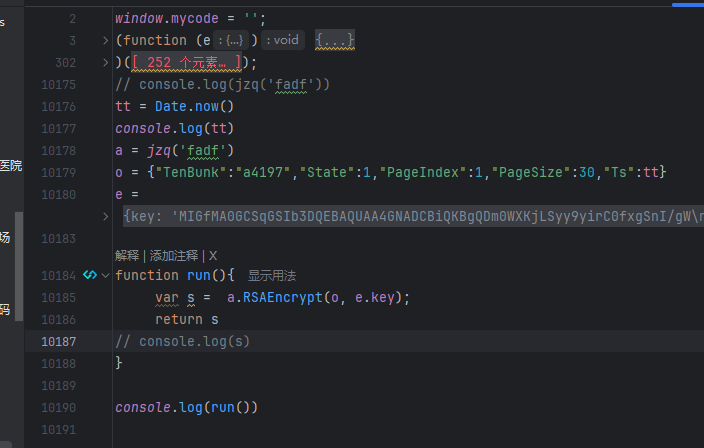

标准 webpack 4.x,252 个模块全部塞进一个自执行函数,模块 ID 从0到251。加密位置

二、整体思路

| 步骤 | 关键动作 | 工具 |

|---|---|---|

| ① 抓包定位 | 找到含 sign 的 XHR | Chrome Network |

| ② 识别 webpack | 关键字 !(function(t){function e(e){for(var r... | DevTools |

| ③ 导出加载器 | 把 webpackJsonp 加载器扣出来 | Fiddler + VSCode |

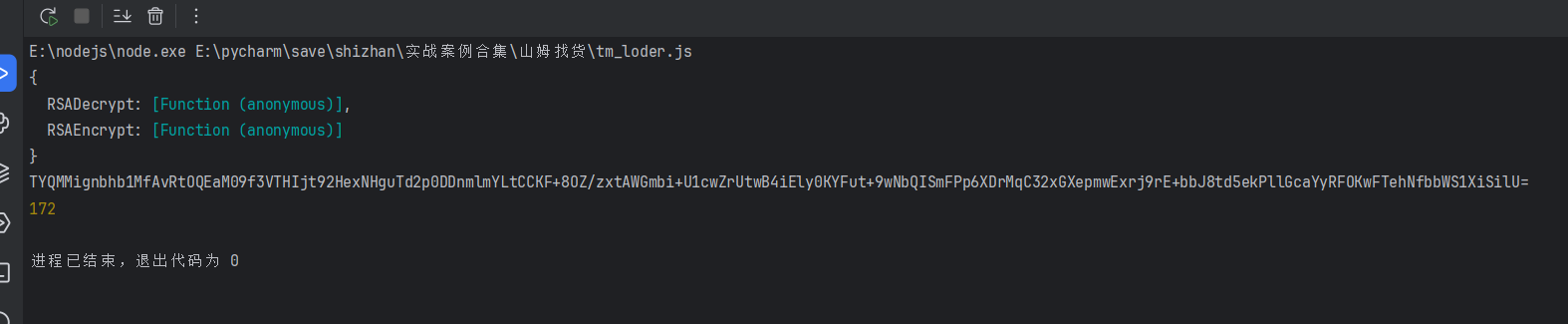

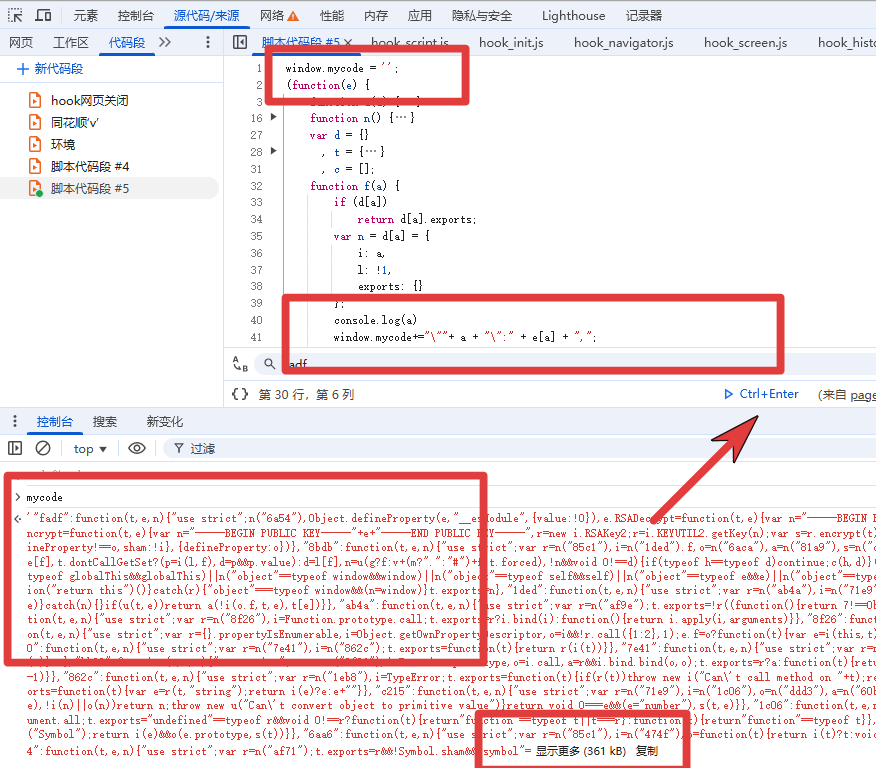

| ④ 模块自吐 | 动态执行,把所有模块源码打印成文件 | Node.js |

| ⑤ 离线补环境 | 补 window、document、navigator 等 | jsdom |

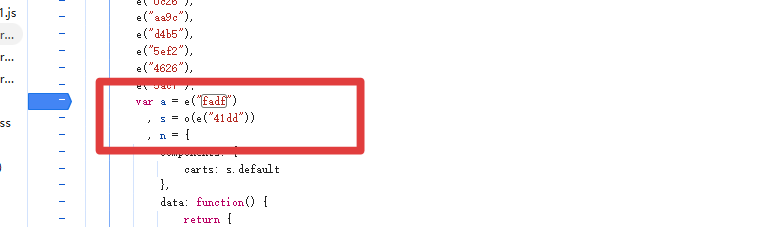

| ⑥ 算法复现 | 找到 module[fadf]的 sign 生成 | 本地测试 |

三、导出 webpack 加载器

1. 浏览器里复制整段自执行函数

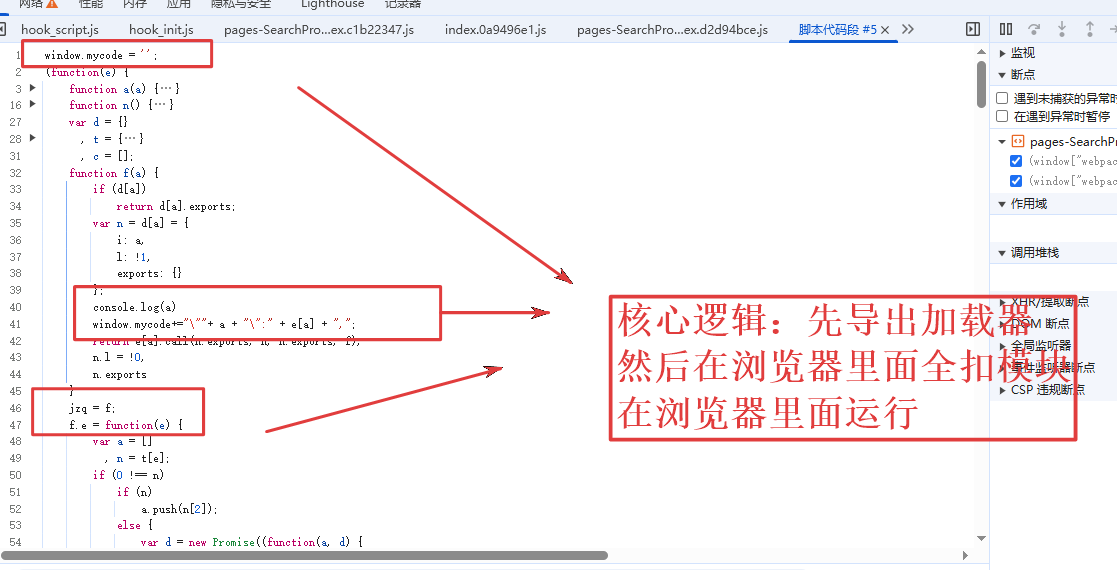

四、一次性自吐 252 个模块

方法二、

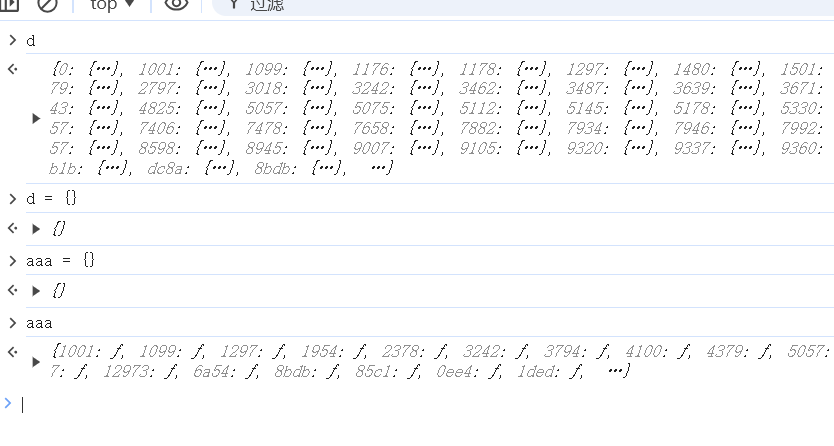

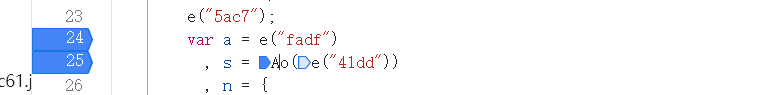

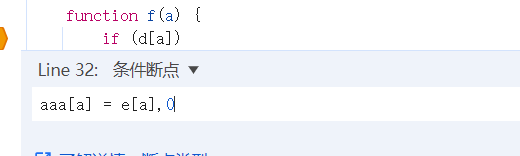

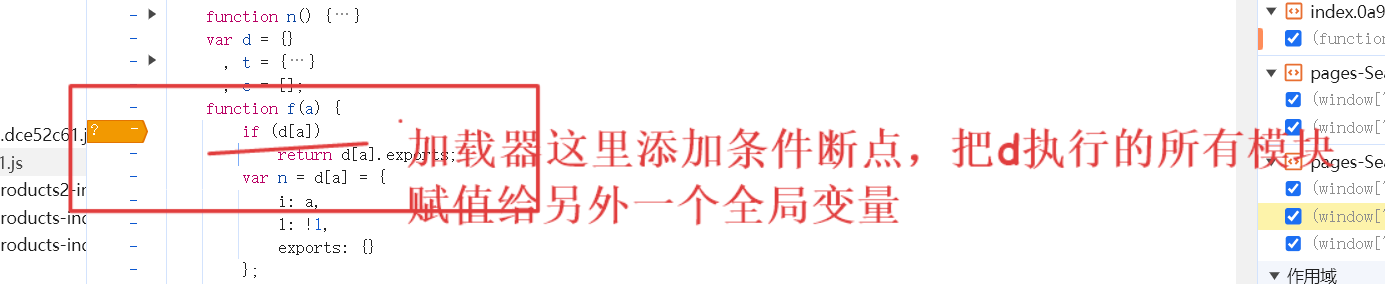

1.在加载器的位置添加条件断点,先把d置空把e(" fadf ")执行的所有模块全部赋值给全局变量aaa,最后迭代循环aaa里面的所有模块就可以

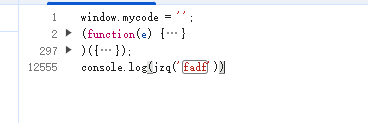

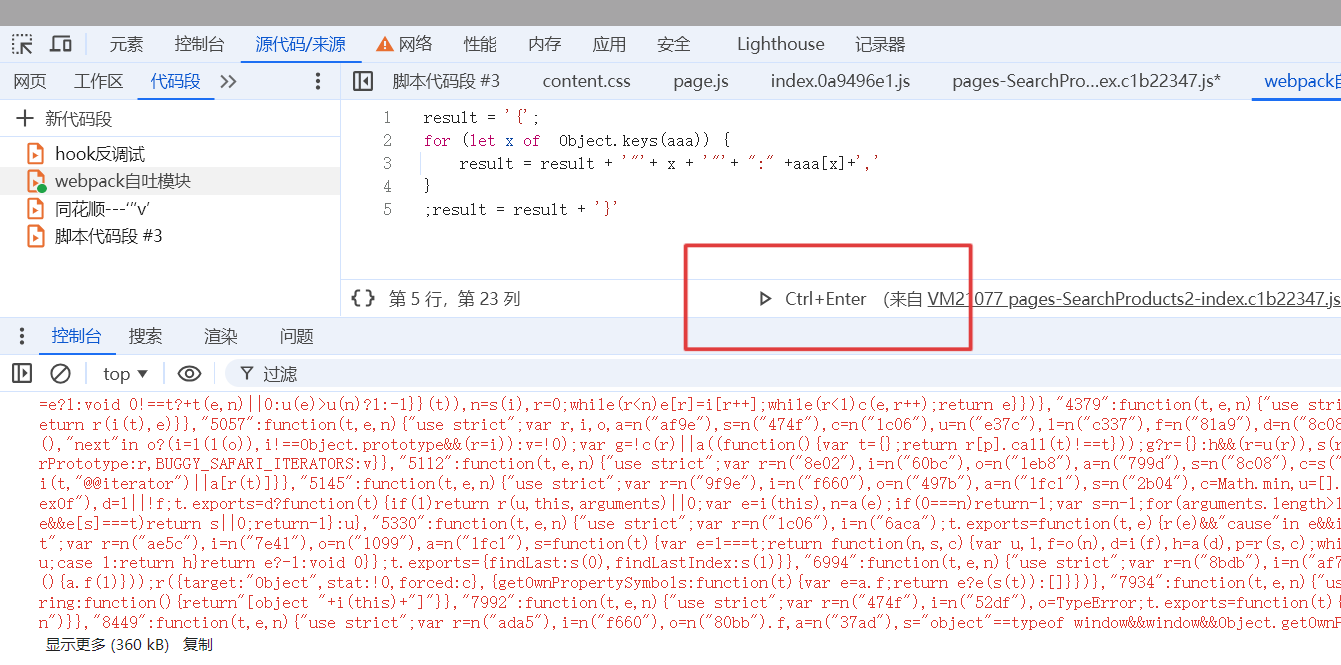

最后执行这段代码

result = '{';

for (let x of Object.keys(aaa)) {result = result + '"'+ x + '"'+ ":" +aaa[x]+','

}

;result = result + '}'可以看到也是可以吐出来的

加密逻辑

五、实现效果