pikachu之Over permission

水平越权

这里登录kobe后查看信息然后将url上面的id修改为lili后,就可以查看到lili的个人信息,那么存在水平越权漏洞。

垂直越权

垂直越权测试思路:看看低权限用户是否能越权使用高权限用户的功能,比如普通用户可以使用管理员的功能,把握住传参就能把握住逻辑漏洞的命脉。

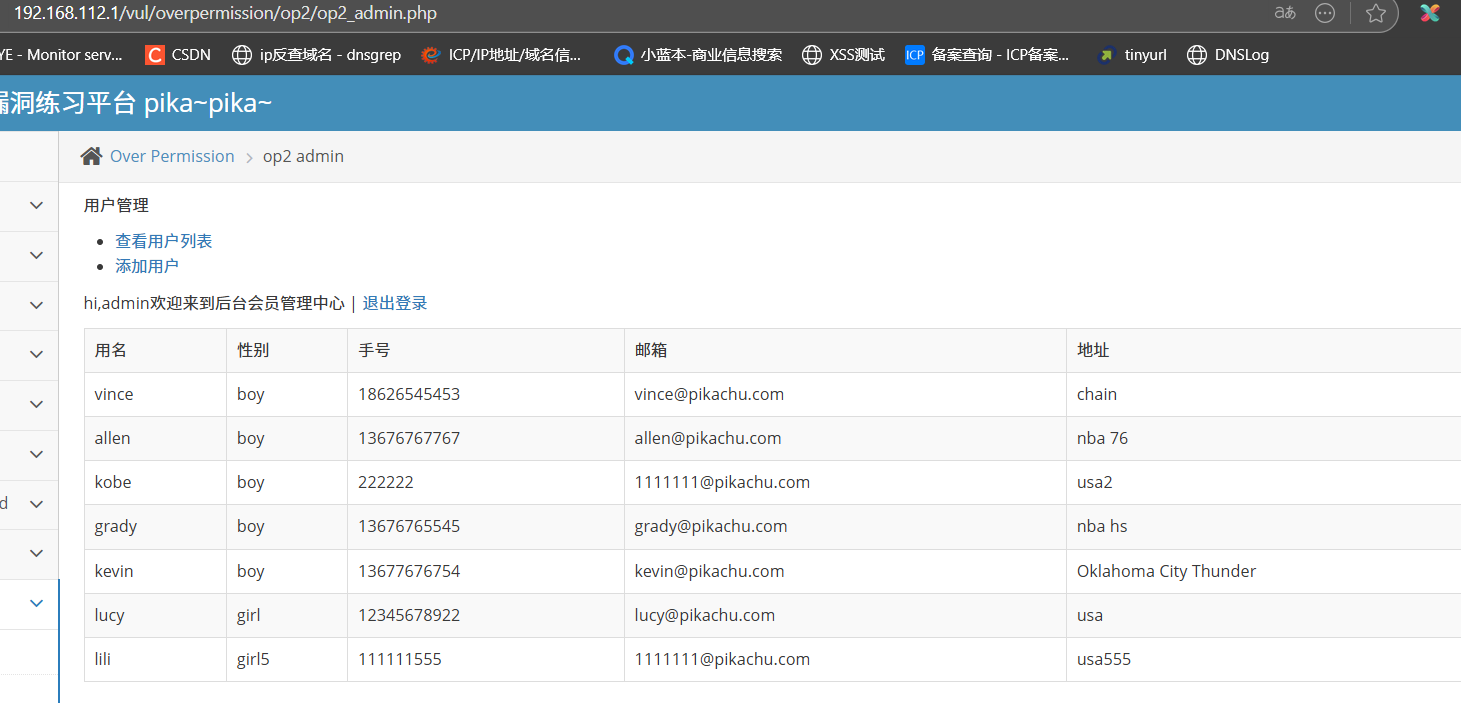

首先登录了admin用户,发现它具备查看用户列表、添加用户、和删除用户功能。

点击查看用户列表,下面是它的url

http://127.0.0.1/vul/overpermission/op2/op2_admin.php

点击添加用户,下面是它的url

http://192.168.112.1/vul/overpermission/op2/op2_admin_edit.php

点击删除用户,下面是它的url

http://192.168.112.1/vul/overpermission/op2/op2_admin.php?id=7

正常情况上面op2_admin.php、op2_admin_edit.php和op2_admin.php?id=7大概率都是只有admin才能使用的,但是如果存在越权漏洞的话,普通用户访问也可能使用只有admin才能使用的功能。

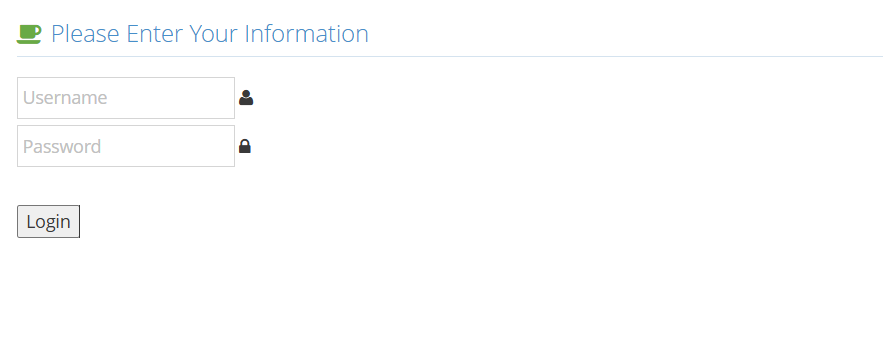

登录pikachu用户,我们将url最后的op2_user.php更改为op2_admin.php,发现需要登录,那么这里不存在垂直越权漏洞。

我们将url最后的op2_user.php更改为op2_admin_edit.php,发现pikachu可以添加用户,那么存在越权漏洞。