某某查响应数据解密逆向分析-js逆向

声明

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除!

逆向目标

目标:某某霸翻译,sign、content 参数逆向分析

网址:

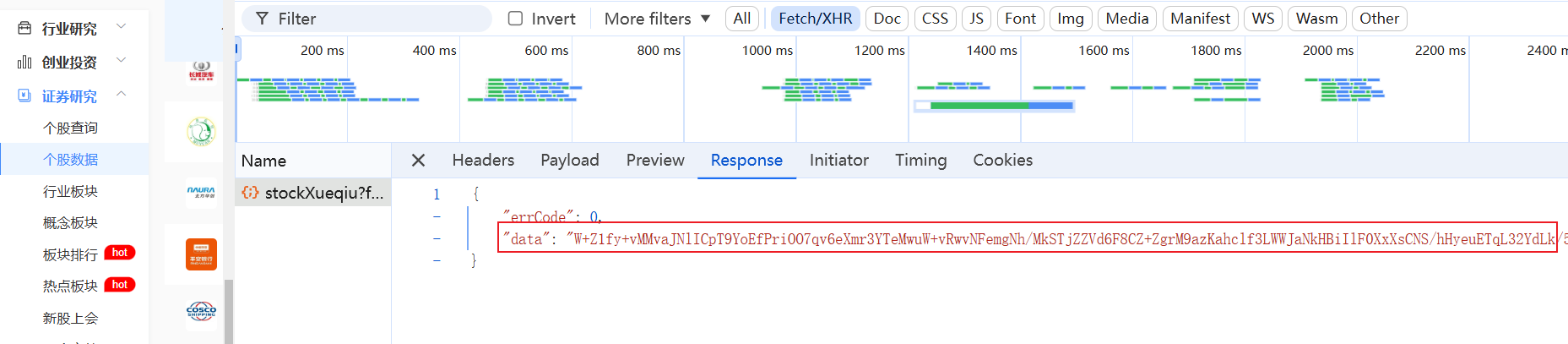

f12抓包 观察哪里有加密,这里是响应数据明显是加过密的

先去搜索interceptors,主要看响应拦截器,并没用

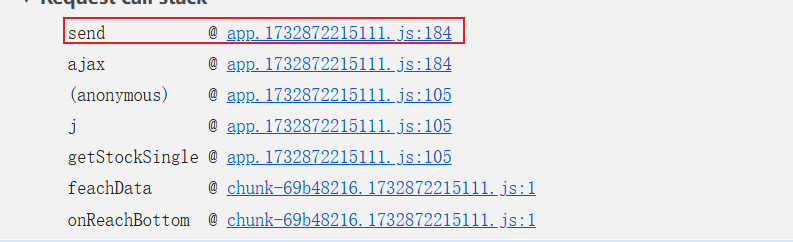

看Initiator

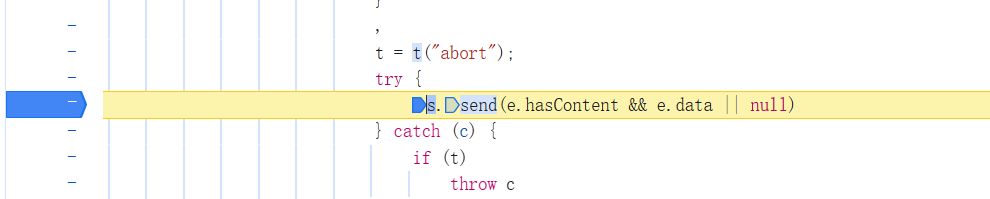

打断点,调试

查看调用堆栈,打断点调试

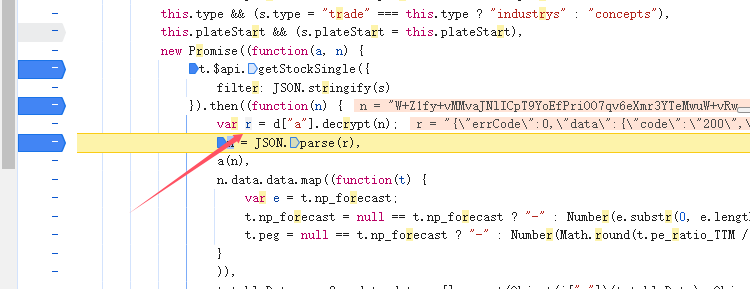

r返回的是解密后的数据,解密位置找到了