SELinux

文章目录

- SELinux 深度解析:从概念到状态切换的完整指南

- 一、SELinux 概述:不止于“安全增强”

- 1.1 什么是 SELinux?

- 1.2 为什么需要 SELinux?

- 1.3 SELinux 的核心特性

- (1)强制性访问控制(MAC,Mandatory Access Control)

- (2)基于角色的访问控制(RBAC,Role-Based Access Control)

- (3)类型强制(TE,Type Enforcement)

- 1.4 SELinux 的运行模式

- 二、SELinux 基础操作:查看与配置

- 2.1 查看 SELinux 相关依赖包

- 2.2 查看 SELinux 当前运行状态

- (1)`getenforce`:快速查看模式

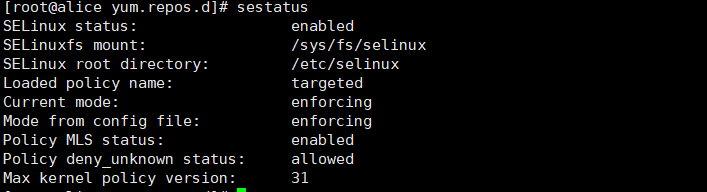

- (2)`sestatus`:查看详细状态

- 2.3 SELinux 核心配置文件

- 查看配置文件位置

- 配置文件核心内容

- 三、SELinux 状态切换:临时与永久生效

- 3.1 临时切换:`setenforce` 命令(无需重启)

- (1)强制模式(enforcing)→ 警告模式(permissive)

- (2)警告模式(permissive)→ 强制模式(enforcing)

- 3.2 永久切换:修改配置文件(需重启)

- (1)切换为“关闭模式(disabled)”

- (2)关闭模式(disabled)→ 强制/警告模式

- 3.3 状态切换注意事项

- 四、总结

SELinux 深度解析:从概念到状态切换的完整指南

在 Linux 系统安全领域,SELinux(Security-Enhanced Linux)是一个绕不开的重要组件。它并非简单的防火墙扩展,而是一套基于内核的强制性访问控制(MAC)体系,从根本上提升了 Linux 系统的安全防护能力。本文将从 SELinux 概述入手,详解其核心特性、工作原理,并手把手教你完成 SELinux 状态切换操作。

一、SELinux 概述:不止于“安全增强”

1.1 什么是 SELinux?

SELinux(Security-Enhanced Linux,安全性增强的 Linux)是由美国国家安全局(NSA) 主导开发的安全子系统,自 Linux 2.6 内核版本起被正式整合到主流 Linux 发行版中(如 CentOS、RHEL、Fedora 等)。

它的核心定位是:在传统 Linux 自主访问控制(DAC)的基础上,增加一套强制性访问控制(MAC)机制,实现对系统资源(文件、目录、端口、进程)的精细化权限管控,达到信息安全评估标准中的 B1 级(军事级安全) 防护能力。

1.2 为什么需要 SELinux?

传统 Linux 依赖“自主访问控制(DAC)”——即文件/进程的所有者决定谁能访问(如 chmod 755 控制权限)。这种机制存在明显缺陷:

若某个服务(如 Apache、Nginx)被黑客攻陷,攻击者可利用该服务的权限(如 apache 用户)篡改系统文件、横向渗透,甚至获取 root 权限。

而 SELinux 通过“强制性访问控制(MAC)”解决了这一问题:

即使服务被入侵,攻击者的操作也会被 SELinux 的策略“禁锢”在服务本身的权限范围内(如 Apache 进程只能访问 /var/www/html 目录,无法触碰 /etc/passwd 等系统文件),从根本上限制攻击范围,保护系统核心权限不丢失。

一句话总结 SELinux 的价值:

“让被入侵的服务只是‘服务’,而不是整个系统的‘后门’。”

1.3 SELinux 的核心特性

SELinux 并非单一功能,而是由三大核心机制构成的完整安全体系,理解这些特性是掌握 SELinux 的关键:

(1)强制性访问控制(MAC,Mandatory Access Control)

- 核心逻辑:所有对系统资源(文件、目录、端口)的访问,都必须遵循 SELinux 预设的“策略规则”,而非仅依赖文件的

rwx权限。 - 特点:策略规则由管理员定义,普通用户(包括部分特权用户)无法修改,确保规则的“强制性”——即使文件权限设为

777,若 SELinux 规则不允许,访问依然会被拒绝。

(2)基于角色的访问控制(RBAC,Role-Based Access Control)

- 核心逻辑:将用户与“角色(Role)”绑定,角色再与“权限”绑定,实现“最小权限原则”。

- 例子:root 用户默认拥有

sysadm_r(系统管理员角色),若通过su - user切换到普通用户,该用户仅拥有user_r(普通用户角色),无法执行systemctl restart等管理员操作——即使知道 root 密码,没有对应角色也无法越权。

(3)类型强制(TE,Type Enforcement)

- 核心逻辑:TE 是 SELinux 最核心的机制,它为文件/目录赋予“类型标签(Type)”,为进程赋予“域标签(Domain)”,规则仅允许特定“域”的进程访问特定“类型”的文件。

- 例子:

- Apache 进程(

httpd)的域标签是httpd_t; - 网站根目录

/var/www/html的文件类型标签是httpd_sys_content_t; - SELinux 策略规定:只有

httpd_t域的进程,才能访问httpd_sys_content_t类型的文件——即使apache用户对/tmp目录有读写权限,若/tmp的类型标签不是httpd_sys_rw_content_t,httpd进程也无法修改/tmp下的文件。

- Apache 进程(

1.4 SELinux 的运行模式

SELinux 有三种运行模式,不同模式对应不同的安全管控强度,可根据场景灵活切换:

| 模式(Mode) | 中文名称 | 核心逻辑 | 适用场景 |

|---|---|---|---|

enforcing | 强制模式 | 严格遵循 SELinux 策略,不允许的操作直接拒绝,并记录日志 | 生产环境、对安全性要求高的场景 |

permissive | 警告模式 | 不拒绝任何操作,但会将“违反策略的行为”记录到日志中 | 调试 SELinux 策略(如排查“权限拒绝”问题) |

disabled | 关闭模式 | 完全禁用 SELinux,不加载任何策略 | 测试环境、对安全性无要求的场景(不推荐) |

二、SELinux 基础操作:查看与配置

在开始状态切换前,需先掌握 SELinux 的基础操作——包括查看状态、定位配置文件、确认依赖包等。

2.1 查看 SELinux 相关依赖包

SELinux 依赖内核模块和配套工具包,默认已在主流 Linux 发行版中预装,可通过以下命令确认:

# 查看 SELinux 相关已安装包

rpm -qa | grep selinux

输出示例(关键包说明):

selinux-policy-targeted:SELinux 目标策略包(默认使用,针对常见服务的预设策略);libselinux:SELinux 核心库;policycoreutils:SELinux 策略管理工具(如semanage、restorecon等)。

2.2 查看 SELinux 当前运行状态

有两种常用命令可查看 SELinux 实时状态,适用于不同场景:

(1)getenforce:快速查看模式

# 查看当前 SELinux 运行模式(简洁输出)

getenforce

输出结果对应三种模式:

Enforcing:强制模式;Permissive:警告模式;Disabled:关闭模式。

(2)sestatus:查看详细状态

# 查看 SELinux 完整状态(包括模式、策略、配置文件等)

sestatus

输出示例(关键信息解读):

SELinux status: enabled # SELinux 是否启用

SELinuxfs mount: /sys/fs/selinux # SELinux 文件系统挂载点

SELinux root directory: /etc/selinux # SELinux 配置根目录

Loaded policy name: targeted # 加载的策略名称(目标策略)

Current mode: enforcing # 当前运行模式

Mode from config file: enforcing # 配置文件中设定的模式

Policy MLS status: enabled # 是否启用 MLS(多级安全)

Policy deny_unknown status: allowed # 是否允许未知类型访问

Max kernel policy version: 33

2.3 SELinux 核心配置文件

SELinux 的持久化配置(重启系统后生效)依赖 /etc/sysconfig/selinux 文件(部分系统是 /etc/selinux/config,两者是软链接关系)。

查看配置文件位置

# 查看配置文件是否存在

ls -l /etc/sysconfig/selinux

输出示例(确认软链接关系):

lrwxrwxrwx. 1 root root 17 8月 26 10:00 /etc/sysconfig/selinux -> ../selinux/config

配置文件核心内容

用 vim 打开配置文件,关键参数如下:

vim /etc/sysconfig/selinux

核心配置项解读:

# SELINUX :设定 SELinux 整体状态(enforcing/permissive/disabled)

SELINUX=enforcing# SELINUXTYPE :设定使用的策略类型(targeted/minimum/strict)

# - targeted:目标策略(默认,仅管控常见服务,对普通进程宽松)

# - minimum:最小策略(仅管控核心服务)

# - strict:严格策略(管控所有进程,适用于高安全场景)

SELINUXTYPE=targeted

三、SELinux 状态切换:临时与永久生效

SELinux 状态切换分为两种场景:临时切换(当前系统生效,重启失效) 和 永久切换(配置文件生效,重启后保持),需根据需求选择操作方式。

3.1 临时切换:setenforce 命令(无需重启)

setenforce 命令用于快速切换 SELinux 的运行模式(仅在 enforcing 和 permissive 之间切换,无法直接切换到 disabled),适合临时调试场景。

(1)强制模式(enforcing)→ 警告模式(permissive)

# 切换为警告模式(0 代表 permissive)

setenforce 0# 验证切换结果

getenforce # 输出:Permissive

(2)警告模式(permissive)→ 强制模式(enforcing)

# 切换为强制模式(1 代表 enforcing)

setenforce 1# 验证切换结果

getenforce # 输出:Enforcing

⚠️ 注意:

setenforce 无法将模式切换为 disabled——若当前 SELinux 状态为 disabled,执行 setenforce 1 会报错:

setenforce: SELinux is disabled

3.2 永久切换:修改配置文件(需重启)

若需要 SELinux 模式在系统重启后仍生效,必须修改 /etc/sysconfig/selinux 配置文件,步骤如下:

(1)切换为“关闭模式(disabled)”

适用于测试环境或明确不需要 SELinux 的场景(不推荐生产环境):

- 编辑配置文件:

vim /etc/sysconfig/selinux - 修改

SELINUX参数为disabled:SELINUX=disabled # 原参数可能是 enforcing 或 permissive - 保存退出后,重启系统使配置生效:

reboot - 重启后验证:

getenforce # 输出:Disabled

(2)关闭模式(disabled)→ 强制/警告模式

若需从“关闭模式”重新启用 SELinux,同样需修改配置文件并重启:

- 编辑配置文件:

vim /etc/sysconfig/selinux - 根据需求设置

SELINUX参数:- 启用强制模式:

SELINUX=enforcing - 启用警告模式:

SELINUX=permissive

- 启用强制模式:

- 保存退出后重启系统:

reboot - 重启后验证:

getenforce # 输出对应模式(Enforcing 或 Permissive)

⚠️ 关键提醒:

从 disabled 切换到 enforcing/permissive 时,系统会自动为未标记 SELinux 类型的文件重新打标签(可能耗时,取决于文件数量),切勿强制中断重启过程。

3.3 状态切换注意事项

-

生产环境优先“警告模式过渡”:

若需在生产环境启用enforcing模式,建议先切换到permissive模式运行 1-2 天,查看/var/log/audit/audit.log日志(SELinux 审计日志),确认无“权限拒绝”错误后,再切换到enforcing,避免直接启用导致服务异常。 -

日志查看命令:

若切换模式后服务异常(如 Nginx 无法启动、数据库无法连接),可通过以下命令查看 SELinux 拒绝日志:# 查看最近的 SELinux 拒绝记录 grep "denied" /var/log/audit/audit.log | tail -20 -

避免频繁切换“关闭模式”:

从disabled切换到enforcing需重启系统,且文件重新打标签可能影响业务;生产环境建议长期保持enforcing模式,通过调整策略解决权限问题,而非直接关闭 SELinux。

四、总结

SELinux 作为 Linux 系统的“安全护城河”,其核心价值在于通过 MAC、RBAC、TE 三大机制实现“最小权限管控”,即使服务被入侵,也能限制攻击范围。掌握 SELinux 的状态切换(临时用 setenforce,永久改配置文件)是运维的基础,而理解其“类型强制”逻辑、学会排查审计日志,才是用好 SELinux 的关键。

后续建议:在掌握基础操作后,可进一步学习 semanage(修改 SELinux 策略)、restorecon(恢复文件类型标签)等工具,让 SELinux 既能保障安全,又不影响业务运行。