CVE-2025-5947 漏洞场景剖析

漏洞描述:

WordPress中的服务查找器Bookings插件存在特权提升漏洞,该漏洞可通过绕过认证的方式在所有版本中出现,包括版本6.0。这是由于插件在通过service_finder_switch_back()函数登录用户之前,未能正确验证用户的cookie值。这使得未经身份验证的攻击者可以登录为任何用户,包括管理员。

Service Finder Bookings 插件:

Service Finder Bookings 是一款专注于 预约服务管理 的 WordPress 插件,适用于需要在线预订、服务目录展示及客户管理的场景,帮助商家提升客户体验并优化运营效率。常见于医疗诊所、健身中心、法律咨询、美容美发等行业。

主要功能模块

✅ 服务目录管理 | ✅ 日历与预约系统 | ✅ 客户交互功能

✅ 支付与订单管理 | ✅ 后台管理工具

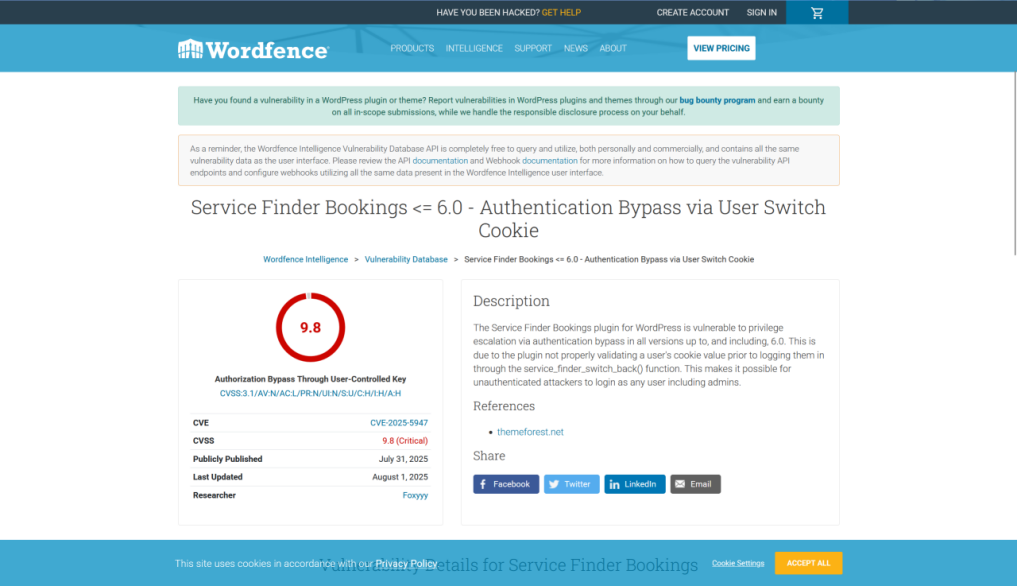

一、漏洞基本信息

CVE编号 | CVE-2025-5947 |

漏洞名称 | WordPress Service Finder Bookings插件身份验证绕过漏洞(通过用户切换Cookie) |

影响组件 | Service Finder Bookings插件(所有≤6.0版本) |

风险等级 | 严重(CVSS 3.1评分9.8,最高10.0) |

公开时间 | 2025年7月31日 |

更新时间 | 2025年8月1日 |

披露平台 | Wordfence Intelligence漏洞数据库、阿里云漏洞库 |

Wordfence Intelligence漏洞数据库

阿里云漏洞库

二、漏洞技术原理

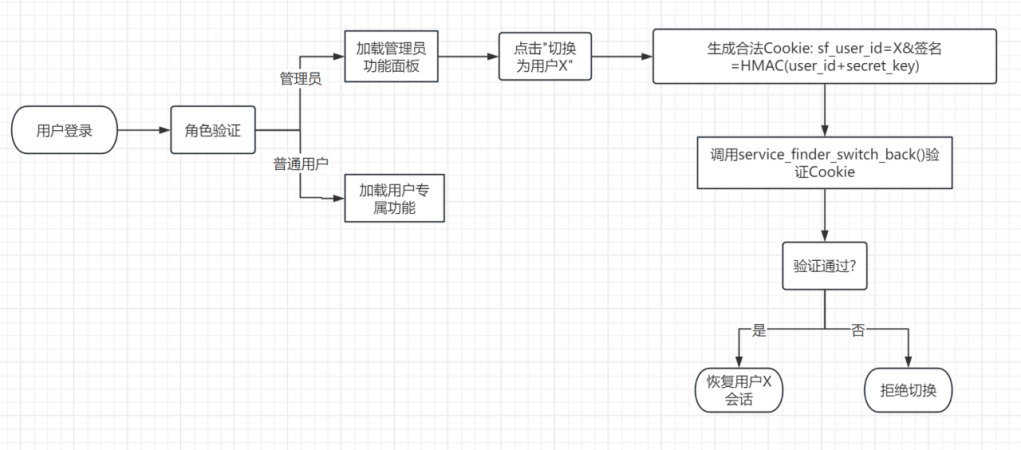

正常业务逻辑流程图(未漏洞状态)

1. 功能设计缺陷

Service Finder Bookings插件提供“用户切换”功能在正常逻辑中,该功能应通过验证Cookie的合法性、关联用户身份及会话状态来确保安全切换。

2. 漏洞核心问题

❌ 缺少签名验证 | ❌ 未校验用户关联性 | ❌ 绕过会话状态检查

3. 漏洞触发点定位

关键文件: includes/functions.php

原始代码逻辑:

function service_finder_switch_back() {// 1. 获取Cookie值(无任何验证)$user_cookie = $_COOKIE['service_finder_user'];// 2. 解析Cookie参数(直接分割字符串,未验证合法性)parse_str($user_cookie, $params);// 3. 直接使用Cookie中的用户ID恢复会话(未校验用户存在性)$user_id = isset($params['sf_user_id']) ? intval($params['sf_user_id']) : 0;wp_set_current_user($user_id); // 直接设置当前用户!无权限二次校验// 4. 重定向到用户后台wp_redirect(admin_url());exit;}add_action('init', 'service_finder_switch_back');漏洞根源:

①未验证Cookie来源: 直接信任$_COOKIE['service_finder_user']的值,未检查是否由服务器生成。

②无签名校验: Cookie未经过HMAC等签名算法加密,攻击者可任意篡改sf_user_id。

③跳过身份验证: wp_set_current_user()前未调用current_user_can()或wp_verify_nonce进行权限校验。

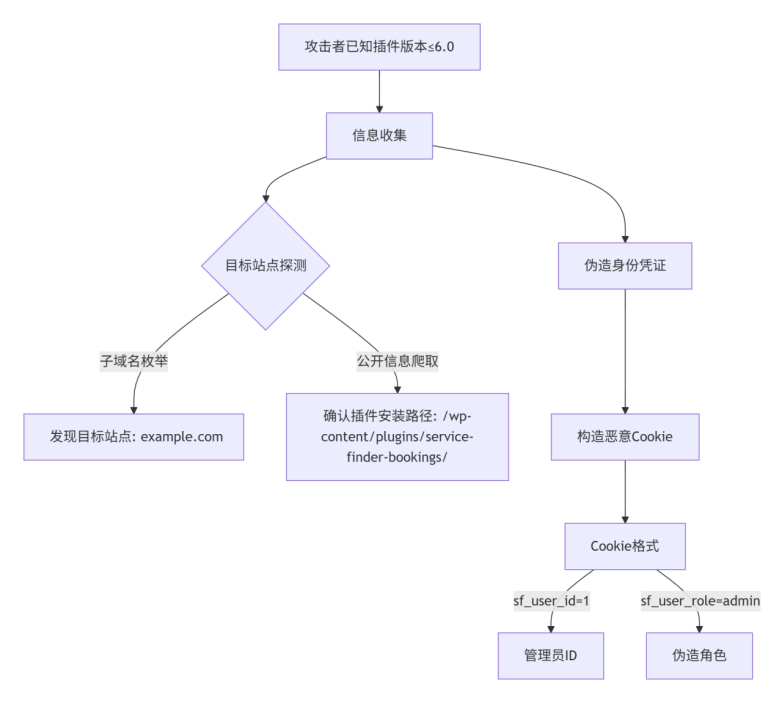

三、攻击场景还原

漏洞利用流程图(攻击路径)

四、影响范围与危害

1. 受影响对象

所有部署Service Finder Bookings ≤6.0版本的WordPress网站,尤其是提供预约服务、企业服务的平台(如医疗诊所、律所、服务中介网站)。

特别是依赖插件用户切换功能的站点,此类功能常被用于内部协作或客户管理,增加了攻击面。

2. 潜在危害

①未授权访问:攻击者可直接登录任意用户账户,包括超级管理员、编辑、作者等特权角色。

②数据泄露:访问敏感信息(用户隐私、订单数据、财务记录)。

③恶意篡改:修改网站内容、插入钓鱼链接或恶意代码(如XSS、后门)。

④服务中断:删除关键插件/主题文件,导致网站瘫痪。

⑤横向渗透:以被入侵WordPress站点为跳板,攻击同一网络内的其他系统。

五、修复与缓解措施

更新插件:立即将Service Finder Bookings升级至官方发布的6.0以上安全版本(确认补丁是否修复此漏洞)。

官方渠道:插件官网、WordPress插件库(https://wordpress.org/plugins/service-finder-bookings/)。

临时缓解:若无法立即更新,通过以下方式禁用用户切换功能:

1. 进入WordPress后台,找到插件设置页面,关闭“用户切换”或“角色预览”功能(若有)。

2. 直接修改插件代码:定位service-finder-bookings/includes/functions.php,注释或删除service_finder_switch_back()函数相关逻辑(需备份文件,避免更新覆盖)。

六、总结与启示

CVE-2025-5947暴露了WordPress生态中常见的“功能越权”风险——看似无害的用户切换功能,因缺乏输入验证和会话保护,成为高危漏洞的入口。开发者需遵循“最小权限原则”,对涉及用户身份的核心功能进行多层验证(如签名校验、会话绑定、权限二次确认)。