Docker 安全加固:从权限控制到敏感信息管理的全方位策略

Docker 容器技术以其轻量、快速、可移植的特性,已成为现代软件开发和部署的基石。然而,便捷性也伴随着新的安全挑战。虽然 Docker 容器提供了隔离性,但如果不进行适当的安全加固,仍然可能面临镜像漏洞、容器逃逸、敏感信息泄露、资源滥用等风险。

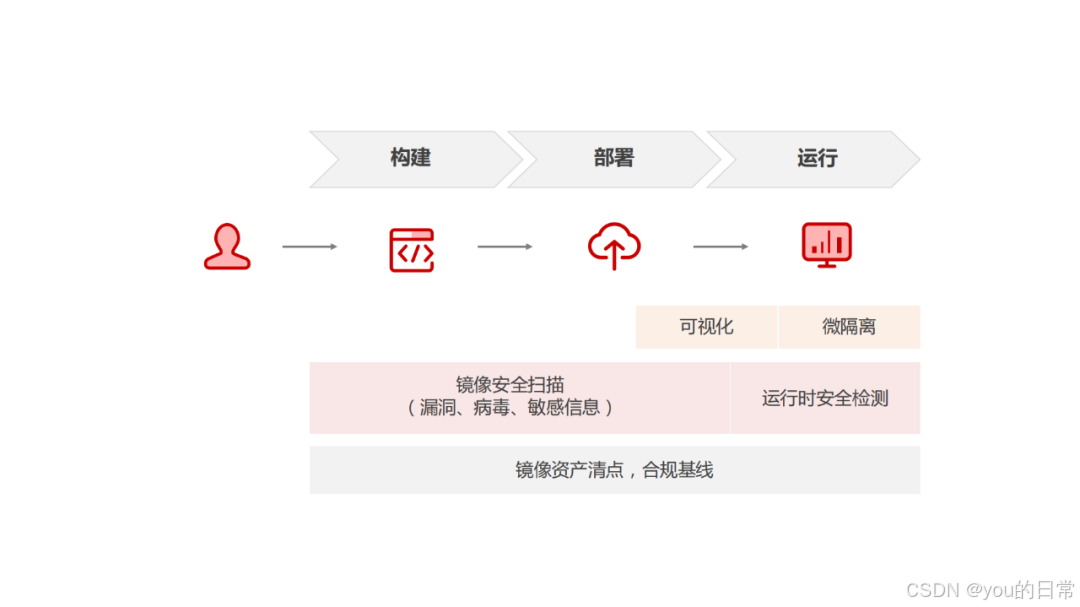

容器安全是一个多层次、全方位的议题,涉及从 Dockerfile 编写、镜像构建、容器运行时配置,到敏感数据管理和宿主机防护等多个层面。

本文将深入探讨 Docker 安全的各个方面,为您提供一套从源头到运行时的全方位安全加固策略。

一、Docker 安全概览与威胁模型

A. Docker 安全的层次

Docker 安全加固需要从多个层面考虑:

- 宿主机操作系统安全: Docker Engine 运行在宿主机上,其安全性是容器安全的基础。

- Docker Daemon 安全: Docker 守护进程自身的配置和访问控制。

- Docker 镜像安全: 镜像的来源、内容、漏洞等。

- 容器运行时安全: 容器的权限、资源限制、沙箱机制等。

- 网络安全: 容器间、容器与外部的网络隔离和通信。

- 数据安全: 敏感数据(如密钥、密码)的存储和管理。

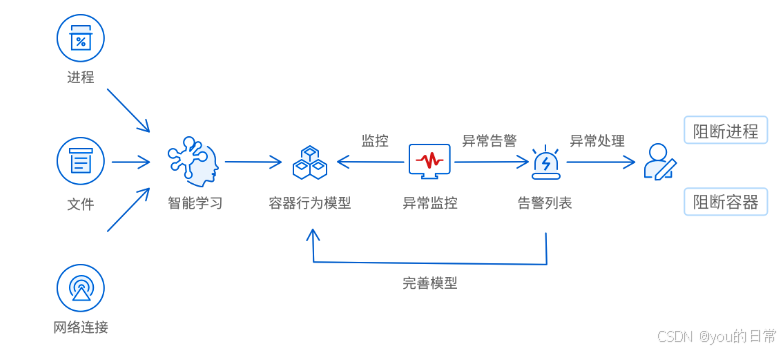

B. 常见威胁

- 镜像漏洞: 基础镜像或应用程序依赖中存在的已知漏洞(CVE)。

- 容器逃逸(Container Breakout): 攻击者从容器内部获得宿主机的控制权限。

- 权限滥用: 容器或其内部进程拥有不必要的特权。

- 拒绝服务(DoS): 容器耗尽宿主机资源,影响其他服务。

- 敏感信息泄露: 密钥、密码、API Token 等硬编码在镜像中或通过不安全方式传递。

- 不安全网络配置: 端口暴露过多,容器间通信未隔离。

二、镜像安全:从源头加固

镜像作为容器的“蓝图”,其安全性是整个容器安全链的第一环。

A. 选择可信的基础镜像

- 官方镜像与最小化镜像: 优先选择 Docker Hub 上的官方镜像(由 Docker 团队或软件供应商维护),它们通常更可靠。进一步,选择最小化的基础镜像,如

alpine系列(非常小巧,适合无 C 库依赖的应用)或debian:slim、centos:minimal等精简版 OS 镜像。# 不推荐:体积大,包含不必要的组件 # FROM ubuntu:latest# 推荐:最小化基础镜像 FROM python:3.9-slim-buster - 使用特定标签: 避免使用

latest标签,因为它指向的镜像内容会不断变化。使用具体的版本标签,确保镜像的可复现性和稳定性。# 不推荐:版本不固定 # FROM node:latest# 推荐:指定具体版本 FROM node:18-alpine

B. 最小化镜像内容

减少镜像中的文件和软件包数量,可以有效缩小攻击面,并减小镜像体积。

-

多阶段构建(Multi-stage builds): 这是构建精简、安全镜像的最佳实践。在一个阶段进行编译、测试等操作,然后将最终的可执行文件或打包文件复制到另一个更小的基础镜像中,彻底丢弃构建过程中产生的