聊一聊接口的安全测试如何进行的?

目录

一、测试前的准备工作

明确测试范围

分析威胁模型

二、核心安全测试方法

1. 认证与授权测试

2. 输入验证测试

3. 参数篡改与业务逻辑漏洞

4. 数据安全与隐私

5. 速率限制与DDoS防护

6. 其他关键测试点

三、接口安全测试的关键步骤

1. 测试计划阶段

2. 测试用例设计

3. 自动化测试执行

4. 手动渗透测试

5. 性能安全测试

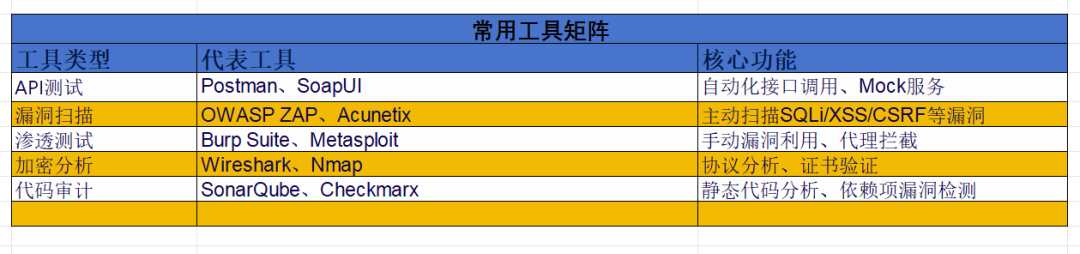

四、常用工具矩阵

五、典型漏洞案例

未授权访问漏洞:

SQL注入漏洞:

敏感信息泄露:

六、测试报告与修复

漏洞分级:

修复建议:

接口安全测试主要是确保API或Web服务在传输和存储数据时的安全性,防止数据泄露、篡改或未经授权的访问。

准备阶段需要明确测试范围和目标,收集接口文档。常见的安全测试方法,比如认证和授权机制,这部分可能会涉及到OAuth、JWT等,还有输入验证,比如SQL注入、XSS等攻击的测试方法。参数篡改和越权访问测试也很重要。

在数据安全方面,加密和敏感信息泄露比较重要,然后是速率限制和DDoS防护,测试接口是否能处理高并发。之后是日志和监控,确保有足够的日志记录。

接口安全测试是确保应用程序接口(API)在恶意攻击或意外漏洞下仍能保护数据和功能的关键步骤。

接口安全测试是确保API或Web服务在数据传输、存储和访问控制过程中免受攻击的关键环节。

一、测试前的准备工作

明确测试范围

确定需要测试的接口(如RESTful API、SOAP、GraphQL等)。

收集接口文档(Swagger/OpenAPI、Postman集合等),明确请求方法(GET/POST/PUT/DELETE)、参数、鉴权方式等。

分析威胁模型

识别敏感数据(如用户凭证、支付信息)和高风险操作(如删除、修改数据)。

参考行业标准(如OWASP API Security Top 10)列出潜在风险。

二、核心安全测试方法

1. 认证与授权测试

认证绕过:尝试未登录访问需鉴权的接口(如移除Token或Cookie)。

Token安全性:测试JWT是否弱加密、是否过期、是否可篡改(如修改Payload后重新签名)。

OAuth/OpenID漏洞:检查授权码是否可重放、重定向URL是否未校验。

越权测试:

水平越权:用户A尝试访问用户B的数据(如修改URL中的用户ID)。

垂直越权:普通用户尝试访问管理员接口。

2. 输入验证测试

注入攻击:

SQL注入:在参数中插入' OR 1=1 --等Payload。

NoSQL注入:尝试JSON参数如{"$ne": "invalid"}。

命令注入:输入; rm -rf /等恶意命令。

XSS(跨站脚本):在输入字段中插入<script>alert(1)</script>,观察是否被过滤或转义。

文件上传漏洞:上传恶意文件(如.php、.exe)或超大文件,测试是否校验文件类型和大小。

3. 参数篡改与业务逻辑漏洞

篡改参数:修改价格、数量等关键参数(如HTTP请求中改"price": 100为"price": 1)。

重放攻击:重复发送同一请求(如多次提交订单)。

并发测试:同时发起多个请求,测试库存扣减、余额处理是否原子操作。

4. 数据安全与隐私

敏感信息泄露:检查响应中是否暴露内部信息(如服务器版本、数据库错误详情)。

加密传输:验证是否强制使用HTTPS,检查SSL/TLS配置(如TLS 1.2以上,禁用弱密码套件)。

数据脱敏:测试返回的敏感字段(如手机号、身份证号)是否部分隐藏(如138****1234)。

5. 速率限制与DDoS防护

高频请求:使用工具(如JMeter)模拟大量请求,测试是否触发限流(如返回429状态码)。

IP封禁机制:验证多次失败登录后是否封禁IP或账号。

6. 其他关键测试点

CORS配置:检查跨域请求是否严格限制来源(如Access-Control-Allow-Origin: *可能不安全)。

CSRF防护:测试接口是否校验CSRF Token或SameSite Cookie。

错误处理:故意触发错误(如非法参数),确认返回信息是否模糊(避免暴露堆栈跟踪)。

三、接口安全测试的关键步骤

1. 测试计划阶段

需求分析:明确接口功能、数据流、权限模型(如RBAC/ABAC)

威胁建模:使用STRIDE模型识别潜在威胁(如Spoofing、Tampering、Repudiation等)

测试范围定义:区分公开接口与内部接口,标记高风险接口

2. 测试用例设计

3. 自动化测试执行

静态扫描:使用SonarQube检测代码中的硬编码密钥、不安全函数

动态扫描:通过OWASP ZAP自动爬取接口并检测漏洞

模糊测试:用Burp Suite的Intruder模块发送畸形数据包

4. 手动渗透测试

业务逻辑攻击:

尝试绕过支付接口(如修改金额参数为负数)

测试订单接口的并发重放攻击

敏感数据暴露:

检查响应头是否包含X-Powered-By等泄露信息

验证错误信息是否返回数据库详情(如MySQL error 1064)

5. 性能安全测试

使用LoadRunner模拟DDoS攻击,观察接口在高压下的稳定性

测试API速率限制(Rate Limiting)是否生效

四、常用工具矩阵

五、典型漏洞案例

未授权访问漏洞:

测试方法:移除Authorization头,观察是否能访问管理接口

修复建议:强制所有接口校验JWT令牌

SQL注入漏洞:

测试用例:在userId参数后追加' OR 1=1--

验证方式:检查返回数据量是否异常增加

敏感信息泄露:

检查点:响应头中的Server字段是否暴露技术栈(如Apache/2.4.41)

六、测试报告与修复

漏洞分级:

严重(CVSS 9.0+):如硬编码密钥、任意文件上传

高危(CVSS 7.0-8.9):如未加密的密码传输

中危(CVSS 4.0-6.9):如缺失CORS白名单

修复建议:

启用HSTS强制HTTPS

对用户输入进行双重验证(客户端+服务端)

使用JWT黑名单机制处理令牌吊销