抓包工具使用教程

一、抓包工具

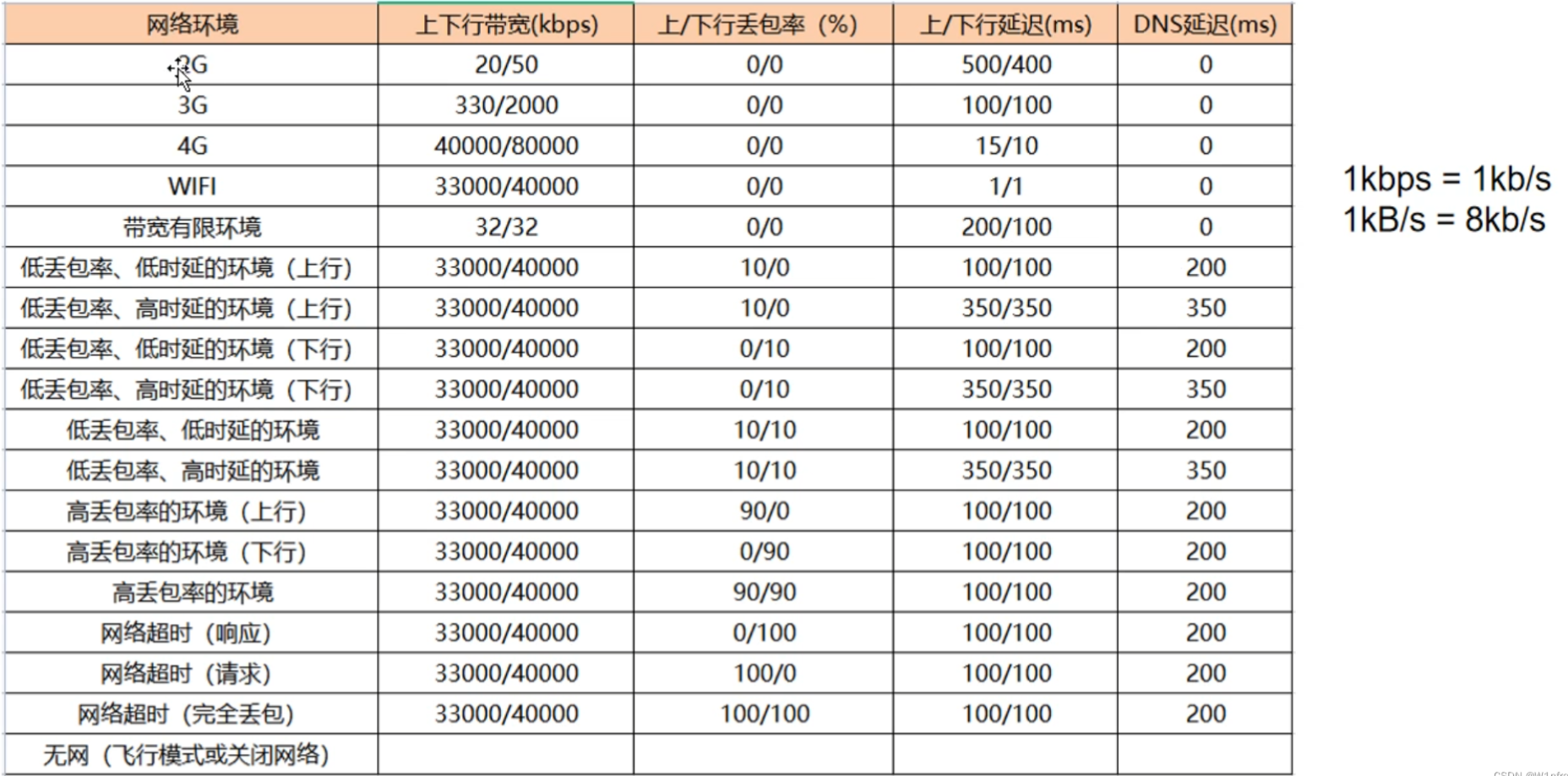

APP弱网测试的配置方案

想要抓取https协议,每一个抓包工具都需要先安装证书

1.Fiddler抓包工具

教程链接:【测试基础】fiddler使用从基础到高级 - 三叔测试笔记 - 博客园

1>Statistic

关于HTTP请求的性能和其他数据分析:

我们可以从中看出一些基本性能数据:如DNS解析的时间消耗是8ms,建立TCP/IP连接的时间消耗是8ms等等信息。

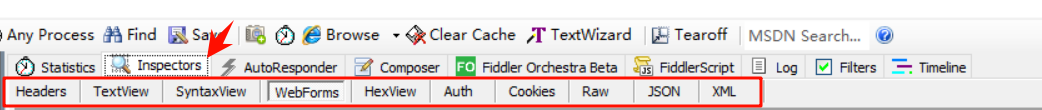

2>Inspectors

- 分为上下两个部分,上半部分是请求头部分,下半部分是响应头部分。

- 对于每一部分,提供了多种不同格式查看每个请求和响应的内容。

- JPG 格式使用 ImageView 就可以看到图片。

- HTML/JS/CSS 使用 TextView 可以看到响应的内容。

- Raw标签可以查看原始的符合HTTP标准的请求和响应头。

- Auth则可以查看授权Proxy-Authorization 和 Authorization的相关信息。

- Cookies标签可以看到请求的cookie和响应的set-cookie头信息。

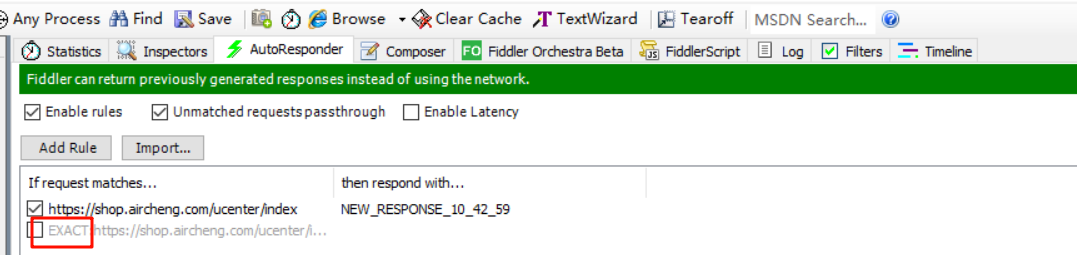

3>AutoResponder

Fiddler比较重要且比较强大的功能之一。可用于拦截某一请求,并重定向到本地的资源,或者使用Fiddler的内置响应。可用于调试服务器端代码而无需修改服务器端的代码和配置,因为拦截和重定向后,实际上访问的是本地的文件或者得到的是Fiddler的内置响应。当勾选enable rules并设置相应的规则后(本例中的规则是将http://blog.csdn.net/chaoyu168的请求拦截到本地的文件layout.html)。

4>拦截

| 场景 | 添加exact(精确匹配) | 不添加exact(模糊匹配) |

|---|---|---|

| 匹配范围 | 仅匹配完全一致的内容,范围窄,准确性高 | 匹配包含目标内容的所有情况,范围广,可能误匹配 |

| 适用场景 | 调试特定接口、避免干扰其他相似请求(如生产环境调试) | 批量处理同类请求、快速定位一类问题(如测试环境调试) |

| 示例 | 精确拦截某个 API 接口 | 拦截所有包含 “/api/” 的接口 |

对于模糊拦截

eg:规则https://shop.aircheng.com/ucenter

会拦截

1.完全匹配原始规则:https://shop.aircheng.com/ucenter/index(无参数、无子路径,与规则完全一致)

2.包含规则字符串的子路径或参数

https://shop.aircheng.com/ucenter/index.html

(子路径为index.html,包含index)https://shop.aircheng.com/ucenter/index?page=1

(带查询参数?page=1)https://shop.aircheng.com/ucenter/index/subpage

(更深层子路径subpage)

3.规则字符串出现在 URL 的任意位置

https://shop.aircheng.com/ucenter/indexabc

(index后追加字符abc)https://shop.aircheng.com/abcucenter/index/123

(ucenter/index位于路径中间)

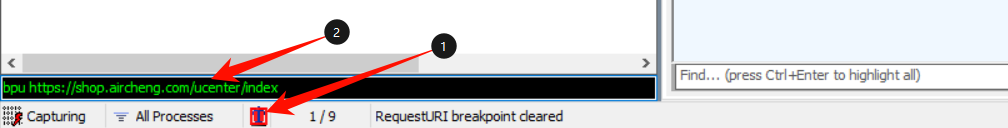

5>打断点

上箭头:表示为请求打断点;下箭头:表示为响应打断点;空白:表示没有断点

第一种方式,直接点击这个位置,会拦截所有的请求,

第二种方式,输入命令,只会断点指定的url

断点请求:模糊:bpu url,精确匹配:bpu exact:url

关闭模糊匹配断点:bpu

关闭精确匹配断点:bpu exact:url

断点响应:bpafter url,精确匹配:bpafter exact:url

关闭模糊匹配断点:bpafter

关闭精确匹配断点:bpafter exact:url

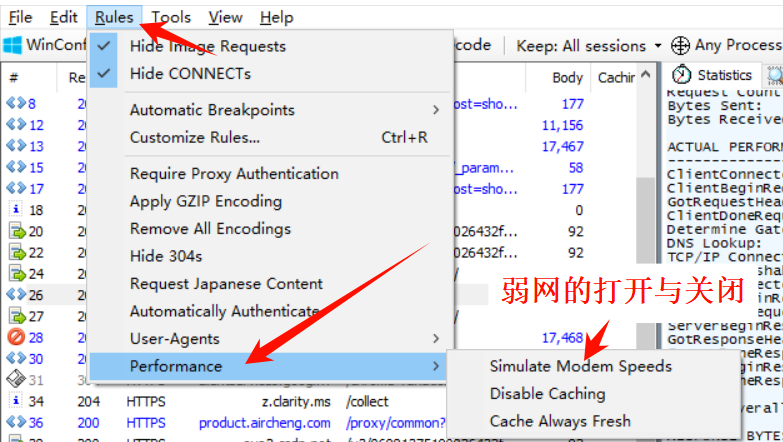

6>设置弱网

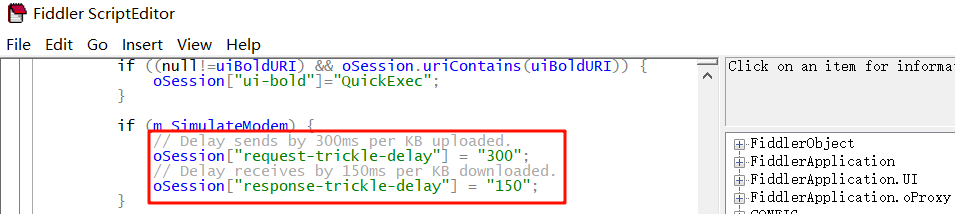

Rules---->Customize Rules---->Fiddler ScriptEditor

1>配置弱网策略:设置上行和下行延迟

2>打开弱网模式

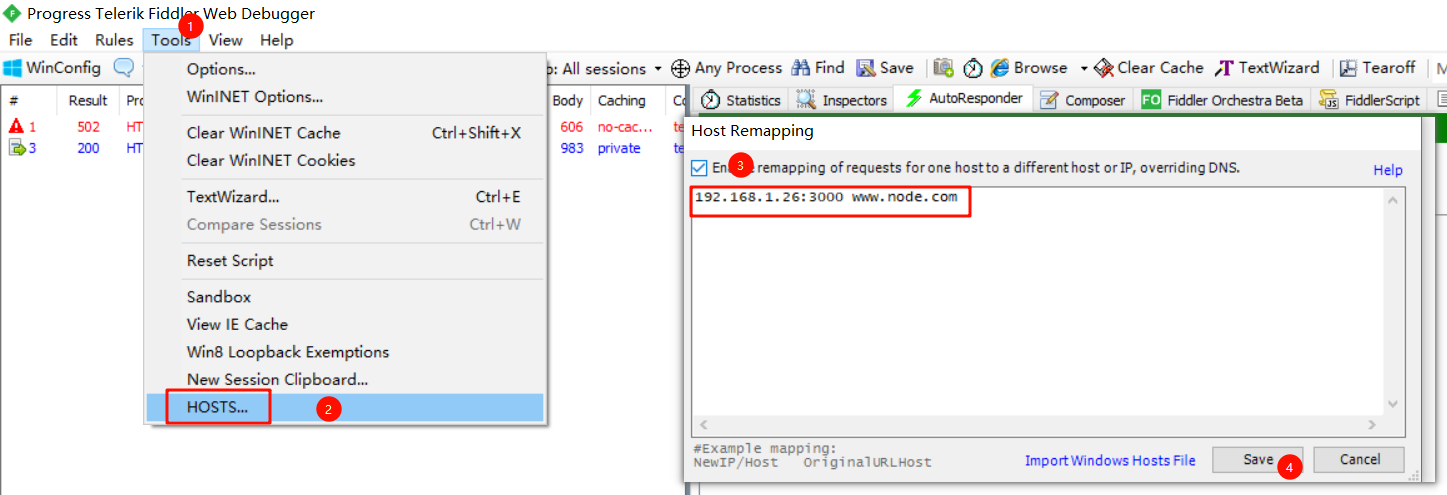

7.封装域名

1.直接修改系统hosts文件

格式

123.25.14.1 www.user.com

2.在fiddler中进行映射

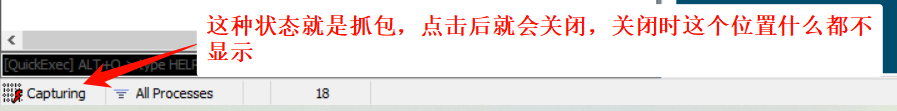

3.开启fiddler抓包

3.开启fiddler抓包

2.Charles抓包

charles,可以抓取mac;fiddler不行

激活码:https://www.zzzmode.com/mytools/charles/

与Fiddler都是功能基本相同,操作位置不同

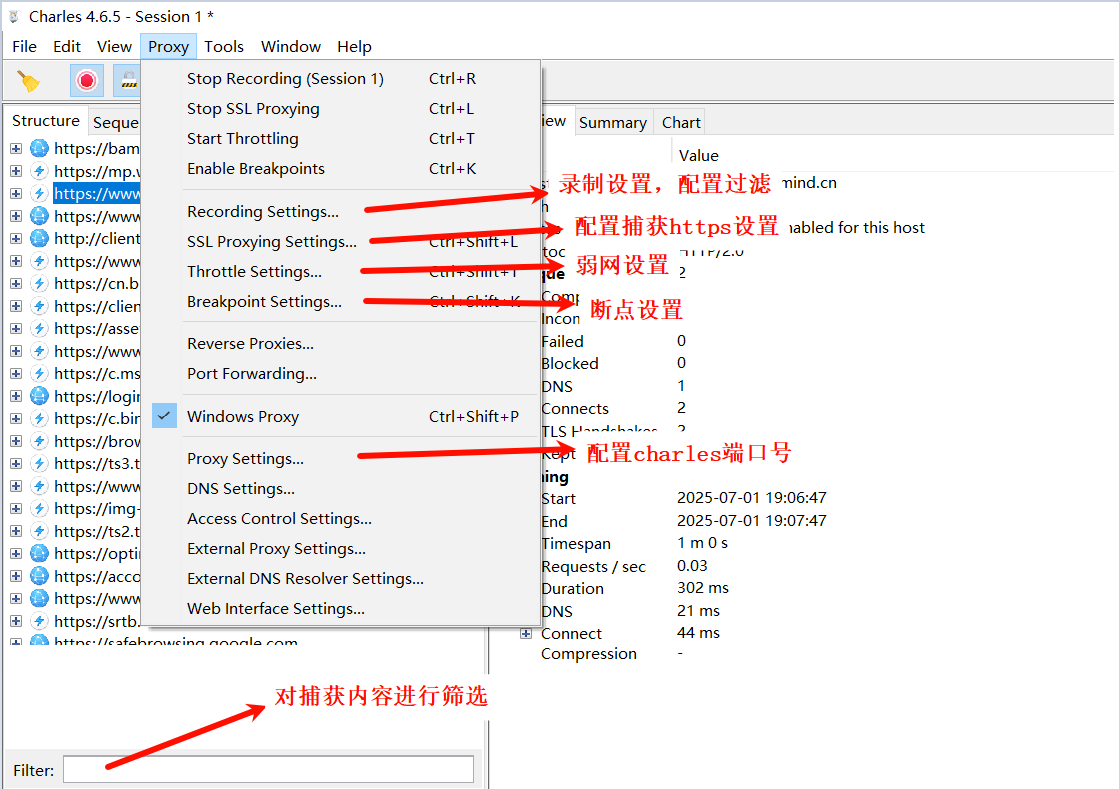

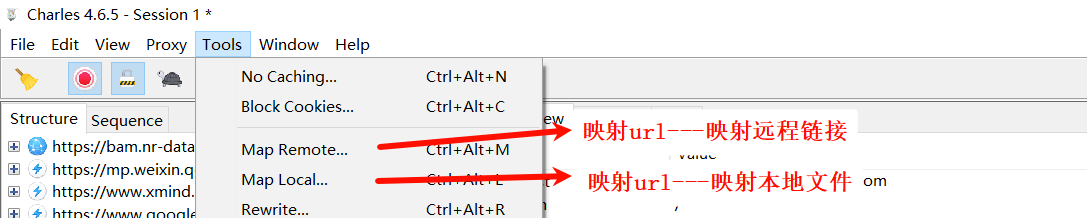

1>在代理下面进行操作

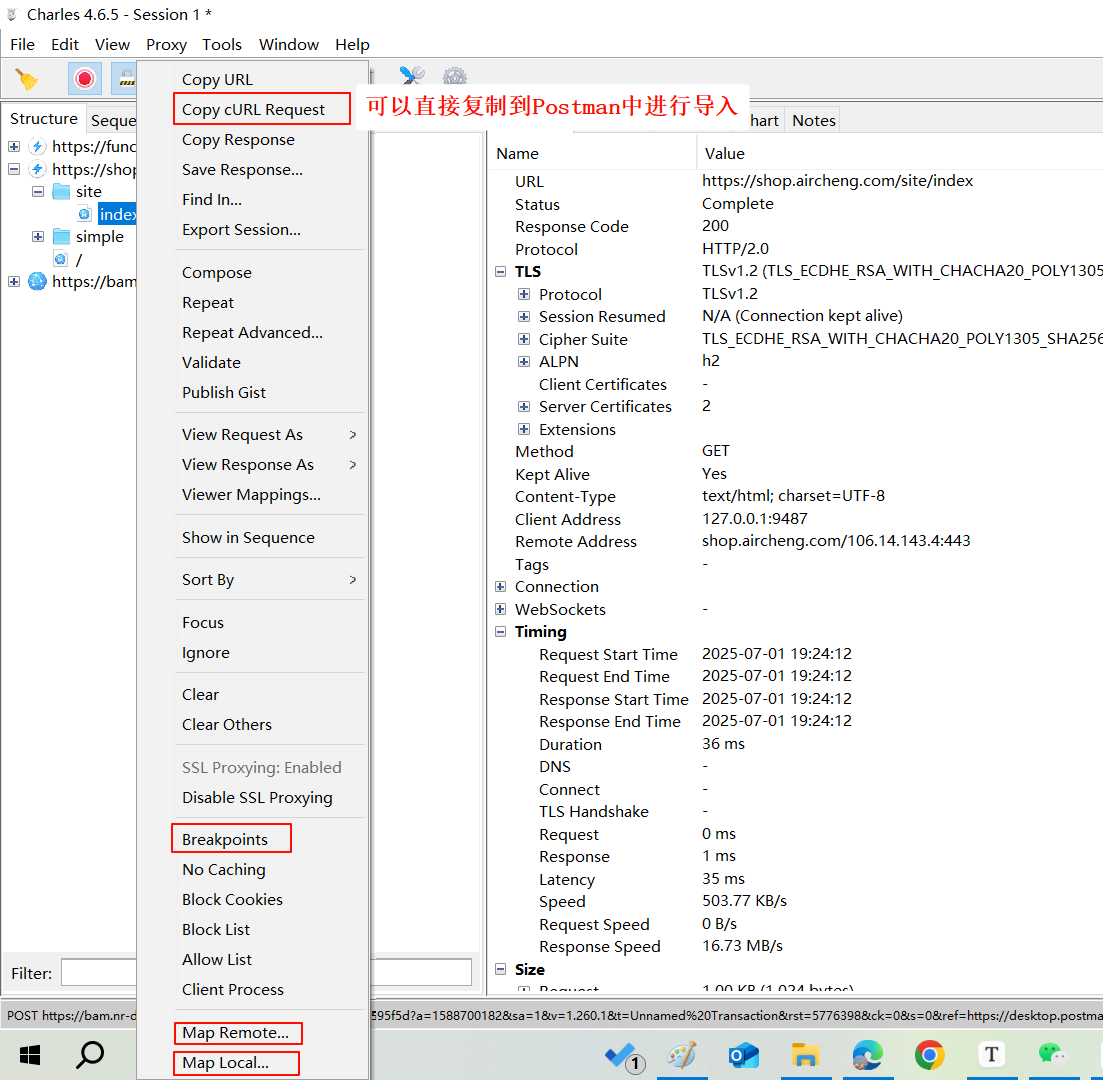

2>选中请求进行操作

3.ProxyPin抓包工具

原理都是相通的,操作过程和名字不同

4.Jmeter抓包

查看Jmeter使用教程